Способы защиты флешки от вирусов

Содержание:

AutoRunCleaner 1.7 beta

Разработчик: Али Касантаев. Размер дистрибутива: 3,09 Мбайт. Условия распространения: Freeware. Веб-сайт:

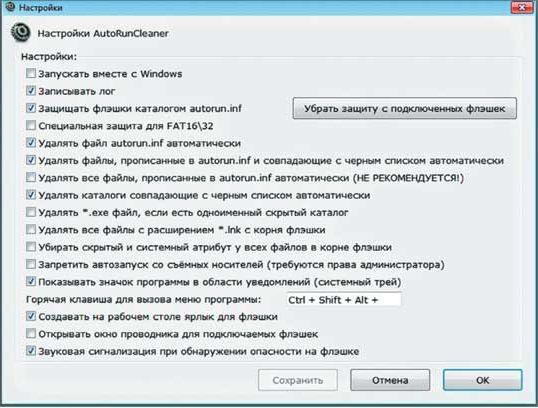

Утилита же AutoRunCleaner привьет иммунитет от подобных напастей, даже не спрашивая нас. По умолчанию она сразу создает на вновь подключаемой к ПК флешке директорию autorun.inf, удалить которую уже нельзя. Впрочем, в отличие от вакцинации, осуществляемой Panda Research UCB Vaccine, здесь процедура наделения защиты от autorun-вредоносов обратима. Для ее снятия (что, подчеркнем, делать крайне нежелательно) достаточно кликнуть по кнопке «Убрать защиту с подключенных флешек». В этом случае утилита сотрет вышеупомянутую директорию со всех съемных носителей, которые в данный момент используются в системе и которые, соответственно, автоматически были иммунизированы ею в момент подключения к компьютеру.

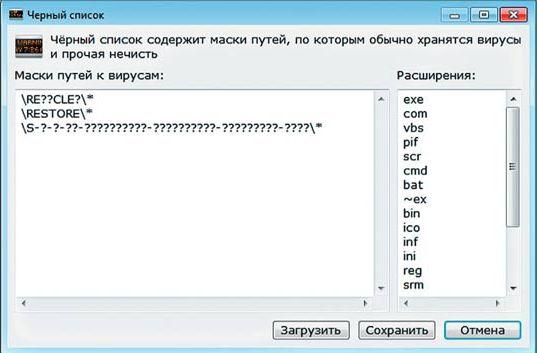

Вакцинация, кстати, далеко не единственный способ защиты, реализованный в программе AutoRunCleaner. По умолчанию в ее настройках задана также опция автоматического удаления файлов, прописанных в файле autorun.inf и совпадающих с «черным списком» потенциально опасных данных и папок. Он будет доступен, если вы запишите свежую бета-версию релиза 1.7 поверх предыдущего 1.6. При необходимости вы можете пополнять представленный там список и в части сомнительных файлов по расширению (в правой части окна), и в отношении подозрительных директорий (в левой). Не забудьте только, указав слова-маркеры, нажать кнопку «Сохранить».

Что касается автоматического стирания каталогов, то эту функцию необходимо будет активизировать в «Настройках» AutoRunCleaner, запускаемых соответствующей командой контекстного меню. Там же при желании задействуйте и другие методы защиты, например, EXE-файла, если его название совпадает с именем скрытого раздела переносного носителя. Может также данная программа снять скрытый и системный атрибут со всех единиц цифровой информации в корневом каталоге флешки.

«Черный список» маркеров потенциальных угроз на флешках в программе AutoRunCleaner

Доступны и радикальные средства противодействия угрозам, в частности удаление всех INK-файлов из корня съемного носителя, а также запрет автозагрузки с любых портативных дисков. Ну и наконец, можно попросить AutoRunCleaner удалить все данные, которые указаны в autorun.inf. Но делать это, как замечает автор программы, не рекомендуется. К данному совету стоит прислушаться, иначе могут быть стерты важные файлы.

И знать вы об этом не будете, поскольку все операции данный защитник флешек проводит тихо, если не считать звукового сигнала об обнаружении некой угрозы. Информацию о действиях самого приложения вы сможете получить, кликнув по пункту «Просмотр лога» в контекстном меню

Опасность вторая: Подмена файлов

Второй путь, по которому вирус попадает с USB накопителя на компьютер — это подмена файлов, в частности имеющихся папок. Принцип действия прост — вирус копирует названия папок и делает их оригиналы скрытыми. Ничего не подозревающий пользователь открывает папку, которая оказывается вирусом и начинает заражение компьютера. При этом на компьютере либо ничего не происходит, либо открывается совсем другая папка. Внешне папка может быть очень похожа на обычную, но если открывать устройство через программу Total Commander, то станет видно, что у этих папок есть расширение (три латинские буквы после названия файла, отделяемые точкой) .exe, что говорит о том что это запускаемое приложение, то есть вирус, так как у папки расширения не может быть вообще. Внешне это выглядит так:

Скрытые папки в Total Commander помечены восклицательным знаком. На рисунке флеш — накопитель с буквой h имеет две папки с названием «фото», причем первая (настоящая) скрыта, а вторая (вирус) имеет тип exe и размер 174 Кб, тогда как у первой поле «Тип» пустое, а в поле «Размер» стоит значение <Папка>.

Программа Total Commander проста в освоении и мы рекомендуем просматривать содержимое ваших носителей информации только через нее независимо от того какая антивирусная защита у вас имеется.

Как защитить флешку от вирусов и стирания информации

Программа Ratool

Защищать съёмные накопители – флешки, SD-карты, оптические диски — от записи ненужной информации и удаления, наоборот, нужной информации умеет небольшая портативная программка Ratool. Её совершенно бесплатно можно скачать на сайте разработчиков:

https://www.sordum.org/8104/ratool-v1-3-removable-access-tool

Две основные возможности программки:

• Запрет записи данных на носитель и блокировка удаления существующих данных;

• Полное блокирование носителя.

Запускаем Ratool. Чтобы запретить запись на флешку и удаление с неё данных, в окне программки выбираем пункт «Разрешить только чтение». Жмём кнопку «Применить изменения».

Увидим уведомление, в котором говорится, что для применения внесённых изменений флешку нужно переподключить. Жмём «Ок».

Вынимаем флешку из USB-порта и снова вставляем. Теперь при попытке копирования файлов на флешку в проводнике Windows этот процесс подвиснет на 0% и никак не будет продвигаться дальше.

А при удалении с флешки файлов операция будет попросту игнорироваться. А вот Total Commander желающему несанкционированно поработать с нашей флешкой расскажет о том, что происходит. При копировании файлов внутри файлового менеджера увидим сообщение, что, мол, нет доступа.

А при попытке удаления данных Total Commander запросит снятие защиты от записи.

Ratool при необходимости может заблокировать флешку полностью – сделать так, что компьютер вовсе не будет её определять. Для этого в окне программы нужно выбрать последний пункт «Заблокировать USB накопитель» и применить изменения.

И, как и в предыдущем случае, переподключить флешку.

Чтобы вернуть всё назад — сделать флешку определяемой компьютером или разрешить запись данных — в окне Ratool выбираем первый пункт «Разрешить чтение и запись…», применяем изменения и переподключаем носитель.

От сообразительных сторонних лиц, которые могут раскрыть секрет защиты флешки от записи, в арсенале Ratool есть возможность доступа к программе при условии ввода пароля.

Простой и удобный механизм работы Ratool, увы, не лишён недостатков. Осуществляемая средствами этой программки блокировка носителей касается только текущего компьютерного устройства. На другом ПК, на другом ноутбуке флешка не будет защищена от записи. На любом новом устройстве придётся запускать Ratool и проводить операцию по запрету записи данных касательно именно этого устройства. Благо, весит программка совсем мало, так что её можно поместить на флешку и всегда носить с собой. Ratool является программой для Windows, запускается с EXE-файла, следовательно, она не поможет в случаях подключения флешки к компьютерам на базе других операционных систем.

Редактор локальной групповой политики Windows

***

Даже первый способ, не говоря уже о втором, хорош, когда флешка используется в ограниченном круге Windows-компьютеров. Если круг компьютеров широк, более уместными будут иные действия. Можно, например, отдельным способом обезопасить флешку от возможности проникновения вредоносного ПО. Ну а вопрос с блокировкой возможности удаления данных сторонними лицами желательно заменить на вопрос ограничения доступа к данным накопителя в принципе.

Защита флешки от вирусов

https://cloud.mail.ru/public/GpFu/PxPLjziXf

Запускаем утилиту. В левой части окошка галочкой отмечаем флешку. Справа кликаем кнопку «Выбрать все», затем «Удалить».

Если на флешке до этого существовали скрытые файлы с именами из перечня Flash Defender, они должны быть удалены, чтобы утилита могла создать свои такие файлы. Далее в правой части окошка снова жмём кнопку «Выбрать все» и жмём «Создать».

Всё – теперь можно не бояться подключать флешку к компьютеру каждого встречного-поперечного. Как минимум от классических сценариев распространения вредоносного ПО такая защита сработает.

Шифрование флешки

У Windows есть свой штатный механизм шифрования дисков и съёмных носителей BitLocker, но поскольку нам нужен универсальный способ доступа к данным флешки, его рассматривать в этом контексте никак нельзя. BitLocker не доступен в редакции Windows Home, засилье которых можем наблюдать на многих OEM-устройствах обывателей. Универсальный способ защиты может предложить кроссплатформенная программа TrueCrypt. Она шифрует носитель, запароливает доступ к нему. С ней можно работать в системах Windows (в том числе с портативной версией), Mac и Linux. Подробно работу этой программы мы рассматривали в статьях о «TrueCrypt инструкция» и EncFS.

Bitdefender Rescue Disk

Спасательный диск от румынских разработчиков, работающий на базе операционной системы Linux.

Инструментальный набор диска близок к набору антивирусного диска от Касперского, в состав входит Firefox, также в Bitdefender Rescue Disk включено приложение для удаленного администрирование TeamViewer, менеджер для работы с дисками и разделами, а также анализатор содержимого жесткого диска.

Как пользоваться Bitdefender Rescue Disk

После загрузки рабочего стола вам будет предложено принять условия использования антивирусного сканера, который проверит наличие обновлений вирусных баз и загрузит актуальные данные.

По завершении загрузки обновлений появится окно сканера и будет запущена проверка. Также вы можете запустить проверку вручную, нажав в окне сканера «ScanNow» и выбрав нужный раздел либо каталог.

В случае обнаружения угрозы программа предложит принять соответствующие меры, например, поместить зараженный файл в карантин.

Задать дополнительные параметры сканирования можно в настройках, вызываемых нажатием одноименной иконки «Setting».

В параметрах сканирования можно исключить файл по формату, задать минимальный размер файла, а также указать, необходимо ли проверять содержимое архивов.

Поддерживается сканирование отдельных файлов, но не из контекстного меню встроенного файлового менеджера, а путем перетаскивания проверяемого объекта на окно сканера.

Специальные, заточенные под борьбу с конкретными видами угроз антивирусные инструменты в Bitdefender Rescue Disk отсутствуют.

Плюсы

- Автоматическое монтирование разделов.

- Удобный файловый менеджер.

- Настраиваемое сканирование.

- Наличие браузера и средства удаленного администрирования TeamViewer.

- Наличие встроенного менеджера дисков и разделов GParted.

Минусы

- Дальнейшая разработка закрыта

- Нет русского языка, только английский.

- Загрузочный диск не содержит актуальных вирусных баз, перед запуском сканера необходимо пройти процедуру обновления.

- Отсутствует редактор реестра.

Как проверить флешку на работоспособность и на битые сектора

Сразу стоит сказать, что все процедуры выполняются достаточно просто. Более того, проблему можно решить, даже не прибегая к каким-то необычным средствам, а обойтись только лишь возможностями операционной системы Windows. Итак, приступим!

Способ 1: Программа Check Flash

Этот софт эффективно проверяет работоспособность флеш-устройства.

В отличие от встроенной команды CHKDSK, которую мы рассмотрим ниже, эта программа при выполнении проверки флеш-устройства, стирает все данные. Поэтому перед проверкой всю важную информацию нужно скопировать в безопасное место.

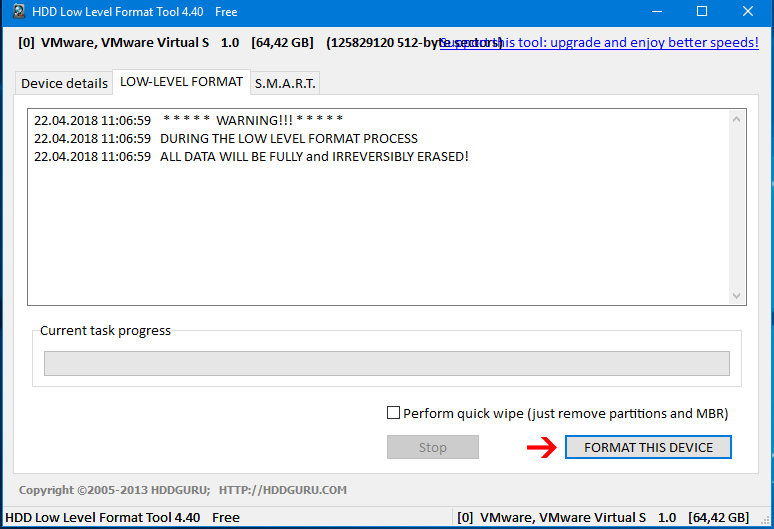

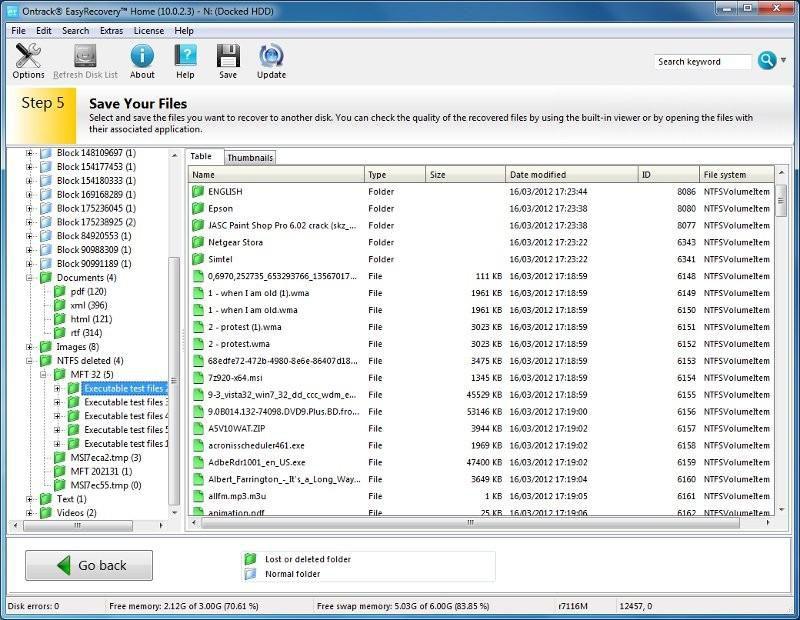

Если и после проверки флешка продолжает работать с ошибками, то это говорит о том, что устройство теряет свою работоспособность. Тогда нужно попробовать ее отформатировать. Форматирование может быть обычным или же, если это не помогает, низкоуровневым.

Выполнить данную задачу Вам помогут наши уроки.

Урок: Командная строка, как инструмент для форматирования флешки

Урок: Как выполнить низкоуровневое форматирование флешки

Также Вы можете использовать стандартное форматирование ОС Windows. Соответствующую инструкцию можно найти в нашей статье по поводу того, как записать музыку на флешку для автомагнитолы (способ 1).

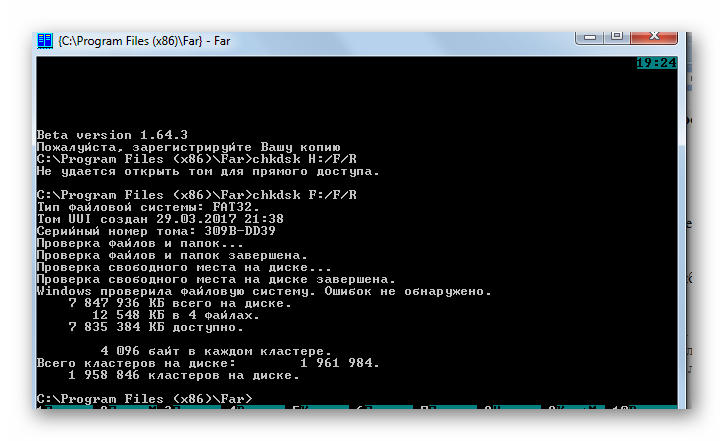

Способ 2: Утилита CHKDSK

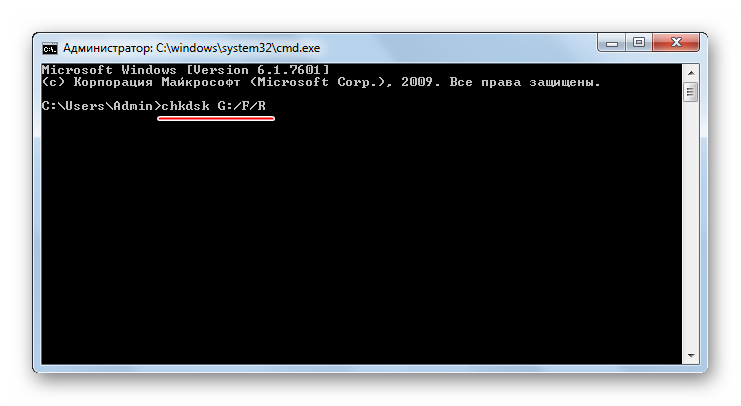

Эта утилита поставляется в составе Windows и служит для проверки диска на содержание неисправностей в файловой системе. Чтобы воспользоваться ею для проверки работоспособности носителя, сделайте вот что:

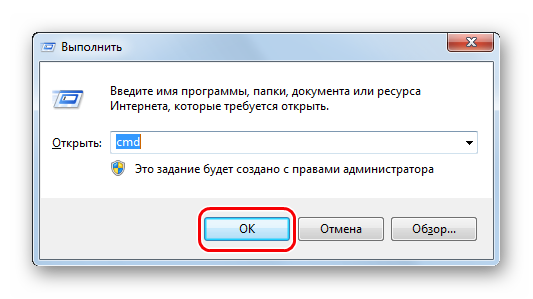

- Откройте окно «Выполнить» комбинацией клавиш «Win» + «R». В нем введите cmd и нажмите «Enter» на клавиатуре или «ОК» в том же окне. Откроется командная строка.

В командной строке введите команду

где:

- G – буква, обозначающая вашу флешку;

- /F – ключ, указывающий на исправление ошибок файловой системы;

- /R – ключ, указывающий на исправление поврежденных секторов.

По этой команде автоматически проверится Ваш флеш-накопитель на наличие ошибок и поврежденных секторов.

По окончанию работы будет показан отчет о проверке. Если проблемы с флешкой есть, то утилита запросит подтверждения на их исправление. Вам останется просто нажать на кнопку «ОК».

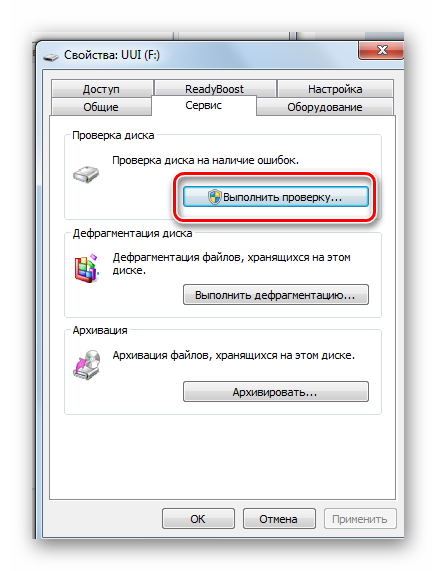

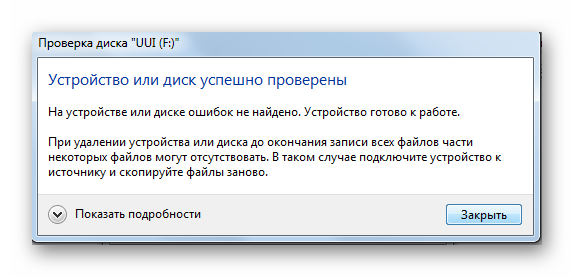

Способ 3: Средства ОС Windows

Простое тестирование USB-накопителя на наличие ошибок можно выполнить с помощью средств ОС Windows.

- Зайдите в папку «Этот компьютер».

- Правой кнопки мышкой щелкните по изображению флешки.

- В выпадающем меню нажмите на пункт «Свойства».

- В новом окне откройте закладку «Сервис».

- В разделе «Проверка диска» нажмите «Выполнить проверку».

В появившемся окне отметьте пункты для проверки «Автоматически исправлять системные ошибки» и «Проверять и восстанавливать поврежденные сектора».

Нажмите на «Запуск».

По окончании проверки система выдаст отчет о наличии ошибок на флешке.

Для того, чтобы ваш USB-накопитель служил как можно дольше, нужно не забывать о простых правилах эксплуатации:

- Бережное отношение. Обращайтесь с ней аккуратно, не роняйте, не мочите и не подвергайте воздействию электромагнитных лучей.

- Безопасное извлечение из компьютера. Извлекайте флеш-накопитель только через значок «Безопасное извлечение устройства».

- Не используйте носитель на разных операционных системах.

- Периодически проводите проверку файловой системы.

Все эти способы должны помочь проверить флешку на работоспособность. Успешной работы!

Опишите, что у вас не получилось.

Наши специалисты постараются ответить максимально быстро.

Правим права доступа в консоли

Установить ручками права доступа для одной флешки — легко. Для двух-трех — тоже ничего сложного. Но если требуется вакцинировать сразу десяток, скажем, для всех сотрудников предприятия? В этом случае нелишним будет автоматизировать процесс, устанавливая ACL-правила для флешки через командную строку. Кстати говоря, используемая для этого консольная утилита cacls (Change Access Control Lists) — единственный способ настроить параметры безопасности в Windows XP Home Edition. Первым делом нужно получить текущую ACL-таблицу с флешки. Допустим, она определяется в системе как диск X: — команда для просмотра таблицы будет:

В большинстве случаев вернется строка:

Символ F (от слова Full) в конце означает полный доступ для всего содержимого, — о чем говорят флаги (OI)(CI). Нам нужно удалить права на изменение файлов, поэтому по очереди удаляем записи из таблицы. В нашем примере надо удалить запись о полном доступе для группы «Все»:

Все. После чего разрешаем доступ к каталогу в режиме чтения (Read only):

Попробуй теперь создать в корне флешки файл. Едва ли получится :).

USB_Tool 1.3

Разработчик: AoN (А.Ю. Шабалин). Размер дистрибутива: 675 Кбайт. Условия распространения: Freeware. Веб-сайт:

По умолчанию программа USB_Tool не ведет лог выполненных защитных мероприятий, но вы можете активизировать этот параметр в ее «Опциях». Достоинством этого приложения является то, что оно позволяет реанимировать большой список параметров и сервисов ОС Windows в случае вирусной атаки. В его меню «Настройка ОС / Восстановление ОС» вы сможете буквально одним щелчком мыши вернуть возможность пользоваться стандартной функцией «Восстановление системы», а также штатным установщиком приложений Windows Installer в случае их утраты под воздействием вредоноса. По силам программе USB_Tool восстановить опцию загрузки системы в «Безопасном режиме», а также видимость скрытых файлов, если эти и многие другие системные опции будут заблокированы в результате вирусной атаки

Предусмотрен и режим «Быстрого восстановления», пользоваться которым нужно осторожно

Равно как и возможностью отключения некоторых функций майкрософтовской системы, дабы ими не смог воспользоваться злоумышленник. В частности, на закладке «Настройка ОС» вы можете запретить открытие «Редактора реестра», «Диспетчера задач», контекстного меню Проводника и отказаться от много другого, что грозит стать средством воздействия на систему со стороны хакеров. По той же причине при содействии команд в разделе «Поддержка устройств USB» отключите, если в том возникнет необходимость, съемные диски, аудиоустройства и принтеры.

Собственно, главная задача USB_Tool, как следует из ее названия, и есть обеспечение безопасности ПК при использовании такого рода носителей цифровых данных. Хотя по умолчанию контролирует она на всякий случай и стационарные диски тоже. Если данная программа обнаружит подозрительный autorun.inf, то сразу же предложит его удалить. Можно, хотя и нежелательно, отказаться от обращений, выбрав «Автоматическую обработку». В этом случае утилита сама в соответствии с заданными вами в «Опциях» параметрами удалит или переименует сомнительный объект. Разрешается также задать вариант «Пропустить», но его активизация равносильна отказу от защиты от autorun-вирусов, что делать, естественно, не следует. Не стоит и отказываться от функции создания в «Карантине» резервной копии стираемого autorun.inf. Она пригодится, если будет удален совершенно безобидный его вариант, которым вы хотели бы пользоваться.

Если же режим автозапуска не нужен, откажитесь от него нажатием кнопки «Применить» в нижней части окна на странице «Иммунизация». Второй вариант доступен в верхней половине этой закладки — там пользователю предлагается заблокировать саму возможность появления в корневом каталоге дисков файла autorun.inf. Для этого, как и вышеупомянутая программа Ninja Pendisk!, USB_Tool создаст неудаляемый каталог с соответствующим названием. Подготовить его утилита может и на локальных, и на съемных носителях. При необходимости от этого вида защиты и отключения автоматического запуска файлов вы можете отказаться, воспользовавшись кнопками «Отменить». Делать это, понятно, не стоит, поскольку ПК окажется незащищенным от autorun-вредоносов.

Правила безопасности

Чтобы в дальнейшем не приходилось искать информацию о том, как очистить флешку от вируса и сохранить файлы, которые на ней хранятся, важно придерживаться простых правил безопасности:

- Установить на основном компьютере антивирус и регулярно проверять систему на наличие вирусов.

- По возможности минимизировать использование флешки на сторонних компьютерах и ноутбуках.

- После подключения к другим компьютерам запускать проверку файлов, которые находятся на флешке.

В завершение хотим напомнить: предотвратить заражение вирусами гораздо проще, чем устранять последствия и пытаться сохранить или восстановить

Поделиться.

Стандартные методы Windows

Чаще всего заражение USB-носителя происходит через файл autorun.inf. Этот файл служит для вполне конкретной цели: автоматического запуска или установки приложений с флеш-карты на компьютер. Он скрыт, но присутствует на любой флешке. Как и в других областях жизни – заблаговременная защита и профилактика лучше, чем трудоемкое лечение, которое не гарантирует 100% положительного результата. Поэтому основная задача – сделать файл autorun.inf неуязвимым к попыткам его заражения.

Крайне важно: описанные ниже методы защитят носитель от вредоносного ПО, использующего USB-flash как средство распространения себя самого (именно они стремятся перезаписать упомянутый файл на свой лад). Вирусы, трояны и прочие неприятности в инсталляторах программ никуда не денутся: для их обнаружения используйте антивирусы

Отключение автозагрузки

Это метод защиты самого компьютера от возможно уже зараженной флешки, как от вашей, так и от чужой. Самый простой способ это осуществить – проделать ниже следующие шаги. Для Windows 7:

- Нажать комбинацию клавиш Win+R.

- В открывшемся окошке «Выполнить» ввести gpedit.msc и нажать на ОК.

- Нажать на «Разрешить» при появлении сообщения о необходимости выполнения действия от имени администратора. Также может потребоваться ввод администраторского пароля.

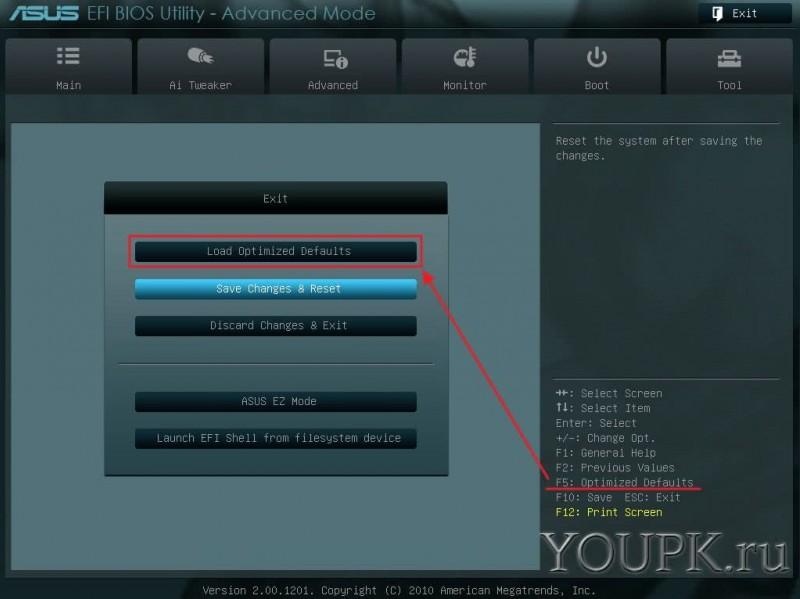

- В появившемся окне редактора локальной групповой политики развернуть список «Конфигурация компьютера», а затем «Административные шаблоны».

- Выбрать пункт «Все параметры».

В открывшемся списке справа правой кнопкой мыши кликнуть по строке «Отключить автозапуск».

Нажать «Изменить», сделать активным пункт «Включить», ниже должно быть выставлено значение «Все устройства».

Нажать «Применить».

Чтобы изменения вступили в силу, может потребоваться перезагрузка. На этом все – теперь любые подключенные к компьютеру флешки не будут запускаться на нем автоматически и не нанесут вреда без участия пользователя.

Защита файла автозапуска

Теперь способ для обороны самой флешки от вредоносного ПО, распространяющегося с помощью физических носителей информации. Речь идет о том самом autorun.inf.

В старые добрые времена хватало создания на USB-носителе пустого такого файла, защищенного от записи. То есть, с правами только на чтение. Сегодня таких мер недостаточно. Но суть действий похожа. На флешке, проверенной хорошим антивирусом, убедившись, что опасностей нет, создайте специальный файл. Откройте обычный блокнот и скопируйте в него эти строки:

attrib -S -H -R -A autorun.*

del autorun.*

attrib -S -H -R -A recycler

rd «\\?\%~d0\recycler\» /s /q

attrib -S -H -R -A recycled

rd «\\?\%~d0\recycled\» /s /q

mkdir «\\?\%~d0\AUTORUN.INF\LPT3″

attrib +S +H +R +A %~d0\AUTORUN.INF /s /d

mkdir «\\?\%~d0\RECYCLED\LPT3″

attrib +S +H +R +A %~d0\RECYCLED /s /d

mkdir «\\?\%~d0\RECYCLER\LPT3″

attrib +S +H +R +A %~d0\RECYCLER /s /dattrib -s -h -r autorun.*

del autorun.*

mkdir %~d0AUTORUN.INF

mkdir «?%~d0AUTORUN.INF…»

attrib +s +h %~d0AUTORUN.INF

Сохраните результат на флешку, назвав файл locker.bat

После точки – расширение, оно крайне важно и должно выглядеть именно как .bat. Откройте флешку через проводник и запустите свежесозданный файлик обычным двойным кликом мыши

Он выполнится как маленькая программа и создаст защищенную папку AUTORUN.INF.

Что это дает? Вставив USB Flash Drive в зараженный компьютер, можно не бояться имеющихся на нем вирусов, распространяющихся посредством USB. Такой вирус ринется перезаписывать файл autorun.inf, но его нет! Вместо него папка, да еще и находящаяся под защитой.

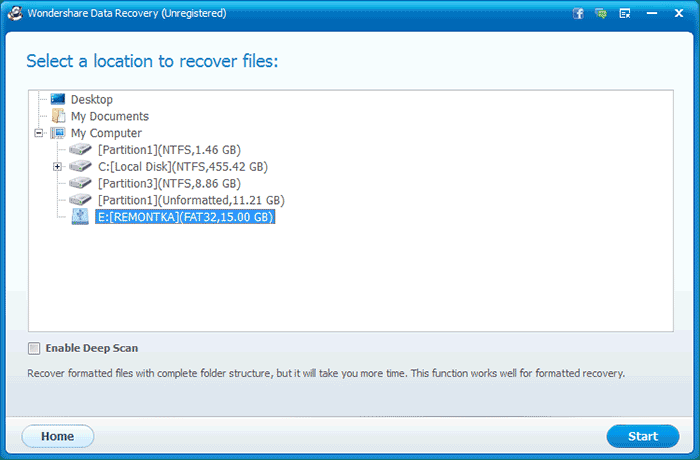

Радикальный способ

Если вам предстоит подключать флешку к чужому компьютеру, но только чтобы скинуть файлы с нее, подойдет вариант переключения файловой системы в режим только для чтения. Это действенный, но, в большинстве случаев, неудобный способ, делающей нерабочей опцию «отправить на съемный диск» и аналогичные операции.

Для того чтобы применить этот способ необходимо:

Форматировать USB-носитель в файловую систему NTFS

Обратите внимание: все данные с флешки будут удалены! Если флешка уже в NTFS, пропустите этот шаг

- Записать все необходимые данные, положить в их в одну папку.

- Открыть свойства флешки (правой кнопкой мыши) и во вкладке «Безопасность» нажать на кнопку «Изменить».

В столбце «Разрешить» снять все галочки кроме пунктов «Список содержимого папки» и «Чтение».

Нажать «ОК».

Теперь на флешке не сможет прописаться ни один вирус.