Найдена крупнейшая бд украденных паролей: что следует знать

Содержание:

- Подборка словарей с сайта WirelessHack.org [Словари для взлома Wi-Fi]

- Примеры запуска Hashcat

- Списки слов от Metasploit

- Словарь rockyou

- Справка по Crunch

- Как пользоваться wordlistctl

- Коллекция английских слов, разделённых на различные тематические категории.

- Инструкции по Hashcat

- Установка Hashcat

- Как пользоваться Aircrack-ng для взлома WPA

- Прочее, не-хакерские словари

- Словари для aircrack – где взять ?

- Утёкшие пароли

- Словари DIRB

- Словари для aircrack – составьте сами.

- Словари DirBuster

Подборка словарей с сайта WirelessHack.org [Словари для взлома Wi-Fi]

На сайте WirelessHack.org собраны словари, которые уже некоторое время болтаются здесь и там.

В том числе, там словари:

- BIG-WPA-LIST-1 (размер 247MB)

- BIG-WPA-LIST-2 (размер 307MB)

- BIG-WPA-LIST-3 (размер 277MB)

- Darkc0de.lst (размер 17.4MB) — это был дефолтный словарь в Backtrack 5

- Rockyou.txt (размер 133MB) — дефолтный словарь в Kali Linux

- Names (размер 3.7MB) — имена и варианты имён

Кроме них ещё довольно много словарей, в общей сложности на 8.5 Гигабайт. Если вы нечасто используете словари, то рекомендуется их сжать для хранения — они представляют собой обычные текстовые файлы, которые очень хорошо сжимаются — после архивации они будут занимать примерно в 10 раз меньше места.

magnet:?xt=urn:btih:6c89df058f71559dec6c5c7c9f2cb419182b3294&dn=Collection+of+Wordlist+%28Dictionaries%29+for+cracking+WiFi+WPA/WPA2&tr=udp%3A//tracker.leechers-paradise.org%3A6969&tr=udp%3A//zer0day.ch%3A1337&tr=udp%3A//tracker.coppersurfer.tk%3A6969&tr=udp%3A//public.popcorn-tracker.org%3A6969

Торрент файл прикреплён внизу этого поста.

Примеры запуска Hashcat

Запуск бенчмарка -b

hashcat -b

Взлом WPA2 WPA рукопожатий с Hashcat

Очистка ваших файлов .cap программой wpaclean

Конвертируем файл .cap в формат, который будет понятен oclHashcat. Для ручной конвертации .cap используйте следующие команды в Kali Linux.

wpaclean <out.cap> <in.cap>

Обратите внимание, что, вопреки логике, сначала идёт выходной файл, а потом входной . Казалось бы, логичнее было

Запомните это, чтобы не терять время на выяснение проблемы.

В моём случае команда выглядит так:

wpaclean hs/out.cap hs/Narasu_3E-83-E7-E9-2B-8D.cap

Конвертация файлов .cap в формат .hccap

Нам нужно конвертировать этот файл в формат, понятный oclHashcat.

Для его конвертирования в формат .hccap с помощью aircrack-ng нам нужно использовать опцию -J

aircrack-ng <out.cap> -J <out.hccap>

Обратите внимание -J это заглавная J, а не маленькая j.

В моём случае команда следующая:

aircrack-ng hs/out.cap -J hs/out

Атака по словарю на рукопожатие:

hashcat --force -m 2500 /root/hs/out.hccap /root/rockyou.txt

Атака брутфорсом на рукопожатие:

hashcat -m 2500 -a 3 capture.hccap ?d?d?d?d?d?d?d?d

Списки слов от Metasploit

Названия словарей имеют говорящие названия. В основном эти словари предназначены для брут-форса удалённого входа в различные службы, имеются неплохие универсальные словари с именами пользователей и паролями.

tree /usr/share/wordlists/metasploit /usr/share/wordlists/metasploit ├── adobe_top100_pass.txt ├── av_hips_executables.txt ├── av-update-urls.txt ├── burnett_top_1024.txt ├── burnett_top_500.txt ├── cms400net_default_userpass.txt ├── common_roots.txt ├── db2_default_pass.txt ├── db2_default_userpass.txt ├── db2_default_user.txt ├── default_pass_for_services_unhash.txt ├── default_userpass_for_services_unhash.txt ├── default_users_for_services_unhash.txt ├── dlink_telnet_backdoor_userpass.txt ├── hci_oracle_passwords.csv ├── http_default_pass.txt ├── http_default_userpass.txt ├── http_default_users.txt ├── http_owa_common.txt ├── idrac_default_pass.txt ├── idrac_default_user.txt ├── ipmi_passwords.txt ├── ipmi_users.txt ├── joomla.txt ├── keyboard-patterns.txt ├── malicious_urls.txt ├── multi_vendor_cctv_dvr_pass.txt ├── multi_vendor_cctv_dvr_users.txt ├── namelist.txt ├── oracle_default_hashes.txt ├── oracle_default_passwords.csv ├── oracle_default_userpass.txt ├── password.lst ├── piata_ssh_userpass.txt ├── postgres_default_pass.txt ├── postgres_default_userpass.txt ├── postgres_default_user.txt ├── root_userpass.txt ├── routers_userpass.txt ├── rpc_names.txt ├── rservices_from_users.txt ├── sap_common.txt ├── sap_default.txt ├── sap_icm_paths.txt ├── scada_default_userpass.txt ├── sensitive_files.txt ├── sensitive_files_win.txt ├── sid.txt ├── snmp_default_pass.txt ├── tftp.txt ├── tomcat_mgr_default_pass.txt ├── tomcat_mgr_default_userpass.txt ├── tomcat_mgr_default_users.txt ├── unix_passwords.txt ├── unix_users.txt ├── vnc_passwords.txt ├── vxworks_collide_20.txt └── vxworks_common_20.txt

Словарь rockyou

Словарь от создателей rockyou является универсальным словарём, хорошо подходящим, например, для атаки на пароль Wi-Fi или веб-службы. В Kali Linux данный пароль размещён в (сжатом) файле /usr/share/wordlists/rockyou.txt.gz

На любую другую систему его можно установить командой:

git clone git://git.kali.org/packages/wordlists.git

Словарь rockyou нужно оптимизировать и очищать для использования под конкретные нужды. Например, если мы знаем, что длина пароля в веб службе составляет от 8 до 30 символов и что обязательно должны использоваться символы как минимум из двух групп (большие буквы, маленькие буквы, цифры, знаки), то очистка rockyou с помощью PW-Inspector будет выглядеть так:

pw-inspector -i wordlists/rockyou.txt -m 8 -M 30 -c 2 -l -u -n -p

Оптимизация для взлома Wi-Fi будет выглядеть следующим образом. Считываем в стандартный вывод пароли из файла rockyou.txt (cat rockyou.txt), сортируем их (sort), и удаляем повторяющиеся (uniq), из оставшихся паролей выбираем те, которые 8 или более символов, но менее 63 символов (-m 8 -M 63), полученный список сохраняем в файл newrockyou.txt (> newrockyou.txt):

cat rockyou.txt | sort | uniq | pw-inspector -m 8 -M 63 > newrockyou.txt

Справка по Crunch

синтаксис:

./crunch <с_длина> <до_длина> @@@@]

Опции

-b : максимум байт для записи в файл вывода. зависит от размера блоков файлов,

может быть меньше на несколько байтов чем установлено, но никогда не больше.

-c : количество строк для записи в файл вывода, работает только если используется

"-o START", например: 60. Файл вывода будет в формате

"начальные буквы-конечные буквы", например:

crunch 1 5 -f /pentest/password/charset.lst mixalpha -o START -c 52

создаст 2 файла: a-7.txt и8-\ .txt. Причина наличия слэша во втором файле

в том, что он экранирует пробел. Да его нужно писать, когда

указываете имя файла с пробелом.

-d : установка -d подавляет генерацию строк с более

чем смежных дубликатов из заданного набора символов. Например:

./crunch 5 5 -d 2@

Напечатает все комбинации с 2 или менее смежными дубликатами в нижнем регистре.

-e : говорит crunch остановить генерацию слов в строку. Полезно когда передаёте

вывод crunch в другую программу.

-f : путь до файла содержащего список набора символов, например: charset.lst

имя набора символов в файле выше, например:

mixalpha-numeric-all-space

-i : инвертирует вывод так, что первый символ будет меняться очень часто

-l : буквальные символы для использования в -t @,%^

-o : позволяет вам указать файл для записи вывода, например:

wordlist.txt

-p : печатает перестановки без повторяющихся символов. Эта опция НЕ МОЖЕТ

использоваться с -s. Она также игнорирует минимальную и максимальную длины.

-q : Как и опция -p, но читает строку из указанного файла. Она НЕ МОЖЕТ

быть использована с -s. Она также игнорирует минимальные и максимальные длины.

-r : возобновить предыдущую сессию. Вы должны использовать ту же самую командную

строку как и в предыдущей сессии.

-s : позволяет вам указывать начальную строку, например: 03god22fs

-t @,%^ : позволяет вам указывать паттерн, например: @@god@@@@

где только @ будут изменены на буквы нижнего регистра

, будут заменены на буквы верхнего регистра

% будут заменены на цифры

^ будет заменён на символы

-u : Опция -u отключает поток вывода процентов. Она должна быть последней опцией.

-z : добавляет поддержку для сжатия сгенерированного вывода. Должна использоваться

с опцией -o. Поддерживает только gzip, bzip, lzma и 7z.

Использование crunch

Простой пример использования:

crunch <минимальная-длина> <максимальная-длина>

Например:

crunch 3 7 abcd

Этот пример создаст все пароли от 3 до 7 символов, содержащих символы ‘abcdef’ в качестве набора символов и выведет всё это в стандартный вывод.

Ещё один пример:

crunch <минимальная-длинна> <максимальная длина> @@@@]

- @ означает символы в нижнем регистре

- , означает символы в верхнем регистре

- % означает цифры

- ^ означает разные символы, общим количеством 33. Вы можете посмотреть их командой:

crunch 1 1 -t ^

Как создать словарь в crunch

Перейдите в Приложения > Kali Linux > Password Attacks > crunch

Или введите в Терминале:

crunch

Правила для создания словаря.

crunch <min> <max> <charset> -t <pattern> – o <filename.lst>

Где,

- min = минимальное количество символов в паролях словаря

- max = максимальное количество символов в паролях словаря

- charset = символы, которые хотите добавить в пароли в словаре. Например: abcd или 123455

- pattern = образец пароля. Например хотите создать словарь вида 98*******, т.е. первые две цифры будут статические и последние цифры — переменными.

Например, я хочу создать словарь из минимум 10 цифр, максимум 10 цифр, с символами abcd987 и образцом abc@@@@@@@ с последующим сохранением файла словаря на рабочем столе.

Вводим в терминале:

crunch 10 10 abcd987 -t abc@@@@@@@ -o /root/Рабочий\ стол/file.txt

это создаст 823543 комбинаций пароля.

Как пользоваться wordlistctl

Все словари разбиты на 5 категорий:

- username = имена пользователей

- password = пароли

- hostname = имена хостов

- filename = имена файлов

- misc = прочее

Чтобы показать все словари, например, в категории password:

wordlistctl -F password

С опцией -S можно искать по именам словарей, например, поиск «rus»:

wordlistctl -S rus--====-- searching for rus in urls.json wordlist russian_users found: id=842 wordlist rus_surnames_date099_fin found: id=1022 wordlist rus_surnames_first_letter found: id=1046 wordlist rus_surnames_fin found: id=1094 wordlist rus_surnames_date19002020_fin found: id=1104 wordlist rus_names_date099_fin found: id=1163 wordlist rus_names_translit found: id=1185 wordlist rus_cities_translit found: id=1206 wordlist rus_names_date19002020_fin found: id=1209 wordlist rus_eng found: id=1245 wordlist rus_names_fin found: id=1278 wordlist rus_mat found: id=1316 wordlist rus_latin found: id=1323 wordlist rus_names_kb_chage found: id=1324 wordlist rus_cities_kbchange found: id=1401 wordlist rus-mini found: id=1705 wordlist russian found: id=1710 wordlist russian2 found: id=1711 wordlist russian_31799 found: id=1712 wordlist russian_name found: id=1713 wordlist russkie-maty found: id=1714 wordlist rus_months_en found: id=1768 wordlist rus_months_translit found: id=1769

Для скачивания словарей, создадим в текущей директории папку wordlists:

mkdir wordlists

И скачаем в эту папку (-d wordlists) словарь, имеющий идентификатор 1714 (-f 1714), распакуем его и удалим исходный архив (-Xr):

wordlistctl -f 1714 -d wordlists -Xr

Коллекция английских слов, разделённых на различные тематические категории.

Ссылка для скачивания: https://kali.tools/files/passwords/wordlist_imsky/wordlists.zip

Альтернативный вариант (версия может оказаться более свежей):

git clone https://github.com/imsky/wordlists.git

Категории:

├── adjectives (прилагательные)

│ ├── age.txt (возрат)

│ ├── algorithms.txt (алгоритмы)

│ ├── appearance.txt (внешность)

│ ├── character.txt ()

│ ├── colors.txt ()

│ ├── complexity.txt ()

│ ├── construction.txt ()

│ ├── corporate_prefixes.txt ()

│ ├── emotions.txt ()

│ ├── geometry.txt ()

│ ├── linguistics.txt ()

│ ├── materials.txt ()

│ ├── music_theory.txt ()

│ ├── physics.txt ()

│ ├── quantity.txt ()

│ ├── shape.txt ()

│ ├── size.txt ()

│ ├── sound.txt ()

│ ├── speed.txt ()

│ ├── temperature.txt ()

│ └── weather.txt ()

├── ipsum ()

│ ├── corporate.txt ()

│ ├── hipster.txt ()

│ ├── lorem.txt ()

│ └── reddit.txt ()

├── names ()

│ ├── cities ()

│ │ ├── alpha.txt ()

│ │ ├── france.txt ()

│ │ ├── netherlands.txt ()

│ │ └── switzerland.txt ()

│ ├── codenames ()

│ │ ├── apple.txt ()

│ │ ├── intel.txt ()

│ │ └── microsoft.txt ()

│ ├── states ()

│ │ ├── canada.txt ()

│ │ ├── city_states.txt ()

│ │ └── usa.txt ()

│ ├── streets ()

│ │ ├── chicago.txt ()

│ │ └── newyork.txt ()

│ └── surnames ()

│ ├── basque.txt ()

│ ├── english.txt ()

│ ├── french.txt ()

│ ├── german.txt ()

│ ├── irish.txt ()

│ ├── italian.txt ()

│ └── scottish.txt ()

├── nouns ()

│ ├── 3d_graphics.txt ()

│ ├── 3d_printing.txt ()

│ ├── accounting.txt ()

│ ├── algorithms.txt ()

│ ├── apex_predators.txt ()

│ ├── astronomy.txt ()

│ ├── automobiles.txt ()

│ ├── birds.txt ()

│ ├── buildings.txt ()

│ ├── cats.txt ()

│ ├── chemistry.txt ()

│ ├── coding.txt ()

│ ├── condiments.txt ()

│ ├── construction.txt ()

│ ├── containers.txt ()

│ ├── corporate_job.txt ()

│ ├── corporate.txt ()

│ ├── cotton.txt ()

│ ├── data_structures.txt ()

│ ├── design.txt ()

│ ├── dogs.txt ()

│ ├── driving.txt ()

│ ├── fast_food.txt ()

│ ├── filmmaking.txt ()

│ ├── fish.txt ()

│ ├── food.txt ()

│ ├── fortifications.txt ()

│ ├── fruit.txt ()

│ ├── furniture.txt ()

│ ├── gaming.txt ()

│ ├── geography.txt ()

│ ├── geometry.txt ()

│ ├── ghosts.txt ()

│ ├── houses.txt ()

│ ├── insurance.txt ()

│ ├── linear_algebra.txt ()

│ ├── meat.txt ()

│ ├── metals.txt ()

│ ├── military_airforce.txt ()

│ ├── military_army.txt ()

│ ├── military_navy.txt ()

│ ├── minerals.txt ()

│ ├── music_instruments.txt ()

│ ├── music_production.txt ()

│ ├── music_theory.txt ()

│ ├── phones.txt ()

│ ├── physics_optics.txt ()

│ ├── physics.txt ()

│ ├── physics_units.txt ()

│ ├── physics_waves.txt ()

│ ├── plants.txt ()

│ ├── radio.txt ()

│ ├── real_estate.txt ()

│ ├── seasonings.txt ()

│ ├── set_theory.txt ()

│ ├── shopping.txt ()

│ ├── spirits.txt ()

│ ├── sports.txt ()

│ ├── startups.txt ()

│ ├── storage.txt ()

│ ├── travel.txt ()

│ ├── typography.txt ()

│ ├── vcs.txt ()

│ ├── water.txt ()

│ ├── web_development.txt ()

│ ├── wines.txt ()

│ ├── wood.txt ()

│ └── writing.txt ()

└── verbs ()

├── 3d_graphics.txt ()

├── art.txt ()

├── collection.txt ()

├── communication.txt ()

├── cooking.txt ()

├── corporate.txt ()

├── creation.txt ()

├── destruction.txt ()

├── fire.txt ()

├── look.txt ()

├── manipulation.txt ()

├── military_navy.txt ()

├── movement.txt ()

├── music_production.txt ()

├── music.txt ()

├── programming.txt ()

├── quantity.txt ()

├── radio.txt ()

├── sports.txt ()

├── thought.txt ()

├── vcs.txt ()

└── web.txt ()

Инструкции по Hashcat

- Книга «Продвинутый взлом паролей с *Hashcat» на русском языке

- Быстрый старт для абсолютных новичков «Инструкция по hashcat: запуск и использование программы для взлома паролей»

- Обсуждение: тема на kali.org.ru

- Семейство программ *Hashcat: как научиться взламывать пароли, создавать и оптимизировать словари

- Виды атак oclHashcat (Hashcat)

- Как установить oclHashcat в Kali Linux. Описание oclHashcat и сравнение с Hashcat. Сравнительные бенчмарки в Linux и Windows

- Как конвертировать рукопожатие (хендшейк) в новый формат Hashcat. Решение проблемы «Old hccap file format detected! You need to update»

- Базовое и продвинутое использование oclHashcat (Hashcat) для взлома WPA/WPA2 паролей из хендшейков

- Взлом рукопожатий (handshake) с использованием графического процессора в Windows

- Взлом паролей MS Office, PDF, 7-Zip, RAR, TrueCrypt, Bitcoin/Litecoin wallet.dat, htpasswd в oclHashcat

- hashcat + oclHashcat = hashcat

- Взлом WPA/WPA2 паролей с Aircrack-ng: перебор по словарю, совместная работа с Hashcat, maskprocessor, statsprocessor, John the Ripper, Crunch, взлом в Windows

- Установка intel-opencl, intel-opencl-runtime и intel-opencl-sdk в Arch Linux / BlackArch

- WPA2 Half Handshake (половина рукопожатия): программы для взлома Wi-Fi пароля и сценарии атак

- Программы для генерации словарей

- Взлом с CUDA GPU в Kali Linux в облаке и на ПК

- Как в hashcat продолжить перебор с места остановки (сессии hashcat)

- Взлом Wi-Fi без пользователей

- Как использовать Hashcat для взлома паролей, содержащих нелатинские символы (русские буквы в пароле, китайские иероглифы и пр.)

- Как взломать VNC пароль из захваченного трафика (challenge response)

Установка Hashcat

Программа предустановлена в Kali Linux.

Распакуйте архив.

Запустите файл hashcat64.bin или hashcat32.bin в зависимости от битности вашей системы.

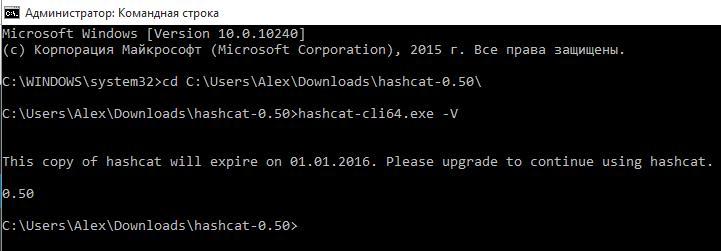

Установка в Windows

Для запуска используйте файл hashcat64.exe или hashcat32.exe в зависимости от битности вашей системы.

Программу нужно запускать в командной строке. Для этого откройте окно командной строки (Win+X – выберите «Командная строка») и перетащите туда исполняемый файл.

Либо в открывшемся окне командой строки перейдите в требуемую папку:

cd C:\Users\Alex\Downloads\hashcat-0.50\

И в ней запустите требуемый файл:

hashcat-cli64.exe -V

Как пользоваться Aircrack-ng для взлома WPA

Дальше рассмотрим как пользоваться aircrack-ng. Если программа еще не установлена на вашем компьютере, то в Linux вы можете скачать ее из официальных репозиториев. В Ubuntu:

А в Red Hat / CentOS:

Windows вам придется загрузить установщик из официального сайта. После установки первым делом нужно сделать чтобы нам ничего не мешало. Для этого отключите все сервисы, которые управляют Wifi и тем более отключитесь от Wifi сети, если вы к ней подключены. Если запущен NetworkManager, его нужно отключить:

Я предполагаю, что у вас уже установлены все необходимые драйвера и вы готовы к работе. Сначала смотрим подключенные к системе интерфейсы:

Обычно имя беспроводного интерфейса начинается на w, например, wlp3s0 или wlan0. У меня это wlp3s0b1. Нам нужно перевести сетевой интерфейс WiFi в режим мониторинга. В этом режиме он может захватывать все пакеты, которые летают в сети и даже если ему они не адресованы ему. Вообще, интерфейс и так захватывает все пакеты, но на программном уровне все пакеты, которые не адресованы этому компьютеру отсеиваются, теперь они не будут отсеиваться. Дальше идет инструкция Aircrack-ng.

Для этого воспользуемся утилитой airmon-ng. Ей нужно передать команду start и имя интерфейса:

После этого будет создан виртуальный интерфейс, который работает в режиме монитора во второй колонке отображено его имя, у меня это wlp3s0b1mon, хотя часто он называется просто mon0. Если какие-либо программы будут мешать программа выдаст их имена и PID:

Их нужно завершить с помощью kill. Дальше нам нужно просканировать эфир и найти нашу сеть, которую мы собираемся тестировать. Для этого используйте команду airodump-ng. В параметрах ей нужно передать только интерфейс

Обратите внимание, что нужно передавать именно виртуальный интерфейс, который работает в режиме монитора:

Почти сразу же вы увидите свою сеть, поскольку она расположена ближе всех. У меня это MyPublicWifi423. Из предоставляемой информации нам понадобится ее BSSID и канал, который можно найти в колонке CH. Дальше мы будем использовать ту же самую утилиту, только теперь нацелим ее именно на нашу сеть, чтобы она не отвлекалась на посторонние и поймала все что нам нужно.

Мы зададим канал с помощью опции -с и BSSID роутера с помощью опции —bssid, а также укажем с помощью опции -w куда нужно сохранить перехваченные пакеты для дальнейшей обработки:

Не закрывайте этот терминал, сейчас выполняется захват и как вы можете видеть к нашей сети подключено два пользователя. Их MAC адреса находятся в колонке STATION. Если сейчас один из них отключится и еще раз подключится, то мы получим необходимые для дальнейшего взлома данные.

Мы можем это сделать со своими устройствами, но в реальной сети у хакера не будет такой возможности, поэтому мы можем принудительно отключить клиента от сети с помощью утилиты aireplay. Если передать ей опцию deauth, то она разошлет широковещательное сообщение от имени маршрутизатора, в котором попросит всех отключиться от сети. Нам нужно только передать в параметрах количество пакетов, которые нужно отправить и BSSID роутера:

Сразу после этого вы сразу же увидите, сообщение WPA handshake: 56:0A:64:17:5D:33 в правом верхнем углу терминала. Вы можете использовать и более простой способ для получения Handshake. Утилита besside позволяет выполнить все действия автоматически нужно только передать BSSID роутера и интерфейс монитора:

Этап, связанный с работой в реальной сети завершен и нам осталось только перебрать все возможные пароли по словарю. Дальше рассмотрим как пользоваться Aircrack-ng для перебора паролей.

Словарь — это обычный текстовый документ со списком возможных паролей. Вы можете составить его сами. Команда будет выглядеть следующим образом:

$ sudo aircrack-ng -b BSSID_маршрутизатора -w путь_к_словарю перехваченные_пакеты

Дальше начнется перебор ключей и если ключ, который использовался для защиты сети есть в списке, то он обязательно будет найден:

Как видите, aircrack-ng wpa2 psk достаточно быстро может быть взломан. Скорость перебора паролей достигает тысячи вариантов в секунду, а это значит, что на перебор до 100000 паролей уйдет всего только несколько минут. И это на обычном, бюджетном ноутбуке. На более мощном железе использовать Aircrack-ng будет намного быстрее.

Поэтому никогда не используйте простые пароли, состоящие только из цифр, если вы добавите хоть одну букву или символ, то уменьшите шансы на взлом в несколько раз.

Прочее, не-хакерские словари

Это списки слов (и т.п.), не паролей. Они могут пригодиться при определённых обстояотельствах.

| Имя | Название файла / ссылка на скачивание | Примечание |

|---|---|---|

| English | english.txt.bz2 (1,368,101 bytes) | Сборка из списков от Andrew Orr, Brandon Enright и Seth |

| German | german.txt.bz2 (2,371,487 bytes) | Собрал Brandon Enright |

| American cities | us_cities.txt.bz2 (77,081 bytes) | Сгенерировал RSnake |

| «Porno» | porno.txt.bz2 (7,158,285 bytes) |

Самая большая коллекция порно паролей! Создал Matt Weir |

| Honeynet | honeynet.txt.bz2 (889,525 bytes) | Из приманки, запущенной Joshua Gimer |

| Honeynet — со счётчиком | honeynet-withcount.txt.bz2 (901,868 bytes) | |

| File locations | file-locations.txt.bz2 (1,724 bytes) |

Потенциальное размещение лог файлов (для локального внедрения файлов и т.п.). Спасибо Seth! |

| Fuzzing strings (Python) | fuzzing-strings.txt.bz2 (276 bytes) | Спасибо Seth! |

| PHPMyAdmin locations | phpmyadmin-locations.txt.bz2 (304 bytes) |

Потенциальное размещение phpMyAdmin. Спасибо Seth! |

| Web extensions | web-extensions.txt.bz2 (117 bytes) |

Популярные расширения для веб-файлов. Спасибо dirb! |

| Web mutations | web-mutations.txt.bz2 (177 bytes) |

Популярные «мутации» для веб-файлов Спасибо dirb! |

Словари для aircrack – где взять ?

http://www.aircrack-ng.org/

на страничке которого эти самые словари для aircrack готовы для скачивания в ссылках на сторонние ресурсы. Вобщем, присмотритесь. Вы так или иначе всё равно посетите этот сайт, пытаясь найти в сети словари для aircrack .

Далее. В сети полно и других подходящих словарей, которые друг друга дублируют. Множество “хакеров” так и работает – переименовал чужой, дай Бог разбавил своим, запаковал – готово. Никто не застрахован от этого. Так что поискать придётся.

Следующая проблема иностранных словарей: самые качественные из них составлены по методу “какие пароли узнали, те в список и внесли”. Проблема для нас одна – в России пароли обычно создаются не так. Так что даже самый хороший словарь ключей эдак на 300 млн. вполне может вам “отказать” после 9-12-ти часов ожидания.

Основная проблема, как уже упоминалось, – это размер словарей. В сети встречаются и настоящие шедевры. Почти все из них – из-за океана. Однако в их построении участвовали даже психологи и другие специалисты (по заверению авторов), пытаясь воспроизвести самые частые случайные наборы символов по типу “обезьяны на пианино”. Ведь придумать самый лучший пароль – это:

- открыть Блокнот

- закрыть глаза

- ударить разом всеми 10-ю пальцами по клавиатуре

- разбавить пароль символами типа @, #,$ и т.д., ввинтив в конце букву в верхнем регистре. Это вам не “qwerty” …

- получившееся скопировать и использовать как пароль. Запомнить не получится, зато на взлом у хакера уйдёт лет 150.

Утёкшие пароли

Утёкшие или украденные с сайтов пароли. Из списков намеренно удалены имена / почтовые адреса и т.д.

Лучшее их применение – это генерация или тестирования списков словарей.

Примечание: Даты приблизительные.

| Имя | Название файла / ссылка на скачивание | Дата | Примечание |

|---|---|---|---|

| Rockyou | rockyou.txt.bz2 (60,498,886 bytes) | 2009-12 | Лучший из доступных списков; огромный, украдены в незашифрованном виде |

| Rockyou со счётчиком | rockyou-withcount.txt.bz2 (59,500,255 bytes) | ||

| phpbb | phpbb.txt.bz2 (868,606 bytes) | 2009-01 |

Отсортированы по частоте использования Взломаны Brandon Enright из md5 (покрытие 97%+) |

| phpbb со счётчиком | phpbb-withcount.txt.bz2 (872,867 bytes) | ||

| phpbb с md5 | phpbb-withmd5.txt.bz2 (4,117,887 bytes) | ||

| MySpace | myspace.txt.bz2 (175,970 bytes) | 2006-10 | Получены фишингом |

| MySpace — со счётчиком | myspace-withcount.txt.bz2 (179,929 bytes) | ||

| Hotmail | hotmail.txt.bz2 (47,195 bytes) | Неизвестно | Не до конца понятно, как они были украдены |

| Hotmail со счётчиком | hotmail-withcount.txt.bz2 (47,975 bytes) | ||

| Faithwriters | faithwriters.txt.bz2 (39,327 bytes) | 2009-03 | Религиозные пароли |

| Faithwriters — со счётчиком | faithwriters-withcount.txt.bz2 (40,233 bytes) | ||

| Elitehacker | elitehacker.txt.bz2 (3,690 bytes) | 2009-07 | Часть из zf05.txt |

| Elitehacker — со счётчиком | elitehacker-withcount.txt.bz2 (3,846 bytes) | ||

| Hak5 | hak5.txt.bz2 (16,490 bytes) | 2009-07 | Часть из zf05.txt |

| Hak5 — со счётчиком | hak5-withcount.txt.bz2 (16,947 bytes) | ||

| Älypää | alypaa.txt.bz2 (5,178 bytes) | 2010-03 | Финские пароли |

| alypaa — со счётчиком | alypaa-withcount.txt.bz2 (6,013 bytes) | ||

| Facebook (Pastebay) | (375 bytes) | 2010-04 |

Найдены на Pastebay; судя по всему, украдены зловредным ПО. |

| Facebook (Pastebay) — со счётчиком | (407 bytes) | ||

| Unknown porn site | porn-unknown.txt.bz2 (30,600 bytes) | 2010-08 | Найдены на angelfire.com. Неизвестно, откуда они, но определённо с порно сайта. |

| Unknown porn site — со счётчиком | porn-unknown-withcount.txt.bz2 (31,899 bytes) | ||

| Ultimate Strip Club List | tuscl.txt.bz2 (176,291 bytes) | 2010-09 | Спасибо Mark Baggett за находку! |

| Ultimate Strip Club List — со счётчиком | tuscl-withcount.txt.bz2 (182,441 bytes) | ||

| (14,457 bytes) | 2010-09 | Спасибо Andrew Orr за наводку | |

| Facebook Phished — со счётчиком | (14,941 bytes) | ||

| Carders.cc | carders.cc.txt.bz2 (8,936 bytes) | 2010-05 | |

| Carders.cc — со счётчиком | carders.cc-withcount.txt.bz2 (9,774 bytes) | ||

| Singles.org | singles.org.txt.bz2 (50,697 bytes) | 2010-10 | |

| Singles.org — со счётчиком | singles.org-withcount.txt.bz2 (52,884 bytes) | ||

| Unnamed financial site | (reserved) | 2010-12 | |

| Unnamed financial site — со счётчиком | (reserved) | ||

| Gawker | (reserved) | 2010-12 | |

| Gawker — со счётчиком | (reserved) | ||

| Free-Hack.com | (reserved) | 2010-12 | |

| Free-Hack.com со счётчиком | (reserved) | ||

| Carders.cc (second time hacked) | (reserved) | 2010-12 | |

| Carders.cc со счётчиком (second time hacked) | (reserved) |

Словари DIRB

DIRB — это сканер веб-контента. Он ищет существующие (возможно, скрытые) веб-объекты. В основе его работы лежит поиск по словарю, он формирует запросы к веб-серверу и анализирует ответ.

Т.е. словари DIRB предназначены, в первую очередь, для поиска разнообразных файлов и папок веб-сайтов и веб-приложений, веб-серверов.

tree /usr/share/wordlists/dirb

/usr/share/wordlists/dirb

├── big.txt

├── catala.txt

├── common.txt

├── euskera.txt

├── extensions_common.txt

├── indexes.txt

├── mutations_common.txt

├── others

│ ├── best1050.txt

│ ├── best110.txt

│ ├── best15.txt

│ └── names.txt

├── small.txt

├── spanish.txt

├── stress

│ ├── alphanum_case_extra.txt

│ ├── alphanum_case.txt

│ ├── char.txt

│ ├── doble_uri_hex.txt

│ ├── test_ext.txt

│ ├── unicode.txt

│ └── uri_hex.txt

└── vulns

├── apache.txt

├── axis.txt

├── cgis.txt

├── coldfusion.txt

├── domino.txt

├── fatwire_pagenames.txt

├── fatwire.txt

├── frontpage.txt

├── hpsmh.txt

├── hyperion.txt

├── iis.txt

├── iplanet.txt

├── jboss.txt

├── jersey.txt

├── jrun.txt

├── netware.txt

├── oracle.txt

├── ror.txt

├── sap.txt

├── sharepoint.txt

├── sunas.txt

├── tests.txt

├── tomcat.txt

├── vignette.txt

├── weblogic.txt

└── websphere.txt

Словари для aircrack – составьте сами.

Чуть ниже на той же странице авторов aircrack приводится и список адресов программ, которые помогут составить словари для aircrack самому. Насколько это результативно? Взгляните сами.

Буду краток. Воспользуемся имеющей в составе кали утилитой Crunh . Создана для генерирования случайных паролей, имеет ряд полезных настроек. Некоторые из них очень полезны, если вы, к примеру, ухитрились увидеть часть пароля жертвы. То есть часть символов вам известна.

Процесс генерации прост. Запустите терминал и введите команду в формате:

crunch 7 8 -o /root/Desktop/dict

Команда создаст словарь с названием dict на Рабочем столе из всевозможных буквенно-символьно-цифровых комбинаций, содержащий от 7 до 8 символов – обычный пароль. Удобно, да? И никакие словари для aircrack скачивать не надо… Рано радуетесь – присмотритесь к размеру:

Да-да, совсем немного – около 2-х Терабайт. Пичалька (…

Что делать? Можно добавить команды конкретизировать пароли, если у вас есть на это основания. Так, команда генерации может принять вид:

crunch 7 8 9876543210 -o /root/Desktop/dict.lst

где 9876543210 – именно и только встречающиеся в будущем словаре символы. И никаких больше. Или:

Таких словарей может быть составлено много, поверьте, иногда этот способ очень даже срабатывает. Весить они будут не так много, они будут мобильны, их легко хранить на внешних носителях. Так, в команде подбора паролей потом можно будет указать созданные вами пароли через запятую (если самодельные словари для aircrack хранятся на рабочем столе кали):

aircrack-ng /root/имя-файла.cap -w /root/Desktop/dict1,dict2,dict3

Словари DirBuster

DirBuster — это многопотоковое Java приложение, предназначенное для брутфорса имён директорий и файлов веб-приложений и веб-серверов. DirBuster пытается найти скрытые каталоги и файлы.

В Kali Linux словари располагаются в директории /usr/share/wordlists/dirbuster/. В BlackArch словари располагаются в директории /usr/share/dirbuster/.

Описание словарей, поставляемых с программой DirBuster

- directory-list-2.3-small.txt — (87650 слов) — Директории/файлы которые были найдены как минимум на трёх разных хостах

- directory-list-2.3-medium.txt — (220546 слов) — Директории/файлы которые были найдены как минимум на двух разных хостах

- directory-list-2.3-big.txt — (1273819 слов) — Все директории/файлы которые были найдены

- directory-list-lowercase-2.3-small.txt — (81629 слов) — Версия не чувствительная к регистру для directory-list-2.3-small.txt

- directory-list-lowercase-2.3-medium.txt — (207629 слов) — Версия не чувствительная к регистру для directory-list-2.3-medium.txt

- directory-list-lowercase-2.3-big.txt — (1185240 слов) — Версия не чувствительная к регистру для directory-list-2.3-big.txt

- directory-list-1.0.txt — (141694 слов) — Оригинальный список без изменения порядка

- apache-user-enum-1.0.txt — (8916 имён пользователей) — Используется для предположения имён пользователей apache на котором включён модуль userdir, основывается на набранных именах пользователей (неупорядоченный)

- apache-user-enum-2.0.txt — (10341 имён пользователей) — Используется для предположения имён пользователей apache на котором включён модуль userdir, основывается на ~XXXXX найденном во время генерации списка (упорядоченный)