Что такое брандмауэр, зачем он нужен, как его включить и настроить

Содержание:

- Как выглядит и на что способен брандмауэр Windows?

- Киряем с «Керио»

- Что такое брандмауэрная стена в архитектуре

- Примеры использования

- Что это такое брандмауэр – основы терминологии

- Блокирование исходящего трафика

- Минусы

- Как бороться с ложными срабатываниями?

- Обеспечивает ли брандмауэр сам по себе достаточную защиту?

- Какие брандмауэры можно порекомендовать?

- Создаем правило файервола с помощью групповой политики

Как выглядит и на что способен брандмауэр Windows?

Рассмотрим общую функциональность брандмауэра на примере Windows 10. Чтобы открыть соответствующий системный компонент:

Откройте «Панель управления» и перейдите в раздел «Система и безопасность».

В центральной части окна кликните по элементу «Брандмауэр Windows».

Брандмауэр будет запущен.

Обратите внимание на блоки «Частные сети» и «Гостевые или общедоступные сети». Когда на компьютере создается очередное подключение к сети (например, к Wi-Fi), оно автоматически (или пользователем) помещается в одну из этих групп

С этих пор на сетевое подключение распространяются правила той группы, к которой она отнесена. И все программы, использующие данное сетевое подключение, также подчиняются правилам этой группы.

Теперь откройте раздел «Дополнительные параметры» в левой части окна:

Именно в этом разделе можно посмотреть и при необходимости изменить настройки брандмауэра — создать общие правила для сетевого подключения в целом или индивидуальное правило для конкретной программы.

Давайте, вместе создадим новое правило для браузера, которое не позволит ему открывать какой-либо определенный сайт. Так будет проще всего понять как предназначение, так и функционал брандмауэра:

Откройте вкладку «Правила для входящих подключений», а затем в правой части окна кликните по элементу «Создать правило…»:

Во вновь открывшемся окне выберите пункт «Настраиваемые» и нажмите кнопку «Далее».

Установите галочку на пункте «Путь программы», затем кликните кнопку «Обзор» и укажите путь к браузеру. В нашем случае — это Mozilla Firefox, который находится по адресу «C:\program files (x86)\mozilla firefox\firefox.exe».

Далее откройте раздел «Область» в левой части окна. В блоке «Укажите удаленные IP-адреса…» переведите переключатель на «Указанные IP-адреса», затем кликните кнопку «Добавить».

В новом небольшом окошке в поле «IP-адрес или подсеть» потребуется ввести IP-адрес блокируемого сайта. Нужен именно IP, а не доменное имя типа «www.google.com». О том, как определить IP-адрес сайта, здесь рассказывать не будем.

Просто для проверки работоспособности брандмауэра введите сюда следующий IP: 31.13.72.36

Это IP-адрес социальной сети Facebook (обратите внимание, что доступ к сайту будет блокирован, но потом вы можете удалить созданное правило).

Нажмите «ОК» в окне ввода адреса. Откройте вкладку «Действия» и убедитесь, что галочка стоит на пункте «Блокировать подключение».

Перейдите во вкладку «Имя» и впишите название для созданного правила в соответствующее поле, например — «Блокировка Google». Нажмите кнопку «Готово».

Далее перейдите во вкладку «Правила для исходящего подключения» и выполните все шаги данной инструкции, начиная с создания правила.

Теперь попробуйте войти из браузера, для которого было создано правило, в социальную сеть Facebook. На экране вы увидите ошибку подключения. После проверки работоспособности брандмауэра созданные два правила для входящих и исходящих подключений можно удалить.

Блокировка сайта — базовая функция брандмауэра Windows. Если углубиться в функционал файервола, можно будет контролировать сеть собственного компьютера так, как это делают профессиональные сетевые администраторы.

Киряем с «Керио»

На ринге второй участник Sunbelt Kerio Personal Firewall 4.5.916 (в простонародье Керио). Он отслеживает сетевую активность работающих программ, решая, разрешить или запретить тому или иному приложению доступ в Сеть. Для большей гибкости предусмотрена установка временных интервалов, когда будут действовать отдельные правила. При попытке соединения или сканировании портов компьютера выдает гневное сообщение. Довольно просто настраивается, особенно при установке одного из четырех уровней защиты – вообще думать не нужно. Сайт разработчика предлагает подробное онлайн-описание данного продукта. Без оплаты будет работать в полнофункциональном режиме 30 дней.

Процесс установки, как и в случае с предыдущей программой, несложен. При установке утилита предложит тебе выбрать папку для инсталляции, а также режим работы: простой или расширенный. Следуя нашим правилам, мы выбираем простой. После окончания установки программа также просит перезагрузку. Послушно выполняем этот каприз продукта, наблюдаем появление в трее иконки с щитом и индикаторами сетевого траффика и приступаем к терзаниям.

Первый тест пройден успешно. Вместо страницы, извещающей нас о том, что пробита защита и выведены данные о нашем сетевом адресе, мы наблюдаем знакомое до боли приглашение проследовать к администратору.

Неплохо для начала.

Второе испытание на прочность. А вот тут нас ждет небольшое разочарование. Защита пробита, и мы снова наблюдаем форточку с тревожным восклицательным знаком и сообщением, что сервер Microsoft получил от нас еще порцию мусора.

Решающий третий раунд – первый тест пройден успешно. Доступ в Интернет был заблокирован. Второй тест из набора – тут результат меня немного удивил. Несмотря на заверение разработчиков об эксклюзивности защиты, «Керио» не дал тесту запуститься в принципе! Третий тест также не сумел обмануть стойкого защитника. Он просто не смог найти пути к «Эксплореру», в чем ему, несомненно, «помог» файерволл!

При тестировании Sunbelt Kerio Personal Firewall 4.5.916 положительных эмоций лично я испытал намного больше, чем отрицательных. Несмотря на один непройденный тест и довольно-таки высокую стоимость лицензии, «Керио» может по праву считаться одним из лучших файерволлов на рынке.

Оценка за тест – 4+

Что такое брандмауэрная стена в архитектуре

Наверное, каждый замечал, что у здания одна стена всегда остается глухой или не имеющей окон. Если строительство велось по всем правилам, то этот принцип соблюдается. Но далеко не каждый задавался вопросом, почему происходит именно так. На самом деле, целью подобной конструкции являются меры противопожарной безопасности, а стена эта имеет собственное название. Материал от редакции Homius расскажет о том, что такое брандмауэр в строительстве, какие материалы используются при возведении противопожарной стены и её разновидности.

Глухая стена в торце современного дома – это брандмауэр

Изначально требуется определиться с термином. Что это такое Brandmauer? Как видно из фонетической основы, слово имеет немецкие корни и происходит из сочетания двух терминов – brand, что значит пожар и mauer, что означает стена. Данная архитектурная деталь может изготавливаться из различных материалов, иметь разнообразное устройство, но всегда сохраняет своё главное предназначение – предупреждать распространение пожара.

При строительстве противопожарной стены важно использовать надёжные материалы

Если перейти к научному определению, что такое brandmauer с точки зрения строительных правил и норм, то это капитальная стена, строящаяся на одной или двух сторонах здания. Также противопожарная стена брандмауэр может представлять собой внутреннюю преграду, разделяющую площадь на зоны или возводимую между двумя домами, назначением которой является отсечение огня. В некоторых случаях эта деталь может возводиться на крыше. При таком варианте он будет именоваться крышевым брандмауэром.

Использование брандмауэра предотвращает распространение огня

Примеры использования

Перейдем к использованию редактора локальной групповой политики. Я покажу несколько примеров, которые позволят увидеть, как именно производятся настройки.

Разрешение и запрет запуска программ

Если вы пройдете в раздел Конфигурация пользователя — Административные шаблоны — Система, то там вы обнаружите следующие интересные пункты:

- Запретить доступ к средствам редактирования реестра

- Запретить использование командной строки

- Не запускать указанные приложения Windows

- Выполнять только указанные приложения Windows

Два последних параметра могут быть полезными даже обычному пользователю, далекому от системного администрирования. Кликните дважды по одному из них.

В появившемся окне установите «Включено» и нажмите по кнопке «Показать» около надписи «Список запрещенных приложений» или «Список разрешенных приложений», в зависимости от того, какой из параметров меняется.

Укажите в строчках имена исполняемых файлов программ, запуск которых нужно разрешить или запретить и примените настройки. Теперь, при запуске программы, которая не разрешена, пользователь будет видеть следующее сообщение об ошибке «Операция отменена из-за ограничений, действующих на этом компьютере».

Изменение параметров контроля учетных записей UAC

В разделе Конфигурация компьютера — Конфигурация Windows — Параметры безопасности — Локальные политики — Параметры безопасности имеется несколько полезных настроек, одну из которых можно и рассмотреть.

Выберите параметр «Контроль учетных записей: поведение запроса на повышение прав для администратора» и дважды кликните по нему. Откроется окно с параметрами этой опции, где по умолчанию стоит «Запрос согласия для исполняемых файлов не из Windows» (Как раз поэтому, всякий раз, при запуске программы, которая хочет изменить что-то на компьютере, у вас запрашивают согласие).

Вы можете вообще убрать подобные запросы, выбрав параметр «Повышение без запроса» (только этого лучше не делать, это опасно) или же, напротив, установить параметр «Запрос учетных данных на безопасном рабочем столе». В этом случае, при запуске программы, которая может внести изменения в системе (а также для установки программ) каждый раз потребуется вводить пароль учетной записи.

Сценарии загрузки, входа в систему и завершения работы

Еще одна вещь, которая может оказать полезной — скрипты загрузки и выключения, которые вы можете заставить выполняться с помощью редактора локальной групповой политики.

Это может пригодиться, например, для запуска раздачи Wi-Fi с ноутбука при включении компьютера (если вы реализовывали ее без сторонних программ, а создав Wi-Fi сеть Ad-Hoc) или выполнения операций резервного копирования при выключении компьютера.

В качестве скриптов можно использовать командные файлы .bat или же файлы сценариев PowerShell.

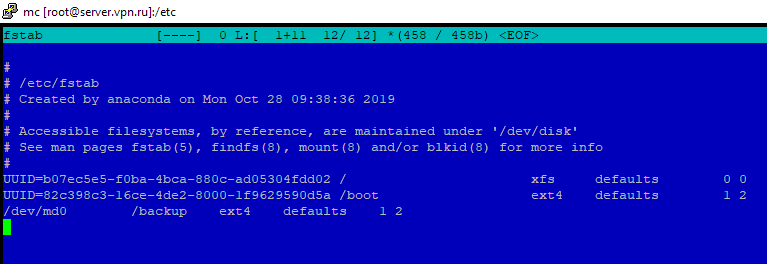

Сценарии загрузки и выключения находятся в Конфигурация компьютера — Конфигурация Windows — Сценарии.

Сценарии входа в систему и выхода — в аналогичном разделе в папке «Конфигурация пользователя».

Например, мне нужно создать сценарий, выполняемый при загрузке: я дважды кликаю по «Автозагрузка» в сценариях конфигурации компьютера, нажимаю «Добавить» и указываю имя файла .bat, который следует выполнить. Сам файл должен находится в папке C:\WINDOWS\System32\GroupPolicy\Machine\Scripts\Startup (этот путь можно увидеть по нажатию кнопки «Показать файлы»).

В случае, если сценарий требует ввода каких-то данных пользователем, то на время его исполнения дальнейшая загрузка Windows будет приостановлена, до завершения работы скрипта.

Что это такое брандмауэр – основы терминологии

Так что же это такое? Брандмауэр – это устройство или программа, предназначенные для проверки сетевого трафика и его блокировки в случае, если указанный трафик не соответствует определённому набору правил. Указанные правила являются как системными, так и создаются пользователем, позволяя отсекать нежелательное кибер-вторжение в пользовательскую сеть со стороны третьих лиц и вредоносных программ.

То есть, по сути, брандмауэр обычно используется для защиты сети и блокировки нежелательной информации, передаваемой через компьютерную сеть. Кроме того он может служить для целей мониторинга сети, ведя журнал активности различных программ, служб и так далее.

Брандмауэр защищает ваш компьютер

Синонимами термина «брандмауэр» являются термины «файервол» (от англ. «огненная стена») и «сетевой экран». Поскольку слово «брандмауэр» является немецким аналогом английского слова «firewall» (файервол), то смысловые нагрузки слов «брандмауэр», «файервол», «сетевой экран» полностью идентичны. Другие термины, со смысловой нагрузкой которых мы должны ознакомиться в контексте понимания функционала брандмауэра, это «протокол» и «порт».

«Протокол» — это набор правил, позволяющих устанавливать соединение между компьютерами в сети (подробнее о IPV6 и IPV4). Обычные сетевые протоколы, которыми мы пользуемся в ОС Виндовс 7/10 и брандмауэрах это TCP, UPD, ICMP. TCP является достаточно надёжным протоколом, UDP – не совсем надёжным, а ICMP используется для диагностических целей. Инструменты вроде PING и TRACERT используют IMCP.

«Порт» – это номер, использующийся для указания на какую-либо программу или службу компьютера. Например, 80-й порт использует для определения HTTP трафика, HTTPS — 443, порт 25 задействован для SMTP протокола (отвечает за отправку е-мейлов и прочего) и так далее.

Блокирование исходящего трафика

Если мы хотим добиться большей безопасности, то одним из возможных вариантов будет блокировка исходящего трафика полностью и задание разрешений для нужных нам программ и служб. Здесь нужно отметить, что исходящим подключением считается то, которое было инициировано программой вашего компьютера. То есть если ваш браузер запрашивает какую-либо страницу в интернете и эта страница пересылается к вам в компьютер — это все исходящее подключение.

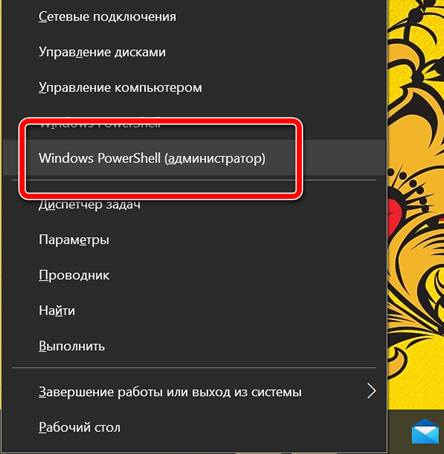

Для этого необходимо выбрать Дополнительные параметры в окошке Брандмауэра.

Для того что бы заблокировать все исходящие подключения нужно в левой колонке выбрать Брандмауэр Windows в режиме повышенной безопасности и в правой колонке нажать Свойства.

В открывшемся окошке переходите на вкладку с настройками нужной сети (общественная сеть — общий профиль, домашняя сеть — частный профиль). В разделе Исходящие подключение из выпадающего меню выбираете Блокировать. Нажимаете ОК или Применить.

Для большей безопасности можно заблокировать исходящие подключения в обеих сетях.

Минусы

Брандмауэр выступает в качестве контрольной точки безопасности для пакетов данных, входящих и исходящих из вашей сети. Как и в любой точке контроля безопасности, иногда возникают ложные срабатывания. Вы можете обнаружить, что ваш брандмауэр случайно блокирует действительно защищенную веб-страницу, к которой вы хотите получить доступ.

Эта проблема также не уникальна для отдельных пользователей. Провайдер интернет-безопасности McAfee провел бизнес-опрос, который показал, что треть организаций отключают функции безопасности брандмауэра, чтобы предотвратить прерывание рабочего процесса из-за ложных срабатываний. Некоторые компании отключают определенные функции, потому что они используют слишком много вычислительной мощности.

Как бороться с ложными срабатываниями?

Если ваш брандмауэр препятствует вашей работе, блокируя слишком много пакетов, вам следует рассмотреть возможность проверки настроек и отрегулировать интенсивность фильтров брандмауэра. Поначалу найти баланс между безопасностью и простотой использования может оказаться непростой задачей. Если вы отключите слишком много функций, то станете более уязвимы для атак. Если вы установите слишком высокую интенсивность фильтра, то вы можете столкнуться с проблемами с неправильно заблокированным контентом.

Найдите и настройте параметры, разрешающие использование утвержденных программ и соединений. Например, в брандмауэре Защитника Windows для Windows 10:

- Откройте Настройки.

- Выберите “Брандмауэр и защита сети” в “Безопасность Windows”.

- Нажмите “Разрешить запуск программ через брандмауэр”.

- В следующем окне найдите нужные программы в списке и разрешите подключение через частные или публичные сети.

Вы можете решить, какие онлайн-подключения являются частными или общедоступными сетями, когда вы подключаетесь к новой точке доступа. В общем, публичные сети зарезервированы для кафе, сетей Wi-Fi и других общественных зон. Частные сети для вашего дома или работы.

Обеспечивает ли брандмауэр сам по себе достаточную защиту?

Хотя брандмауэр является важным аспектом цифровой безопасности, во многих случаях вам понадобится дополнительная помощь антивируса. Если вы регулярно подключаетесь к общедоступным незащищенным сетям Wi-Fi, брандмауэр в основном служит профилактической мерой против вредоносных сетевых атак. Как только вирус проник в ваш компьютер, вам будет необходим антивирус чтобы удалить его.

Имейте в виду, что не все брандмауэры одинаковые. Брандмауэр по умолчанию для Windows 10 – Defender, полезен, но в некотором смысле скромен по функциональности. Вам нужно задать себе следующие вопросы:

- Вам нужна более продвинутая защита от брандмауэра или специальные функции, такие как двухуровневая защита от вирусов?

- Как насчет подробного отчета о том, какие программы пытаются получить доступ к вашему устройству? Это требует специальных решений для брандмауэра.

- Хотите бесплатный брандмауэр или многофункциональную платную версию?

На рынке есть множество брандмауэров, но вы должны решить, какой из них вам подходит.

Какие брандмауэры можно порекомендовать?

Хороший брандмауэр эффективно выполняет свою работу, предлагает дополнительную функциональность и работает, не оказывая негативного влияния на производительность вашей системы. Удобно то, что некоторые антивирусы поставляются в комплекте с брандмауэрами, покрывая обе ваши потребности в кибербезопасности в рамках одной программы.

Создаем правило файервола с помощью групповой политики

Теперь попробуем создать разрешающее входящее правило файервола для всех. Например, мы хотим разрешить подключение к компьютерам по RDP (порт TCP 3389). Щелкните ПКМ по разделу Inbound Rules и выберите пункт меню New Rule.

Мастер создания правила брандмауэра очень похож на интерфейс локального Windows Firewall на обычном компьютере.

Выберите тип правила. Можно разрешить доступ для:

- Программы (Program) – можно выбрать исполняемый exe программы;

- Порта (Port) – выбрать TCP/UDP порт или диапазон портов;

- Преднастроенное правило (Predefined) – выбрать одно из стандартных правил Windows, в которых уже имеются правила доступа (описаны как исполняемые файлы, так и порты) к типовым службам (например, AD, Http, DFS, BranchCache, удаленная перезагрузка, SNMP, KMS и т.д.);

- Собственное правило (Custom) – здесь можно указать программу, протокол (другие протоколы помимо TCP и UDP, например, ICMP, GRE, L2TP, IGMP и т.д.), IP адреса клиентов или целые IP подсети.

В нашем случае мы выберем правило Port. В качестве протокола укажем TCP, в качестве порта – порт 3389 (RDP порт по-умолчанию, можно изменить).

Далее нужно выбрать что нужно сделать с таким сетевым соединением: разрешить (Allow the connection), разрешить если оно безопасное или заблокировать (Block the connection).

Осталось выбрать профили файервола, которым нужно применить правило. Можно оставить все профили (Domain, Private и Public).

На последнем шаге нужно указать имя правило и его описание. Нажмите кнопку Finish и оно появится в списке правил брандмауэра.

Аналогичным образом вы можете настроить другие правила для входящего трафика, которые должны применятся к вашим клиентам Windows.

Не забываете, что нужно создать правила для входящего и исходящего трафика.

Теперь осталось назначить политику Firewall-Policy на OU с компьютерами пользователей

Важно. Прежде, чем применять политику файервола к OU с продуктивными компьютерами, настоятельно рекомендуется проверить ее на тестовых компьютерах

В противном случае из-за неправленых настроек брандмауэра вы можете парализовать работу предприятия. Для диагностики применения групповых политик используйте утилиту gpresult.exe.