Commview for wifi последняя версия 7.3 907

Содержание:

- Пользование CommView Wi-Fi

- CommView for WiFi yazılımını indirenler bunları da indirdiler:

- СommView For WiFi: инструкция по установке

- Что будем делать?

- Как не дать взломать свою сеть

- Пользование CommView wi-fi

- Новая атака на Wi-Fi без клиентов

- Editörün Yorumu

- Bir kablosuz ağ izleme ve analiz etme aracı

- Программы ПК для подключения к вай фай соседа без пароля

- WIFI WPS WPA TESTER

- Настройка

- Using CommView for WiFi and TamoGraph Site Survey on MacBook Computers

Пользование CommView Wi-Fi

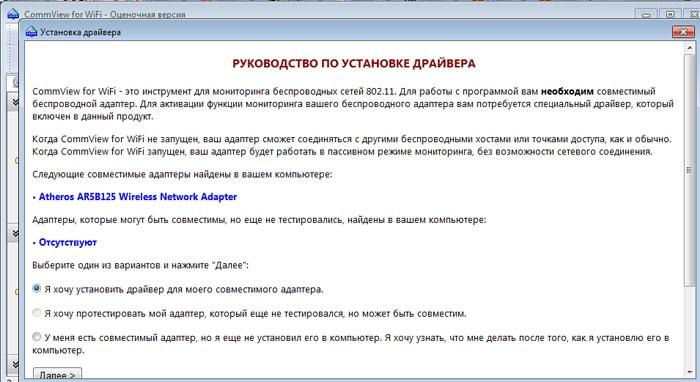

Первым пунктом, стоящим в очереди последовательных действий по пользованию приложения, является проверка совместимости сетевого адаптера и программы. В тех случаях, когда система выдает запрос по обновлению карты Вай-Фай, следует провести обновление драйвера.

Чтобы осуществлять работу на CommView for Wi-Fi в комфортном режиме, необходимо иметь в наличии следующие программы:

- Aircrack-ng;

- BEACON.

Aircrack-ng относится к числу востребованных сниферов, но не уникальных. При работе на Виндовс возникает ряд неполадок:

- Платформа не может осуществлять работу на стандартных инструментах;

- Платформа не может осуществлять перевод вай-фай карточки в режим снифера.

Наиболее удачным способом считается связывание снифера CommView for WiFi с Aircrack с целью осуществления взлома WEP-ключа. Использование такого варианта позволяет уйти от того, чтобы установить драйвера, переводящие карту в снифер-режим.

При решении обновить драйверы необходимо:

- Осуществить переход на пункт DATA;

- Провести активацию пункта захвата DATA;

- Запустить пропуск BEACON;

- Снять выделение с других мест.

CommView for WiFi yazılımını indirenler bunları da indirdiler:

Diğer kullanıcıların hoşlandığı CommView for WiFi gibi programları tavsiye etmekten mutluluk duyarız. CommView for WiFi benzeri yazılımlar:

Bget

5.2

İstediğiniz siteden verileri kolayca yakalayın

İndir

Ağ Yazılımları

Kullanıcı değerlendirmesi

Internet Connector

10

Wi-fi mevcutken otomatik olarak bağlan

İndir

Ağ Yazılımları

Kullanıcı değerlendirmesi

Directory Zapper by Freshwater Aquarium

1.0

Klasör sunumuyla web sitenize SEO güçlendirmesi ekleyin

İndir

Ağ Yazılımları

Kullanıcı değerlendirmesi

Maxidix IP Switcher

15.03

Maxidix IP Switcher, sürüm 15.03 yazılımını İndirin

İndir

Ağ Yazılımları

Kullanıcı değerlendirmesi

СommView For WiFi: инструкция по установке

CommView for WiFi использует для работы встроенный в ваш ноутбук передатчик или любое подключенное к вашему ПК Wi-Fi-устройство (даже обычный «свисток» подойдет для работы). Однако при установке программа использует свой драйвер и работает далеко не со всеми устройствами.

Полный список поддерживаемых драйверов можно посмотреть здесь http://www.tamos.ru/download/main/ca.php.

CommView for WiFi — платная программа, но есть также официальная бесплатная версия с некоторыми ограничениями. Наиболее заметные «проблемы» демо-версии — постоянное напоминание о покупке и лимит в 5 минут на сканирование, в остальном же софт вполне «пригоден» для работы в домашних условиях.

Также стоит отметить, что как только вы включите программу — у вас пропадет WiFi: это необходимо для корректной работы СommView For WiFi.

Что будем делать?

Для начала нужно определиться, в каких целях мы будем использовать эту чудесную программу. Ну действительно – что там у вас на уме прямо сейчас, я не могу угадать. Но общие моменты по работе с программой покажу без проблем.

Особых чудес от CommView ждать не стоит – это классный и удобный швейцарский нож по работе с Wi-Fi сетями, а особенно в сфере их анализа. Но все делать за вас, и придумывать на ходу задачи она не умеет, так что придется немного поклацать мышью. А еще я сторонник того, что лучше один раз увидеть, чем 100500 прочитать. Так что рекомендую:

Применение программы от самого безобидного – вроде получения информации обо всех окружающих вас Wi-Fi сетях, включая и скрытые, до перехвата пакетов с хэндшейками и не только. Но сам алгоритм работы под эти задачи примерно один и тот же.

Ранее я подробно уже писал обзор на эту программу, так что рекомендую ознакомиться с ним ЗДЕСЬ. В этой же статье планируется лишь краткая инструкция по использованию.

Как не дать взломать свою сеть

Есть несколько очень простых советов, которые позволят вам защитить свой Wi-Fi так, что его практически никто не сможет взломать. Ведь все предыдущие методы были рассчитаны на пользователей, которые плохо думают о защите своего интернета.

Способы защиты своей сети от взлома

Способы защиты своей сети от взлома

Чтобы создать надежное подключение исключительно для своих устройств, выполните три простых шага:

-

Измените пароль. Да, это очень очевидный совет, но, как показывает практика, многие пользователи часто не только не хотят придумывать более сложный пароль, но и просто оставляются на роутере заводские настройки. Это крайне опасно, поскольку такой пароль очень легко подобрать, а пользователь, подключившийся к вашей сети, сможет не только пользоваться ей, но и самостоятельно поменять пароль, отрезав вас от своего же Wi-Fi.

-

Установите шифрование WPA2. Это самый надежный из существующих на данный момент типов шифрования. После того, как вы настроили его, придумайте пароль, состоящий из не менее десяти знаков. Но не такой, который будет легко запомнить, а такой, который будет невозможно взломать. Если вы просто введете десть цифр или букв, взлом будет проходить долго, но если используете нестандартные символы $#%?&^, практически никто не сможет взломать ваш Wi-Fi.

-

Отключите WPS. Это функция, которая практически приглашает посторонних взломать ваш Wi-Fi. Ее работа заключается в том, чтобы запоминать подключенные устройства. На деле, взломщикам ничего не стоит выдать свой гаджет за тот, который WPS запомнила ранее.

Если вы выполнили эти три шага, подключение к вашей сети без пароля становится невозможным. Точнее, подключиться то можно, но на это уйдет столько времени и энергии, что любой взломщик очень быстро поймет, что игра не стоит свеч.

Существует достаточно много способов взломать чужой Wi-Fi. Но все они ориентированы на пользователей, которые не позаботились о безопасности подключения.

Пользование CommView wi-fi

Перед установкой CommView wi-fi следует убедиться на счет поддержки программой установленного сетевого адаптера. Также если возникнет запрос на обновление карты Wi-Fi необходимо согласиться и обновить драйвер. Для нормального пользования CommView wi-fi потребуются дополнительные пакеты.

Aircrack-ng представляет собой отличный снифер, однако его работе под Windows могут возникать некоторые трудности. Такая платформа имеет свой недостаток — она не может работать со стандартными инструментами и переводить wi-fi карточку в режим снифера, для сбора пакетных данных. Для этого следует использовать сторонние драйвера. Однако лучшим вариантом будет связать снифер CommView wi-fi с утилитой Aircrack для взлома ключа WEP. Используя эту связку можно отказаться от установки драйверов для перевода карты в режим снифера.

Обновив драйвера необходимо перейти и активировать пункт захвата DATA для пакетов и пропуск пакетов BEACON. В других местах стоит снять галочки.

Новая атака на Wi-Fi без клиентов

Имеется большое количество разнообразных атак на Wi-Fi. Самой универсальной атакой (работающей в отношении практически всех точек доступа) является атака на технологию WPA/WPA2, поскольку именно она применяется в подавляющем большинстве беспроводных точек доступа. WPA/WPA2 при подключении клиентов к точке доступа используют протокол безопасности EAPOL, во время которого происходит поэтапный обмен данными между точкой доступом и клиентом, который хочет подключиться. Суть атаки заключается в том, что необходимо перехватить полностью (или хотя бы часть) передаваемые данные и методом перебора найти подходящий пароль. Проще говоря, сначала нужно захватить рукопожатие (на этапе EAPOL), а затем с помощью брут-форса найти правильный пароль.

На каждом из этих двух этапов могут возникнуть трудности: проблемы с захватом рукопожатия могут быть вызваны множеством причин, самой фатальной из них является отсутствие клиентов. То есть если нет подключающихся клиентов, значит не используется протокол EAPOL, значит нечего перехватывать.

Технология Wi-Fi использует большое количество реализаций и всевозможных сопутствующих технологий и решений. Поэтому описанный здесь способ может работать не во всех случаях — зависит от производителя устройства и его особенностей реализации. Также может зависеть от чипа вашего Wi-Fi адаптера.

Далее немного теоретической информации с форума, а затем пример реальной успешной атаки по этой технологии.

Эта атака была открыта случайно во время поиска новых способов атаковать будущий стандарт безопасности WPA3. Этот WPA3 будет атаковать намного труднее из-за современного протокола установления ключей, называемого «Simultaneous Authentication of Equals» (SAE).

Не сообщается, был ли найден новый способ атаки на WPA3, зато для WPA/WPA2 PSK была открыта новая атака, также уже подготовлены необходимые инструменты. Главное отличие от существующих атак в том, что в новом методе не требуется полный захват 4-этапного рукопожатия EAPOL. Новая атака выполняется на RSN IE (Robust Security Network Information Element) единичного кадра EAPOL.

Пока собрано недостаточно информации, чтобы точно сказать, для устройств каких производителей или для каких роутеров эта техника будет работать, но авторы считают, что она будет работать в отношении любых 802.11i/p/q/r сетей с включёнными функциями роуминга (большинство современных роутеров).

В этом перечне:

- — улучшенная безопасность (2004).

- 802.11p — WAVE — Wireless Access for the Vehicular Environment (беспроводной доступ для среды транспортного средства).

- 802.11r — быстрый роуминг

А ещё в списке есть 802.11q — этот стандарт не используется, обозначение зарезервировано, авторы добавили его в этот список для хохмы — чтобы посмотреть на тех, кто перепечатывает материалы вообще ничего не проверяя.

Главные преимущества этой атаки следующие:

- Больше не нужны обычные пользователи, поскольку атакующий напрямую взаимодействует с ТД (также называется «атака без клиентов»)

- Больше не надо ждать 4-этапное рукопожатие между обычным пользователем и ТД

- Больше никаких бракованных рукопожатий, которые могут быть составлены из EAPOL фреймов разных рукопожатий (что приводит к невозможности подобрать пароль, хотя атакующий об этом может не догадываться)

- Больше никаких неверных паролей, отправленных обычными пользователями (если кто-то пытается подключиться к ТД, но делает это с неверным паролем, то такое (неполное) рукопожатие также можно перехватить и использовать для взлома. Можно даже подобрать пароль, который пытался использовать клиент, но поскольку этот пароль неверный, толку от него нет)

- Больше никаких потерянных фреймов EAPOL, когда обычный пользователь или ТД слишком далеко от атакующего (в этом случае можно получить рукопожатие вообще не пригодное для взлома, либо пригодное для взлома, но в зависимости от того, какие фреймы потерялись, мы не можем быть уверены, что подключение прошло успешно)

- Больше не нужно исправлять значения nonce и replaycounter (приводит к небольшому увеличению скорости)

- Больше не нужны специальные форматы (pcap, hccapx и так далее.) — конечный результат будет представлен в виде обычной строки в шестнадцатеричной кодировке

Editörün Yorumu

Bir kablosuz ağ izleme ve analiz etme aracı

CommView for WiFi, kablosuz 802.11 a/b/g ağlarındaki ağ paketlerinin gözlenmesi ve analiz edilmesi için tasarlanmıştır. Program, kablosuz adaptörden bilgi toplar ve analiz edilen verileri deşifre eder. CommView for WiFi ile ağ bağlantılarının bir listesini ve ek olarak hayati önem taşıyan IP istatistiki verilerini görebilecek ve hatta bireysel olarak paketleri inceleyebileceksiniz. Paketler kullanıcı tanımlı WEP veya WPA-PSK anahtarları kullanılarak deşifre edilebilir ve en yaygın protokollerin tam analizi de dahil olmak üzere en ana tabakalara kadar deşifre edilebilir. Ayrıca bu program ham veriye erişim sağlar. Paketler daha sonra analiz edilmek üzere günlük dosyalarına kaydedilebilir. Esnek bir filtreleme sistemi sayesinde, ilgisiz paketleri atlayabilir veya daha önemli paketleri yakalayabilirsiniz. Kişiselleştirilebilir uyarılar sayesinde kullanıcıların şüpheli paketler, yüksek bant kullanımı veya bilinmeyen adresler gibi önemli olaylar hakkında bildirim alması sağlanabilir. CommView for WiFi, daha detaylı bir analiz yapmak, SIP ve H.323 sesli iletişimlerin kaydı ve oynatılmasını sağlamak için bir VoOP modülü de içerir. CommView for WiFi aşağıdaki protokolleri destekler: ARP, BCAST, BGP, BMP, CDP, DAYTIME, DDNS, DHCP, DIAG, DNS, EIGRP, FTP, G.723, GRE, H.225, H.261, H.263, H.323, HTTP, HTTPS, ICMP, ICQ, IGMP, IGRP, IMAP, IPsec, IPv4, IPv6, IPX, HSRP, LDAP, MS SQL, NCP, DS, NetBIOS, NFS, NLSP, NNTP, NTP, OSPF, POP3, PPP, PPPoE, RARP, RADIUS, RDP, RIP, RIPX, RMCP, RPC, RSVP, RTP, RTCP, RTSP, SAP, SER, SIP, SMB, SMTP, SNA, SNMP, SNTP, SOCKS, SPX, SSH, TCP, TELNET, TFTP, TIME, TLS, UDP, VTP, WAP, WDOG, YMSG, 802.1Q, 802.1X. Bu program WLAN yöneticileri, bilgi güvenliği uzmanları, web tasarımcıları veya WLAN trafiğini tam olarak görüntülemek isteyen tüm kullanıcılar için kullanışlı bir araçtır. Programın çalıştırılabilmesi için uyumlu bir kablosuz ağ adaptörü bulunması gerekir.

İndir

Программы ПК для подключения к вай фай соседа без пароля

Программ для подключения к чужому вай фай под стационарный ПК или ноутбук написано не мало, куда больше, чем под андроид. Оно и понятно, андроид относительно новая ОС, если сравнивать с Windows или Linux. Мы собрали самые распространенные и нужные программы, которые обязательно помогут вам, вот они:

- Wificrack — электронный словарь с миллионами возможных паролей от вай фай сетей.

- Macchanger — программы для подмены мак-адреса вашего устройства, нужна для подключения по WPS.

- Airodump-ng — приложение, которое может определить разрешенный адрес для подключения к чужой вай фай сети без пароля.

- Wifiphisher — программа для ловли (подлога) пароля чужого пароля.

Подключение к вай фай через WPS

Данный вариант, хороший способ подключения без введения паролей.Для подключения компьютера с виндовс 7, 8 либо 10 таким способом, вам будет необходимо выполнить следующие шаги:

- в списке доступных сетей находите нужную и нажимаете «подключиться»;

- в появившемся окне для ввода пароля, внизу табличке выберите надпись «подключиться при помощи на кнопки на маршрутизаторе»;

- после чего нажмите кнопку WPS на самом роутере;

- таким способом ваше устройство будет подключено к точке доступа без ведения кода.

Отсутствия такого окошка свидетельствует, о том что эта функция не поддерживается вашим вай-фай адаптером на ноутбуке.

Стандартное подключение ноутбука к роутеру:

- Подсоединяем кабель к роутеру (порт WAN), второй конец провода подключается к компьютеру (при первом подключении лучше использовать такой вариант, чем беспроводной). Включаем роутер в розетку, при наличии кнопки питания, включаем её и даём пару минут для загрузки.

- Дальше будет несколько вариантов:

- Первый — Роутер подключён провайдером и получил настройки автоматически (для проверки зайдите в браузер, загрузите пару вкладок). Работает – подключён.

- Второй — Роутер не подключается автоматически — нужно настроить подключение к интернету. Подробную инструкцию сможете найти на сайте провайдера, так как последующие настройки зависят от его настроек и модели роутера.

- Смотрим настройки, в адресной строке браузера вводим «192.168.11» либо «192.168.01» и нажать ENTER. При несоответствии адреса, посмотрите нужный в документах на роутер (или на наклейке на задней крышке роутера), после чего система может запросить ввод логина и пароля (может быть – admin для двух полей либо 1234). Подробную информацию можете просмотреть на сайте провайдера или в прилагающийся инструкции. Далее настраиваем роутер в соответствии с инструкциями на сайте вашего провайдера интернета.

- В завершении нужно настроить домашнюю сеть wi-fi. Зайдя в настройки найдите раздел, который отвечает за беспроводное подключение, придумайте и запишите надёжный пароль. Он же будет использоваться для подключения остальных ваших устройств. И в конце выберите средством защиты WPA2-PSK.

На этом стандартная настройка компьютера к роутеру будет завершена.

Как подключиться к вай фаю через телефон от роутера

Как подключиться к вай фай с мобильного телефона без введения пароля? — достаточно просто.Подключаем wifi к OC Android через WPSДля этого выполняем следующие шаги:

- в смартфоне открываем настройки wi-fi (WLAN);

- находим «дополнительно» либо «расширенные настройки» и заходим в них;

- выбираем «WPS по кнопке» / «использовать WPS»;

- на роутере нажимаем кнопку маршрутизатора.

OC iOS (iphone) через WPS К сожалению настройки айфона не дают возможности подключаться подобным способом. При большом желании, попробовать осуществить такой процесс подключения, можете ознакомиться со страницей справки на сайте Apple, где подробно описана рекомендация настройки маршрутизатора для подключения устройств iOS.

Чужой WiFi безопасен? Мои пароли не украдут?

При подключениях к чужой сети безопасность данных конечно может оказаться под большим вопросом, из-за существования массы разного рода программ, на стороне раздающего вам интернет, которые могут перехватить и расшифровать ваш трафик, что позволит узнать как минимум вашу браузерную историю и пароли как максимум. Но это уже из разряда, когда хакеру очень нужно взломать вас. В остальных случаях ваши данные в относительной безопасности.

Таким образом данные хранящиеся на вашем компьютере будут защищены.

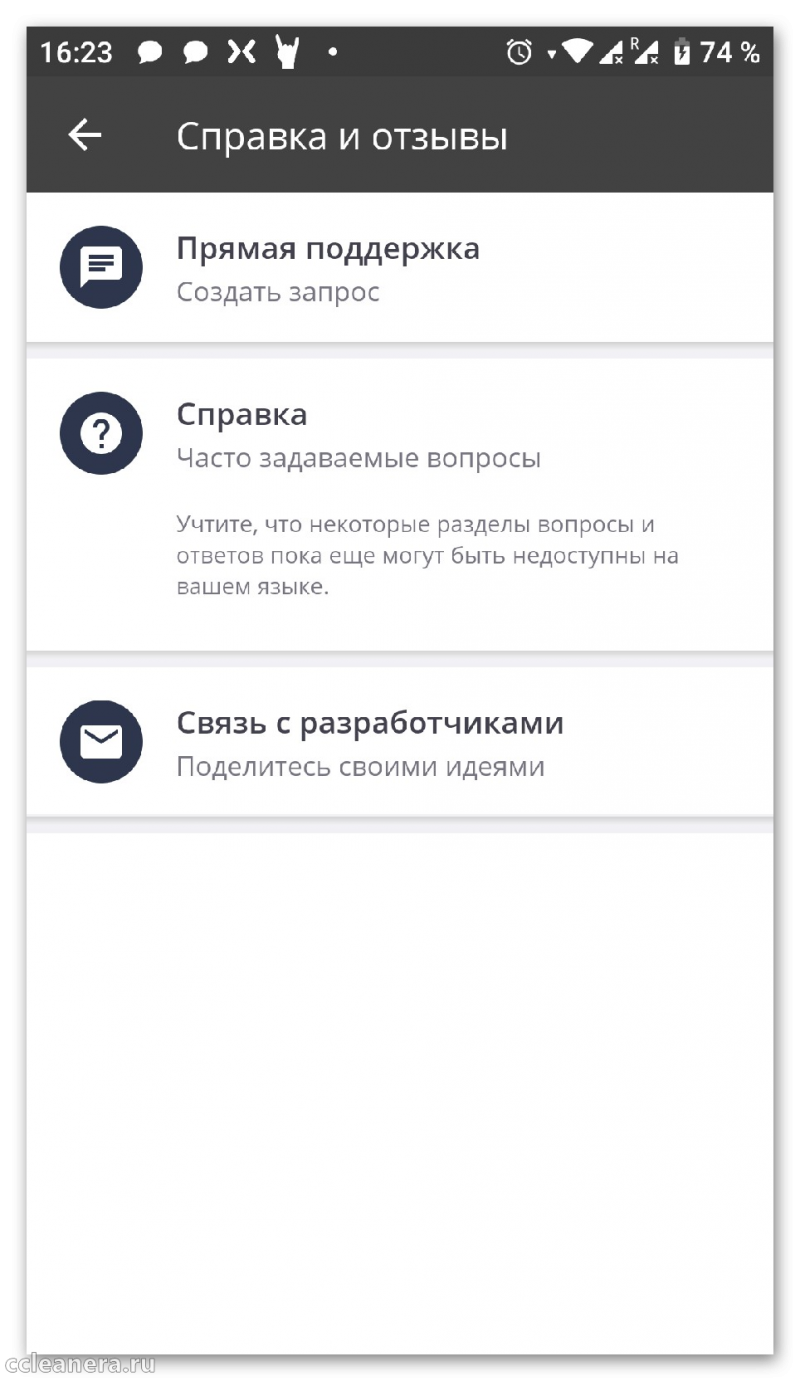

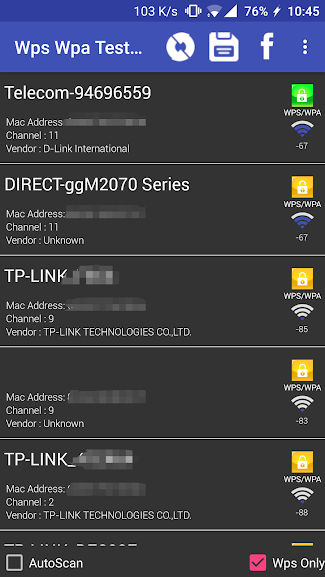

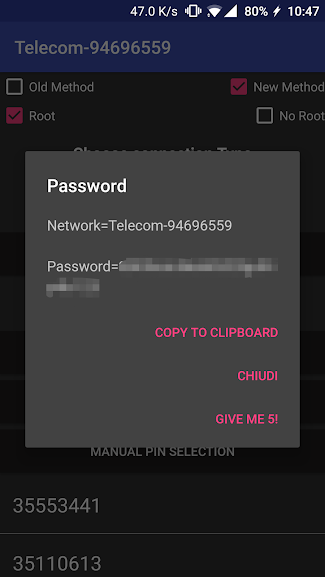

WIFI WPS WPA TESTER

Довольно интересная программа, которая сработает далеко не во всех случаях.

Когда вы ее откроете, то увидите, что некоторые точки доступа имеют зеленый квадратик, а другие – желтый.

Так вот, точки доступа с зеленой отметкой – это те, которые поддаются взлому.

Остальные, к сожалению, хакнуть не получится.

По какому принципу WIFI WPS WPA TESTER определяет то, что он может поломать, неизвестно. Но попробовать можно.

В общем, процесс использования в данном случае такой:

- Скачайте (в данном случае тоже на google.com) и установите приложение на свое устройство Android. Запустите его.

- После запуска вы увидите тот самое окно со списком доступных подключений, где есть зеленые и желтые квадратики. Помните, что вы можете выбрать только тот, где есть квадрат зеленого цвета. Нажмите на него.

Рис. 10. Список доступных подключений в WIFI WPS WPA TESTER

Рис. 11. Окно с подобранным ключом доступа

Обычно WIFI WPS WPA TESTER работает достаточно быстро.

Итак, у вас есть список программ, которые могли бы помочь взломать Вай-Фай.

Пользуйтесь одной из них. Лучше берите приложения для смартфона или планшета.

Вот еще несколько более простых способов взлома пароля:

- Перебор наиболее простых вариантов. Сюда относим «12345678», «qwerty» и тому подобные вещи. Чаще всего люди просто не хотят заморачиваться по поводу подбора надежного ключа и выбирают один из простых вариантов.

- Перебор вариантов в зависимости от пользователя. Если вы хорошо знаете человека, то можете попытаться найти ключ, который он мог бы ввести. К примеру, это может быть имя и год рождения – что-то вроде «vasya1975», имя домашнего питомца (например, «kotpetka») и так далее. Еще это может быть название любимой футбольной команды, родной город и еще много чего.

- Комбинация первых двух вариантов. Например, человек может указывать имя своей собаки и год своего рождения, то есть «markiz1983».

Нередко начинающим хакерам удается подобрать такой ключ достаточно быстро.

Итак, мы разобрали способы взлома. Но что делать если вы – не хакер, а жертва? Разберемся.

Настройка

Для выполнения настройки программы comm view for сети Wi-Fi необходимо пользоваться инструкцией:

- Провести преобразование номеров портов в служебные имена на android;

- Осуществить преобразование МАС-адреса в его псевдоним;

- Изменить IP-адрес на псевдоним;

- Заменить IP-адреса имен хостов в пакетах;

- Указать на осуществление показа названий производителей в МАС-адресах;

- Провести принудительную дешифровку CommView for Wi-Fi;

- Осуществить игнорирование поврежденных пакетов в сканере;

- Активно обнаруживать узлы.

Непосредственно перед пользованием утилиты необходимо выполнить ряд последовательных операций:

- Зайти в раздел по использованию памяти;

- Задать максимально возможное число пакетов (20 тысяч);

- Задать максимально возможное число строк текущих соединений (20);

- Перейти в главное око программы CommView for Wi-Fi ;

- Провести активацию вкладки «Log-файлы»;

- Выставить отметку на разделе по автоматическому сохранению;

- Поставить размер файла на 5 Мегабайт;

- Указать максимальный размер каталога на 200 Мегабайт;

- Выбрать функцию захвата;

- В появившейся вкладке кликнуть на начало сканирования;

- Осуществить выбор интересующей сети;

- Нажать на захват;

- Дождаться количества пакетов в интервале 100 тысяч — 2 млн;

- Выбрать комбинацию Ctrl+L;

- Осуществить переход по вкладке Файл;

- Провести активацию пункта загрузки лог-файлов;

- Выбрать список всех полученных файлов;

- Зайти в главное меню программы;

- Перейти в «Правила»;

- Провести выгрузку ранее сохраненных пакетов.

Обратите внимание! Скорость процессов прямо пропорциональна числу RAM

Using CommView for WiFi and TamoGraph Site Survey on MacBook Computers

This short guide was written to help MacBook users utilize TamoSoft wireless 802.11 capture software on their notebooks running macOS. You can install and use TamoGraph Site Survey or CommView for WiFi inside a virtualized Windows OS running as a guest operating system on a Mac. In order to do that, you will need virtualization software, such as VMWare, Parallels Desktop for Mac, or Virtual Box. Note, however, that TamoGraph Site Survey is now available as a native macOS application; you may want to run the macOS version of the application without virtualization.

Guest Operating System

As a guest Windows version, you can use Windows 10, Windows 8, or Windows 7, although we recommend Windows 8 or Windows 10 for the reasons explained below.

Hardware

To use TamoGraph for passive surveys and to use CommView for WiFi, you need a compatible adapter. When you run our software on a Windows notebook, you can use any of the compatible adapters in different form factors. The list of compatible adapters can be found here. When you run TamoGraph or CommView for WiFi inside a virtual Windows machine, you can use USB adapters only. Please refer to the adapter list to find the USB adapter you are going to use. We strongly recommend that you choose an adapter marked «Recommended.» They are also always available from us directly when you buy the boxed version.

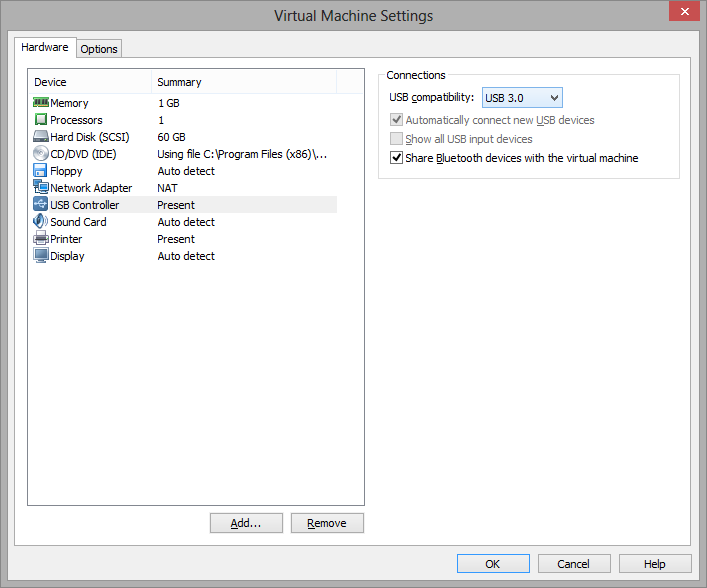

Virtualization Software Configuration

If your virtualization software supports USB 3.0 emulation (which is the case if you are using VMWare or Parallels Desktop for Mac), be sure to use USB 3.0 emulation rather than USB 2.0 emulation, even if the USB port and the Wi-Fi adapter you are going to use are USB 2.0. Support for USB 3.0 requires Windows 8 or Windows 10 as the guest OS. USB configuration in VMWare is illustrated below.

USB 3.0 emulation is preferable because it dramatically increases the communication speed between the Wi-Fi adapter and guest OS. For example, in some adapters, switching the Wi-Fi channel might take 500 or even 1,000 milliseconds if you use USB 2.0 emulation and only 100 milliseconds if you use USB 3.0 emulation. Considering the fact that TamoGraph typically switches channels every 250 milliseconds, this difference is dramatic. Using USB 2.0 emulation might slow down the application considerably.

For this reason, we recommend that you do not use VirtualBox as virtualization software. At the time of writing, VirtualBox has no USB 3.0 support. If you still want to use VirtualBox, at least use the Enable USB 2.0 (EHCI) Controller option; otherwise, your USB Wi-Fi adapter might not work.

Adapter Installation

Plug in the USB adapter into your computer. Once the adapter is plugged in, you will need to configure your virtualization software to use the detected USB device, i.e. disconnect it from the host OS and connect it to the guest OS. The configuration method depends on the specific virtualization software that you use; please refer to the related documentation. After the virtual machine takes control of the adapter, Windows will notify you that a new USB device has been found and will try to find the driver for the device. Click Help => Driver Installation Guide in TamoGraph or CommView for WiFi to find the instructions for installing our special packet capture driver. Once that driver has been installed, you can restart the application and use it, as shown below.