Как я могу исправить проблемы, связанные с shadedecryptor.exe?

Содержание:

- ↓ 05 – Trend Micro Ransomware File Decryptor

- Как расшифровать и восстановить файлы после вируса CRYPTED000007

- Особенности шифрования файлов

- ↓ 04 – Avast Free Ransomware Decryption Tools

- Что делать? Платить или не платить

- Alcatraz

- Касперский, eset nod32 и другие в борьбе с шифровальщиком Filecoder.ED

- Описание вируса шифровальщика CRYPTED000007

- Általános ShadeDecryptor.exe hibaüzenetek

- Распространение шифровальщика

- Рекомендации по дальнейшей защите компьютера

- How to decrypt files encrypted by Cryptorbit.

- Методы защиты от вируса CRYPTED000007

- Программа автоматического восстановления файлов (дешифратор)

↓ 05 – Trend Micro Ransomware File Decryptor

This guide provides the instructions and location for downloading and using the latest Trend Micro Ransomware File Decryptor tool to attempt to decrypt files encrypted by certain ransomware families. As an important reminder, the best protection against ransomware is preventing it from ever reaching your system. While Trend Micro is constantly working to update our tools, ransomware writers are also constantly changing their methods and tactics, which can make previous versions of tools such as this one obsolete over time. The following list describes the known ransomware-encrypted files types can be handled by the latest version of the tool.

- CryptXXX V1, V2, V3* – {original file name}.crypt, cryp1, crypz, or 5 hexadecimal characters

- CryptXXX V4, V5 – {MD5 Hash}.5 hexadecimal characters

- Crysis – .{id}.{email address}.xtbl, crypt

- TeslaCrypt V1** – {original file name}.ECC

- TeslaCrypt V2** – {original file name}.VVV, CCC, ZZZ, AAA, ABC, XYZ

- TeslaCrypt V3 – {original file name}.XXX or TTT or MP3 or MICRO

- TeslaCrypt V4 – File name and extension are unchanged

- SNSLocker – {Original file name}.RSNSLocked

- AutoLocky – {Original file name}.locky

- BadBlock – {Original file name}

- 777 – {Original file name}.777

- XORIST – {Original file name}.xorist or random extension

- XORBAT – {Original file name}.crypted

- CERBER V1 – {10 random characters}.cerber

- Stampado – {Original file name}.locked

- Nemucod – {Original file name}.crypted

- Chimera – {Original file name}.crypt

- LECHIFFRE – {Original file name}.LeChiffre

- MirCop – Lock.{Original file name}

- Jigsaw – {Original file name}.random extension

- Globe/Purge V1 – {Original file name}.purge, V2: {Original file name}.{email address + random characters}, V3: Extension not fixed or file name encrypted

- DXXD V1 – {Original file name}.{Original extension}dxxd

- Teamxrat/Xpan V2 – {Original filename}.__xratteamLucked

- Crysis – .{id}.{email address}.xtbl, crypt

- DemoTool – .demoadc

Как расшифровать и восстановить файлы после вируса CRYPTED000007

Что делать, когда вирус CRYPTED000007 зашифровал ваши файлы? Техническая реализация шифрования не позволяет выполнить расшифровку файлов без ключа или дешифратора, который есть только у автора шифровальщика. Может быть есть какой-то еще способ его получить, но у меня нет такой информации. Нам остается только попытаться восстановить файлы подручными способами. К таким относится:

- Инструмент теневых копий windows.

- Программы по восстановлению удаленных данных

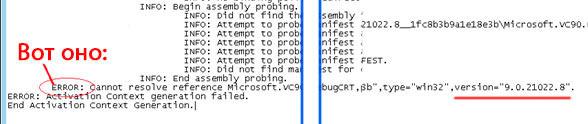

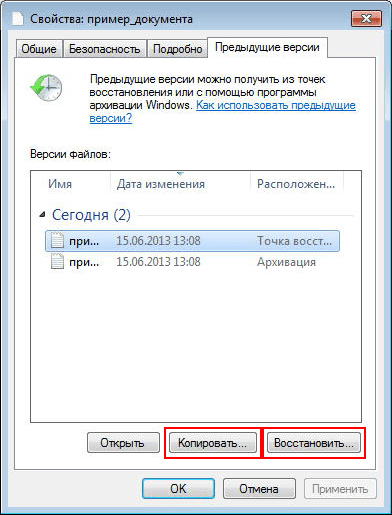

Для начала проверим, включены ли у нас теневые копии. Этот инструмент по-умолчанию работает в windows 7 и выше, если вы его не отключили вручную. Для проверки открываем свойства компьютера и переходим в раздел защита системы.

Если вы во время заражения не подтвердили запрос UAC на удаление файлов в теневых копиях, то какие-то данные у вас там должны остаться. Подробнее об этом запросе я рассказал в начале повествования, когда рассказывал о работе вируса.

Для удобного восстановления файлов из теневых копий предлагаю воспользоваться бесплатной программой для этого — ShadowExplorer. Скачивайте архив, распаковывайте программу и запускайте.

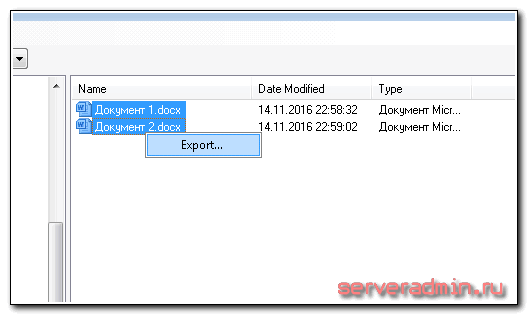

Откроется последняя копия файлов и корень диска C. В левом верхнем углу можно выбрать резервную копию, если у вас их несколько. Проверьте разные копии на наличие нужных файлов. Сравните по датам, где более свежая версия. В моем примере ниже я нашел 2 файла на рабочем столе трехмесячной давности, когда они последний раз редактировались.

Мне удалось восстановить эти файлы. Для этого я их выбрал, нажал правой кнопкой мыши, выбрал Export и указал папку, куда их восстановить.

Вы можете восстанавливать сразу папки по такому же принципу. Если у вас работали теневые копии и вы их не удаляли, у вас достаточно много шансов восстановить все, или почти все файлы, зашифрованные вирусом. Возможно, какие-то из них будут более старой версии, чем хотелось бы, но тем не менее, это лучше, чем ничего.

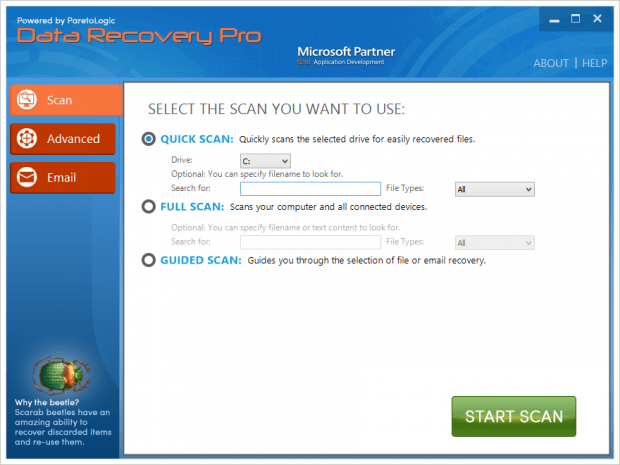

Если по какой-то причине у вас нет теневых копий файлов, остается единственный шанс получить хоть что-то из зашифрованных файлов — восстановить их с помощью средств восстановления удаленных файлов. Для этого предлагаю воспользоваться бесплатной программой Photorec.

Запускайте программу и выбирайте диск, на котором будете восстанавливать файлы. Запуск графической версии программы выполняет файл qphotorec_win.exe. Необходимо выбрать папку, куда будут помещаться найденные файлы. Лучше, если эта папка будет располагаться не на том же диске, где мы осуществляем поиск. Подключите флешку или внешний жесткий диск для этого.

Процесс поиска будет длиться долго. В конце вы увидите статистику. Теперь можно идти в указанную ранее папку и смотреть, что там найдено. Файлов будет скорее всего много и большая часть из них будут либо повреждены, либо это будут какие-то системные и бесполезные файлы. Но тем не менее, в этом списке можно будет найти и часть полезных файлов. Тут уже никаких гарантий нет, что найдете, то и найдете. Лучше всего, обычно, восстанавливаются изображения.

Если результат вас не удовлетворит, то есть еще программы для восстановления удаленных файлов. Ниже список программ, которые я обычно использую, когда нужно восстановить максимальное количество файлов:

- R.saver

- Starus File Recovery

- JPEG Recovery Pro

- Active File Recovery Professional

Программы эти не бесплатные, поэтому я не буду приводить ссылок. При большом желании, вы сможете их сами найти в интернете.

Весь процесс восстановления файлов подробно показан в видео в самом конце статьи.

Особенности шифрования файлов

Защитить паролем любой количество объектов при помощи стойкого шифрования файлов. Щелкните правую кнопку мыши, интеграция с проводника Windows дает AxCrypt самый простой и удобный способ для осуществления шифрования отдельно взятых файлов в Windows.Дважды щелкните, интеграции делает это такой легкой задачей, что не составит труда открывать, редактировать и сохранять файлы, защищенные, как это должно работать с незащищенные файлы.Множество дополнительных возможностей, но без дополнительных настроек не требуется. Достаточно установить программу, и начать использовать.AxCrypt шифрует файлы, посланные другими пользователями, безопасно, легко, используя электронную почту, или другое. Само расшифровывающихся файлы также поддерживаются, что избавляет от нужды в установке AxCrypt для дешифровки.Программа переведена на русский, английский, немецкий, французский, испанский, голландский, венгерский, итальянский, норвежский, польский, датский и шведский так что скорее всего это говорит нужный язык.

Microsoft Windows Совместимость

AxCrypt успешно завершил испытания платформы Microsoft ISV решения на VeriTest. Проверка проводилась независимо VeriTest, проверка службы Lionbridge Technologies.AxCrypt является свободной программой.AxCrypt является программой с открытым исходным кодом, поэтому вы можете распространять, изменять программу в соответствии с лицензией GNU General Public License, которая опубликована Free Software Foundation.

Возможности программы шифрования

Ниже приведены функции, которые действительно отличают его от всех других инструментов шифрования файлов, коммерческих, а также бесплатных:

- Дважды щелкните, чтобы просматривать / редактировать с любым приложением.

- Автоматическое повторное шифрование после модификации.

- Абсолютно никакой пользовательской конфигурации необходимо или возможно перед использованием.

- Открытый исходный код под лицензией GNU GPL.

- 12 языков в одном исполняемом распределения.

- Интерфейс командной строки, для написания сценариев и программирование.

Другие особенности:

- Окна 2003/XP/Vista/2008/7 32 — и 64-бит, совместимая.

- Шифрования AES с 128-битным ключом.

- Редактировать зашифрованный документ непосредственно с помощью двойного щелчка.

- Дополнительный кэш парольной фразы — типа фраз-паролей После одного сеанса и / или перезагрузки.

- Автоматическая проверка фразу проходят перед расшифровки или редактирования.

- Файл-ключ поколения и поддержке.

- Каких-либо опций пользовательский интерфейс — прост в установке и использовании.

- Относительно легкие, менее 1 Мб

- Интерфейс командной строки.

- Варианты режиме сервера.

- Поддержка файлов размером более 4 Гб (за исключением самостоятельно расшифровки файлов).

- Динамический грубую силу контрмеры — итеративный ключевых упаковки.

- Хорошо интегрируется с веб-услуг обмена файлами.

- Выборочное сжатие перед шифрованием — быстрой загрузки / закачки.

- Сохранение оригинального имени файла и информации из зашифрованного файла.

- Комплексная шредер.

- Уничтожение всех временных и зашифрованных текстовых файлах.

- Безопасная работа с памятью — нет ключей или данных в файл подкачки.

- Алгоритмы отраслевым стандартом.

- Данные проверки целостности — не незамеченными модификации.

- Уникальная ключей шифрования данных используется для каждого файла и (пере-) шифрования.

- Легко добавить больше языков — свяжитесь со мной (я особенно ищет скандинавских языков)!

- Открытый исходный код — отсутствие закладок.

- Поддержка со стороны частного брендинга для коммерческих или корпоративных версий.

- Программа бесплатна!

↓ 04 – Avast Free Ransomware Decryption Tools

Hit by ransomware? Don’t pay the ransom! Use these free Ransomware Decryption Tools, Avast free ransomware decryption tools can help decrypt files encrypted by the following forms of ransomware. Just click a name to see the signs of infection and get our free fix.

Alcatraz Locker – Alcatraz Locker is a ransomware strain that was first observed in the middle of November 2016. For encrypting user’s files, this ransomware uses AES 256 encryption combined with Base64 encoding.

- AES_NI

- Alcatraz Locker

- Apocalypse – Apocalypse is a form of ransomware first spotted in June 2016.

- BadBlock

- Bart

- BigBobRoss

- BTCWare

- Crypt888 – Crypt888 (also known as Mircop) is a form of ransomware first spotted in June 2016.

- CryptoMix (Offline)

- CrySiS – CrySiS (JohnyCryptor, Virus-Encode, or Aura) is a ransomware strain that has been observed since September 2015. It uses AES256 combined with RSA1024 asymmetric encryption.

- EncrypTile

- FindZip

- Globe – Globe is a ransomware strain that has been observed since August 2016. Based on variant, it uses RC4 or Blowfish encryption method.

- HiddenTear

- Jigsaw

- LambdaLocker

- Legion

- NoobCrypt – NoobCrypt is a ransomware strain that has been observed since the late July 2016. For encrypting user’s files, this ransomware uses AES 256 encryption method.

- Stampado

- SZFLocker

- TeslaCrypt

- XData

Что делать? Платить или не платить

Если вы дочитали до этого заголовка, значит, файлы у вас по-прежнему стабильно зашифрованы. И тут вопрос: как поступить дальше? Ведь в случае шифровки крайне значимых файлов может быть парализована работа даже крупных предприятий, не говоря уже о малом бизнесе.

Первое, можно выполнить инструкцию мошенника и заплатить выкуп. Но статистика «Лаборатории Касперского» говорит о том, что каждое пятое предприятие так и не получило ключ с дешифратором после оплаты.

Это может происходить по разным причинам. Например, вирусом могли воспользоваться не сами создатели, у которых есть закрытый ключ, а мошенники-посредники.

Они просто модифицировали код зловреда, указав в файле выкупа свои данные, а второго ключа-то у них нет. Деньги получили и свалили. А вы кукуйте дальше.

В общем, не будут врать, всех технических нюансов я и сам не знаю. Но в любом случае заплатив вымогателям, вы мотивируете их на продолжение подобной деятельности. Ведь раз это работает и приносит деньги, почему нет.

Но в интернете я нашел как минимум две конторы, которые обещают помочь в этой беде и расшифровать даже файлы с расширением crypted000007. В одну из них я с большой боязнью обратился.

Скажу честно, ребята мне не помогли, поскольку сразу сказали, что дешифровщика у них нет, но могут попробовать восстановить около 30% оригинальных файлов, которые удалил вирус, с помощью низкоуровневого сканирования.

Я подумал и отказался. Но спасибо им, что лапши на уши не вешали, уделили время и все трезво пояснили. Ну и раз у них нет ключа, значит, они не должны взаимодействовать с мошенниками.

Но есть другая, более «интересная» контора, которая дает 100% гарантию на успех операции. Ее сайт находится вот по этому адресу:

Я попробовал пошерстить по профильным форумам, но так и не смог найти отзывов реальных клиентов. То есть все о ней знают, но мало кто пользовался. Замкнутый круг.

Эти ребята работают по факту полученного результата, никаких предоплат нет. Опять же повторюсь, дают гарантию на расшифровку даже crypted000007. Значит, у них есть ключ и декриптор. Отсюда вопрос: а откуда у них это добро? Или я чего-то не понимаю?

Не хочу говорить что-плохое, возможно, они добрые и пушистые, работают честно и помогают людям. Хотя технически без мастер-ключа это просто невозможно. В любом случае против них все же нашлась компрометирующая информация.

Хотя если вас вдруг приперло к стенке дальше некуда, попробуйте обратиться. Но все на собственных страх и риск. И деньги, много денег не забудьте.

Alcatraz

Alcatraz Locker — программа-вымогатель, впервые обнаруженная в средине ноября 2016 года. Файлы, заблокированные ею, имеют расширение .Alcatraz. Когда они зашифрованы, появляется подобное сообщение, которое расположено в файле ransomed.html на рабочем столе зараженного компьютера:

В отличие от большинства видов шифрователей, программа Alcatraz не имеет заданного списка расширений файлов, на которые она нацелена. Иными словами, программа шифрует все, что может. Чтобы предотвратить нанесение ущерба операционной системе, Alcatraz Locker шифрует только файлы в каталоге %PROFILES% (обычно C:\Users).

Вымогатель шифрует файлы, используя встроенные функции Windows (API-интерфейс шифрования):

В тексте сообщения с требованием выкупа утверждается, что программа использует шифрование AES-256 с 128-битовым паролем. Анализ данного вредоносного ПО показал, что это не так (применяется 128-байтовый, а не 128-битовый пароль). Однако вирус использует 160-битовый хэш (SHA1) в качестве исходного ключа для 256-битового шифрования AES. В API-интерфейсе шифрования, который используется программой, это реализуется довольно интересным образом:

- Создается 256-битовый массив, заполняемый шестнадцатеричным значением 0x36.

- К первым 160 битам этого массива с начальным 160-битовым хэшем SHA1 применяется функция XOR.

- Рассчитывается SHA1 массива, к которому была применена функция XOR (назовем это Hash1).

- Создается 256-битовый массив, заполняемый шестнадцатеричным значением 0x5C.

- К первым 160 битам этого массива с начальным 160-битовым хэшем SHA1 применяется функция XOR.

- Рассчитывается SHA1 массива, к которому была применена функция XOR (назовем это Hash2).

- 160 битов Hash1 и 96 битов Hash2 объединяются.

Получившийся объединенный хэш используется в качестве исходного ключа для AES256.

После выполнения шифрования AES-256 программа-вымогатель также кодирует уже зашифрованный файл с помощью позиционной системы счисления с основанием 64 (BASE64), в результате чего зашифрованный файл приводится к типичной модели:

Согласно сообщению шифрователя, единственным способом вернуть свои данные является выплата 0,3283 биткойна (около $370 на момент написания статьи). Но теперь вернуть доступ к файлам можно бесплатно, воспользовавшись . Существование 30-дневного ограничения, о котором идет речь в сообщении с требованием денег — еще один обман: расшифровать свои документы можно в любое время, даже спустя 30 дней.

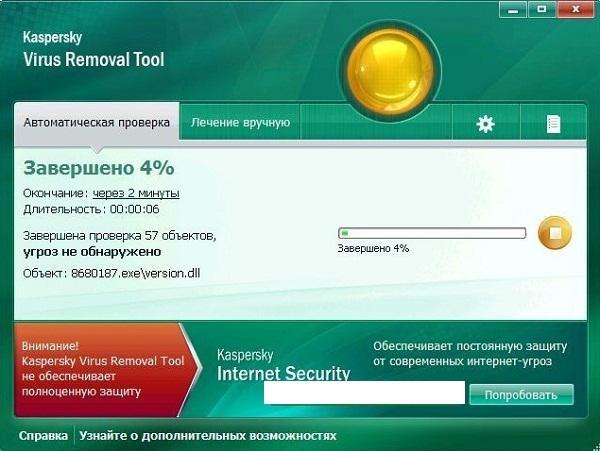

Касперский, eset nod32 и другие в борьбе с шифровальщиком Filecoder.ED

Популярные антивирусы определяю шифровальщик CRYPTED000007 как Filecoder.ED и дальше может быть еще какое-то обозначение. Я пробежался по форумам основных антивирусов и не увидел там ничего полезного. К сожалению, как обычно, антивирусы оказались не готовы к нашествию новой волны шифровальщиков. Вот сообщение с форума Kaspersky.

https://forum.kasperskyclub.ru/index.php?showtopic=55324

Вот результат подробного обсуждения шифровальщика CRYPTED000007 на форуме антивируса Eset nod32. Обращений уже очень много, а антивирус ничего не может поделать.

http://forum.esetnod32.ru/forum35/topic13688/?PAGEN_1=27

Антивирусы традиционно пропускают новые модификации троянов-шифровальщиков. И тем не менее, я рекомендую ими пользоваться. Если вам повезет, и вы получите на почту шифровальщика не в первую волну заражений, а чуть позже, есть шанс, что антивирус вам поможет. Они все работает на шаг позади злоумышленников. Выходит новая версия вымогателя, антивирусы на нее не реагируют. Как только накапливается определенная масса материала для исследования по новому вирусу, антивирусы выпускают обновление и начинают на него реагировать.

Что мешает антивирусам реагировать сразу же на любой процесс шифрования в системе, мне не понятно. Возможно, есть какой-то технический нюанс на эту тему, который не позволяет адекватно среагировать и предотвратить шифрование пользовательских файлов. Мне кажется, можно было бы хотя бы предупреждение выводить на тему того, что кто-то шифрует ваши файлы, и предложить остановить процесс.

Описание вируса шифровальщика CRYPTED000007

Шифровальщик CRYPTED000007 ничем принципиально не отличается от своих предшественников. Действует он практически один в один как no_more_ransom. Но все же есть несколько нюансов, которые его отличают. Расскажу обо всем по порядку.

Приходит он, как и его аналоги, по почте. Используются приемы социальной инженерии, чтобы пользователь непременно заинтересовался письмом и открыл его

В моем случае в письме шла речь о каком-то суде и о важной информации по делу во вложении. После запуска вложения у пользователя открывается вордовский документ с выпиской из арбитражного суда Москвы

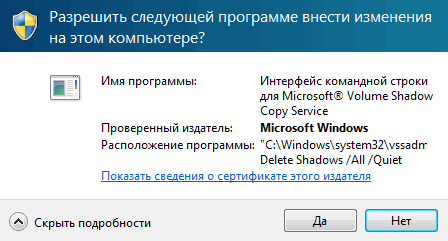

Параллельно с открытием документа запускается шифрование файлов. Начинает постоянно выскакивать информационное сообщение от системы контроля учетных записей Windows.

Если согласиться с предложением, то резервные копии файлов в теневых копиях Windows буду удалены и восстановление информации будет очень сильно затруднено. Очевидно, что соглашаться с предложением ни в коем случае нельзя. В данном шифровальщике эти запросы выскакивают постоянно, один за одним и не прекращаются, вынуждая пользователя таки согласиться и удалить резервные копии. Это главное отличие от предыдущих модификаций шифровальщиков. Я еще ни разу не сталкивался с тем, чтобы запросы на удаление теневых копий шли без остановки.

Обычно, после 5-10-ти предложений они прекращались.Дам сразу рекомендацию на будущее. Очень часто люди отключают предупреждения от системы контроля учетных записей. Этого делать не надо. Данный механизм реально может помочь в противостоянии вирусам. Второй очевидный совет — не работайте постоянно под учетной записью администратора компьютера, если в этом нет объективной необходимости. В таком случае у вируса не будет возможности сильно навредить. У вас будет больше шансов ему противостоять.

Но даже если вы все время отвечали отрицательно на запросы шифровальщика, все ваши данные уже шифруются. После того, как процесс шифрования будет окончен, вы увидите на рабочем столе картинку.

Одновременно с этим на рабочем столе будет множество текстовых файлов с одним и тем же содержанием.

Почтовый адрес может меняться. Я встречал еще такие адреса:

- Novikov.Vavila@gmail.com

- lukyan.sazonov26@gmail.com

Адреса постоянно обновляются, так что могут быть совершенно разными.

Как только вы обнаружили, что файлы зашифрованы, сразу же выключайте компьютер. Это нужно сделать, чтобы прервать процесс шифрования как на локальном компьютере, так и на сетевых дисках. Вирус-шифровальщик может зашифровать всю информацию, до которой сможет дотянуться, в том числе и на сетевых дисках. Но если там большой объем информации, то ему для этого потребуется значительное время. Иногда и за пару часов шифровальщик не успевал все зашифровать на сетевом диске объемом примерно в 100 гигабайт.

Дальше нужно хорошенько подумать, как действовать. Если вам во что бы то ни стало нужна информация на компьютере и у вас нет резервных копий, то лучше в этот момент обратиться к специалистам. Не обязательно за деньги в какие-то фирмы. Просто нужен человек, который хорошо разбирается в информационных системах. Необходимо оценить масштаб бедствия, удалить вирус, собрать всю имеющуюся информацию по ситуации, чтобы понять, как действовать дальше.

Неправильные действия на данном этапе могут существенно усложнить процесс расшифровки или восстановления файлов. В худшем случае могут сделать его невозможным. Так что не торопитесь, будьте аккуратны и последовательны.

Általános ShadeDecryptor.exe hibaüzenetek

A leggyakoribb ShadeDecryptor.exe hibák, melyek egy Windows-alapú számítógépen jelentkezhetnek:

- «ShadeDecryptor.exe alkalmazáshiba.»

- «A/az ShadeDecryptor.exe egy érvénytelen Win32 alkalmazás.»

- «Hiba jelentkezett a/az ShadeDecryptor.exe fájlnál, ezért be kell zárni. Elnézését kérjük a kellemetlenség miatt.»

- «A/az ShadeDecryptor.exe. nem található»

- «ShadeDecryptor.exe nem találva.»

- «Hiba a program indításakor: ShadeDecryptor.exe.»

- «ShadeDecryptor.exe nem fut.»

- «ShadeDecryptor.exe nem sikerült.»

- «A hibát okozó alkalmazás elérési útja: ShadeDecryptor.exe.»

Ezek a/az EXE hibaüzenetek jelentkezhetnek program telepítésekor, egy ShadeDecryptor.exe-kapcsolódó szoftver futtatásakor (pl. Kaspersky Shade Decryptor), a Windows indításakor vagy leállításakor, vagy a Windows operációs rendszer telepítésekor. A probléma elhárításához szükséges a/az ShadeDecryptor.exe hiba jelentkezési helyének és idejének pontos ismerete.

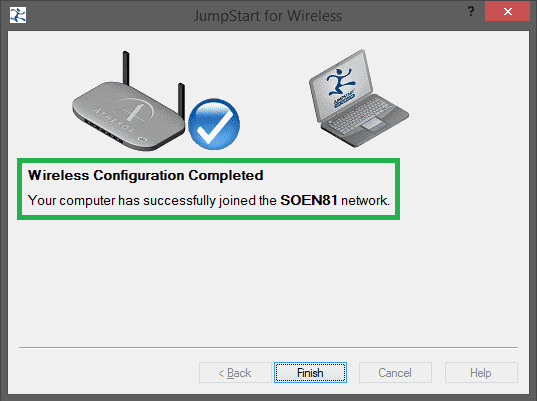

Распространение шифровальщика

Партнерская программа

Код, который пользователям предлагается отправить по электронной почте злоумышленникам, может иметь вид ID|0 в случае, если публичный ключ был получен с C&C сервера, или ID|key_number|build|version в случае, если был выбран один из зашитых в сэмпл публичных ключей RSA с номером key_number. ID обозначает идентификатор зараженного компьютера, а два числа build и version обозначают ID конкретного сэмпла и версию шифровальщика соответственно.

При анализе образцов зловреда нами были обнаружены различные комбинации значений build, адресов почты для связи пользователей со злоумышленниками и адресов C&C. Разным значениям build соответствуют разные почтовые адреса, при этом один и тот же C&C может обслуживать несколько разных сэмплов:

| build | C&C | |

| 2 | a4yhexpmth2ldj3v.onion | files1147@gmail.compost100023@gmail.com |

| 2 | a4yhexpmth2ldj3v.onion | decode0987@gmail.comdecode098@gmail.com |

| 4 | a4yhexpmth2ldj3v.onion | decodefile001@gmail.comdecodefile002@gmail.com |

| 6 | a4yhexpmth2ldj3v.onion | files08880@gmail.comfiles08881@gmail.com |

| 2 | e4aibjtrguqlyaow.onion | decodefiles1@gmail.comdecodefiles@india.com |

| 15 | e4aibjtrguqlyaow.onion | post8881@gmail.compost24932@gmail.com |

| 12 | gxyvmhc55s4fss2q.onion | decode00001@gmail.comdecode00002@gmail.com |

| 14 | gxyvmhc55s4fss2q.onion | decode010@gmail.comdecode1110@gmail.com |

| 4 | gxyvmhc55s4fss2q.onion | deshifrovka01@gmail.comdeshifrovka@india.com |

Хотя объявлений о партнерстве найдено не было, на основе этих данных мы можем предположить, что распространение троянца и прием выкупа осуществляются через партнерскую сеть. Вероятно, ID сэмплов (значение build) и разные почтовые адреса соответствуют различным партнерам-распространителям данного вредоносного ПО.

География

Наиболее распространены случаи заражения данным троянцем на территории России, Украины и Германии. По данным KSN, география распространения Trojan-Ransom.Win32.Shade выглядит следующим образом.

| Россия | 70,88% |

| Германия | 8,42% |

| Украина | 6,48% |

| Австрия | 3,91% |

| Швейцария | 2,98% |

| Польша | 1,45% |

| Казахстан | 1,20% |

| Белоруссия | 1,07% |

| Бразилия | 0,55% |

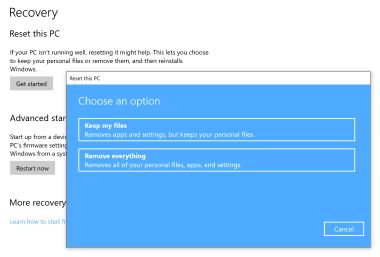

Рекомендации по дальнейшей защите компьютера

Дам несколько советов, которые помогут защитить устройство то различных вирусных программ.

- Используйте комплексный антивирус, желательно один из самых популярных. Пускай даже если это будет бесплатная его версия. Конечно, ни один антивирус не обеспечит 100% защиты, но риск проникновения угрозы он значительно снизит.

- Пользуйтесь почтовым клиентом, например, Outlook. Многие антивирусы имеют на вооружении сканер электронной почты, который без труда находит зловред в содержимом письма, предотвращая проникновение в систему.

- Старайтесь не переходить по сомнительным ссылкам и не скачивать программы с неизвестных ресурсов, включая почтовые вложения. Но если это необходимо, то перед установкой или запуском какой-либо утилиты проверяйте ее антивирусом.

- Установите в браузер расширение «WOT». Так вы сможете оценивать качество того или иного ресурса. Многие антивирусы обладают веб сканером, блокирующим переход к опасному сайту. Это их еще один большой плюс.

Однако, если потерянную информацию вернуть не удалось, то все равно сохраните закодированные файлы, возможно, что совсем скоро появится нормальный дешифратор crypted000007.

How to decrypt files encrypted by Cryptorbit.

If your PC is infected with Cryptodefence, then use the Anti-CryptorBitV2 decryptor utility to recover Cryptorbit locked files ( JPG, PST, MP3, PDF, .DOC, .XLS, .XLSX, .PPTX, .and DOCX). (Source: )

Cryptowall

The Cryptowall malware locks user files and create the following ransom notes at every infected directory:

- Cryptowall & CryptoWall 2.0 (DECRYPT_INSTRUCTIONS.TXT, DECRYPT_INSTRUCTIONS.HTML)

- CryptoWall 3.0 (HELP_DECRYPT.HTML, HELP_DECRYPT.PNG, HELP_DECRYPT.TXT, and HELP_DECRYPT.URL)

- CryptoWall 4.0 (HELP_YOUR_FILES.PNG, HELP_YOUR_FILES.HTML, HELP_YOUR_FILES.TXT)

Методы защиты от вируса CRYPTED000007

Как защититься от работы шифровальщика и обойтись без материального и морального ущерба? Есть несколько простых и эффективных советов:

- Бэкап! Резервная копия всех важных данных. И не просто бэкап, а бэкап, к которому нет постоянного доступа. Иначе вирус может заразить как ваши документы, так и резервные копии.

- Лицензионный антивирус. Хотя они не дают 100% гарантии, но шансы избежать шифрования увеличивают. К новым версиям шифровальщика они чаще всего не готовы, но уже через 3-4 дня начинают реагировать. Это повышает ваши шансы избежать заражения, если вы не попали в первую волну рассылки новой модификации шифровальщика.

- Не открывайте подозрительные вложения в почте. Тут комментировать нечего. Все известные мне шифровальщики попали к пользователям через почту. Причем каждый раз придумываются новые ухищрения, чтобы обмануть жертву.

- Не открывайте бездумно ссылки, присланные вам от ваших знакомых через социальные сети или мессенджеры. Так тоже иногда распространяются вирусы.

- Включите в windows отображение расширений файлов. Как это сделать легко найти в интернете. Это позволит вам заметить расширение файла на вирусе. Чаще всего оно будет .exe, .vbs, .src. В повседеневной работе с документами вам вряд ли попадаются подобные расширения файлов.

Постарался дополнить то, что уже писал раньше в каждой статье про вирус шифровальщик. А пока прощаюсь. Буду рад полезным замечаниям по статье и вирусу-шифровальщику CRYPTED000007 в целом.

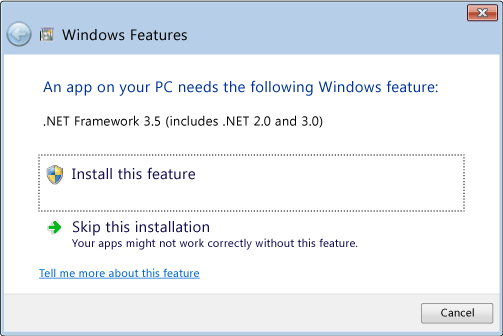

Программа автоматического восстановления файлов (дешифратор)

Известно весьма неординарное обстоятельство. Данная инфекция стирает исходные файлы в незашифрованном виде. Процесс шифрования с целью вымогательства, таким образом, нацелен на их копии. Это предоставляет возможность таким программным средствам как восстановить стертые объекты, даже если надежность их устранения гарантирована. Настоятельно рекомендуется прибегнуть к процедуре восстановления файлов, ее эффективность не вызывает сомнений.

Теневые копии томов

В основе подхода предусмотренная Windows процедура резервного копирования файлов, которая повторяется в каждой точке восстановления

Важное условие работы данного метода: функция “Восстановление системы” должна быть активирована до момента заражения. При этом любые изменения в файл, внесенные после точки восстановления, в восстановленной версии файла отображаться не будут

Резервное копирование

Это самый лучший среди всех не связанных с выкупом способов. Если процедура резервного копирования данных на внешний сервер применялась до момента атаки программы-вымогателя на Ваш компьютер, для восстановления зашифрованных файлов понадобиться попросту войти в соответствующий интерфейс, выбрать необходимые файлы и запустить механизм восстановления данных из резерва. Перед выполнением операции необходимо удостовериться, что вымогательское ПО полностью удалено.