Как включить создание дампа памяти в windows 10

Содержание:

- Как это работает

- Дамп памяти Windows и Синий Экран Смерти

- Настройка создания дампов памяти при ошибках Windows 10

- Аппаратные причины возникновения критических ошибок

- Создание резервных копий

- Возможные ошибки

- Восстановление

- Почему Memoryze?

- Анализ дампа памяти с помощью Microsoft Kernel Debuggers

- Шаг 2 — Анализ дампов с помощью утилиты MinDumper

- Необходимое пояснение

Как это работает

При возникновении сбоя, система полностью останавливает свою работу и, если создание дампов активно, в файл, помещаемый на диск будет записана информация о возникшей проблеме

. Если что-то случилось с физическими компонентами, то будет работать аварийный код, а железо, которое дало сбой будет вносить какие-либо изменения, что обязательно отразится в снимке.

Обычно файл сохраняется в выделенном для файла подкачки блоке жёсткого диска, после появления BSoD файл перезаписывается в тот вид, который пользователь сам и настроил (Малый, полный или дамп ядра). Хотя, в современных ОС участие файла подкачки не обязательно.

Дамп памяти Windows и Синий Экран Смерти

Итак, если компьютер внезапно перезагружается или зависает, а cиний экран смерти не появляется или появляется на долю секунды, то все равно информацию о причинах сбоя можно восстановить.

Дело в том, что операционная система в момент сбоя сохраняет содержимое оперативной памяти в так называемый дамп-файл (имеет расширение .dmp). В дальнейшем файл дампа можно будет проанализировать и получить туже самую информацию, что и на синем экране и даже чуть больше.

Но создание дампов может быть отключено в системе, поэтому стоит убедиться, что, во-первых, система создает дампы при сбоях, а, во-вторых, стоит узнать место на диске, куда они сохраняются.

Для этого нужно зайти в раздел Система.

В Windows 10 это можно сделать через поиск, а в предыдущих версиях операционной системы через Панель управления.

Далее переходим в Дополнительные параметры, а затем на вкладке Дополнительно переходим в Параметры раздела Загрузка и восстановление.

Здесь должна быть включена запись событий в системный журнал, ну а чтобы компьютер автоматически не перезагружался и отображал нам содержимое синего экрана смерти, нужно отменить автоматическую перезагрузку, если она была включена.

Также здесь отображается путь к дампам — мы видим, что дамп сохраняется в папку %SystemRoot% — это обозначение папки Windows.

Также здесь можно выбрать «малый дамп памяти», которого будет вполне достаточно для поиска кодов ошибки.

Итак, система вылетела в синий экран смерти, после чего был создан дамп памяти.

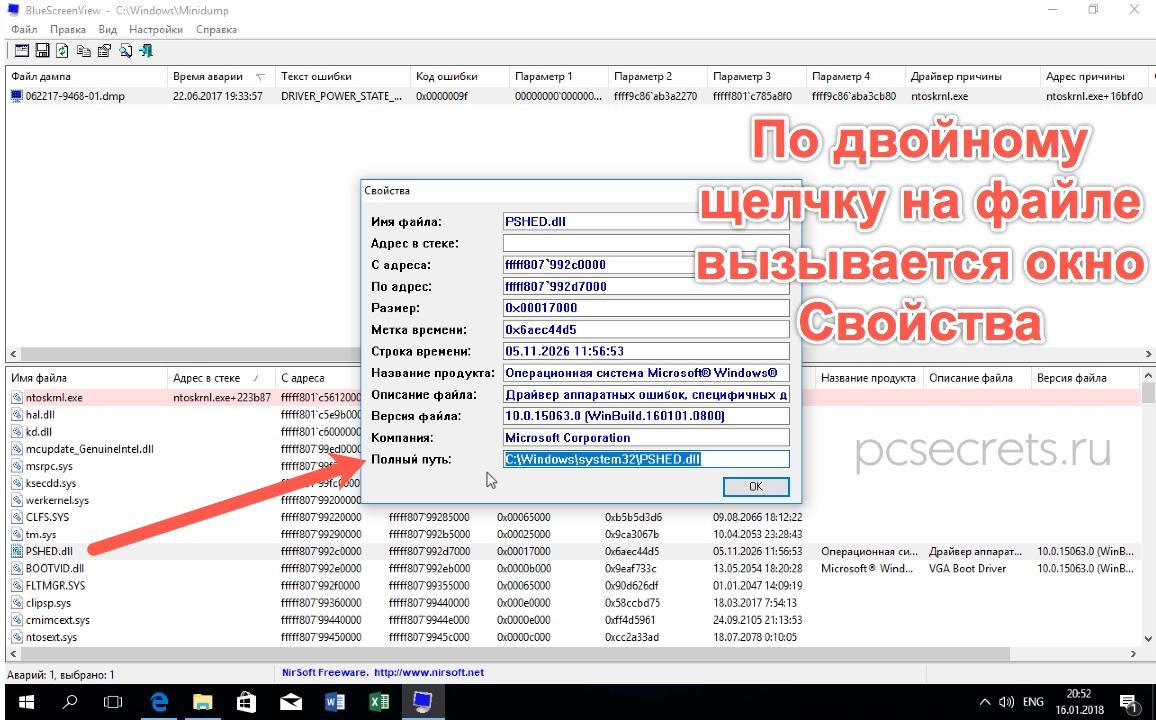

Для анализа дампов существуют специальные программы и одной из самых популярных является утилита BlueScreenView.

Программа очень проста в использовании и не требует установки — скачиваем с официального сайта и разархивируем. При этом с официального сайта можно скачать файл, с помощью которого можно русифицировать программу. Для этого данный файл нужно будет поместить в папку с разархивированной программой.

Если после запуска в программе не отображаются дампы, хотя система «срывалась» в синий экран смерти, то стоит зайти в настройки программы и убедиться, что путь к дампам памяти указан верно, то есть он должен быть таким же, как и в настройках системы.

После этого нужно обновить информацию в окне программы и все созданные в системе дампы отобразятся. Если дампов несколько, то, ориентируемся по дате сбоя. Выбираем нужный дамп, а затем появится подробная информация по нему.

Здесь выводится название ошибки, ее STOP-код с параметрами и если причиной стал драйвер, то в соответствующем поле мы обнаружим его название.

Также в нижней части окна программы розовым будут выделяться файлы, которые также могли стать причиной сбоя. Придется по порядку разбираться с каждым из них. Алгоритм здесь аналогичен рассмотренному в прошлой заметке — ищем решение в интернете, а в качестве поискового ключа используем название файла или код ошибки.

При этом не обязательно вручную вводить данные в поисковик. Если щелкнуть правой кнопкой мыши по строке дампа, то из контекстного меню можно выбрать пункт, который позволит найти в Гугле описание именно этой проблемы.

Можно выбрать поиск в Гугл по коду ошибки, по коду ошибки и названию драйвера или по коду ошибки и параметру.

Также с помощью этой утилиты можно быстро найти местоположение проблемного файла на диске.

Иногда бывает, что файл, вызвавший проблему, принадлежит какой-то программе или игре. По местоположению файла на диске можно быстро определить, к какой именно программе или игре он относится.

Ну и стоит знать, что чистильщики вроде Ccleaner удаляют дампы памяти, поэтому если вы пользуетесь подобными программами, то на время выявления причины появления синего экрана смерти, стоит воздержаться от их использования.

И последний вопрос, на который я отвечу в рамках этой заметки — что делать, если после появления синего экрана компьютер более не запускается? То есть компьютер зависает или постоянно перегружается, а значит нет возможности проанализировать дамп памяти.

Ответ логичен и прост — нужно создать загрузочную флешку, с помощью которой «вытянуть» файл дампа с жесткого диска и проанализировать его на другом компьютере. Для этого загружаемся с флешки и на жестком диске компьютера в папке Windows или в подпапке minidump находим файл дампа, который копируем на флешку. Затем на другом компьютере с помощью утилиты BlueScreenView анализируем дамп, как было рассказано в этой заметке.

Настройка создания дампов памяти при ошибках Windows 10

Для того, чтобы включить автоматическое сохранение файла дампа памяти системных ошибок достаточно выполнить следующие простые шаги.

- Зайдите в панель управления (для этого в Windows 10 вы можете начать набирать «Панель управления» в поиске на панели задач), если в панели управления в поле «Просмотр» включено «Категории», установите «Значки» и откройте пункт «Система».

- В меню слева выберите пункт «Дополнительные параметры системы».

- На вкладке «Дополнительно» в разделе «Загрузка и восстановление» нажмите кнопку «Параметры».

- Параметры создания и сохранения дампов памяти находятся в разделе «Отказ системы». По умолчанию включены опции записи в системный журнал, автоматической перезагрузки и замены существующего дампа памяти, создается «Автоматический дамп памяти», хранящийся в %SystemRoot%\MEMORY.DMP (т.е. файл MEMORY.DMP внутри системной папки Windows). Параметры для включения автоматического создания дампов памяти, используемые по умолчанию вы также можете увидеть на скриншоте ниже.

Опция «Автоматический дамп памяти» сохраняет снимок памяти ядра Windows 10 с необходимой отладочной информацией, а также память, выделенную для устройств, драйверов и ПО, работающего на уровне ядра. Также, при выборе автоматического дампа памяти, в папке C:\Windows\Minidump сохраняются малые дампы памяти. В большинстве случаев этот параметр оптимален.

Помимо «Автоматический дамп памяти» в параметрах сохранения отладочной информации есть и другие варианты:

Аппаратные причины возникновения критических ошибок

Источником критических ошибок нередко бывают неисправности в дисковой подсистеме, или в подсистеме памяти.

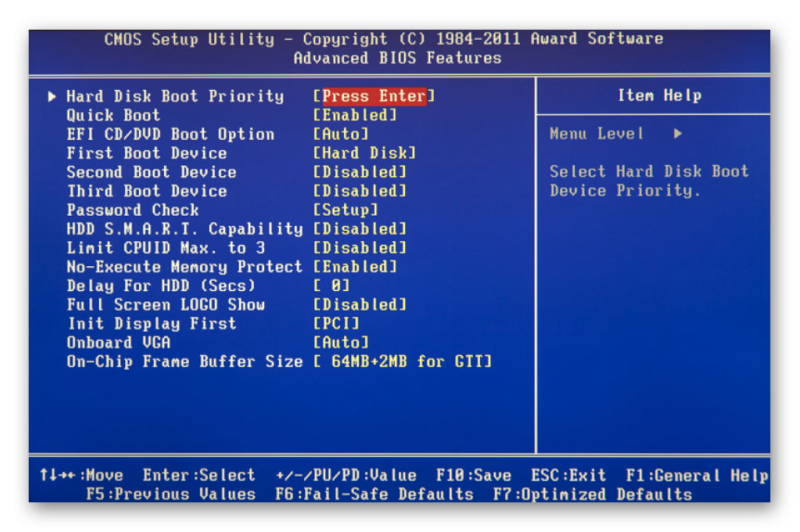

Диагностика неисправностей диска

В случае ошибок дисковой подсистемы, аварийный дамп может не сохраняться.

Чтобы исключить проблемы с диском, проверяем системный журнал событий на наличие ошибок чтения и записи на диск.

Проверяем параметры S.M.A.R.T жесткого диска, получить их можно, например, с помощью программы SpeedFan.

Особое внимание обращаем на параметры: «Current Pending Sector Count» и «Uncorrectable Sector Count», ненулевые значения этих параметров сигнализируют о неисправности диска. Ненулевое значение параметра: «UltraDMA CRC Error Count», сигнализирует о проблеме с SATA-кабелем

Ненулевое значение параметра: «UltraDMA CRC Error Count», сигнализирует о проблеме с SATA-кабелем.

Подробнее о параметрах S.M.A.R.T. читаем в статье Википедии.

Диагностика неисправностей памяти

Проблемы с памятью нередко могут стать причиной самых разнообразных глюков, включая различные синие экраны, зависания, аварийное завершение программ, повреждение реестра, повреждение файловой системы и данных.

Выявить проблемы с памятью можно с помощью утилиты Memtest86+.

Начиная с Windows Vista, в системе имеется свой тест памяти. Для его запуска нажимаем «Пуск», в строке поиска набираем «памяти«, выбираем «Средство диагностики памяти Windows».

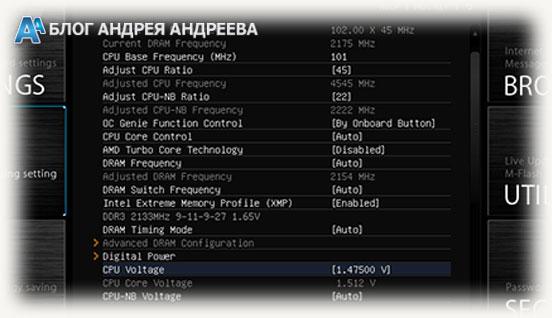

Проблемы с памятью в некоторых случаях могут быть устранены обновлением BIOS.

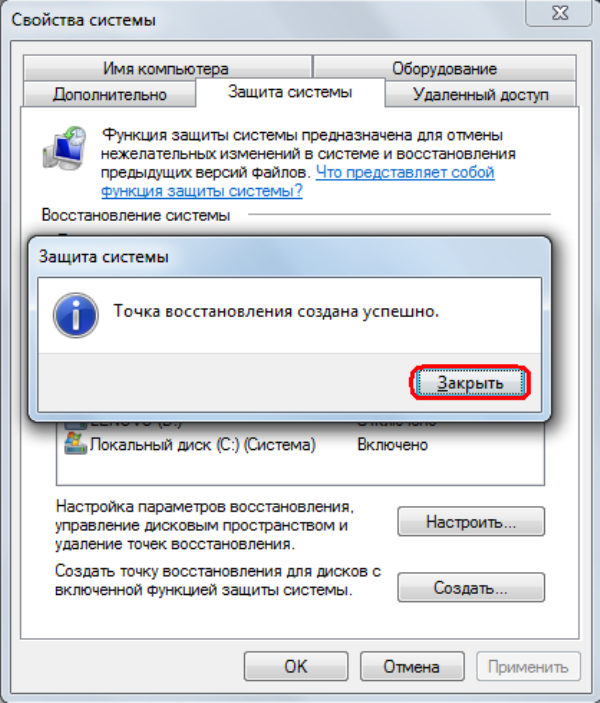

Создание резервных копий

Синтаксис:

pg_dump <параметры> <имя базы> > <файл, куда сохранить дамп>

Пример:

pg_dump users > /tmp/users.dump

Пользователь и пароль

Если резервная копия выполняется не от учетной записи postgres, необходимо добавить опцию -U с указанием пользователя:

pg_dump -U dmosk -W users > /tmp/users.dump

* где dmosk — имя учетной записи; опция W потребует ввода пароля.

Сжатие данных

Для экономии дискового пространства или более быстрой передачи по сети можно сжать наш архив:

pg_dump users | gzip > users.dump.gz

Скрипт для автоматического резервного копирования

#!/bin/sh

PATH=/etc:/bin:/sbin:/usr/bin:/usr/sbin:/usr/local/bin:/usr/local/sbin

PGPASSWORD=password

export PGPASSWORD

pathB=/backup

dbUser=dbuser

database=db

find $pathB \( -name «*-1.*» -o -name «*-?.*» \) -ctime +61 -delete

pg_dump -U $dbUser $database | gzip > $pathB/pgsql_$(date «+%Y-%m-%d»).sql.gz

unset PGPASSWORD

* где password — пароль для подключения к postgresql; /backup — каталог, в котором будут храниться резервные копии; dbuser — имя учетной записи для подключения к БУБД.

* данный скрипт сначала удалит все резервные копии, старше 61 дня, но оставит от 15-о числа как длительный архив. После при помощи утилиты pg_dump будет выполнено подключение и резервирование базы db. Пароль экспортируется в системную переменную на момент выполнения задачи.

Для запуска резервного копирования по расписанию, сохраняем скрипт в файл, например, /scripts/postgresql_dump.sh и создаем задание в планировщике:

crontab -e

3 0 * * * /scripts/postgresql_dump.sh

* наш скрипт будет запускаться каждый день в 03:00.

На удаленном сервере

Если сервер баз данных находится на другом сервере, просто добавляем опцию -h:

pg_dump -h 192.168.0.15 users > /tmp/users.dump

* необходимо убедиться, что сама СУБД разрешает удаленное подключение. Подробнее читайте инструкцию Как настроить удаленное подключение к PostgreSQL.

Дамп определенной таблицы

Запускается с опцией -t <table> или —table=<table>:

pg_dump -t students users > /tmp/students.dump

* где students — таблица; users — база данных.

Размещение каждой таблицы в отдельный файл

Также называется резервированием в каталог. Данный способ удобен при больших размерах базы или необходимости восстанавливать отдельные таблицы. Выполняется с ипользованием ключа -d:

pg_dump -d customers > /tmp/folder

* где /tmp/folder — путь до каталога, в котором разместяться файлы дампа для каждой таблицы.

Только схемы

Для резервного копирования без данных (только таблицы и их структуры):

pg_dump —schema-only users > /tmp/users.schema.dump

Использование pgAdmin

Данный метод хорошо подойдет для компьютеров с Windows и для быстрого создания резервных копий из графического интерфейса.

Запускаем pgAdmin — подключаемся к серверу — кликаем правой кнопкой мыши по базе, для которой хотим сделать дамп — выбираем Резервная копия:

В открывшемся окне выбираем путь для сохранения данных и настраиваемый формат:

При желании, можно изучить дополнительные параметры для резервного копирования:

После нажимаем Резервная копия — ждем окончания процесса и кликаем по Завершено.

Не текстовые форматы дампа

Другие форматы позволяют делать частичное восстановление, работать в несколько потоков и сжимать данные.

Бинарный с компрессией:

pg_dump -Fc users > users.bak

Тарбол:

pg_dump -Ft users > users.tar

Directory-формат:

pg_dump -Fd users > users.dir

Использование pg_basebackup

pg_basebackup позволяет создать резервную копию для кластера PostgreSQL.

pg_basebackup -h node1 -D /backup

* в данном примере создается резервная копия для сервера node1 с сохранением в каталог /backup.

pg_dumpall

Данная утилита делает выгрузку всех баз данных, в том числе системных. На выходе получаем файл для восстановления в формате скрипта.

pg_dumpall > cluster.bak

Утилиту удобно использовать с ключом -g (—globals-only) — выгрузка только глобальных объектов (ролей и табличных пространств).

Для создание резервного копирования со сжатием:

pg_dumpall | gzip > cluster.tar.gz

Возможные ошибки

Input file appears to be a text format dump. please use psql.

Причина: дамп сделан в текстовом формате, поэтому нельзя использовать утилиту pg_restore.

Решение: восстановить данные можно командой psql <имя базы> < <файл с дампом> или выполнив SQL, открыв файл, скопировав его содержимое и вставив в SQL-редактор.

No matching tables were found

Причина: Таблица, для которой создается дамп не существует. Утилита pg_dump чувствительна к лишним пробелам, порядку ключей и регистру.

Решение: проверьте, что правильно написано название таблицы и нет лишних пробелов.

Причина: Утилита pg_dump чувствительна к лишним пробелам.

Решение: проверьте, что нет лишних пробелов.

Aborting because of server version mismatch

Причина: несовместимая версия сервера и утилиты pg_dump. Может возникнуть после обновления или при выполнении резервного копирования с удаленной консоли.

Решение: нужная версия утилиты хранится в каталоге /usr/lib/postgresql/<version>/bin/. Необходимо найти нужный каталог, если их несколько и запускать нужную версию. При отсутствии последней, установить.

No password supplied

Причина: нет системной переменной PGPASSWORD или она пустая.

Решение: либо настройте сервер для предоставление доступа без пароля в файле pg_hba.conf либо экспортируйте переменную PGPASSWORD (export PGPASSWORD или set PGPASSWORD).

Восстановление

Может понадобиться создать базу данных. Это можно сделать SQL-запросом:

=# CREATE DATABASE users WITH ENCODING=’UTF-8′;

* где users — имя базы; UTF-8 — используемая кодировка.

Синтаксис:

psql <имя базы> < <файл с дампом>

Пример:

psql users < /tmp/users.dump

С авторизацией

При необходимости авторизоваться при подключении к базе вводим:

psql -U dmosk -W users < /tmp/users.dump

* где dmosk — имя учетной записи; опция W потребует ввода пароля.

Из файла gz

Сначала распаковываем файл, затем запускаем восстановление:

gunzip users.dump.gz

psql users < users.dump

Или одной командой:

zcat users.dump.gz | psql users

Определенную базу

Если резервная копия делалась для определенной базы, запускаем восстановление:

psql users < /tmp/database.dump

Если делался полный дамп (всех баз), восстановить определенную можно при помощи утилиты pg_restore с параметром -d:

pg_restore -d users cluster.bak

Определенную таблицу

Если резервная копия делалась для определенной таблицы, можно просто запустить восстановление:

psql users < /tmp/students.dump

Если делался полный дамп, восстановить определенную таблицу можно при помощи утилиты pg_restore с параметром -t:

pg_restore -a -t students users.dump

С помощью pgAdmin

Запускаем pgAdmin — подключаемся к серверу — кликаем правой кнопкой мыши по базе, для которой хотим восстановить данные — выбираем Восстановить:

Выбираем наш файл с дампом:

И кликаем по Восстановить:

Использование pg_restore

Данная утилита предназначена для восстановления данных не текстового формата (в одном из примеров создания копий мы тоже делали резервную копию не текстового формата).

Из бинарника:

pg_restore -Fc users.bak

Из тарбола:

pg_restore -Ft users.tar

С создание новой базы:

pg_restore -Ft -C users.tar

Почему Memoryze?

Связка Memoryze и Audit Viewer не единственная для проведения Memory Forensic.

Широко распространен также открытый проектVolatility Framework.

При наличии MiniGW и интерпретатора Python его даже можно запустить под Windows,

но для этого придется повозиться. Намного проще совладать с ним под Linux

(особенно если иметь под рукоймануал). В

специальном дистрибутиве для компьютерных криминалистов SANS Investigative

Forensic Toolkit фреймворк включен и сразу готов к работе. Сборка этой системы

выложена в виде образа для запуска под VMware и доступна для бесплатной

загрузки.

И все-таки чувствуешь, что все как-то сложнее? По этой причине я и выбрал для

себя Memoryze. При всем богатстве функционала он не похож на серьезный продукт

для компьютерных криминалистов. Работать с ним можно сразу: для этого не надо

вникать в горы мануалов, чтобы получить результат. Записал файлы на флешку,

создал образ памяти в файл и проанализировал его с помощью Audit Viewer — все

просто, как дважды два. Не надо быть специалистом, чтобы распознать в полученных

результатах элементы зловреда. Используемые в программе метрики (Occurrences и

MRI) вкупе с проверкой цифровых подписей часто явно дают понять, какие из

найденных компонентов вызывают подозрения.

Вообще, сама тема Memory Forensic вызывает большой интерес, причем не только

как отдельный вид криминалистических расследований, но и как эффективный способ

для анализа системы (часто незаметного). Это, к тому же, еще и работающий метод

для излечения и реверсинга с целевого компьютера отдельных процессов и

драйверов.

Анализ дампа памяти с помощью Microsoft Kernel Debuggers

Для разных версий систем нужно скачивать свой тип утилиты. Например, для 64-х разрядной операционной системы, нужна 64-битовая программа, для 32-х разрядной – 32-битная версия.

Это еще не все, вам нужно скачать и установить пакет отладочных символов, нужные для программы. Называется Debugging Symbols. Каждая версия данного пакета тоже скачивается под определённою ОС, для начала узнайте какая у вас система, а потом скачивайте. Дабы вам не искать где попало эти символы, вот ссылка на скачивание . Установка, желательно, должна производиться по этому пути: %systemroot%\symbols.

Теперь можно запускать наш отладчик, окно которого будет выглядеть вот так:

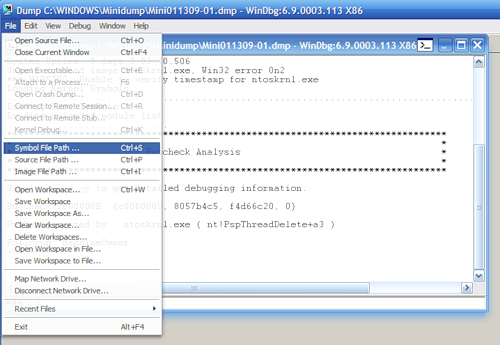

Прежде чем проанализировать дампы мы кое-что настроим в утилите. Во-первых, нужно указать программе, куда мы установили отладочные символы. Для этого нажимаем на кнопку «File» и выбираем пункт «Symbol File Path», потом указываем путь до символов.

Программа позволяет извлекать символы прямо из сети, поэтому вам даже не придется их скачивать (извините те, кто уже скачал). Они буду браться с сервером Microsoft, поэтому все безопасно. Итак, вам нужно снова открыть «File», потом «Symbol File Path» и ввести следующую команду:

SRV*%systemroot%\symbols*http://msdl.microsoft.com/download/symbols

Таким образом мы указали программе, что символы должны браться из сети. Как только мы это сделали нажимаем «File» и выбираем пункт «Save Workspace», потом жмем ОК.

Вот и все. Мы настроили программу на нужный лад, теперь приступаем к анализу дампов памяти. В программе нажимаем кнопочку «File»

, потом «Open Crash Dump»

и выбираем нужный файл.

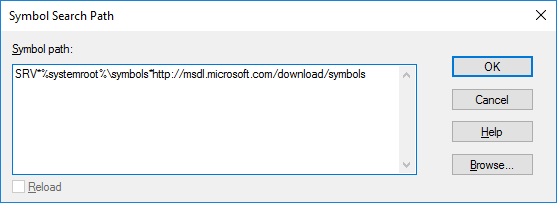

Kernel Debuggers начнет анализ файла и после этого выведет результат о причине ошибки.

В появившемся окне можно вводить команды. Если мы введем !analyze –v

, то получим больше информации.

Вот и все с этой программой. Чтобы остановить работу отладчика, выберите «Debug» и пункт «Stop Debugging».

Шаг 2 — Анализ дампов с помощью утилиты MinDumper

Рассказ об утилите вы найдете в этой статье .

- Загрузите и установите Debugging Tools for Windows. Они входят в состав веб-установщика Windows SDK , где после запуска в нужно выбрать Debugging Tools в разделе Common Utilities.

- Загрузите сценарий

(kdfe.cmd), который написал Александр Суховей и опубликовал на ресурсе sysadmins.ru

(поскольку живую ссылку мне там найти не удалось, предлагаю свою). Распакуйте архив в любую папку.Примечание

. В случае нестандартного расположения папки Program Files вам может потребоваться указать в kdfe.cmd путь к папке, в которую установлены средства Debugging Tools for Windows. Используйте переменную dbgpath в строке 41.

Необходимое пояснение

Я много лет занимаюсь компьютерами, и потому горячий сторонник формулы: «раньше сядешь — раньше выйдешь», в переиначенном смысле — изучением ПК надо заняться как можно раньше, меньше проблем будет потом… Идеальный вариант — дети должны еще со школьной скамьи знать компьютер, так же хорошо, как таблиицу умножения. https://aytishka.ru — это Айтишка — компьютерные курсы для детей от 11 лет в Набережных Челнах… кстати, информации в интернете сейчас более чем много, и одновременно знаний менее чем позволительно. Например, я уверен, что лишь один из миллиона детей сможет сказать, какое имя носил город Набережные Челны с 1982 по 1988 годы… и то, наверное — я оптимист… а вы знаете?

Как пользоваться программой WinDbg для анализа аварийных дампов памяти

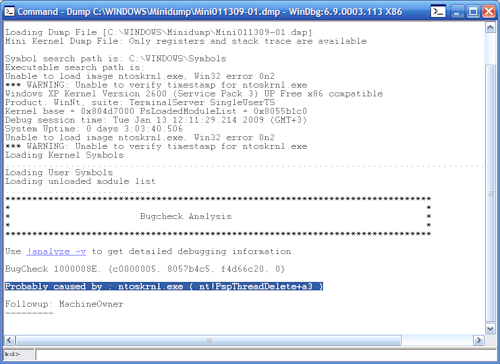

– запустите WinDbg (по умолчанию устанавливается в папку \Program Files\Debugging Tools for Windows);

– выберите меню File –> Symbol File Path…;

– в окне Symbol Search Path нажмите кнопку Browse…;

– в окне Обзор папок укажите расположение папки Symbols (по умолчанию – \WINDOWS\Symbols) –> OK –> OK;

– выберите меню File –> Open Crash Dump… (или нажмите Ctrl + D);

– в окне Open Crash Dump укажите расположение Crash Dump File (*.dmp) –> Открыть;

– в окне Workspace с вопросом «Save information for workspace?», установите флажок Don’t ask again –> No;

– в окне WinDbg откроется окно Command Dump <путь_и_имя_файла_дампа> с анализом дампа;

– просмотрите анализ дампа памяти;

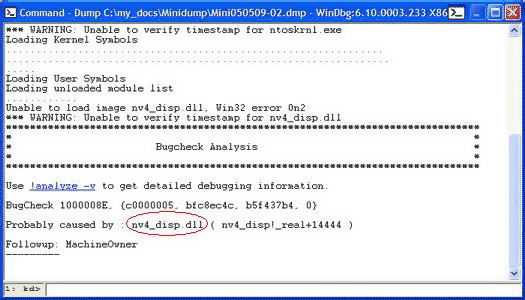

– в разделе «Bugcheck Analysis» будет указана возможная причина краха, например, «Probably caused by: smwdm.sys (smwdm+454d5)»;

– для просмотра детальной информации нажмите ссылку «!analyze -v» в строке «Use !analyze -v to get detailed debugging information»;

– закройте WinDbg;

– используйте полученную информацию для устранения причины неисправности.

Например, на следующем скриншоте причина неисправности – файл nv4_disp.dll драйвера видеокарты:

Примечания

1. В символьных файлах определены имена внутренних функций и переменных соответствующего модуля, – эта информация необходима для анализа аварийного дампа. По возможности следует скачать и установить все символьные файлы. Символьные файлы специфичны для конкретных версий ОС и для конкретных пакетов исправлений, поэтому необходимо убедиться, что они соответствуют версии ОС и версии SP.

2. Как правило, для выявления причины неисправности вполне достаточно даже малого дампа памяти.

3. Хотя документация Microsoft по отладке Windows постоянно совершенствуется, она всё еще ориентирована на разработчиков драйверов устройств.

Валерий Сидоров (ххх)

***

Во времена Windows 10 это более чем актуально, так как и без падения системы, можно лишиться самой ценной информации… новые времена и новые угрозы.