Атаки на сетевое оборудование с kali linux

Содержание:

- Download Kali Linux 2020.1

- Ensuring your Installation is Updated

- Kali Non-Root User Implementation

- NetHunter Kernel Builder

- Описание airgeddon

- Настройка системы

- Установка airgeddon

- Защита

- Modern Kali

- Hydra

- Какой в Kali Linux пароль по умолчанию

- О Kali Linux

- Атакуем DHCP сервер

- Nmap

- Monitor mode for internal QCACLD wlan0 chips

- Metapackages

- How to install airgeddon

Download Kali Linux 2020.1

Fresh images Why are you waiting? Start downloading now!

Existing Upgrades If you already have an existing Kali installation, remember you can always do a quick update:

kali@kali:~$ cat <<EOF | sudo tee /etc/apt/sources.list

deb http://http.kali.org/kali kali-rolling main non-free contrib

EOF

kali@kali:~$

kali@kali:~$ sudo apt update && sudo apt -y full-upgrade

kali@kali:~$

kali@kali:~$ [ -f /var/run/reboot-required ] && sudo reboot -f

kali@kali:~$

You should now be on Kali Linux 2020.1. We can do a quick check by doing:

kali@kali:~$ grep VERSION /etc/os-release

VERSION=»2020.1″

VERSION_ID=»2020.1″

VERSION_CODENAME=»kali-rolling»

kali@kali:~$

kali@kali:~$ uname -v

#1 SMP Debian 5.4.13-1kali1 (2020-01-20)

kali@kali:~$

kali@kali:~$ uname -r

5.4.0-kali3-amd64

kali@kali:~$

NOTE: The output of may be different depending on architecture.

As always, should you come across any bugs in Kali, please submit a report on our bug tracker. We’ll never be able to fix what we don’t know is broken.

Ensuring your Installation is Updated

To double check your version, first make sure your Kali package repositories are correct:

root@kali:~# cat <<EOF>/etc/apt/sources.list

deb http://http.kali.org/kali kali-rolling main non-free contrib

EOF

root@kali:~#

root@kali:~# apt update

Afterwards run , you may require a (if the kernel got upgraded):

root@kali:~# apt -y full-upgrade

…SNIP…

root@kali:~#

root@kali:~# [ -f /var/run/reboot-required ] && reboot -f

root@kali:~#

You should now be on Kali Linux 2019.3. We can do a quick check by doing:

root@kali:~# grep VERSION /etc/os-release

VERSION=»2019.3″

VERSION_ID=»2019.3″

VERSION_CODENAME=»kali-rolling»

root@kali:~#

root@kali:~# uname -v

#1 SMP Debian 5.2.9-2kali1 (2019-08-22)

root@kali:~#

root@kali:~# uname -r

5.2.0-kali2-amd64

root@kali:~#

NOTE: The output of may be different depending on architecture.

As always, should you come across any bugs in Kali, please submit a report on our bug tracker. We’ll never be able to fix what we don’t know about.

Kali Non-Root User Implementation

There are a number of changes you can expect to see as part of this change.

- Kali in live mode will be running as user password . No more /. (Get ready to set up your IDS filters, as we are sure this user/pass combo will be being scanned for by bots everywhere soon).

- On install, Kali will prompt you to create a non-root user that will have administrative privileges (due to its addition to the group). This is the same process as other Linux distros you may be familiar with.

- Tools that we identify as needing root access, as well as common administrative functions such as starting/stopping services, will interactively ask for administrative privileges (at least when started from the Kali menu). If you really don’t care about security, and if you preferred the old model, you can install kali-grant-root and run to configure password-less root rights.

All-in-all, we don’t expect this will be a major change for most users. It is possible that some tools or administrative functions will be missed in our review, when that happens we would ask that you create a bug report so it can be tracked and corrected. (And no, tweeting at us is not a bug report and won’t be tracked. Sorry, but that just does not scale).

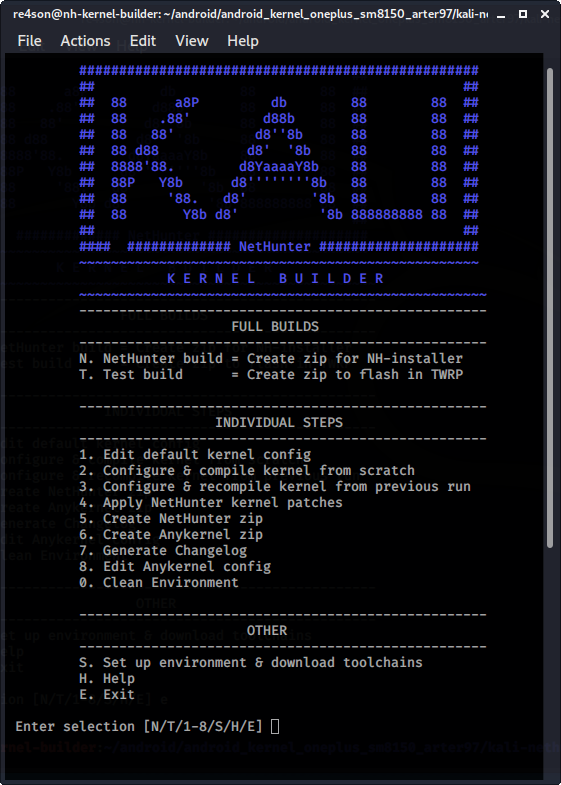

NetHunter Kernel Builder

We are providing three different editions of Kali NetHunter:

- Kali NetHunter rootless, which delivers over 85% of Kali NetHunter functionality to Android devices without the need to root the device or install a custom recovery

- Kali NetHunter light, which delivers over 95% of Kali NetHunter functionality to devices that are rooted and have a custom recovery but for which no NetHunter kernel exists (yet)

- Kali NetHunter, which delivers 100% but requires a rooted device with a custom recovery and a kernel that has been custom built for NetHunter

Building a custom kernel for NetHunter is not black magic but is does require experimentation, patience, resilience and a lot of time…

…or it used to.

We have created the NetHunter Kernel-Builder. A one stop shop to:

- Download and setup the toolchains required by your particular kernel

- Provide over ten different prebuilt toilchains to cater for everybody’s needs

- Create a NetHunter kernel config

- Patch the kernel with standard and device specific patches from a central repository

- Build the kernel

- Create anykernel zip to test the kernel (full functionality requires a NetHunter image or kernel package)

- Create a zip file to extract in the nethunter-installer folder to build nethunter images

We have been using the Kernel-Builder to build the kernels for all devices on this page and it saved us over 75% of the time it would have taken us in the past. We have added example config files that allows you to compile the kernels for the devices on this page and you can use them as a guide to build a kernel for your own device.

The Kernel-Builder is a great tool to simplify and automate and whilst it is also ideal to learn about Android kernel building, it requires skills to build kernels and it takes time to master those skills. The Kernel-Builder will help freeing that time by eliminating repetitive and redundant tasks and documentations.

On the topic of documentation; the documentation for the kernel builder is yet to be completed but we plan to finish that within 7 days of this blog post going up.

Please check out the kernel-builder repo and join us in our forums if you are interested in building NetHunter kernels. We’d love to have you on board.

Please join us in the forums or on IRC Freenode #NetHunter.

Download the brand new, mid-term release images for the Nexus 6P, Oneplus 7 series, and Xiaomi 9T here.

Описание airgeddon

airgeddon — это многофункциональный Баш скрипт для систем Linux по аудиту беспроводных сетей.

- Переключение режима интерфейса монитор-управляемый (Monitor-Managed) и сохранение выбора даже при изменении имени интерфейса.

- DoS на беспроводные сети различными методами.

- Помощь в захвате рукопожатия.

- Очистка и оптимизация файлов рукопожатий

- Оффлайн расшифровка паролей из захваченных файлов WPA/WPA2 (по словарю, брут-форс и атака, основанная на правилах).

- Атаки Злой Двойник (мошенническая точка доступа):

- Версия с только мошеннической/файльшивой ТД, для сниффинга используется внешний сниффер (Hostapd + DHCP + DoS).

- Простой встроенный сниффер (Hostapd + DHCP + DoS + ettercap).

- Встроенный сниффинг, sslstrip (Hostapd + DHCP + DoS + Ettercap + Sslstrip).

- Встроенный сниффинг, sslstrip2 и инструмент эксплуатации браузеров BeEF (Hostapd + DHCP + DoS + Bettercap + BeEF).

- Перехватывающий портал с «чёрной дырой DNS» для захвата wifi паролей (Hostapd + DHCP + DoS + Dnsspoff + Lighttpd).

- Опциональный спуфинг MAC для атак Злой Двойник.

- WPS функции:

- WPS сканирование (wash). Самопараметризация для избегания проблемы «bad fcs».

- Ассоциация с пользовательскими PIN (bully и reaver).

- Pixie Dust атаки (bully и reaver).

- Атаки брут-форса PIN attacks (bully и reaver).

- Параметрируемые тайм-ауты.

- Атака по известным WPS PIN’ам (bully и reaver), основывается на онлайн базе PIN’ов с автоматическим обновлением.

- Интеграция самых распространённых алгоритмов генерации PIN.

- Атаки всё-в-одном на WEP (комбинирование различных техник: Chop-Chop, Caffe Latte, Hirte, Fragmentation, Fake association и т.д.)

- Совместимость со многими дистрибутивами Linux.

- Простая навигация и выбор в каждой секции.

- Перетаскивание файлов в окно консоли для ввода путей.

- Динамическое определение разрешения экрана и автоматический размер окон для оптимального вида.

- Контроль за выходом, задачами очистки и временными файлами. Опции для сохранения режима монитора если нужно.

- Поддержка нескольких языков и функция автоматического определения языка ОС.

- Подсказки в каждом разделе/меню для простоты использования.

- Автоматическое обновление. Если возможно, скрипт проверяет наличие новой версии.

- Контейнер Docker для простого и быстрого развёртывания

- Автоматическое определение Http прокси для обновлений

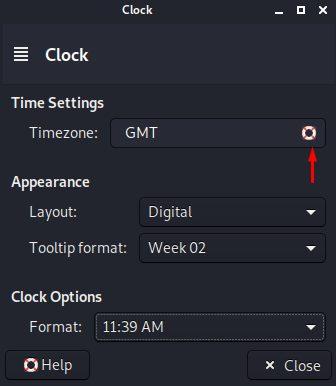

Настройка системы

Установите часовой пояс

После того, как вы войдете в систему с правами root, первое, что вы заметите, это то, что время может быть неправильно установлено, и это вызовет проблемы при доступе к веб-сайтам. Вы можете легко изменить его, используя графический интерфейс:

Щелкните правой кнопкой мыши на часах сверху

Выберите Свойства

Установите местное время. Вы также можете найти множество атрибутов для изменения по умолчанию

Включить звук загрузки

Одной из проблем, с которыми сталкиваются пользователи Kali, является отсутствие звука при установке. Чтобы включить его, введите команду в терминале

Update и Upgrade

Рекомендуется Update и Upgrade все устаревшие репозитории, чтобы повысить производительность

Apt-update обновит доступные пакеты и версии

Apt upgrade установит новую версию имеющихся у вас пакетов

Установить новый пароль для root

При установке ОС вы указали пароль, но что если вы захотите изменить пароль через некоторое время? Вот команда для легкого изменения пароля root:

Таким образом, вы можете легко изменить свой пароль, набрав только одну команду.

Добавить учетную запись с низким уровнем привилегий

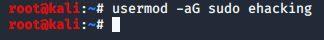

Вы получили приглашение к учетной записи root, но при запуске от имени учетной записи root существует вероятность того, что небольшая ошибка в приложении может стереть некоторые системные файлы, поэтому в любой операционной системе рекомендуется запускать как пользователь без полномочий root с низким уровнем доступа. Чтобы создать нового пользователя с низкими привилегиями:

Добавьте этого пользователя в группу Sudoers для запуска корневых команд:

После этого напишите команду для настройки нового пользователя для BASH:

Установка оболочки входа пользователя ehacking в /bin/bash

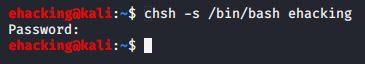

Установить Git

Git – обязательный инструмент для этических хакеров, стремящихся увеличить свой набор инструментов по сравнению с тем, что уже установлено в стандартных репозиториях Kali. Чтобы установить Git, просто наберите:

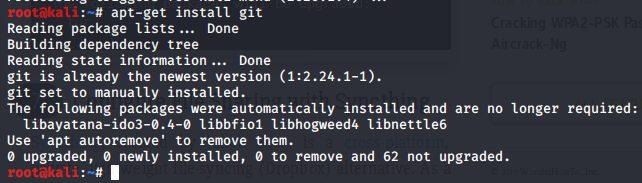

Установите ваши любимые инструменты взлома

В Kali Linux уже есть много инструментов для взлома и тестирования, например (Wireshark , Aircrack-ng , BeEF , Burp Suite , Hydra , Nikto , Maltego , Nmap), но что если вы захотите установить свой любимый инструмент, который вам нужен? Я собираюсь использовать для конкретной задачи, например, мне нужно атаковать сеть Wi-Fi с помощью Airgeddon, потому что он автоматизирует с помощью различных инструментов, поэтому вам не нужно вводить команды. Я могу установить Airgeddon в Kali Linux, набрав команду на терминале:

Дайте разрешения, чтобы сделать его исполняемым, набрав:

Запустите файл:

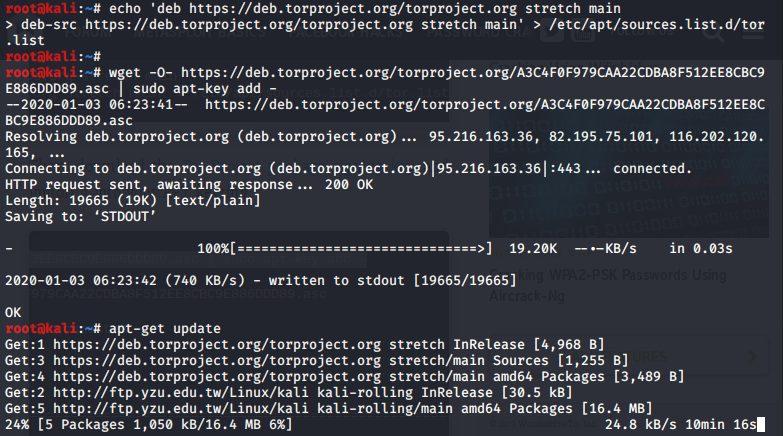

Установите браузер TOR

Onion Router (TOR) – это бесплатное программное обеспечение с открытым исходным кодом для анонимного общения. Он предназначен для того, чтобы люди не могли отслеживать ваши привычки, в том числе правительственные учреждения и корпорации. Вы можете установить браузер TOR, добавив репозиторий TOR в свой репозиторий APT:

затем загрузите ключ пакета и импортируйте его в ваш набор ключей APT:

Введите apt-get update:

После обновления установите TOR:

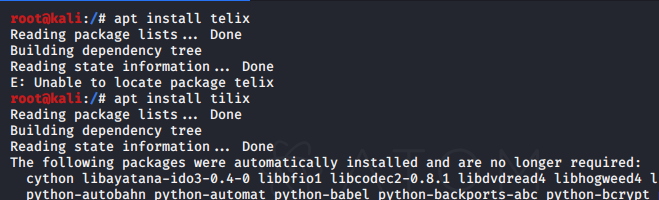

Установить Tilix

Tilix – это эмулятор терминала с открытым исходным кодом, который использует виджет VTE GTK + 3, обладающий некоторыми удивительными функциями, такими как макеты терминалов любым способом, разделяя их по горизонтали или вертикали, и ввод можно синхронизировать между терминалами, чтобы команды, набранные в одном терминале, реплицировались в другие

Введите tilix

Установка airgeddon

Установка в Kali Linux

Установка в BlackArch

Программа предустановлена в BlackArch.

Установка в Debian, Linux Mint, Ubuntu

Невозможна совместимость с OSX и Windows.

Информация об установке в другие операционные системы будет добавлена позже.

Зависимости airgeddon

Bash версии 4 или более поздняя.

Протестировано на следующих совместимых дистрибутивах:

- Kali 2.0, 2016.1, 2016.2 и arm версиях (Raspberry Pi)

- Wifislax 4.11.1 и 4.12 и 64-1.0

- Backbox 4.5.1 и 4.6

- Parrot 2.2.1, 3.4.1 и arm versions (Raspberry Pi)

- BlackArch с 2016.01.10 до 2016.12.29

- Cyborg Hawk 1.1

- Debian 7 (Wheezy) и 8 (Jessie)

- Ubuntu/Xubuntu 15.10, 16.04 и 16.04.1

- OpenSUSE Leap 42.1 и 42.2

- CentOS 6 и 7

- Gentoo 20160514 и 20160704

- Fedora 24

- Red Hat 7 (Maipo)

- Arch с 4.6.2-1 до 4.8.13-1

- Raspbian 7 (Wheezy) и 8 (Jessie) (Raspberry Pi)

- OpenMandriva LX3

airgeddon уже включён в некоторые дистрибутивы Linux и репозитории:

В любом случае, скрипт можно использовать на любом дистрибутиве Linux, если вы установили инструменты, которые требуются скрипту. Скрипт проверяет на их наличие при своём запуске.

Опциональные инструменты: aircrack-ng

crunch -> crunch

aireplay-ng ->aircrack-ng

mdk3 -> mdk3

hashcat -> hashcat

hostapd -> hostapd

dhcpd -> isc-dhcp-server / dhcp-server / dhcp

iptables -> iptables

bettercap -> bettercap

beef -> beef / beef-xss

ettercap -> ettercap / ettercap-text-only / ettercap-graphical

etterlog -> ettercap / ettercap-text-only / ettercap-graphical

sslstrip -> sslstrip

lighttpd -> lighttpd

dnsspoof -> dsniff

wash ->reaver

reaver -> reaver

bully -> bully

pixiewps -> pixiewps

unbuffer -> expect / expect-dev

Инструменты для обновления: curl

Внутренние инструменты: x11-utils / xdpyinfo / xorg-xdpyinfo

ethtool -> ethtool

lspci -> pciutils

lsusb -> usbutils

rfkill -> rfkill

wget -> wget

ccze -> ccze

xset -> x11-xserver-utils | xorg-xset

Защита

Для защиты от подобного рода атак производителями используются различные, обычно проприетарные, технологии. На коммутаторах Cisco следует активировать DHCP Snooping и PortSecutiy во избежание атак на протокол DHCP и CAM Overflow. Для защиты от атак на HSRP и прочие протоколы используются другие технологии. Всегда нужно помнить, что дорогостоящее сетевое оборудование после правильной настройки может существенно повысить безопасность сетевой инфраструктуры, в то же время недонастроенное или настроенное неправильно может само стать инструментом в руках злоумышленника и угрозой безопасности. Выявление уязвимостей сетевого оборудования при проведении тестирования на проникновение и применение рекомендаций по результатам аудита помогает снизить риски взлома информационной системы злоумышленниками.

Modern Kali

Our move to be a Debian derivative brought with a whole host of advantages. So many in fact its not worth reviewing them here, just look at the early Kali blog posts shortly after the launch and you will see a ton of examples. But one advantage that we never really talked to much about is the fact that we are based on Debian-Testing.

Debian has a well earned reputation for being one of the most stable Linux distros out there. Debian-Testing is the development branch of the next version of Debian, and realistically is still more stable than many mainstream Linux distros.

While we don’t encourage people to run Kali as their day to day operating system, over the last few years more and more users have started to do so (even if they are not using it to do penetration testing full time), including some members of the Kali development team. When people do so, they obviously don’t run as default root user. With this usage over time, there is the obvious conclusion that default root user is no longer necessary and Kali will be better off moving to a more traditional security model.

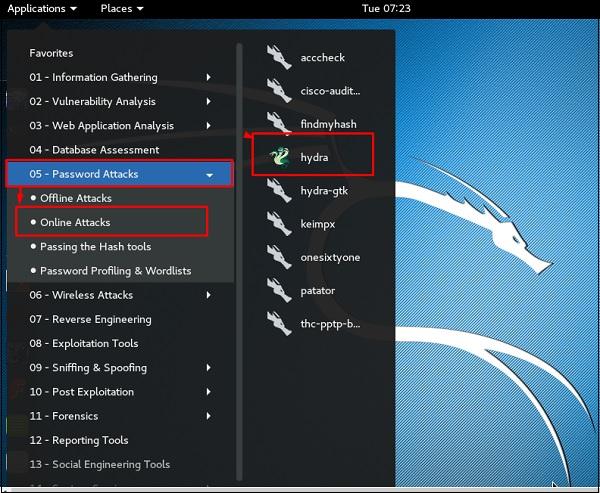

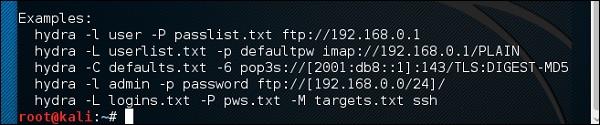

Hydra

Hydra is a login cracker that supports many protocols to attack ( Cisco AAA, Cisco auth, Cisco enable, CVS, FTP, HTTP(S)-FORM-GET, HTTP(S)-FORM-POST, HTTP(S)-GET, HTTP(S)-HEAD, HTTP-Proxy, ICQ, IMAP, IRC, LDAP, MS-SQL, MySQL, NNTP, Oracle Listener, Oracle SID, PC-Anywhere, PC-NFS, POP3, PostgreSQL, RDP, Rexec, Rlogin, Rsh, SIP, SMB(NT), SMTP, SMTP Enum, SNMP v1+v2+v3, SOCKS5, SSH (v1 and v2), SSHKEY, Subversion, Teamspeak (TS2), Telnet, VMware-Auth, VNC and XMPP).

To open it, go to Applications → Password Attacks → Online Attacks → hydra.

It will open the terminal console, as shown in the following screenshot.

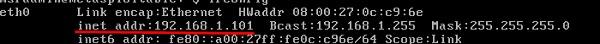

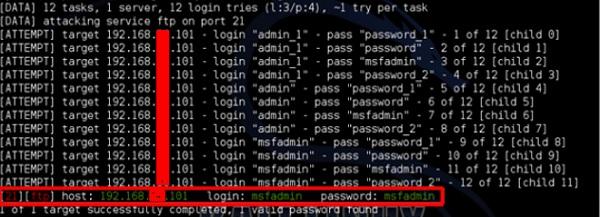

In this case, we will brute force FTP service of metasploitable machine, which has IP 192.168.1.101

We have created in Kali a word list with extension ‘lst’ in the path usr\share\wordlist\metasploit.

The command will be as follows −

hydra -l /usr/share/wordlists/metasploit/user -P /usr/share/wordlists/metasploit/ passwords ftp://192.168.1.101 –V

where –V is the username and password while trying

As shown in the following screenshot, the username and password are found which are msfadmin:msfadmin

Какой в Kali Linux пароль по умолчанию

Сначала следует определиться, идет ли речь о Live-версии Kali Linux или же используется установленная на жесткий диск система.

Если используется «живой» носитель, то операционная система загружается без установки каких-либо частей на диск. В актуальной версии для входа нужно использовать слово «toor», то есть root, написанный задом наперед, без кавычек.

Такой стандартный пароль используется для дистрибутивов i386 и amd64, а также для образов ARM и готовых виртуальных машин. Имя пользователя или логин, соответственно, остается root.

Другой вопрос, если пароль был забыт уже после установки Kali Linux. Можно попробовать вспомнить, какой пароль был введен при установке. Но не всегда это получается. Подбор пароля наугад – не лучший выход.

Что делать, чтобы сбросить пароль и установить свой

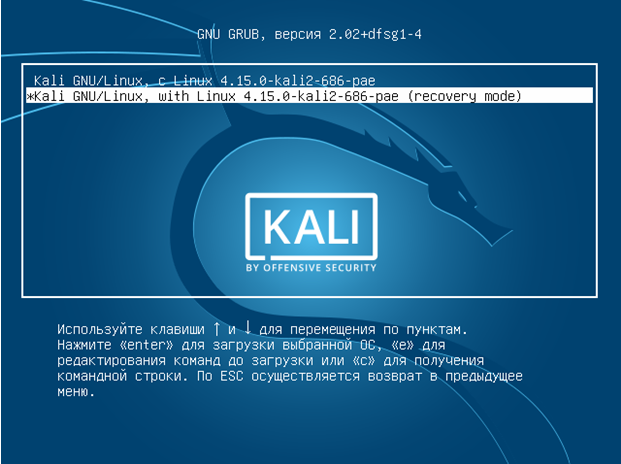

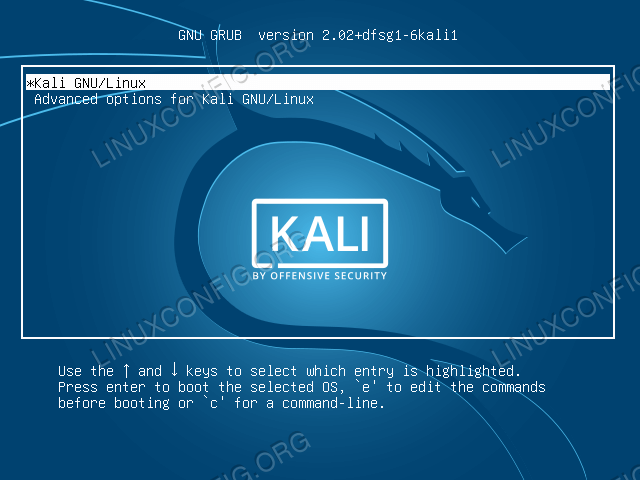

Если пользователь забыл пароль, нужно перезагрузить компьютер. Откроется меню GRUB. В нем есть две строки: обычная загрузка и запуск с настройкой параметров.

Следует войти в пункт с дополнительными параметрами Kali Linux. Далее следует подсветить вариант с «recovery mode» в конце – это специальный режим восстановления.

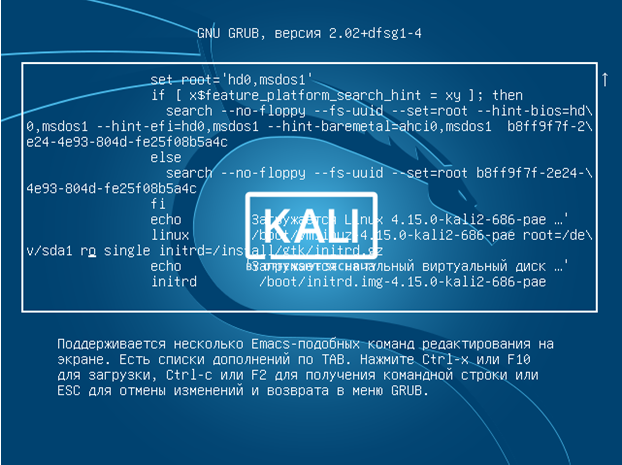

После этого необходимо нажать клавишу «e», чтобы перейти к редактированию параметров загрузки Kali Linux. Откроется экран, на котором отобразятся различные команды.

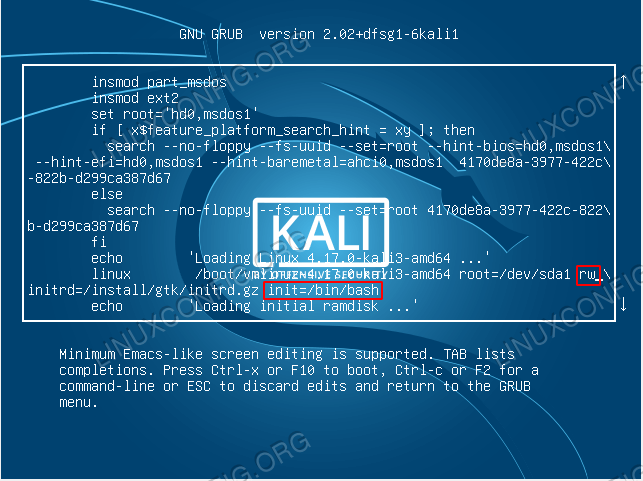

Нужно найти строку, в которой есть фрагмент ro (на скриншоте выше курсор указывает как раз на него). Букву «o» следует заменить на «w» — это позволит системе запуститься в режиме записи, чтобы можно было поменять пароль пользователя root.

В конце этой же строки надо через пробел дописать запуск командной строки: « init=/bin/bash».

Далее нажать F10 и подождать, пока Kali Linux загрузится.

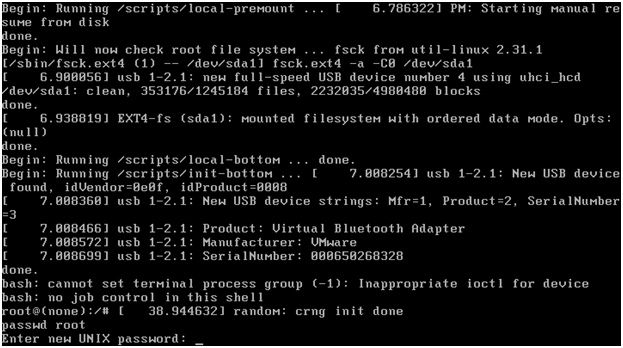

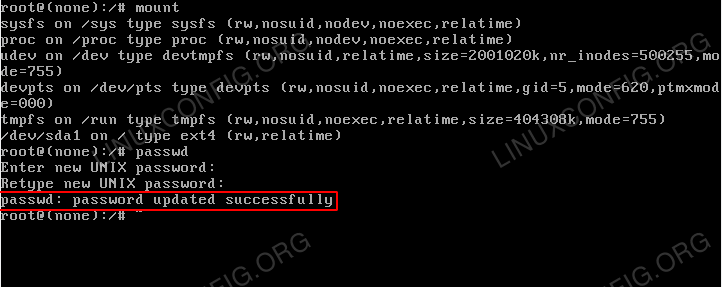

В командной строке нужно запустить утилиту passwd. Через пробел нужно указать root.

Утилита предложит ввести новый пароль.

После повторного ввода будет установлен обновленный пароль.

Можно перезагрузиться в обычном режиме, без перехода в recovery и правки параметров, и войти в Kali Linux под паролем root.

Это руководство предоставит вам информацию о том, как сбросить утерянный или забытый пароль от root (администратора) в Kali Linux.

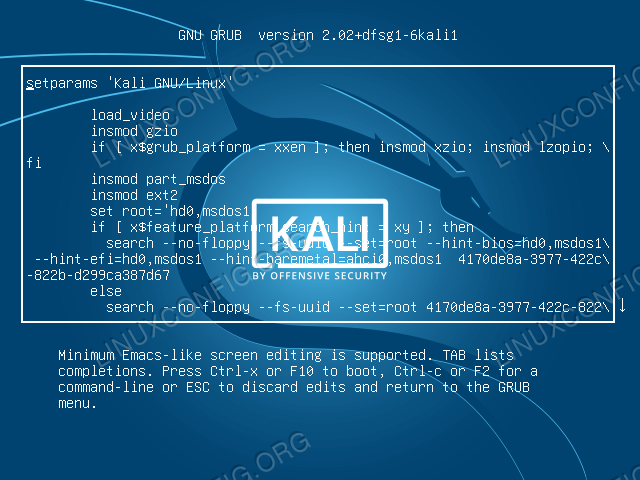

Шаг #1: Зайти в меню GRUB

Перезагрузите Kali, чтобы войти в меню загрузчика GRUB. Выделите меню загрузки по умолчанию, из которого вы обычно загружаетесь, и нажмите клавишу «e», чтобы отредактировать этот пункт меню.

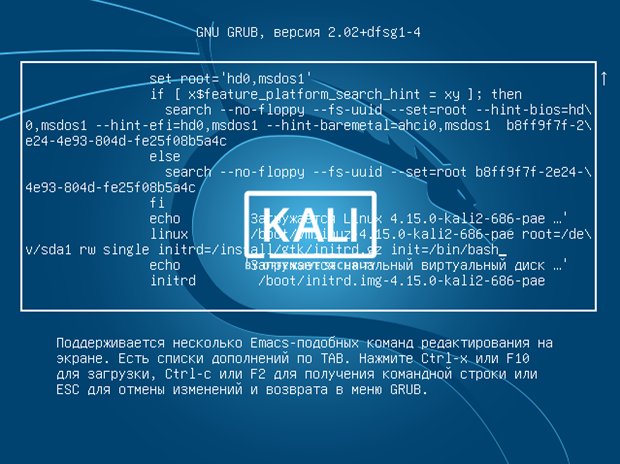

Шаг #2: Редактирование GRUB

Когда вы войдете в режим редактирования меню GRUB, вы увидите следующее окно. Прокрутите вниз, пока не достигнете строки, начинающейся с ключевого слова linux.

После того, как вы нашли соответствующую загрузочную запись, как указано в предыдущем шаге, используйте навигационные стрелки для поиска ключевого слова «ro» и замените его на «rw». Затем в той же загрузочной записи найдите ключевое слово «quiet» и замените его на «init =/bin/bash».

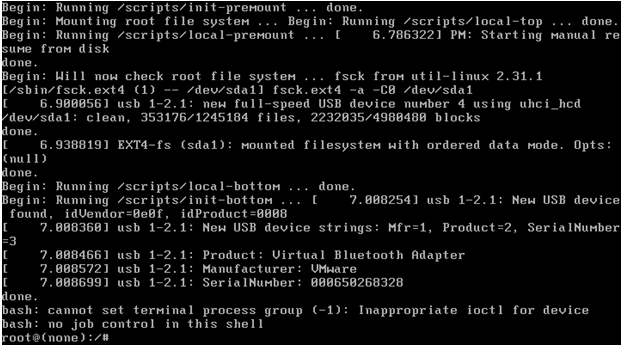

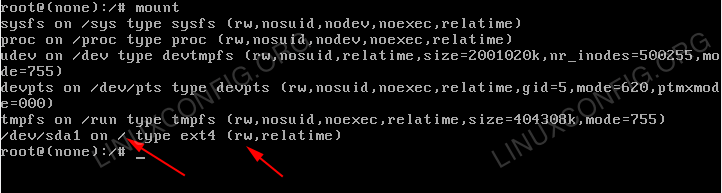

Шаг #3: Проверка RW доступа в root разделе

Введите команду «mount» и найдите смонтированный root раздел «/» . Убедитесь, что этот раздел смонтирован с правами доступа «rw».

Шаг #4: Сброс пароля

На данный момент мы готовы сбросить пароль пользователя root. Введите команду «passwd» и введите новый пароль. Введите пароль root еще раз для подтверждения. Нажмите ENTER и подтвердите, что сброс пароля был успешным.

Поиск проблемы

Ваш раздел root монтирован только для чтения. Для решения проблемы, попробуйте следующее:

Убедитесь, что вы удалили опцию загрузки splash при редактировании пункта меню grub.

Когда вы пытаетесь перезагрузиться с помощью команды «reboot» и получаете следующий ответ:

Игнорируйте, и попробуйте перезгрузиться так:

ООО Кодебай

Пароль root в Kali Linux

Как правило, пароль мы задаём сами при установке системы. Бывают исключения — например, при прожиге на флешку live-образа, либо при установке ARM-версий Kali Linux. В любом случае для начала, попробуйте пароль:

Если забыл пароль от Kali Linux

Небольшие неприятности могут случиться со всеми. Но если данные на диске не зашифрованы, то забытый пароль от Linux — это маленькая неприятность с которой легко справиться.

Если пароль toor не работает, то просто сбрасываем (задаём новый) пароль для рута.

При загрузке, когда появится это окошко:

Нажмите ‘e’, откроется новое окно. Найдите строку, которая начинается на

О Kali Linux

Kali Linux был разработан Мати Ахарони и Девоном Кернсом из Offensive Security путем переписывания BackTrack. BackTrack была их предыдущей операционной системой информационной безопасности.

Первой версией Kali Linux была Kali 1.0.0, представленная в марте 2013 года. В настоящее время Offensive Security финансирует и поддерживает Kalin Linux.

Перечислим основные особенности дистрибутива.

Во-первых, Kali Linux имеет более 600 предустановленных приложений для тестирования на проникновение. Во-вторых, каждая программа обладает уникальной гибкостью и возможностью использования. В-третьих, дистрибутив отлично работает, разделяя эти полезные утилиты на следующие основные категории:

- Сбор информации

- Анализ уязвимости

- Беспроводные атаки

- Веб-приложения

- Инструменты эксплуатации

- Стресс-тестирование

- Атаки паролем

- Поддержание доступа

- Обратный инжиниринг

- Инструменты отчетности

- Аппаратный взлом

Атакуем DHCP сервер

В качестве примера продемонстрируем атаку на переполнение пула IP-адресов DHCP сервера. Данная атака может быть использована для выведения из строя корпоративного DHCP сервера и последующая его замещение поддельным, конфигудрация которого настроена таким образом, что весь трафик новых клиентов будет проходить через хост атакующего. Таким образом будет проведена одна из атак MitM.

На стороне атакующего можно выполнить скрипт nmap для обнаружения DHCP сервера в локальной сети.

Теперь запускаем Yersinia в интерактивном режиме и переходим в режим DHCP выбрав его нажатием клавиши g.

Теперь в этом режиме будут видны все DHCP пакеты, полученные Yersinia.

Проверим список выданных адресов DHCP сервера до атаки:

Yersinia показывает DHCP пакеты, выловленные из сети:

Если выбрать пакет и нажать сочетание клавиш Shift+L то можно затем при помощи атаки RAW пересылать этот пакет в сеть, или модифицировать его при помощи нажатия клавиши e – переход в режим редактирования пакета.

При нажатии на клавишу x получаем список доступных атак:

Выбираем 1

Видим, что начинает отправлять огромное количество DHCP Discover запросов:

Через некоторое время можно остановить атаку нажатием на клавиши L и затем Enter:

Nmap больше не показывает доступных DHCP серверов в сети. Коропоративный DHCP сервер выведен из строя.

Проверим таблицу выданных IP-адресов на роутере:

Далее вы можете запустить атаку Rogue DHCP в Yersinia, либо при помощи модуля Metasploit или любым другим способом, чтобы провести MitM атаку.

Атаку на истощение пула IP адресов DHCP сервера можно так же провести при помощи инструмента DHCPig. При помощи Yersinia можно проводить атаки и на другие популярные протоколы, такие как STP (Spanning Tree Protocol) и HSRP (Hot Standby Router Protocol), которые так же позволят вам прослушивать трафик в сети.

Nmap

Network Mapper- это бесплатная утилита с открытым исходным кодом, используемая для обнаружения сетей и сканирования уязвимости. Специалисты по безопасности используют Nmap для обнаружения устройств, работающих в их средах.

Nmap также раскрывает сервисы и порты, которые обслуживает каждый хост, создавая потенциальную угрозу безопасности. Чем более продвинуты ваши технические навыки, тем больше полезности вы найдете в Nmap.

Nmap предлагает гибкость для мониторинга одного хоста или огромной сети, состоящей из сотен, если не тысяч устройств. Гибкость, которую предлагает Nmap, развивалась годами, но по своей сути это инструмент сканирования портов. В результате, он собирает информацию, отправляя необработанные пакеты в хост-систему. Затем Nmap прослушивает ответы и определяет, открыт ли порт, закрыт или отфильтрован.

Первое сканирование, с которым вы должны быть знакомы, — это базовое сканирование Nmap, которое сканирует первые 1000 портов TCP. Если он обнаруживает прослушивание порта, то отображает порт как открытый, закрытый или отфильтрованный.

Отфильтрованный означает, что брандмауэр, скорее всего, изменяет трафик на этом конкретном порту.

Monitor mode for internal QCACLD wlan0 chips

One of those researchers was our very own @kimocoder who immediately mobilised @simonpunk & #DJY to develop kernel patches and NetHunter extensions to bring us that amazing feature within days of discovery. Outstanding work and we are incredibly proud of their achievement.

Both the OnePlus 7 and Xiaomi Mi 9T images fully support this feature. We also added custom commands to start / stop the monitor mode for wlan0:

We are working tirelessly to roll out this kernel patch to other devices and we welcome everybody’s input. If you would like to develop a custom kernel for NetHunter, please keep reading about our new kernel-builder and join us in our forums. The more devices we can support the better and the more people involved the more fun we are all going to have.

Metapackages

We already announced the changes to metapackages in a previous blog post, and the Kali tool listing page goes into more detail on it. However, to recap, the default toolset going forward has changed. To help with this transition, for this release only (Kali 2019.3), there is a one-off, extra image called , that contains all previous default tools.

Going forward, during our release cycle, we will be evaluating which tools belong to each group:

- Kali-linux-default – tools we believe are essential to a penetration tester

- Kali-linux-large – for penetration testers who have a wider set of non standard/common situations

- Kali-linux-everything – for those who want it all (and without Internet access during the assessment)

We also noticed some packages failed to build on certain ARM architectures, which has now been fixed (allowing for more tools to be used on different platforms!).

How to install airgeddon

Installation on Kali Linux

git clone https://github.com/v1s1t0r1sh3r3/airgeddon.git cd airgeddon/ sudo bash airgeddon.sh

Installation on BlackArch

git clone https://github.com/v1s1t0r1sh3r3/airgeddon.git cd airgeddon/ sudo bash airgeddon.sh

Installation on other Linux

airgeddon is already included in some Linux distributions and repositories:

- Wifislax 4.12, 64-1.0 or higher

- BlackArch 2017.01.28 or later

- ArchStrike repository

Repositories versions will have auto-update feature disabled in order to avoid breaking dependencies. There is a var at the beginning of the file, «auto_update» can be set to 0 to turn off the auto-update feature.

Anyway, can be used with any Linux distro if you have installed the tools what script needs. The script checks for them at the beginning.

We will enumerate the categories and tools. The format will be: «command -> possible package name». The command can be included in different packages depending of the distro.

Bash version 4.2 or later needed.

Essential tools: <- the script doesn’t work if you don’t have installed all of them

- ifconfig -> net-tools

- iwconfig -> wireless-tools

- iw -> iw

- awk -> awk / gawk

- airmon-ng -> aircrack-ng

- airodump-ng -> aircrack-ng

- aircrack-ng -> aircrack-ng

- xterm -> xterm

Optional tools: <- not necessary to work, only needed for some features

- wpaclean -> aircrack-ng

- crunch -> crunch

- aireplay-ng -> aircrack-ng

- mdk3 -> mdk3

- hashcat -> hashcat

- hostapd -> hostapd

- dhcpd -> isc-dhcp-server / dhcp-server / dhcp

- iptables -> iptables

- ettercap -> ettercap / ettercap-text-only / ettercap-graphical

- etterlog -> ettercap / ettercap-text-only / ettercap-graphical

- sslstrip -> sslstrip

- lighttpd -> lighttpd

- dnsspoof -> dsniff

- wash -> reaver

- reaver -> reaver

- bully -> bully

- pixiewps -> pixiewps

- unbuffer -> expect | expect-dev

Update tools: <- not necessary to work, only used for auto-update

curl -> curl

Internal tools: <- these are internally checked. Not necessary to work, good to have

- xdpyinfo -> x11-utils / xdpyinfo / xorg-xdpyinfo

- ethtool -> ethtool

- lspci -> pciutils

- lsusb -> usbutils

- rfkill -> rfkill

- wget -> wget

- ccze -> ccze

- xset -> x11-xserver-utils | xorg-xset

Is highly recommended to have the internal tools installed. They improve functionality and performance. For example, xdpyinfo allow the script to detect the desktop resolution in order to print windows in a better way.