Скрытый кейлоггинг: обзор возможностей устройства keylogger pro

Содержание:

- Сохраняйте снимки экрана и нажатия клавиш

- Чем опасны кейлоггеры

- Послесловие

- Драйвер-фильтр

- Revealer Keylogger Free | Бесплатно | Win

- How can I protect myself from keyloggers?

- Слежение за клавиатурным вводом при помощи ловушек

- Программы для поиска и удаления клавиатурных шпионов

- Клавиатурный шпион на базе руткит-технологии в UserMode

- Особенности выбора

- Что такое кейлоггер

- Ставим задачу

- INFO

- Теория

- Пишем код

- Spytector

- LightLogger

- Iwantsoft Free Keylogger | Win

- Аппаратная защита

- What is a keylogger?

- Вывод

Сохраняйте снимки экрана и нажатия клавиш

Наблюдение в реальном времени необходимо для повышения производительности сотрудников, но оно не полностью решает проблему преданности сотрудников. Неоспоримые доказательства, такие как списки посещенных сайтов, записи разговоров в чате и все остальное, набранное на клавиатуре сотрудниками, имеют решающее значение в снижении вероятности угроз безопасности и обнаружении нечистых на руку сотрудников.

Программа Mipko Employee Monitor перехватывает все нажатия клавиш, периодически делает снимки экрана рабочего стола сотрудника, сохраняет запускаемые и закрываемые программы, а также записывает все посещаемые сайты. Доступ к этим записям можно получить локально или удаленно, нет никакой нужды оставлять свое кресло, чтобы проверить, чем занимаются сотрудники.

Mipko Employee Monitor легко настраивается на то, чтобы оповещать вас об определенных событиях по электронной почте или посредством загрузки через сервер FTP. Интеллектуальная система шаблонов позволяет перехватывать только те нажатия клавиш, которые содержат одну из заранее заданных ключевых фраз, облегчая настройку с целью обеспечения максимальной безопасности и минимальной возможности проникновения.

Чем опасны кейлоггеры

В отличие от других типов вредоносного программного обеспечения, для системы кейлоггер абсолютно безопасен. Однако он может быть чрезвычайно опасным для пользователя: с помощью кейлоггера можно перехватить пароли и другую конфиденциальную информацию, вводимую пользователем с помощью клавиатуры. В результате злоумышленник узнает коды и номера счетов в электронных платежных системах, пароли к учетным записям в online-играх, адреса, логины, пароли к системам электронной почты и так далее.

После получения конфиденциальных данных пользователя злоумышленник может не только банально перевести деньги с его банковского счета или использовать учетную запись пользователя в online-игре. К сожалению, наличие таких данных в ряде случаев может приводить к последствиям более серьезным, чем потеря некоторой суммы денег конкретным человеком. Использование кейлоггеров позволяет осуществлять экономический и политический шпионаж, получать доступ к сведениям, составляющим не только коммерческую, но и государственную тайну, а также компрометировать системы безопасности, используемые коммерческими и государственными структурами (например, с помощью кражи закрытых ключей в криптографических системах).

Кейлоггеры, наряду с фишингом и методами социальной инженерии (см. статью «Кража собственности в компьютерных сетях»), являются сейчас одним из главных методов электронного мошенничества. Однако если в случае фишинга бдительный пользователь может сам себя защитить — игнорировать явно фишинговые письма, не вводить персональные данные на подозрительных веб-страницах, — то в случае с клавиатурными шпионами никаким другим способом, кроме использования специализированных средств защиты, обнаружить факт шпионажа практически невозможно.

По словам Кристины Хойперс (Cristine Hoepers), менеджера бразильской команды немедленного компьютерного реагирования (Brazil’s Computer Emergency Response Team), работающей под эгидой Комитета регулирования Интернета Бразилии (Internet Steering Committee), кейлоггеры оказались самым распространенным способом кражи конфиденциальной информации, передвинув фишинг на второе место, и действуют все более избирательно: отслеживая веб-страницы, к которым обращается пользователь, они записывают нажатия клавиш только при заходе на сайты, интересующие злоумышленников.

В последние годы отмечается значительный рост числа различных вредоносных программ, использующих функции кейлоггеров. От столкновения с киберпреступниками не застрахован ни один пользователь сети Интернет, в какой бы точке земного шара он ни проживал и в какой бы организации ни работал.

Послесловие

Что хочется сказать в заключение.

Разнообразие различных пакостей и бяк, которые подстерегают современного пользователя просто поражает, поэтому порой сил одного антивируса просто физически (и умственно :)) недостаточно, тогда приходиться расширять арсенал и брать на вооружение специализированные утилиты по борьбе с нежелательным, потенциально-опасным и т.п. софтом, и тут главное, – правильно подобрать этот арсенал, что мы сегодня и постарались сделать (и заодно узнали практически все про такой тип угроз, как кейлоггеры).

Кроме этого, не забывайте время от времени повышать свою грамотность в вопросах безопасности/защиты Вашего железного друга, следите за обновлениями программ и актуальностью антивирусных баз, будьте бдительны и с осторожностью относитесь к подозрительным сайтам, и мы уверены, что ни одна зараза не посягнет на святая-святых, а именно Вашу безопасность

Драйвер-фильтр

Работа кейлоггеров данного типа основана на установке драйвера, подключаемого к драйверу клавиатуры в качестве фильтра. Пример реализации фильтра клавиатуры приведен в DDK, и данный шпион является одним из самых простых в плане как реализации, так и обнаружения.

Клавиатурный шпион этого типа может быть построен по одной из двух схем:

- драйвер-фильтр в сочетании с управляющим приложением, которое выполняет установку, загрузку и настройку драйвера. Драйвер передает информацию о нажимаемых клавишах управляющему приложению, которое производит обработку и протоколирование полученных данных;

- полностью автономный драйвер самостоятельно ведет запись событий. В данном случае требуется только произвести первичную установку драйвера в систему, после чего установившее драйвер приложение может самоуничтожиться. Возможно решение и без приложения-инсталлятора — в этом случае драйвер устанавливается при помощи INF-файла.

В момент загрузки драйвер должен подключиться к стеку клавиатурного драйвера посредством функций IoCreateDevice и IoAttachDevice. В большинстве известных реализаций фильтр подключается к стеку устройства «\\Device\\KeyboardClass0», являющегося драйвером класса и реализующего общую функциональность для клавиатур различных типов (рис. 1).

Рис. 1

Для клавиатурного шпиона будут представлять интерес только прерывания типа IRP_MJ_READ, поскольку на основе их анализа можно получить коды клавиш. Источником этих IRP-запросов является процесс csrss.exe, а точнее — принадлежащий этому процессу поток необработанного ввода RawInputThread. Посылаемое этим потоком прерывание сначала попадает к драйверу-фильтру шпиона (шаг 1), который устанавливает свой обработчик завершения при помощи функции IoSetCompletionRoutine и передает IRP драйверу Kbdclass (шаг 2). Тот, в свою очередь, помечает IRP как ожидающий завершения и ставит в очередь. При возникновении клавиатурных событий Kbdclass извлекает из очереди ожидающий завершения IRP, вносит в его буфер информацию о нажатых клавишах и завершает IRP. А поскольку в IRP установлен адрес обработчика завершения, то будет произведен вызов этого обработчика (шаг 3). Обработчик может проанализировать содержимое буфера и передать содержащуюся там информацию системе протоколирования (шаг 4). Далее IRP возвращается в поток RawInputThread, а затем весь процесс повторяется. Естественно, что наличие корректно написанного драйвера-фильтра никак не сказывается на работе приложений и обеспечивает глобальный перехват клавиатурного ввода.

Обнаружение описанного шпиона не представляет особой сложности, — для его поиска достаточно изучить стек клавиатурного драйвера на предмет наличия неопознанных драйверов-фильтров.

Revealer Keylogger Free | Бесплатно | Win

Revealer Keylogger Free – эффективный кейлоггер под Windows. Программа активируется при запуске операционной системы, она скрыта от глаз пользователей и защищена паролем. Но основной инструментарий – скриншоты и уведомления на почту – в бесплатной версии недоступен. Также программа не фиксирует IP-адреса.

- Ведётся мониторинг переписки по Skype, Facebook, MSN, AOL, ICQ, AIM, GTalk и пр

- Инструмент Keystroke Recorder записывает текст, пароли и переписку

- Функция Password Protection не позволит сторонним людям получить доступ к программе

- Функция скриншотов (в Pro-версии за $50)

How can I protect myself from keyloggers?

Avoid keyloggers by avoiding the user mistakes that lead to their ability to infect phones and computers. It starts with keeping your operating system, your applications, and web browsers up to date with the latest security patches. Always be skeptical about any attachments you receive, especially unexpected ones even if they seem to come from someone you know. When in doubt, contact the sender to ask. Keep your passwords long and complex, and avoid using the same one for different services.

Real-time, always-on anti-malware protection is the gold standard for preventing not only infection from a keylogger, but also from all other associated malware threats. For all platforms and devices, from Windows and Android, Mac and iPhones, to business environments, Malwarebytes is a first-line defense against the relentless onslaught of cybercriminal attacks.

Слежение за клавиатурным вводом при помощи ловушек

Данная методика является классической для клавиатурных шпионов. Суть метода состоит в применении механизма ловушек (hook) операционной системы. Ловушки позволяют наблюдать за сообщениями, которые обрабатываются окнами других программ. Установка и удаление ловушек производится при помощи хорошо документированных функций APIбиблиотеки user32.dll (функция SetWindowsHookEx позволяет установить ловушку, UnhookWindowsHookEx — снять ее). При установке ловушки указывается тип сообщений, для которых должен вызываться обработчик ловушки. В частности, есть два специальных типа ловушки WH_KEYBOARDи WH_MOUSE- для регистрации событий клавиатуры и мыши соответственно. Ловушка может быть установлена для заданного потока и для всех потоков системы. Ловушка для всех потоков системы очень удобна для построения клавиатурного шпиона.

Код обработчика событий ловушки должен быть расположен в DLL. Это требование связано с тем, что DLLс обработчиком ловушки проецируется системой в адресное пространство всех GUIпроцессов. Интересной особенностью является то, что проецирование DLLпроисходит не в момент установки ловушки, а при получении GUIпроцессом первого сообщения, удовлетворяющего параметрам ловушки.

На прилагаемом компакт-диске имеется демонстрационный «клавиатурный шпион», построенный на основе ловушки. Он регистрирует клавиатурный ввод во всех GUIприложениях и дублирует вводимый текст на своем окне. Данный пример можно использовать для тестирования программ, противодействующих клавиатурных шпионам.

Методика ловушек достаточно проста и эффективна, но у нее есть ряд недостатков. Первым недостатком можно считать то, что DLLс ловушкой проецируется в адресное пространство всех GUIпроцессов, что может применяться для обнаружения клавиатурного шпиона. Кроме того, регистрация событий клавиатуры возможна только для GUIприложений, это легко проверить при помощи демонстрационной программы.

Программы для поиска и удаления клавиатурных шпионов

- Любой антивирусный продукт. Все антивирусы в той или иной мере могут находить клавиатурные шпионы, однако клавиатурный шпион не является вирусом, поэтому пользы от антивируса мало.

- Утилиты, реализующие механизм сигнатурного поиска и эвристические механизмы поиска. Примером может служить утилита AVZ, сочетающая сигнатурный сканер и систему обнаружения клавиатурных шпионов на базе ловушек.

- Специализированные утилиты и программы, предназначенные для обнаружения клавиатурных шпионов и блокирования их работы. Подобные программы наиболее эффективны для обнаружения и блокирования клавиатурных шпионов, поскольку, как правило, могут блокировать практически все разновидности клавиатурных шпионов.

Из специализированных программ интерес могут представлять коммерческие продукты PrivacyKeyboard и Anti-Keylogger (http://www.bezpeka.biz/). Интерфейс программы Anti-Keylogger показан на рис. 2.

Рис. 2

Программа Anti-Keylogger работает в фоновом режиме и производит обнаружение программ, подозреваемых в слежении за клавиатурой. В случае необходимости можно вручную разблокировать работу любой из обнаруженных программ (например, на рисунке видно, что в список шпионов попали MSN Messanger и программа закачки из Интернета FlashGet). Для обнаружения клавиатурных шпионов не применяются базы сигнатур, обнаружение ведется эвристическими методами.

Тестирование программы показало, что она эффективно противодействует клавиатурным шпионам, работа которых основана на применении ловушек, циклического опроса и клавиатурного драйвера-фильтра.

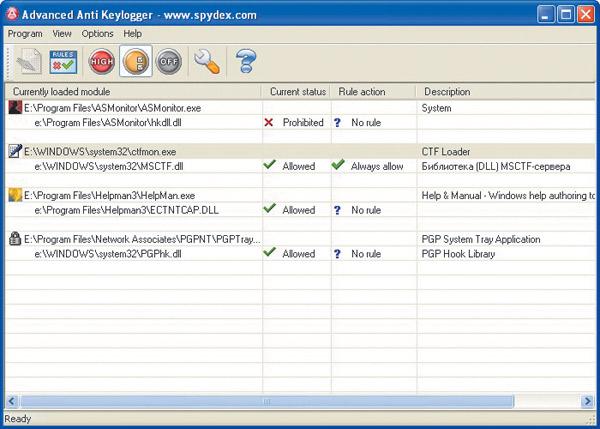

Другим примером может служить программа Advanced Anti-Keylogger (http://www.anti-keylogger.net/) рис. 3.

Рис. 3

В режиме обучения данная программа по логике работы напоминает брандмауэр при обнаружении подозрительной активности выводится предупреждение с указанием имени и описания программы. Пользователь может выбрать действие на сеанс (разрешить, запретить) или создать постоянное правило для приложения. В ходе тестов Advanced Anti-Keylogger уверенно обнаружил все основные разновидности клавиатурных шпионов (на базе ловушки, циклического опроса, драйвера-фильтра). Настройки программы защищаются паролем, который задается в ходе инсталляции.

Клавиатурный шпион на базе руткит-технологии в UserMode

Принцип действия такого клавиатурного шпиона основан на перехвате ряда функций USER32.DLL для мониторинга их вызовов. Данные вредоносные программы пока не получили особого распространения, но это только вопрос времени. Опасность применения руткит-технологии в клавиатурном шпионе объясняется тем, что, во-первых, многие антикейлоггеры не рассчитаны на поиск шпионов такого типа и не способны им противодействовать, а во-вторых, антируткиты часто не проверяют перехваты функций библиотеки user32.dll.

Принцип работы шпиона достаточно прост: при помощи любой из известных руткит-технологий производится перехват одной или нескольких функций, позволяющих получить контроль над вводимой с клавиатуры информацией. Самым простым является перехват функций GetMessage и PeekMessage (рис. 2).

Рис. 2

Работа шпиона организована следующим образом. Приложение вызывает функцию PeekMessage для того, чтобы узнать, есть ли в очереди сообщения указанного типа. Этот вызов перехватывается по руткит-принципу (методика в данном случае не имеет значения). Затем перехватчик вызывает реальную функцию PeekMessage из user32.dll и анализирует возвращаемые результаты. Если функция возвращает true, это означает, что сообщение было в очереди и что оно извлечено в тот буфер, указатель на который передается в качестве первого параметра функции. В этом случае перехватчик проверяет сообщения в буфере на предмет обнаружения сообщений типа WM_KEYDOWN (нажатие клавиши), WM_KEYUP (отпускание клавиши), WM_CHAR (посылается окну после обработки WM_KEYDOWN при помощи TranslateMessage). При выявлении подобного сообщения можно узнать код нажимаемой клавиши и передать его системе протоколирования и анализа (шаг 4). Далее управление возвращается приложению (шаг 5), которое не знает о наличии перехватчика.

Подобный клавиатурный шпион очень опасен, так как:

- он не обнаруживается стандартными методиками поиска клавиатурных шпионов;

- возможно внедрение перехватчика по определенным условиям, в результате чего он внедряется не во все GUI-процессы, а в строго определенные (например, в процессы браузера или в приложение типа WebMoney);

- против него бесполезны экранные клавиатуры и прочие средства борьбы с клавиатурными шпионами;

- кроме перехвата функций PeekMessage и GetMessage, могут быть перехвачены функции копирования информации при работе с буфером обмена (OpenClipboard, CloseClipboard, GetClipboardData, SetClipboardData), опроса состояния клавиатуры (GetKeyState, GetAsyncKeyState, GetKeyboardState) и другие функции user32.dll, что усиливает опасность шпиона, а перехват функций типа CreateWindow позволяет отслеживать создание окон.

Особенности выбора

Что же такое по своей сути клавиатурный шпион? Это программа, которая, строго говоря, напрямую никак не связана с клавиатурой.

Она устанавливается в память компьютера и действует на жестком диске. Часто признаков ее деятельности не видно на компьютере, если не искать их целенаправленно.

Такая программа косвенно взаимодействует с клавиатурой, то есть работает с программой на ПК, которая преобразует сигналы, поступающие на процессор в результате нажатия кнопок, в текст при печати.

То есть, направлено действие такого софта на сбор информации, вводимой через клавиатуру.

Такие утилиты бывают разного типа – с помощью некоторых можно просмотреть весь набранный с клавиатуры текст, с помощью других – только тот, что был набран в браузере или в каком либо выбранном приложении.

Некоторые программы предоставляют возможность настройки таких показателей, другие нет.

Также они отличаются друг от друга по степени скрытности. Например, деятельность одних очевидна, на Рабочем столе остается ярлык и т. д., такие программы подойдут для контроля деятельности, например, детей.

Следы присутствия и деятельности других не заметны вовсе – они действуют скрыто и подойдут для установки на чужой компьютер, когда факт установки необходимо скрыть от стороннего пользователя.

Учитывая такое разнообразие, выбрать максимально подходящий софт может быть достаточно сложно.

В данном материале представлен ТОП лучших программ, которые можно использовать для этой цели. Среди них проще выбрать подходящую.

Что такое кейлоггер

В переводе с английского keylogger — это регистратор нажатий клавиш. В большинстве источников можно найти следующее определение кейлоггера: кейлоггер (клавиатурный шпион) — программное обеспечение, основным назначением которого является скрытый мониторинг нажатий клавиш и ведение журнала этих нажатий. Это определение не совсем верно, так как в качестве кейлоггеров может использоваться как программное обеспечение, так и аппаратные средства

Аппаратные кейлоггеры встречаются значительно реже, чем программные, однако при защите важной информации о них ни в коем случае нельзя забывать

Перехват нажатий клавиш может использоваться обычными программами и часто применяется для вызова функций программы из другого приложения с помощью «горячих клавиш» (hotkeys) или, например, для переключения неправильной раскладки клавиатуры (как Keyboard Ninja). Существует масса легального ПО, которое используется администраторами для наблюдения за тем, что делает работник в течение дня, или для наблюдения пользователем за активностью посторонних людей на своем компьютере. Однако где проходит грань между «законным» использованием «легального» ПО и его использованием в криминальных целях? То же «легальное» ПО зачастую используется и в целях умышленного похищения секретных данных пользователя — например, паролей.

Большинство существующих на данный момент кейлоггеров считаются «легальными» и свободно продаются, так как разработчики декларируют множество причин для использования кейлоггеров, например:

- для родителей: отслеживание действий детей в Интернете и оповещение родителей в случае попыток зайти на сайты «для взрослых» (parental control);

- для ревнивых супругов: отслеживание действий своей половины в Сети в случае подозрения на «виртуальную измену»;

- для службы безопасности организации: отслеживание фактов нецелевого использования персональных компьютеров, их использования в нерабочее время;

- для службы безопасности организации: отслеживание фактов набора на клавиатуре критичных слов и словосочетаний, которые составляют коммерческую тайну организации, и разглашение которых может привести к материальному или иному ущербу для организации;

- для различных служб безопасности: проведение анализа и расследования инцидентов, связанных с использование персональных компьютеров;

- другие причины.

Однако это скорее привычное, чем объективное положение вещей, так как для решения всех указанных задач существуют и другие способы, а ЛЮБОЙ легальный кейлоггер может использоваться во вредоносных целях, и в последнее время именно кража информации пользователей различных систем онлайновых платежей стала, к сожалению, главным применением кейлоггеров (для этих же целей вирусописателями постоянно разрабатываются новые троянцы-кейлоггеры).

Кроме того, многие кейлоггеры прячут себя в системе (т.к. имеют функции руткита), что значительно облегчает их использование в преступных целях. Такое использование делает задачу обнаружения кейлоггеров одной из приоритетных для антивирусных компаний. В классификации вредоносных программ «Лаборатории Касперского» существует специальная категория Trojan-Spy (шпионские программы), в которую попадают программы, содержащие функции . Согласно определению Trojan-Spy, «эти троянцы осуществляют электронный шпионаж: вводимая с клавиатуры зараженного компьютера информация, снимки экрана, список активных приложений и действия пользователя с ними сохраняются в какой-либо файл на диске и периодически отправляются злоумышленнику».

Ставим задачу

Мудрить не будем и ограничимся необходимым минимумом. Предположим, мы хотим заполучить пароль жертвы от ВК и мы можем ненадолго получить физический доступ к компьютеру. При этом:

- мы не беспокоим жертву лишними окнами, иконками в таскбаре, сообщениями об ошибках и подобным;

- мы имеем доступ к целевому компьютеру только однократно и на очень короткий срок;

- мы сможем забирать логи, находясь в той же локальной сети;

- антивирус должен молчать;

- файрвол не учитываем и предполагаем, что мы дадим ему разрешение вручную при подсадке кейлоггера;

- мы не будем пытаться скрывать процесс и только дадим ему неприметное название.

Еще жертва может пользоваться парольным менеджером, тогда в логе мы получим только Ctrl-C и Ctrl-V. На этот случай будем мониторить еще и содержимое буфера обмена.

INFO

Подробнее об атаках на парольные менеджеры читай в статье «Ищем слабые места современных менеджеров паролей».

Писать будем на C# в Visual Studio. Забегая вперед, скажу, что в результате у меня получилось две версии программы — одна работает через перехват WinAPI, другую я про себя называю «костыльной». Но эта менее красивая версия дает другие результаты при проверке антивирусами, поэтому расскажу и о ней.

Теория

Когда ты нажимаешь на кнопку, операционка посылает уведомления тем программам, которые хотят об этом узнать. Поэтому самый простой способ перехватить ввод с клавиатуры — это принимать сообщения о нажатиях клавиш. Если мы этого сделать не можем (например, функция SetWindowsHookEx запрещена антивирусом или еще чем-либо), можно тянуть сырой ввод и без нее. Есть такая функция — GetAsyncKeyState, которая принимает номер клавиши и позволяет узнать, зажата она или отжата в момент вызова. Собственно, алгоритм действий будет такой: раз в N мс опрашиваем все кнопки и узнаем их состояние, занося нажатые в специальный список. Затем список обрабатываем, учитывая состояние клавиши Caps Lock, Num Lock, Shift, Ctrl и так далее. Полученные данные будем записывать в файл.

Пишем код

Для начала откроем Visual Studio и создадим новый проект Windows Forms (.NET Framework). Почему именно Windows Forms? Если мы выберем обычное консольное приложение, то при каждом запуске будет создаваться некрасивое черное окошко, а ведь юзера мы договорились не беспокоить. Также, пока мы не создали форму (а создавать ее мы и не будем), никаких значков в таскбаре не появится — важная часть скрытой работы. Теперь удаляй автоматически созданный файл Form1.cs со всеми потрохами и открывай Program.cs.

Заглушка Main

Здесь нас уже поджидает шаблон программы, но он не будет работать просто так. Первым делом надо убрать строчки 10–12 и 16–18. Теперь меняем объявление метода со на . Нужно это для того, чтобы мы могли определить свои аргументы при перезапуске.

Теперь добавим для работы с файлами, для работы с WinAPI и для приостановки потока. Если ты не хочешь писать костыльный вариант, лучше пропусти этот раздел и сразу переходи к следующему.

Импортируем из user32.dll:

И добавляем собственно логирование нажатий, собирая их по десять штук, чтобы не делать слишком много дисковых операций:

Расшифровывать такой лог будет неудобно

Выглядит не очень красиво, а про читабельность вообще можно забыть. Во-первых, наш код тянет ввод не только с клавиатуры, но и с мыши (всякие LButton и RButton). Поэтому давай не будем записывать нажатие, если это не символьная клавиша. Заменим содержимое в цикле на это:

После такого редактирования лог стал намного чище (см. рисунок).

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», увеличит личную накопительную скидку и позволит накапливать профессиональный рейтинг Xakep Score!

Подробнее

Вариант 2. Открой один материал

Заинтересовала статья, но нет возможности стать членом клуба «Xakep.ru»? Тогда этот вариант для тебя!

Обрати внимание: этот способ подходит только для статей, опубликованных более двух месяцев назад.

Я уже участник «Xakep.ru»

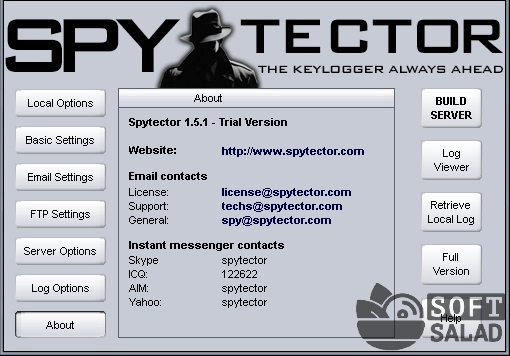

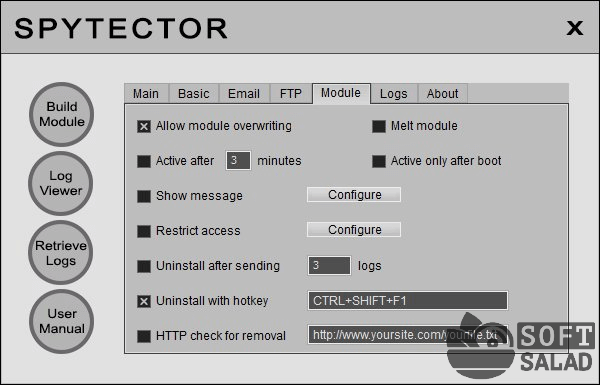

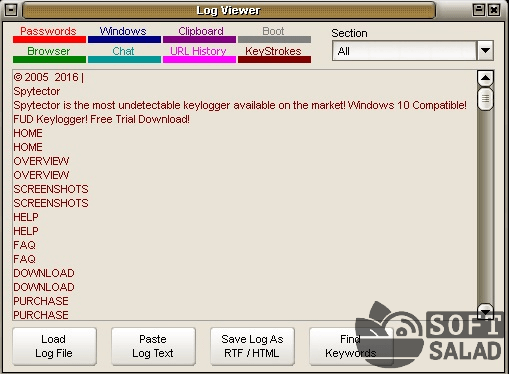

Spytector

Вот перечень основных функций кейлоггера Spytector:

- Перехват нажатий клавиш с автоматической сортировкой полученных данных по таким категориям как пароли, чаты, адреса сайтов, запросы в поисковых системах, изменения буфера обмена и т.д.

- Мониторинг запускаемых приложений.

- Отправка логов на почтовый ящик и/или FTP-сервер с возможность шифрования данных перед отправкой.

- Блокировка сайтов и приложений по ключевым словам (доступ на сайт или запуск программы заблокируется, если Spytector обнаружит в заголовке одно из ключевых слов, заданное пользователем).

- Включение/выключение мониторинга клавиатуры в приложениях/сайтах, в названиях которых присутствуют заданные ключевые слова.

- Быстрое «тихое» удаление отслеживающего модуля путем нажатия заданной комбинации клавиш.

- «Тихое» удаление отслеживающего модуля удаленно путем размещения на сайте файла. Если функция включена, программа будет время от времени проверять наличие файла с определенным названием по указанной ссылке. Как только файл появится по указанной ссылке, отслеживающий модуль «самоликвидируется».

Spytector — тоже платный кейлоггер. В бесплатной версии доступны все функции, но время использования ограничено 7 днями. Кроме того, каждые 15 минут отслеживающий модуль обнаруживает себя, выводя на экран соответствующее сообщение. Программа подходит для компьютеров под управлением Windows версии 2000 или выше (32-бит и 64-бит).

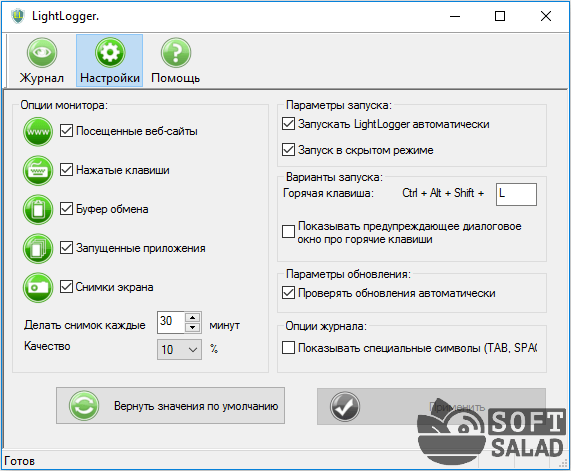

LightLogger

LightLogger — наверное, это самый простой кейлоггер для Windows из рассмотренных в данной статье. Подойдет он для решения следующих задач:

- Мониторинг нажатий клавиш с сортировкой по названиям приложений, в которых они были нажаты.

- Отслеживание открываемых в браузерах сайтов, буфера обмена, запускаемых на компьютере программ.

- Создание скриншотов каждые несколько минут с возможностью настройки качества изображения.

- Запуск в скрытом режиме работы, доступ к программе посредством комбинации клавиш и другие функции.

LightLogger — платное ПО с возможностью бесплатного использования в течение 3 суток с момента установки без функциональных ограничений. Поддерживается операционными системами Windows XP, Vista, 7, 8, 10 (32-bit/64-bit). Интерфейс программы переведен на русский язык.

Iwantsoft Free Keylogger | Win

Iwantsoft Free Keylogger целенаправленно отслеживает любую активность на компьютере: фиксируются нажатия клавиш, контент в буфере системы, логируется активность в программах, отслеживается история сайтов в браузерах, есть функция скриншотов – чтобы сделать вывод о продуктивности сотрудников. Программа подходит для использования как на работе, так и дома. Родители с ее помощью могут узнать о потенциальных угрозах для своих детей, а для работодателей это возможность обезопасить себя от информационных утечек.

- Работа в фоновом режиме – кейлоггер все время остается невидимым для пользователей, и только установщик программы может нажать специальное сочетание клавиш и вписать пароль, чтобы кейлоггер вновь был заметен

- Фильтры и уведомления – блокируются все нежелательные приложения и сайты. Вы можете получать моментальные уведомления на почту, когда пользователь вписывает специфические ключевые фразы

Почему стоит установить программу-кейлоггер?

Компьютеры используются для развлечения, образования и коммуникации, но в руках злоумышленников они превращаются в опасный инструмент. Например, люди с недобрыми намерениями могут общаться с детьми в интернете.

В свою очередь, сотрудники компаний могут копировать секретную информацию, торговые секреты, ноу-хау, или же просто бездействовать в то время, когда от них ожидают напряженной работы. Кейлоггер своевременно сообщит обо всех этих событиях. В частности, такие программы очень удобны для отслеживания работы фрилансеров.

Аппаратная защита

Для получения одноразовых паролей могут использоваться специальные аппаратные устройства:

В виде «брелка»-токена (например, Blizzard eToken):

В виде «калькулятора»:

В случае использования устройства генерации пароля в виде «брелка», алгоритм получения доступа к защищенной информационной системе таков:

- Пользователь подключается к интернету и открывает диалоговое окно для ввода персональных данных;

- Далее пользователь нажимает на кнопку ключа для генерации одноразового пароля, после этого пароль на 15 секунд появляется на ЖК-дисплее брелка;

- Пользователь вводит в диалоговом окне свой логин, персональный PIN-код и сгенерированное значение одноразового пароля (обычно PIN-код и ключ вводятся последовательно в одно поле passcode);

- Введённые значения проверяются на стороне сервера, после чего принимается решение о том, имеет ли право их владелец на работу с закрытыми данными.

При использовании устройства в виде калькулятора для генерации пароля пользователь набирает свой PIN-код на клавиатуре устройства и нажимает кнопку.

What is a keylogger?

Did you know that your keyboard could let cybercriminals eavesdrop on you? Or that they could watch you on your system camera? Or listen over your smartphone’s microphone? Welcome to the world of keyloggers, a particularly insidious type of spyware that can record and steal consecutive keystrokes (and much more) that the user enters on a device.

Although for our purposes, keyloggers operate in the context of malware, they are not always illegal to install and use. Keyloggers are a common tool for corporations, which information technology departments use to troubleshoot technical problems on their systems and networks—or to keep an eye on employees surreptitiously. The same goes for, say, parents, who want to monitor their children’s activities. Suspicious spouses are another market for keyloggers.

In all such cases, if the organization or person downloading and installing the keylogger actually owns the device, then it’s perfectly legal. And there are thousands of commercially available keyloggers on the Internet, which advertise themselves for just such a use.

Keyloggers come in at least two broad flavors—hardware devices and the more familiar software variety. Hardware devices can be embedded in the internal PC hardware itself, or be an inconspicuous plugin that’s secretly inserted into the keyboard port between the CPU box and the keyboard cable so that it intercepts all the signals as you type. But that means that the cybercriminal has to have physical access to the PC while you’re not present in order to plant the hardware keyloggers.

Software keyloggers are much easier to introduce to and install on victims’ devices, which is why that variety is much more common. Unlike other kinds of malware, software keyloggers are not a threat to the systems they infect themselves. In fact, the whole point of keyloggers is to work behind the scenes, sniffing out the keystrokes while the computer continues to operate normally. But even if they don’t harm the hardware, keyloggers are definitely a threat to users, especially when they steal data pertinent to any number of online payment systems.

Вывод

Выбор наиболее оптимальной программы зависит от того, какие цели преследует ее установка на компьютере.

Если целью ставится просто изучить особенности работы кейлогеров и собрать минимальную информацию о вводимых данных, то подойдут Golden Keylogger 1.32, SC-KeyLog, NS Keylogger Personal Monitor.

Особенно в случаях, если устанавливаются они на домашнем компьютере.

В том случае, если стоит цель более серьезного мониторинга и сбора паролей, то можно отдать предпочтение платным программам, таким например, как EliteKeylogger и Actual Spy.

Лучшей по соотношению цены и функционала платной программой можно назвать EliteKeylogger. Она также является наиболее стабильной и функциональной в этом ТОПе.

Совет! Для ознакомления с принципами разработки таких программ, а также при желании работать исключительно с легальным софтом, скачайте и установите The Rat!.

Лучшей, наиболее стабильной и функциональной программой среди бесплатных, можно назвать SC-KeyLog. Также неплохими характеристиками обладает Ardamax Keylogger.