Маршрутизатор cisco: описание, характеристики

Содержание:

- Шаг 3. Настройка параметров шифрования

- Шаг 7. Корректировка NAT

- Возможности элитного оборудования

- Ethernet-кадр: большой конверт

- Что проверять?

- Схема для среднего офиса

- Пересылка между доменами

- Программное обеспечение для управления

- Подготовьте облако к работе

- Специализация компании

- Операционная система маршрутизаторов

- Архитектура устройств

- Шаг 6. Тонкости в настройка клиента

- MAC-адрес

- Самостоятельный строитель ЛВС

- Настройка маршрутизатор cisco 1841

Шаг 3. Настройка параметров шифрования

Для защиты передаваемых данных необходимо указать набор параметров шифрования, а также задать общий ключ шифрования. Ключ будет единым для всех удаленных пользователей. Этого не стоит опасаться с точки зрения безопасности, так как дополнительно к нему каждый пользователь будет авторизовываться по отдельному логину и паролю.

Вы можете использовать и иные параметры, в том числе те, которые уже заданы у вас на устройстве для существующих VPN подключений.

Параметры шифрования

Общий ключ

Политика шифрования

Привязка политики шифрования ко внешнему интерфейсу

Внимание!

Если на вашем оборудовании уже настроены другие типы VPN подключений, то политика шифрования уже может быть настроена и привязана ко внешнему интерфейсу. В этом случае необходимо динамическую политику CRYPTO_MAP_REMOTE_USERS привязать к имеющейся crypto map под следующим свободным номером

Шаг 7. Корректировка NAT

Самое главное, чем отличается настройка dual wan на маршрутизаторах Cisco 881 и Cisco ASA – это необходимость перенастройки трансляции адресов NAT (преобразование внутренних «серых» адресов в «белый» адрес внешнего интерфейса). Если для Cisco ASA достаточно продублировать настройки NAT для резервного провайдера, то для маршрутизаторов Cisco необходимо перенастраивать логику команд.

«Обычные» настройки NAT для доступа в сеть Интернет для пользователей сводится к указанию диапазона внутренних адресов и добавления правила «транслируй «эти адреса» в адрес внешнего интерфейса». Фактически описывается трафик ДО попадания на внутренний интерфейс маршрутизатора.

Interface Vlan 1

ip nat inside

Interface Fa 4

ip nat outside

ip nat inside source list ACL_NAT interface fa4

В случае с реализацией отказоустойчивого переключения на резервный канал с помощью ip sla необходимо использовать route-map. Это расширенная функция управления потоком трафика, в настройках которой указывается условие (какой трафик) и действие (что с ним делать).

В нашем случае для каждого из провайдеров создается route-map только с «условиями», в качестве которых выступают:

- заранее созданный список доступа ACL_NAT, в котором отражен трафик для всех внутренних хостов)

- Выходной интерфейс (свой для каждого из провайдеров

route-map ROUTE_ISP_BACKUP permit 10

match ip address ACL_NAT

match interface Vlan 3

Далее необходимо добавить правила для NAT, в которых сослаться на route-map

Важно!

не забудьте проверить, что на каждом из трех интерфейсов, через которые проходит трафик, есть строки о принадлежности к NAT

Возможности элитного оборудования

Естественно, многим потенциальным покупателям очень интересно, какие имеет оборудование характеристики. Маршрутизатор Cisco, вне зависимости от типа и класса, предоставляет следующие возможности:

- интеграция с любой операционной системой (UNIX, Windows, Linux, MacOS);

- поддержка всех сетевых протоколов (L2TP, IPSec, ESP, PPTP и другие);

- работа с любым типом шифрования (DES, AES, MD5, SHA и другие, включая самостоятельное создание ключа на их основе);

- поддержка аутентификации Active Directory, Tokien, Aladdin и других малоизвестных ключей;

- полное отсутствие конфликтов оборудования в работе специализированного программного обеспечения для подключения и управления аппаратной частью Cisco;

- сжатие трафика, построение туннелей и управление локальными ресурсами;

- поддержка программного интерфейса API, позволяющего программистам создавать собственные приложения, с которыми способен работать маршрутизатор Cisco;

- возможность управления беспроводными точками доступа, включая RADIUS-идентификацию и настройку мощностей сигнала.

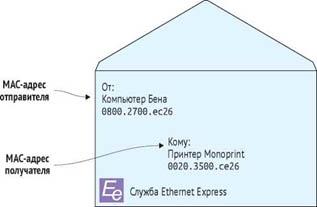

Ethernet-кадр: большой конверт

Мой компьютер создает Ethernet-кадр, содержащий указания на источник — его собственный MAC-адрес — и конечный адресат — MAC-адрес принтера. Рисунок 3 демонстрирует Ethernet-кадр в виде большого конверта с адресами отправителя и получателя.

Рис. 3 Ethernet-кадр содержит MAC-адреса отправителя и получателя

Мой компьютер собирает данные, которые хочет обработать на принтере, помещает их в «большой конверт» и отправляет на коммутатор. Коммутатор получает кадр и обращается к MAC-адресу удаленного принтера. Изначально коммутатор не знает, подключен к нему принтер или нет, поэтому он рассылает кадр всем остальным подключенным сетевым устройствам для определения, есть ли среди них принтер. Это называется лавинной передачей.

На шаге 1, на рис. 4, мой компьютер отправляет Ethernet-кадр, адресованный принтеру Monoprint, со своим MAC-адресом (0020.35O0.ce26). На шаге 2 коммутатор рассылает этот кадр всем подключенным устройствам.

Рис. 4 Лавинная передача Ethernet-кадра

Когда все говорят, никто не слушает

Лавинная передача имеет тот же эффект, что и крик в рупор в большой толпе. Все слышат вас, но в то же время в толпе люди не могут расслышать друг друга. Для увеличения эффективности вы временно прекращаете их общение. Но даже после того, как вы прокричали в рупор, пройдет какое-то время, после того как люди получат ваше сообщение и поймут, что оно адресовано не им. То же самое происходит, когда коммутатор рассылает сообщение всем устройствам. Все они не в состоянии слышать друг друга, пока идет лавинная передача. А затем они должны обработать сообщение, чтобы понять — должны ли они что-то сделать в соответствии с ним. Это явление называется прерыванием.

Хотя несколько рассылок кадров и прерываний и не представляется чем-то значительным, представьте, что произойдет в толпе, скажем человек на 1000, в которой у каждого есть рупор. Как раз в тот момент, как вы собрались отправить мне сообщение через свой рупор, кто-то прямо рядом с вами кричит что-нибудь еще через свой. После того как у вас утихнет звон в ушах, вы поднимаете свой рупор только для того, чтобы опять быть прерванным кем-нибудь еще. Пока, наконец, не произойдет пауза, достаточная для пересылки сообщения. Да, это проблема. Вы действуете со всеми остальными в одной среде — в воздухе. При таком методе коммуникации «один — многим» трудно ожидать, что конкретная персона получит сообщение вовремя. И чем больше толпа, тем больше проблем.

В сети с несколькими устройствами лавинная передача не представляет проблем. А если в локальной сети сотни или тысячи устройств, то это проблематично. И это порождает другую проблему. Сеть, которая не может связать тысячи устройств, практически бесполезна.

Что проверять?

В большинстве случаев адрес внешнего интерфейса и шлюза провайдера заранее известны. Поэтому будет достаточно проверять доступность адреса шлюза провайдера. Но здесь есть один подвох. Что произойдет, если шлюз будет все так же доступен, но неисправность будет где-то дальше на сети провайдера? То есть «интернет не работает», но шлюз доступен. Ответ – ничего. Маршрутизатор не сможет распознать неисправность и не переключится на резерв. Сюда же подходят случаи, когда провайдер предоставляет динамический адрес, например, по технологии pppoe.

Чтобы это обойти, часто выбирается какой-то стабильно работающий адрес в Интернете, который вполне может быть в любой точке мира. Далее на маршрутизаторе задается статический маршрут до выбранного адреса через интерфейс основного провайдера. И уже наличие шлюза по умолчанию в сторону основного провайдера ставится в зависимость от доступности выбранного адреса. Тогда, что бы ни случилось со связью, будь то неполадки с настройками маршрутизатора, сбои у оператора связи и другие причины, механизм переключения сработает автоматически. При этом минусом такого подхода будет то, что заветный адрес будет всегда недоступен вместе с основным провайдером. Для этих целей советую использовать адрес 1.1.1.1, который стабильно доступен, но крайне редко используется в повседневной работе пользователей или устройств.

Сложно написано, не так ли? Давайте упростим до алгоритма действий маршрутизатора:

- Маршрутизатор, знай, что хост 1.1.1.1 всегда находится за шлюзом основного провайдера 10.10.10.1

- Маршрутизатор, проверяй доступность хоста 1.1.1.1 один раз в 10 секунд

- Если хост 1.1.1.1 доступен, то шлюз по умолчанию – адрес провайдера 1

- Если хост 1.1.1.1 недоступен, то шлюз по умолчанию – адрес провайдера 2

Задаем статический маршрут через основного провайдера до адреса 1.1.1.1

Активируем функцию ip sla

ip sla schedule 1 life forever start-time now

track 1 ip sla 1 reachability

Для справки:threshold 10000 – Запросы будут посылаться 1 раз в 10 секунд.

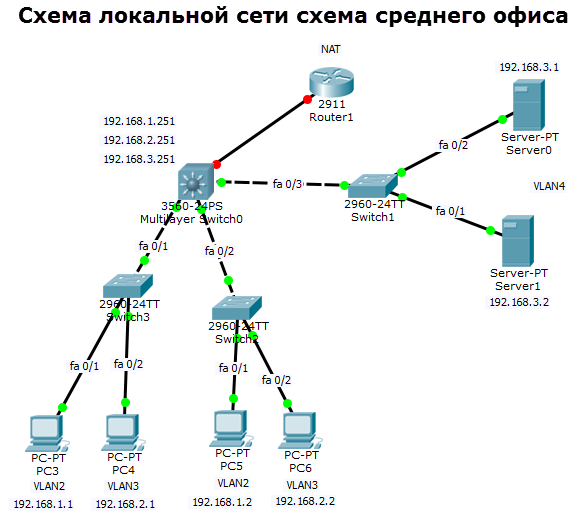

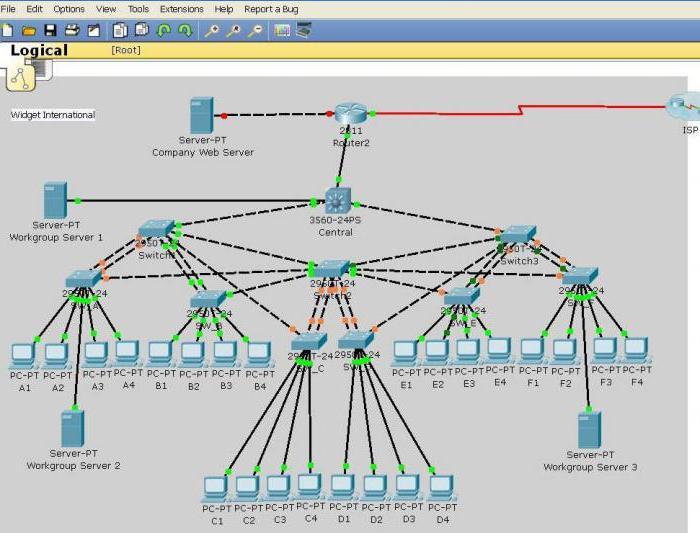

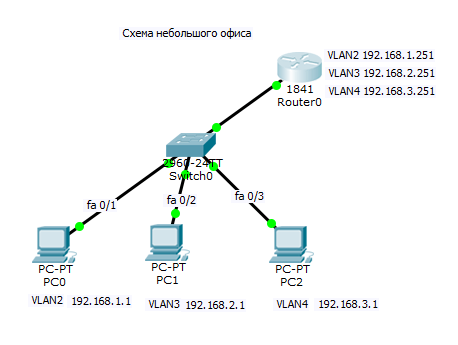

Схема для среднего офиса

Вот как выглядит схема локальной сети среднего офиса. Есть маршрутизатор cisco 2911, выступающий в роли интернет шлюза. Есть ядро сети коммутатор 3 уровня Cisco 3560. Он будет маршрутизировать локальный трафик между vlan сети. В Cisco 3560 воткнуты 3 коммутатора второго уровня Cisco 2960, которые уже подключают в себя конечные устройства. В сети есть 3 vlan 2,3,4.

Настройка Switch1

Начнем с настройки Switch1, сегмента серверов. Логинимся в режим глобальной конфигурации.

enable conf t

Создаем vlan 4

vlan 4 name VLAN4 exit

Закинем порты fa 0/1-2 в VLAN4

int range fa 0/1-2 switchport mode access switchport access vlan 4 exit do wr mem

Настроим trunk порт fa 0/3, разрешать будем только трафик vlan4

int fa 0/3 switchport mode trunk switchport trunk allowed vlan 4 exit do wr mem

Настройка Switch2

Все с сегментом серверов мы закончили. Переходим к такой же настройке на Switch2 и 3. И так Switch2 Cisco 2960.

Первым делом создаем vlan 2 и vlan3.

enable conf t vlan 2 name VLAN2 exit vlan 3 name VLAN3 exit

Теперь определим наши порты в которые подключены компьютеры в нужные vlan

int fa 0/1 switchport mode access switchport access vlan 2 exit int fa 0/2 switchport access vlan 3 exit

Настроим trunk порт на интерфейсе fa 0/3

int fa 0/3 switchport mode trunk switchport trunk allowed vlan 2,3,4 exit do wr mem

Настройка Switch3

Тот же фокус проводим с настройкой Switch3 Cisco 2960

Первым делом создаем vlan 2 и vlan3.

enable conf t vlan 2 name VLAN2 exit vlan 3 name VLAN3 exit

Теперь определим наши порты в которые подключены компьютеры в нужные vlan

int fa 0/1 switchport mode access switchport access vlan 2 exit int fa 0/2 switchport access vlan 3 exit

Настроим trunk порт на интерфейсе fa 0/3

int fa 0/3 switchport mode trunk switchport trunk allowed vlan 2,3,4 exit do wr mem

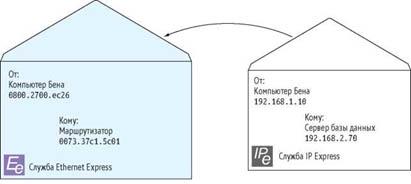

Пересылка между доменами

с использованием шлюза по умолчанию

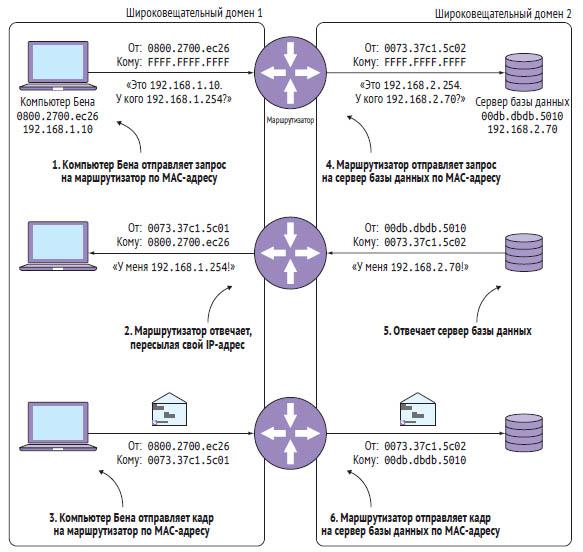

Теперь, когда мой компьютер определил, что сервер базы данных принадлежит другому домену, ему нужно знать, какой маршрутизатор использовать для соединения с этим сервером. Для этого он проверяет адрес его шлюза по умолчанию.

Адрес шлюза по умолчанию моего компьютера 192.168.1.254. Он соответствует IP-адресу интерфейса маршрутизатора, который подключен к его домену. Основываясь на адресе шлюза по умолчанию, мой компьютер знает, что когда ему нужно отправить что-либо на IP-адрес вне своего собственного широковещательного домена, он должен передать это сообщение через маршрутизатор.

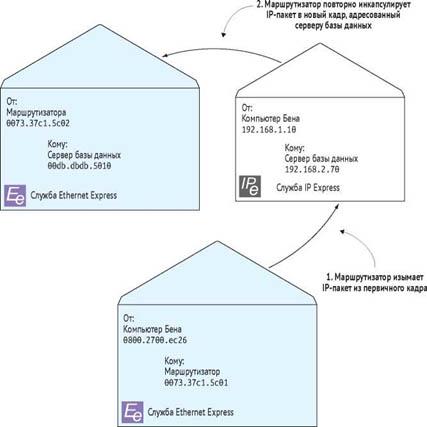

Мой компьютер посылает ARP-запрос по адресу 192.168.1.254, и маршрутизатор в ответе сообщает, что его собственный MAC-адрес — 0073.37c1.5c01. Мой компьютер собирает Ethernet-кадр и отправляет его на MAC-адрес маршрутизатора. Но в то же время он собирает «конверт» поменьше, называемый IP-пакетом. Если Ethernet-кадр — это большой конверт с MAC-адресами, то IP-пакет — конверт поменьше, содержащий лишь IP-адреса отправителя и получателя.

IP-пакет содержит IP-адрес моего компьютера 192.168.1.10 (отправителя) и IP-адрес 192.168.2.70 сервера базы данных (получателя). На рис. 12 показано, как мой компьютер размещает этот малый конверт — IP-пакет — внутри большого конверта — Ethernet-кадра, в котором MAC-адрес маршрутизатора указан как адрес получателя. Этот процесс «наполнения Ethernet-конверта» называется инкапсуляцией.

Мой компьютер отсылает маршрутизатору Ethernet-кадр, который содержит IP-пакет. Маршрутизатор, получив Ethernet-кадр, извлекает IP-пакет и видит IP-адрес получателя. Маршрутизатор определяет, что 192.168.2.70 — это адрес, принадлежащий домену 2, который подключен к одному из его интерфейсов.

Тогда он отправляет ARP-запрос серверу, используя его IP-адрес 192.168.2.70. ARP-запрос говорит: «Это 192.168.2.254. У кого 192.168.2.70?» Сервер отвечает, указывая свой MAC-адрес, а маршрутизатор берет IP-пакет и вкладывает его в новый Ethernet-кадр, в котором уже содержится MAC-адрес сервера как получателя. Все это отражено на рис. 13.

Рис. 12

Рис. 13. Маршрутизатор повторно инкапсулирует IP-пакет, переданный моим компьютером

На шаге 1 маршрутизатор удаляет (декапсулирует) IP-пакет из первичного кадра. На шаге 2 маршрутизатор повторно инкапсулирует пакет в новый кадр, адресованный серверу базы данных.

Отмечу, что сам IP-пакет никогда не изменяется в процессе пересылки. Маршрутизатор сохраняет оба IP-адреса, как отправителя, так и получателя, и заменяет только MAC-адреса в Ethernet-кадре. Далее он отправляет новый Ethernet-кадр серверу. Сервер, получив его, извлекает IP-пакет и говорит: «Эй! Я и есть 192.168.2.70! Этот пакет предназначен для меня».

Рисунок 14 иллюстрирует, как маршрутизатор пересылает пакет за пределы домена, скрывая MAC-адреса одного домена от устройств другого. Этот процесс называется IP-маршрутизацией.

Рис. 14. Использование маршрутизатора для пересылки информации между доменами

На шаге 1 мой компьютер отправляет ARP-запрос, чтобы получить MAC-адрес. На шаге 2 маршрутизатор отправляет ARP-ответ, содержащий его IP-адрес. На шаге 3 мой компьютер пересылает кадр, адресованный маршрутизатору, по его MAC-адресу (0073.37c1.5cO1). Кадр содержит IP-пакет, адресованный серверу базы данных (192.168.2.70). На шаге 4 маршрутизатор отправляет ARP-запрос для получения MAC-адреса сервера. На шаге 5 сервер отправляет ARP-ответ. Наконец, на шаге 6 маршрутизатор отправляет кадр, адресованный серверу базы данных, по его MAC-адресу (O0db.dbdb.5O1O); пересылаемый кадр содержит оригинальный IP-пакет.

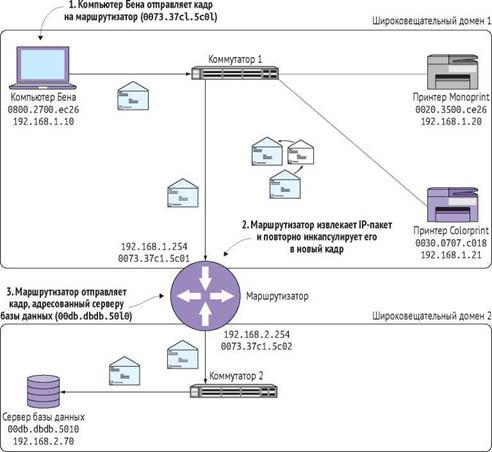

Пришла пора подвести итоги. На рис. 15 показано, как IP-пакет проходит весь путь от моего компьютера до сервера базы данных без лавинной передачи на все устройства.

Рис. 15. Использование маршрутизации и коммуникации для пересылки IP-пакета между доменами без лавинной передачи

На шаге 1 мой компьютер инкапсулирует IP-пакет в кадр, адресованный маршрутизатору. Кадр пересылается на Коммутатор 1, который пересылает его на Коммутатор 2. На шаге 2 маршрутизатор удаляет IP-пакет, видит IP-адрес получателя и инкапсулирует его в новый кадр, адресованный серверу базы данных. На шаге 3 маршрутизатор пересылает новый кадр на Коммутатор 2, который и пересылает его на сервер.

Программное обеспечение для управления

Когда речь заходит о подключении в локальной сети не одного десятка компьютеров, у многих администраторов возникает множество проблем с управлением и настройкой подключений. В ход идут офисные приложения и графические редакторы, в которых администраторы пытаются изобразить представление построенной сети (проблема актуальна для многих учебных заведений, которые не могут позволить себе приобретение дорогостоящего оборудования).

Серьёзный производитель побеспокоился о своих покупателях и предоставил решение под названием «Cisco packet tracer». Маршрутизатор любого поколения (кроме серий SB и RV) прекрасно интегрируется с данным приложением и предоставляет полный доступ к аппаратной части оборудования. Правда, администратору всё-таки придётся вникнуть в работу с программой и построить визуальную топологию сети. После чего управление ресурсами сети упрощается до уровня «нажал на пиктограмму – задавай параметры». Поддержка скриптов оборудованием Cisco позволяет производить настройку сети всех компьютеров одновременно.

Подготовьте облако к работе

Перед работой нужно зарегистрироваться в Облаке и создать платежный аккаунт:

- Перейдите в консоль управления, затем войдите в Яндекс.Облако или зарегистрируйтесь, если вы еще не зарегистрированы.

- На странице биллинга убедитесь, что у вас подключен платежный аккаунт, и он находится в статусе или . Если платежного аккаунта нет, .

Если у вас есть активный платежный аккаунт, вы можете создать или выбрать каталог, в котором будет работать ваша виртуальная машина, на странице облака.

Необходимые платные ресурсы

Внимание

Пропускная способность роутера при использовании образа Cisco CSR 1000v без лицензии ограничена 100 Кбит/с. Чтобы снять ограничение, установите лицензию.

В стоимость использования виртуального роутера входят:

- плата за диск и постоянно запущенную виртуальную машину (см. тарифы Yandex Compute Cloud);

- плата за использование публичного IP-адреса (см. тарифы Yandex Virtual Private Cloud);

Специализация компании

В середине 2000-х годов произошла попытка захвата сегмента конечного потребителя. Одновременно продолжается выпуск оборудования, нацеленного на корпоративное использование. В апреле 2014 выделено 150 млн. долларов изучить IoE (интернет всего), создан бизнес-инкубатор Алхимический Акселератор. Одновременно сократили поэтапно 12000 работников. Последовал ряд кадровых перестановок, сильно снизивший позиции отдельных ветеранов.

Чувствуя конкуренцию, американские производители создали консорциум, способствующий продвижению общей продукции. Вошли:

- Майкрософт.

- Делл.

- Университет Принстона.

- Интел.

- АРМ.

Создан (январь 2016) облачный оптимизатор корпоративных сетей, помогающий локальным админам. Годом позже последовало предложение облачной защиты трафика. Проект Зонтик призван обезопасить частных клиентов, используя VPN-соединения. Последнее помогло компании преодолеть череду кризисов. Опубликованные данные (четвертый квартал 2017) обнародовали 7% рост курса акций.

Операционная система маршрутизаторов

Первоначально интерфейс управления предоставлял функционал командной строки. Стэнфорд вкатал основателям иск за использование программного обеспечения, аппаратной части, разработанных институтом. Название позаимствовали из окончания имени города Сан-Франциско. Долгое время использовались исключительно строчные буквы. Логотип имитирует пару башен моста Золотые ворота. Здесь никто в суд подавать не стал.

16 февраля 1990 года начали продаваться акции, спустя полгода основателей уволили. Сначала жену (Лернер). Муж ушел в знак протеста. Оба унесли 170 млн. долларов. Неплохо для исследователей компьютерных сетей.

Архитектура устройств

Компания в числе первых начала продавать маршрутизаторы. Процессорную архитектуру дополнили мощными программными средствами операционной системы. Периодически выходят обновления. Благодаря этой особенности, некоторые изделия продолжают выпускаться десятилетиями. Нетипично для сегмента сетей.

Внедрение протокола IP устранило необходимость поддержки совместимости (ранее существовал десяток конкурирующих стандартов). 1998 год сделал провайдерскую продукцию компании монополистом. Cisco стала самым дорогостоящим предприятием (500 млрд. долларов). Сегодня позиция еще очень прочна.

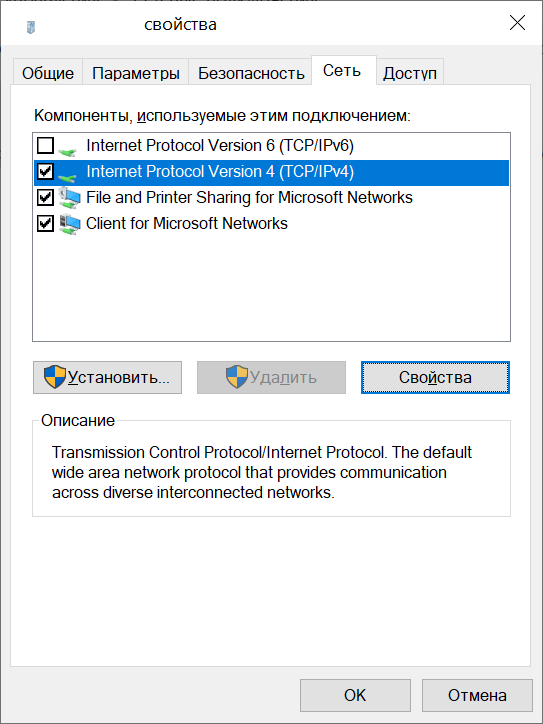

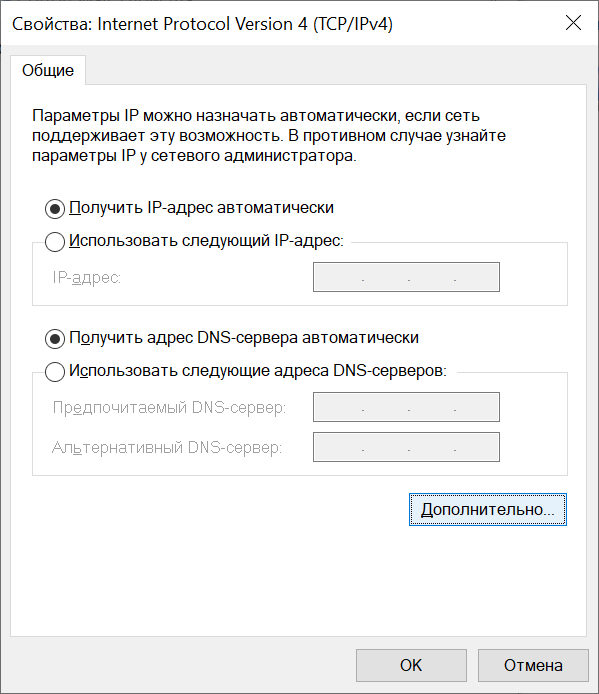

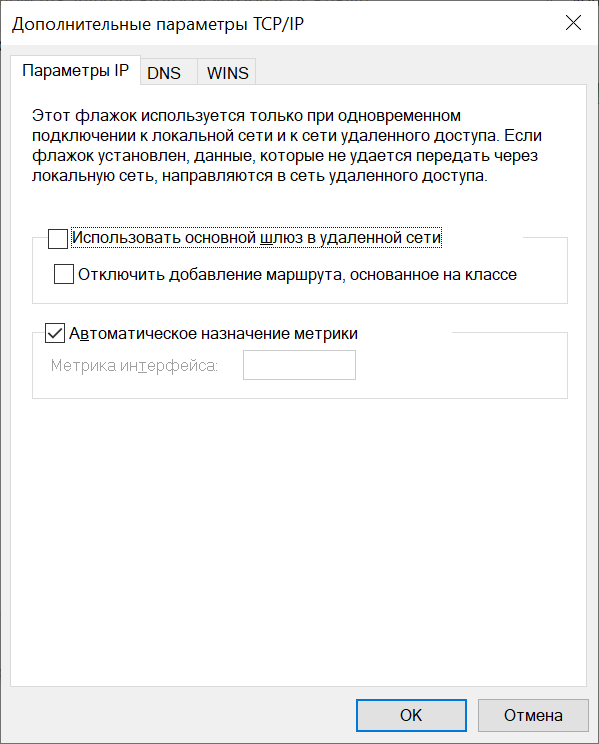

Шаг 6. Тонкости в настройка клиента

В интернете есть сотни статей по настройке клиентов, поэтому нет смысла копировать эту информацию сюда. Однако есть один очень важный момент, с которым связаны проблемы практически при каждой настройке.

Важно!

Одной из самых частых проблем при таких подключениях является то, что у клиента пропадает доступ к интернет во время того, как работает L2TP соединение с маршрутизатором Cisco. Это происходит из-за того, что при базовых настройках виртуальный шлюз внутри L2TP становится более приоритетным для клиента.

Для того, чтобы по L2TP тоннелю передавался трафик только до внутренних ресурсов компании, а доступ к интернет осуществлялся по-прежнему напрямую через оборудование клиента, необходимо выполнить дополнительные настройки на стороне клиента.

Для корректировки необходимо

зайти в настройки адаптера на вкладке “Сеть”

открыть свойства “Internet protocol Version 4 (TCP/IPv4)»

нажать “Дополнительно”убрать галку с параметра “Использовать основной шлюз в удаленной сети”

Если этого не сделать, то весь трафик от клиентов пойдет через защищенный тоннель, что приведет к излишней нагрузке на маршрутизатор и на канал связи.

Важно!

Не забудьте сохранить конфигурацию всех устройств командой write или copy run start. Иначе после перезагрузки все изменения будут потеряны.

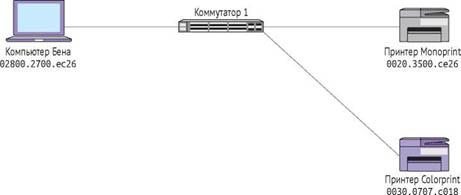

MAC-адрес

Много лет назад кто-то решил, что все сетевые приборы должны иметь определенный идентификатор, чтобы идентифицировать друг друга в сетевом пространстве, и назвал этот идентификатор MAC-адресом (от англ. Media Access Control — управление доступом к среде). MAC-адрес — это строка длиной 48 бит, содержащая шестнадцатеричное число, примерно вот так: 0800.2700.EC26. Вероятно, вы уже встречались с чем-то подобным.

Что интересно: производители сетевых устройств присваивают им MAC- адреса еще на стадии изготовления. Целесообразность этого состоит в том, что можно просто включить устройства в сеть и коммутировать их между собой, не имея никакого руководства по конфигурации. Звучит достойно, но есть одна проблема: производитель присваивает MAC-адрес в отсутствие связи с тем, куда именно будет помещено устройство в конечном итоге. То есть это не совсем адрес, поскольку он совершенно не помогает в определении месторасположения устройства.

MAC-адрес сродни полному имени человека. Его присваивают при рождении для простой идентификации, чтобы выделить человека из толпы или послать сообщение на его имя. Если мы с вами находимся в толпе людей и вы хотите послать мне сообщение, но понятия не имеете, где я, вы можете, набрав побольше воздуха, крикнуть: «Бен Пайпер, где ты?» И если я в той толпе, то получу ваше сообщение.

Сетевые устройства общаются друг с другом таким же образом, но вместо полного имени используют MAC-адреса. Предположим, мой компьютер имеет MAC-адрес O8OO.2700.EC26, и его надо напечатать на сетевом принтере с именем Monoprint и MAC-адресом 002O.350O.CE26. Мой компьютер физически соединен с принтером через устройство, называемое коммутатором, как показано на рис. 2. Точнее, мой компьютер и принтер физически присоединены к отдельным Ethernet-портам коммутатора. Отметим, что, в отличие от беспроводной точки доступа, подключение к коммутатору всегда производится с помощью кабеля. Таким образом, коммутатор — это место сбора всех сетевых устройств. Подобно тому, как я с вами и с другими могу собраться на переполненном рынке, сетевые устройства собираются вместе в коммутаторе. Такой набор соединенных между собой устройств называется локальной вычислительной сетью (ЛВС, от англ. Local area network, LAN).

Рис. 2. Два принтера соединены с компьютером через коммутатор

Но здесь возникает проблема: мой компьютер не знает, где расположен принтер Monoprint, не знает даже, является ли он частью локальной сети — частью «толпы», подключенной к коммутатору. MAC-адрес, подобно полному имени, может служить хорошим иднтификатором, но он не может указать точного месторасположения устройства. Именно поэтому мой компьютер вынужден просто «кричать в рупор», вызывая Monoprint по его MAC-адресу.

Самостоятельный строитель ЛВС

Маршрутизатор Cisco 2921 считается самостоятельным устройством, которое способно в масштабах одного предприятия осуществлять проводное подключение к защищённым сетям посредством канала Интернет. Однако большинство администраторов предпочитают данный роутер применять в качестве пульта управления всеми маршрутизаторами Cisco, находящимися на удалении. Дело в том, что данное устройство представляет собой полноценный компьютер, который имеет соответствующую оснастку и способен выполнять гибкую настройку подключённого к нему оборудования.

С этим оборудованием в больших компаниях, офисы которого могут находиться за пределами государства, принято использовать маршрутизатор Cisco 2911. Эти два устройства, работающие в паре, способны создать защищённую локальную сеть. Нередки случаи, когда такую связку используют многие провайдеры, предоставляющие услуги Интернет на основе локально-вычислительных сетей. Варьировать настройками можно как угодно: от создания стандартного канала связи до установки индивидуальных параметров для каждого соединения.

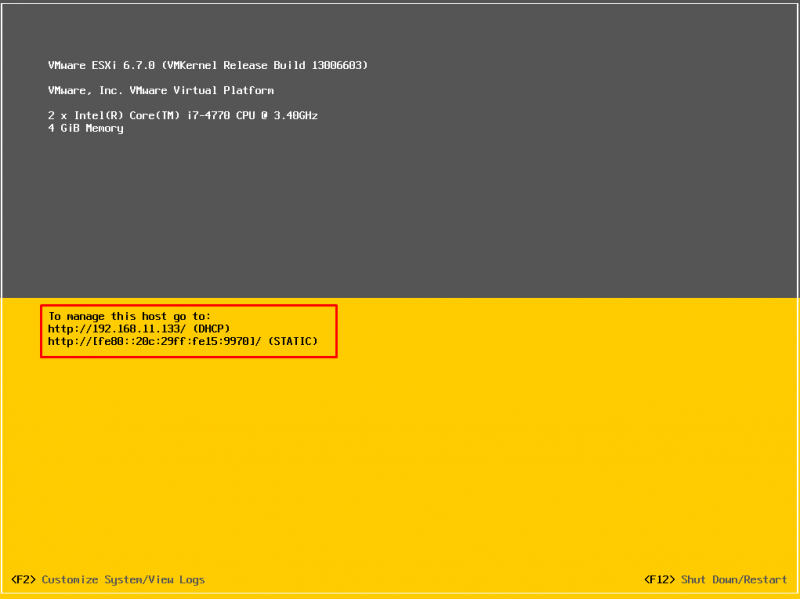

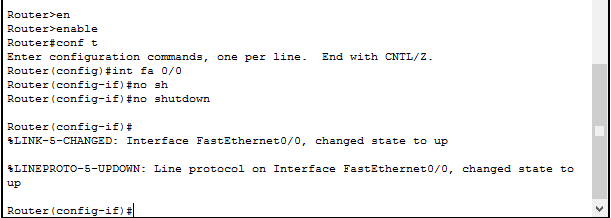

Настройка маршрутизатор cisco 1841

Начнем настраивать маршрутизатор cisco 1841, для того чтобы он маршрутизировал трафик между vlan и был в качестве интернет шлюза. По умолчанию все порты на маршрутизаторе находятся в выключенном состоянии, включим порт куда воткнут патчкорд от коммутатора cisco 2960, у меня это fa 0/0.

enable conf t int fa 0/0 no shutdown

exit

У вас появится нечто подобное, сообщая вам что порт стал быть активным.

%LINK-5-CHANGED: Interface FastEthernet0/0, changed state to up

%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to up

Порт стал зеленым

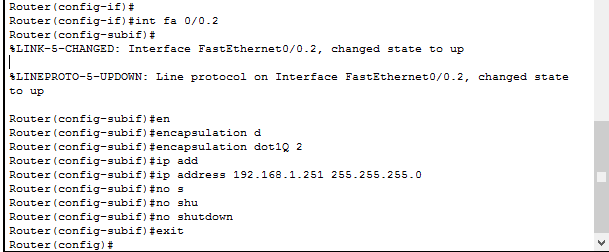

Следующим шагом нужно создать сабъинтерфейсы по количеству vlan. У роутеров просто нет vlan и их роль выполняют сабъинтерфейсы, где определенному vlan соответствует subinerface.

Создаем subinterface для vlan 2

int fa 0/0.2

указываем что он относится и случает пакеты vlan 2

encapsulation dot1Q 2

настраиваем ip адрес

ip address 192.168.1.251 255.255.255.0

включаем порт

no shutdown exit

и сохраняем настройки командой

do wr mem

Настроим подобный образом subinterface для vlan 3,4

int fa 0/0.3 encapsulation dot1Q 3 ip address 192.168.2.251 255.255.255.0 no shutdown exit int fa 0/0.4 encapsulation dot1Q 4 ip address 192.168.3.251 255.255.255.0 no shutdown exit

ip routing do wr mem

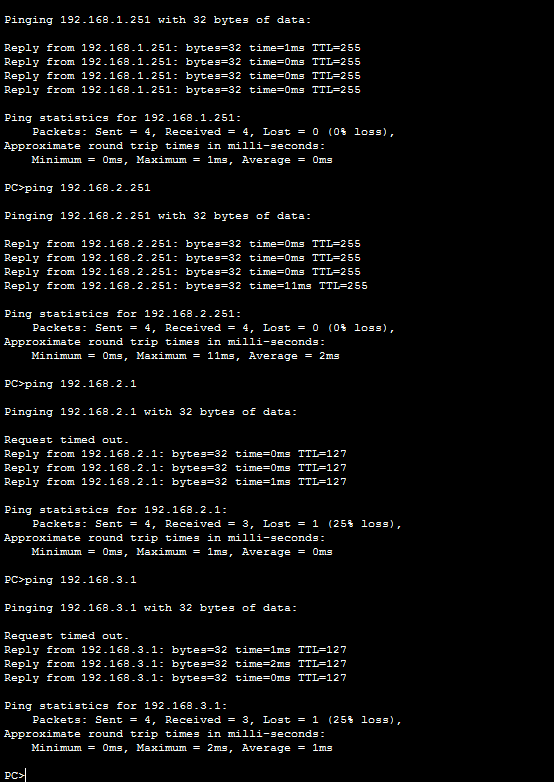

Пробуем пропинговать с компьютера PC0 компьютер PC3 и PC2. Как видим на скриншоте все ок.

ping 192.168.1.251

ping 192.168.2.1

ping 192.168.3.1

Вот так вот просто организовать локальную сеть в очень небольшом филиале и где быстро производится настройка маршрутизатора cisco. настройку NAT мы произведем в другой статье.