Песочница windows 10 (windows sandbox): безопасная изолированная среда

Содержание:

- «Песочница» для анализа

- Step 6: Transfer files and other sketchy software

- Как включить и использовать песочницу Windows Sandbox в Windows 10

- Песочница Windows Sandbox в Windows 10 1903: тестируем сомнительный софт без риска для системы

- Quick start

- BufferZone

- Какие ошибки могут возникнуть

- VMware ThinApp

- Step 7: Closing, navigating the Sandbox, and other tips and tricks

- Quick start

- How to enable Windows Sandbox on Windows 10

- Системные требования к Песочнице Windows

- Convenience

- Filing bugs and suggestions

- How to enable Windows Sandbox on Windows 10

- Как установить для версии Home

- Рассмотрим практический пример

- Практическое применение

«Песочница» для анализа

Люди, которые занимаются компьютерной безопасностью, хорошо знакомы с концепцией «песочницы». Если вкратце, «песочница» — эта тестовая среда, в которой выполняется некая программа. При этом работа налажена таким образом, что все действия программы отслеживаются, все изменяемые файлы и настройки сохраняются, но в реальной системе ничего не происходит. В общем, можешь запускать любые файлы в полной уверенности, что на работоспособность системы это никак не повлияет. Такие инструменты можно использовать не только для обеспечения безопасности, но и для анализа тех действий зловреда, которые он выполняет после запуска. Еще бы, ведь если есть слепок системы до начала активных действий и картина того, что произошло в «песочнице», можно легко отследить все изменения.

Конечно, в Сети есть масса готовых онлайн-сервисов, которые предлагают анализ файлов: Anubis, CAMAS, ThreatExpert, ThreatTrack. Подобные сервисы используют разные подходы и имеют свои достоинства и недостатки, но можно выделить и общие основные минусы:

• Необходимо иметь доступ к интернету. • Необходимо ждать очереди в процессе обработки (в бесплатных версиях). • Как правило, файлы, создаваемые или изменяемые в ходе выполнения, не предоставляются. • Невозможно контролировать параметры выполнения (в бесплатных версиях). • Невозможно вмешиваться в процесс запуска (например, нажимать на кнопки появляющихся окон). • Как правило, невозможно предоставлять специфические библиотеки, необходимые для запуска (в бесплатных версиях). • Как правило, анализируются только исполняемые РЕ-файлы.

Такие сервисы чаще всего строятся на основе виртуальных машин с установленным инструментарием, вплоть до отладчиков ядра. Их можно организовать и дома. Однако эти системы достаточно требовательны к ресурсам и занимают большой объем на жестком диске, а анализ логов отладчика уходит много времени. Это значит, что они весьма эффективны при глубоком исследовании определенных образцов, но вряд ли смогут оказаться полезными в рутинной работе, когда нет возможности нагружать ресурсы системы и тратить время на анализ. Использование «песочницы» для анализа позволяет обойтись без огромных затрат ресурсов.

Step 6: Transfer files and other sketchy software

Arif Bacchus/Digital Trends

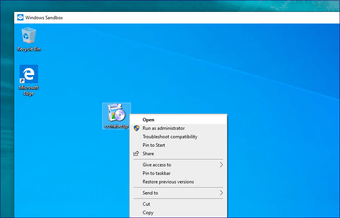

Once Window Sandbox is launched, you can transfer an installer for the software you want to test between your physical PC and your sandbox. To do so, find the file you want to transfer. Then, right-click it, and select Copy.

Now, head back to the window with Windows Sandbox. Right-click on the desktop space, and select Paste.

You can then double click the installer file, and have it run in Windows Sandbox, just as it would on your PC. Keep in mind, you can’t drag and drop files between your physical PC and the Sandbox. You can, however, use Microsoft Edge to download any file for testing, just as you would on your normal PC.

Как включить и использовать песочницу Windows Sandbox в Windows 10

Необходимые условия

- Установите Windows 10 Pro или Enterprise, KB4512941 (Build 18362.329) или выше.

- Включите виртуализацию:

- Если вы используете физический компьютер, убедитесь, что в BIOS включена функция виртуализации.

- Если вы используете виртуальную машину, включите встроенную виртуализацию с помощью этого командлета PowerShell:

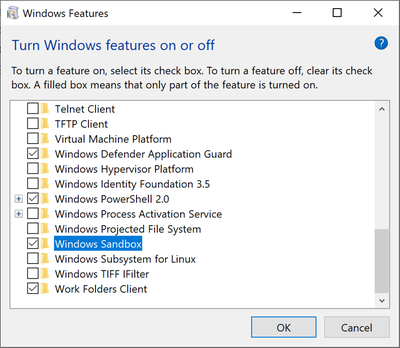

Как включить / выключить Песочницу Windows

Как включить / выключить Песочницу Windows в меню Компоненты Windows

Откройте меню Компоненты Windows (Панель управления > Программы > Программы и компоненты > Включение и отключение компонентов Windows) и выберите Песочница Windows. Нажмите OK, чтобы установить песочницу. Может понадобиться перезагрузка компьютера.

Как включить / выключить Песочницу Windows с помощью PowerShell

- Запустите PowerShell от имени администратора (введите powershell в поиске меню Пуск и выберите «Запуск от имени администратора»).

- Выполните следующую команду, чтобы включить Песочницу Windows:

Enable-WindowsOptionalFeature –FeatureName "Containers-DisposableClientVM" -All -Online

Выполните следующую команду, чтобы отключить Песочницу Windows:

Disable-WindowsOptionalFeature –FeatureName "Containers-DisposableClientVM" -Online

Как включить / выключить Песочницу Windows с помощью Командной строки

- Запустите Командную строку от имени администратора (введите cmd в поиске меню Пуск и выберите «Запуск от имени администратора»)

- Выполните следующую команду, чтобы включить Песочницу Windows:

Dism /online /Enable-Feature /FeatureName:"Containers-DisposableClientVM" -All

Выполните следующую команду, чтобы отключить Песочницу Windows:

Dism /online /Disable-Feature /FeatureName:"Containers-DisposableClientVM"

Запуск и использование Песочницы Windows

- Используя меню «Пуск», найдите Windows Sandbox, запустите ее и разрешите повышение привилегий.

- Скопируйте исполняемый файл с основной хост-системы.

- Вставьте исполняемый файл в окно песочницы Windows Sandbox (на рабочем столе Windows).

- Запустите исполняемый файл в песочнице Windows Sandbox; если это установщик, продолжайте и установите его.

- Запустите приложение и используйте его как обычно.

- Когда вы закончите экспериментировать, вы можете просто закрыть приложение Windows Sandbox. Все содержимое песочницы будет окончательно удалено.

- Убедитесь, что на хост-системе нет изменений, внесенных вами в песочницу Windows Sandbox.

Вы также можете использовать файлы конфигурации (WSB) или утилиту Windows Sandbox Editor для запуска песочницы с заданными параметрами: использование vGPU, поддержка сети, общие папки, скрипты и программы автозагрузки.

Последние статьи #Windows10

• Patchfluent – новый инструмент для установки обновлений Windows 10 вручную• Обновления KB4566782 и KB4565351 для Windows 10 не устанавливаются у некоторых пользователей• Microsoft: Пользователям больше не нужен «Диспетчер устройств» для обновления драйверов• Как использовать CAB и MSU файлы для обновления Windows 10 вручную• Windows 10 Build 20190 (Dev): Что нового в обновлении функций, улучшенные «Настройки графики»• Surface Duo будет поддерживать все функции «Ваш телефон» для Windows 10 как смартфоны Samsung

Песочница Windows Sandbox в Windows 10 1903: тестируем сомнительный софт без риска для системы

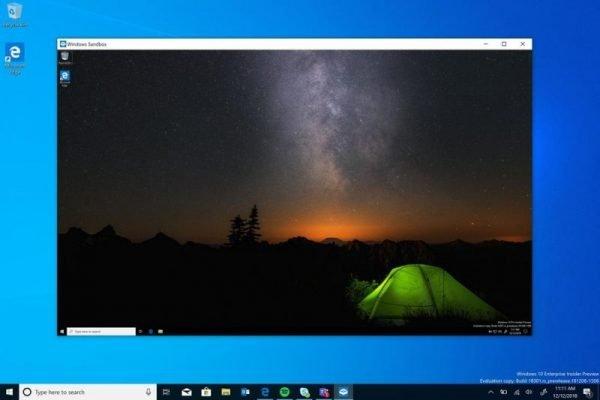

Windows Sandbox: что это такое

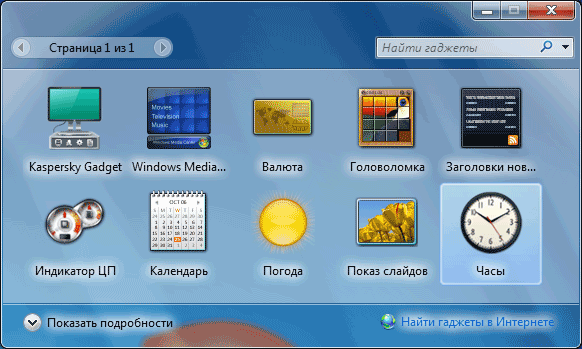

Windows Sandbox – это виртуальная, изолированная от основной Windows среда запуска сомнительных, непроверенных и заведомо проблемных EXE-файлов и программ Windows. В песочнице можем устанавливать программы, скачанные с левых сайтов, тестировать их,

кастомизировать интерфейс системы,

внедрять различные надстройки,

экспериментировать с настройками самой Windows, запускать браузер и ходить по сомнительным сайтам.

Песочница являет собой обычное приложение, но внутри него на базе технологии Hyper-V реализована виртуальная Windows 10 1903. Но не полноценная виртуальная операционная система, а урезанная: в ней есть только классическая часть Windows 10 — проводник, панель управления, диспетчер задач, командная строка, PowerShell и прочие административные утилиты. И реализован доступ к Интернету.

В песочнице нет Microsoft Store и его приложений, из штатных UWP-приложений — только браузер Microsoft Edge, «Безопасность Windows», «Параметры».

Песочница не функционирует по принципу программ типа «Неубиваемая Windows». Мы, как упоминалось, не работаем в среде реальной системы, которая потом возвращается к снимку, запечатлёному в момент активации защиты в виде неприменения вносимых изменений. Мы работаем полностью в виртуальной среде с единственным системным разделом С, муляжом реального раздела С.

Муляжа других разделов физического жёсткого диска у нас нет, а всё сообщение с основной операционной системой осуществляется через буфер обмена. Копируем файл в среде реальной системы, вставляем его в среде песочницы.

Мы даже не являемся пользователями виртуальной системы песочницы. Её пользователь – это предустановленная техническая локальная учётная запись с правами администратора.

Для удобства погружения в среду виртуальной Windows с песочницей можно работать в полноэкранном режиме.

Windows Sandbox – это, по сути, чистая Windows 10 1903, и таковой она будет каждый раз после закрытия и открытия приложения вновь. Все проделанные в такой виртуальной системе изменения не сохраняются и действуют только на протяжении одной сессии работы песочницы.

И, увы, такой расклад позволит нам проводить эксперименты только с софтом и настройками, которые не требуют процедуры перезагрузки.

Как активировать Windows Sandbox

Для активации песочницы в Windows 10 1903, как упоминалось, необходима редакция от Pro и выше. А также соответствие компьютера минимальным аппаратным характеристикам работе с гипервизорами, это:

- Поддержка аппаратной виртуализации процессором и включение её в BIOS;

- Сам процессор желательно с двумя ядрами;

- Хотя бы 4 Гб оперативной памяти.

Как видим, друзья, вполне сносные требования. Если с этим всё в порядке, отправляемся в панель управления. Кликаем «Программы».

Далее – «Программы и компоненты». В появившемся окошке ищем пункт «Песочница Windows», ставим галочку, жмём «Ок».

Ждём немного и перезагружаем компьютер. После перезагрузки ищем ярлык приложения Windows Sandbox в меню «Пуск». Вот так вот всё просто, казалось бы, если бы не одно «Но».

Ошибка запуска Windows Sandbox в русскоязычном дистрибутиве

Парадоксально, но именно самой толковой новинки Windows 10 1903 коснулись недоработки майского накопительного обновления. У многих Windows Sandbox в русскоязычном дистрибутиве операционной системы при запуске слетает с ошибкой. Известно, что в процессе инсайдерской обкатки песочница до определённого момента работала нормально, но после внедрения подборки обнов стала выдавать ошибку запуска.

Как быть в этой ситуации? Можно подождать, пока Microsoft решит этот вопрос. А можно всё же попытаться запустить Windows Sandbox. Первый вариант – в «Программах и компонентах» попробовать деактивировать песочницу, активировать компонент «Платформа виртуальной машины». Перезагрузиться и потом снова активировать песочницу.

Примечание: активация платформы виртуальной машины может привести к конфликту запуска в системе сторонних гипервизоров — VMware и VirtualBox. Если вы столкнётесь с этой ситуацией, деактивируйте платформу виртуальной машины, но не перезагружайтесь. Прежде запустите командную строку от администратора, введите:

bcdedit /set hypervisorlaunchtype off

И только теперь делайте перезагрузку.

Второй вариант – установить с нуля англоязычный дистрибутив Windows 10 1903 и русифицировать его, но только в части основного интерфейса, не применяя русский к административным параметрам. Подробнее об этом варианте читаем в статье «Windows Sandbox не запускается: устанавливаем англоязычную Windows 10 1903 и русифицируем её».

Quick start

- Install Windows 10 Pro or Enterprise, Insider build 18305 or newer

- Enable virtualization:

- If you are using a physical machine, ensure virtualization capabilities are enabled in the BIOS.

- If you are using a virtual machine, enable nested virtualization with this PowerShell cmdlet:

- Set-VMProcessor -VMName <VMName> -ExposeVirtualizationExtensions $true

- Open Windows Features, and then select Windows Sandbox. Select OK to install Windows Sandbox. You might be asked to restart the computer.

- Using the Start menu, find Windows Sandbox, run it and allow the elevation

- Copy an executable file from the host

- Paste the executable file in the window of Windows Sandbox (on the Windows desktop)

- Run the executable in the Windows Sandbox; if it is an installer go ahead and install it

- Run the application and use it as you normally do

- When you’re done experimenting, you can simply close the Windows Sandbox application. All sandbox content will be discarded and permanently deleted

- Confirm that the host does not have any of the modifications that you made in Windows Sandbox.

Windows Sandbox respects the host diagnostic data settings. All other privacy settings are set to their default values.

BufferZone

Мощь настроек BufferZone

BufferZone контролирует интернет- и программную активность приложений с помощью виртуальной зоны, вплотную приближаясь к файрволам. Другими словами, здесь применяется виртуализация, регулируемая с помощью правил. BufferZone легко срабатывается в связке с браузерами, мессенджерами, почтовыми и P2P-клиентами.

На момент написания статьи разработчики предупреждали о возможных проблемах при работе с Windows 8. Программа способна убить систему, после чего ее придется удалять через безопасный режим. Виной тому драйверы BufferZone, которые вступают в нешуточный конфликт с ОС.

То, что попадает под радар BufferZone, можно отследить в главном разделе Summary. Число ограниченных приложений ты определяешь сам: для этого предназначен список Programs to run inside BufferZone. В него уже включены потенциально небезопасные приложения вроде браузеров и почтовых клиентов. Вокруг окна захваченного приложения появляется красная рамка, что придает уверенность при безопасном серфинге. Хочешь запустить вне зоны — без проблем, контроль можно обойти через контекстное меню.

Помимо виртуальной зоны, есть такое понятие, как зона приватная. В нее можно добавить сайты, на которых требуется соблюдать строжайшую конфиденциальность. Сразу нужно отметить, что функция работает только в Internet Explorer ретро-версий. В более современных браузерах имеются встроенные средства для обеспечения анонимности.

В разделе Policy настраивается политика по отношению к установщикам и обновлениям, а также программам, запущенным с устройств и сетевых источников. В Configurations также смотри дополнительные опции политики безопасности (Advanced Policy). Имеется шесть уровней контроля, в зависимости от чего меняется отношение BufferZone к программам: без защиты (1), автоматический (2) и полуавтоматический (3), уведомления о запуске всех (4) и неподписанных программ (5), максимальная защита (6).

Как видишь, ценность BufferZone состоит в тотальном интернет-контроле. Если тебе нужны более гибкие правила, то любой файрвол тебе в помощь. В BufferZone он также есть, но больше для галочки: позволяет блокировать приложения, сетевые адреса и порты. С практической точки зрения он малоудобен для активного обращения к настройкам.

Какие ошибки могут возникнуть

С запуском «Песочницы» не должно возникать серьёзных проблем. Основные ошибки могут появиться лишь при подготовке платформы

Очень важно помнить основные требования виртуальной машины: операционная система Windows 10 Pro, Enterprise или Education, сборка версии не меньше 18301 и запросы к «железу» компьютера

При несоблюдении первых требований невозможно будет запустить Windows Sandbox, так как вы не найдёте иконку ни в меню «Пуск», ни через поиск системы. Изменить ситуацию возможно лишь обновлением операционной системы до заданных параметров.

Если «Песочница» не запускается при команде в меню «Пуск», причин может быть две:

- недостаток мощности «железа» — поможет апдейт компьютера;

- недостаток прав учётной записи — необходимо кликнуть правой кнопкой по иконке «Песочницы» и выбрать пункт «Запуск от имени администратора».

«Песочница» — это специальный инструмент для безопасности вашего ПК. Внутри неё можно открывать сомнительные файлы, письма электронной почты и прочее без угрозы для общей функциональности ОС и ПК.

VMware ThinApp

Процесс виртуализации

ThinApp от небезызвестной тебе VMware представляет собой мощный инструмент для изоляции, обеспечения безопасности, а также создания мобильных (то есть портативных) приложений.

Механизм работы похож на описанные программы: ты делаешь снимок системы, устанавливаешь программу, запускаешь и настраиваешь ее, сверяешь изменения и на их основе создаешь среду для запуска софта. Особенность VMware ThinApp в том, что ты тщательно контролируешь процесс от начала и до конца, начиная с предварительного сканирования. На этом этапе ты указываешь диски и разделы реестра для анализа. После сканирования можно создать группу для запуска приложений (с поддержкой Active Directory) и режим изоляции:

- Merged Isolation Mode — возможность чтения и записи вне виртуального окружения;

- WriteCopy isolation mode — операции записи перенаправляются в песочницу.

Теперь нужно указать пользовательскую директорию, куда прога будет записывать изменения. Все служебные файлы песочницы также будут храниться в этой папке. Удалив их, ты вернешь приложение к ее исходному состоянию. Если разместить песочницу в сетевой папке, можно будет дать к ней общий доступ.

Наконец, завершающая стадия — создание установочного MSI-пакета. Более тонкие настройки можно задавать через внешний конфиг Package.ini и макросы (актуальный мануал ищи здесь.

Если тебя не устраивает медлительность процесса, с помощью тулзы ThinApp Converter ты можешь поставить виртуализацию на поток. Инсталляторы будут создаваться на основе указанного тобой конфига.

Вообще, разработчики советуют производить все указанные препарации в стерильных условиях, на свежей ОС, дабы все нюансы установки были учтены. Для этих целей можно использовать виртуальную машину, но, разумеется, это наложит свой отпечаток на скорость работы. VMware ThinApp и без того неслабо грузит системные ресурсы, причем не только в режиме сканирования. Однако, как говорится, медленно, но верно.

You can navigate Windows Sandbox just as you would a standard PC, but you can also make it full-screen, making it like your main machine. You can press the Ctrl + Alt + Break keys on your keyboard to switch Sandbox to full-screen mode.

In addition, there is no need to shut down the Sandbox once you’re done. Simply exit full-screen mode, and press the X button as you would with a normal app to close the session. You’ll get a warning that all your settings and anything installed will be deleted — just as a Sandbox is designed to do.

Editors’ Recommendations

-

Windows 7 vs. Windows 10

-

How to factory reset Windows

-

How to turn on Bluetooth in Windows

-

How to get Windows 10 for free

-

How to download a Windows 10 ISO file legally and install Windows 10 from it

Quick start

- Install Windows 10 Pro or Enterprise, Insider build 18305 or newer

- Enable virtualization:

- If you are using a physical machine, ensure virtualization capabilities are enabled in the BIOS.

- If you are using a virtual machine, enable nested virtualization with this PowerShell cmdlet:

- Set-VMProcessor -VMName <VMName> -ExposeVirtualizationExtensions $true

- Open Windows Features, and then select Windows Sandbox. Select OK to install Windows Sandbox. You might be asked to restart the computer.

- Using the Start menu, find Windows Sandbox, run it and allow the elevation

- Copy an executable file from the host

- Paste the executable file in the window of Windows Sandbox (on the Windows desktop)

- Run the executable in the Windows Sandbox; if it is an installer go ahead and install it

- Run the application and use it as you normally do

- When you’re done experimenting, you can simply close the Windows Sandbox application. All sandbox content will be discarded and permanently deleted

- Confirm that the host does not have any of the modifications that you made in Windows Sandbox.

Windows Sandbox respects the host diagnostic data settings. All other privacy settings are set to their default values.

How to enable Windows Sandbox on Windows 10

The process to enable Windows Sandbox is straightforward using the Windows Features experience.

Enabling virtualization

Before you can enable Windows Sandbox, you must make sure that your device supports hardware virtualization and the feature is enabled in the Basic Input/Output System (BIOS) or Unified Extensible Firmware Interface (UEFI) firmware.

To check if your device supports virtualization, use these steps:

- Open Start.

- Search for Command Prompt and click the top result.

-

Type the following command and press Enter:

-

Under the «Hyper-V Requirements» section, if «Virtualization Enabled In Firmware» reads Yes, then you can use Windows Sandbox.

If virtualization isn’t enabled, you’ll need to start your device in its BIOS or UEFI firmware and enable the feature. This process typically requires hitting one of the function keys (F1, F2, F3, F10, or F12), the ESC, or Delete key as soon as you start your computer. However, these settings will vary by manufacturer, and even by computer model. So make sure to check your device manufacturer’s support website for more specific instructions.

Enabling Windows Sandbox

To enable Windows Sandbox on Windows 10 version 1903 or later, use these steps:

- Open Start.

- Search for Turn Windows features on or off, and click the top result to open the Windows Features experience.

-

Check the Windows Sandbox option.

- Click the OK button.

- Click the Restart now button.

After completing the steps, you can start using the new virtualization layer to temporarily install and test untrusted applications.

Системные требования к Песочнице Windows

Для комфортного использования Windows Sandbox в Windows 10, необходимо чтобы компьютер соответствовал определенным системным требованиям:

- ОС Windows 10 Pro, Windows 10 Enterprise, Windows 10 Education, начиная с версии 1903 и позднее.

- Поддержка процессором 64-битной разрядности.

- В BIOS или UEFI должна быть включена виртуализация.

- Не менее 4 ГБ оперативной памяти (рекомендуется — 8 ГБ).

- Не менее 1 ГБ свободного места на диске (рекомендуется использовать SSD диск).

- Двухъядерный процессор (рекомендуется четырехъядерный с поддержкой Hyper-threading).

Имеется возможность для запуска Песочницы Windows из виртуальной машины. Включите виртуализацию процессора в настройках виртуальной машины, созданной в VMware или в VirtualBox. Для включения виртуализации в Hyper-V, выполните команду в Windows PowerShell из виртуальной машины:

Set-VMProcessor -VMName {VMName} -ExposeVirtualizationExtensions $true

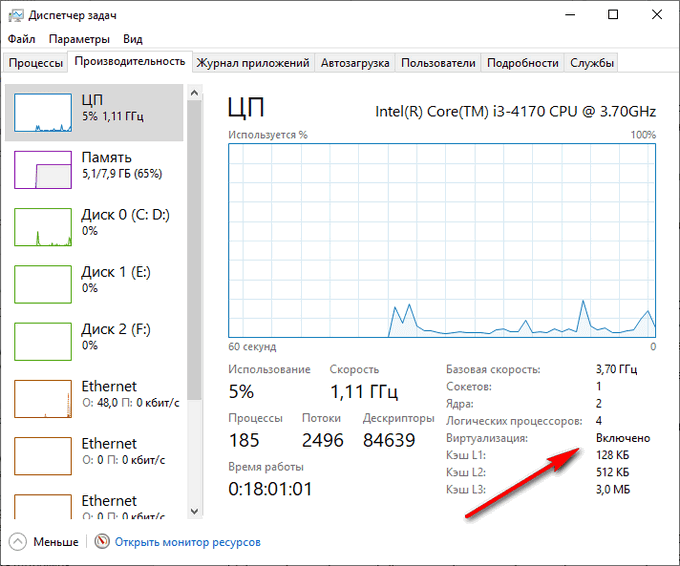

На физическом ПК проверьте включена ли виртуализация на данном устройстве:

- Щелкните правой кнопкой мыши по Панели задач, в контекстном меню выберите «Диспетчер задач».

- В окне «Диспетчер задач» откройте вкладку «Производительность».

- В параметрах центрального процессора (ЦП) посмотрите на опцию «Виртуализация».

Если виртуализация отключена, зайдите в настройки BIOS или UEFI для включения этого параметра. Если при включении Windows Sandbox возникает ошибка 0x80070002, установите обновление KB4512941.

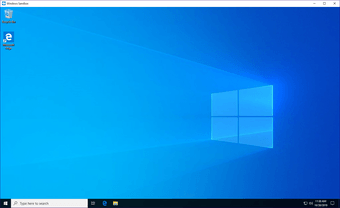

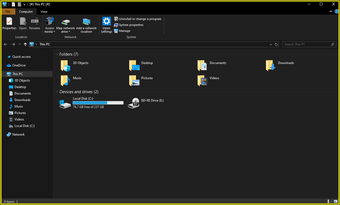

Convenience

Once you’ve activated Windows Sandbox, using it is quite simple. Launch it, and you will be greeted with a virtualized Windows desktop, similar to the one that you get after a fresh Windows installation.

You can then go about installing any application that you want, either by downloading the installer directly from the internet or by copying and pasting it from your desktop into Windows Sandbox.

But there are a couple of things that you need to keep in mind when using Windows Sandbox. Firstly, you can’t access programs that you’ve installed on your desktop, nor any files that reside within it — you must install everything from scratch or copy and paste the files that you want to access.

Secondly, Windows Sandbox will destroy everything when you exit it, which means that you must start over every time. That can be mildly annoying.

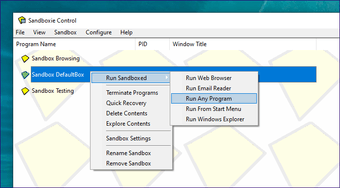

But Sandboxie works quite differently. You can easily open programs that you’ve already installed, but in an isolated container so that nothing gets out. And it’s easy to do that — open Sandboxie, right-click your sandbox (you can have multiple sandboxes created), and you can open any program by typing out its name.

Programs opened in Sandboxie will have two hash symbols surrounding the application name on the title bar. There will also be a distinct border around a program to denote its ‘sandboxed’ nature.

You can also install programs in Sandboxie from scratch. Either open a browser in Sandboxie and download the program or use File Explorer to access the file installer directly from your hard drive.

Any installed programs, changes to existing programs, files downloaded, etc. are temporary — they will be deleted as soon as you terminate the sandbox. You can, however, choose to save certain files that were generated using either the Export Contents or Quick Recovery options for each sandbox.

Filing bugs and suggestions

As with any new technology, there may be bugs. Please file them so that we can continually improve this feature.

File bugs and suggestions at Windows Sandbox’s Feedback Hub (select Add new feedback), or follows these steps:

- Open the Feedback Hub

- Select Report a problem or Suggest a feature.

- Fill in the Summarize your feedback and Explain in more details boxes with a detailed description of the issue or suggestion.

- Select an appropriate category and subcategory by using the dropdown menus. There is a dedicated option in Feedback Hub to file «Windows Sandbox» bugs and feedback. It is located under «Security and Privacy» subcategory «Windows Sandbox».

- Select Next

- If necessary, you can collect traces for the issue as follows: Select the Recreate my problem tile, then select Start capture, reproduce the issue, and then select Stop capture.

- Attach any relevant screenshots or files for the problem.

- Submit.

How to enable Windows Sandbox on Windows 10

To enable and run Windows Sandbox on Windows 10, the following need to be done:

- Ensure that you are running Windows 10 Pro or Windows 10 Enterprise Editions

- Enable Virtualization

- Open Windows Features on and off panel

- Enable Windows Sandbox here

- Run the executable file in the Sandbox environment.

Let us look at this in more detail.

First, you need to make sure that you are running either of Windows 10 Pro or Windows 10 Enterprise Editions.

Then you need to enable Virtualization to let another instance of Windows 10 running in Sandbox mode.

After that, search for Windows Features on and off on the Search Box and select the appropriate entry.

From the list, you get in the mini window, check Windows Sandbox and finally click on OK.

Now, search for Windows Sandbox in the Cortana Search box and select the appropriate entry to run it in an elevation.

From your main computer (host) copy the executable file and paste it inside the Windows Sandbox environment.

Finally, run the executable file in the Sandbox environment and use it as you would normally.

When you are done, just close the Windows Sandbox application and every data regarding that and the temporary environment will be deleted.

Just for the sake of safety, make sure that no modifications were made to the host because of the executions in the Sandboxed environment.

Read:

- How to enable Windows Sandbox in Windows 10 Home

- How to enable Windows Sandbox in VirtualBox guest OS

- How to enable Windows Sandbox in VMware Workstation

- How to enable Audio Sandbox in Edge browser.

Contact Microsoft for feedback related to Windows Sandbox

You can use the traditional Feedback Hub if you have any issues or suggestions.

Fill in the appropriate details and for the feature category, select Windows Sandbox under Security and Privacy.

If you have any issues related to the execution of and within Windows Sandbox, select Recreate my problem.

Select Start capture to reproduce the issue and when done, select Stop capture,

This is how you can send feedback to the appropriate team.

Read next: How to configure and use Windows Sandbox. You can also use Sandbox Configuration Manager.

Tags: Features, Sandbox

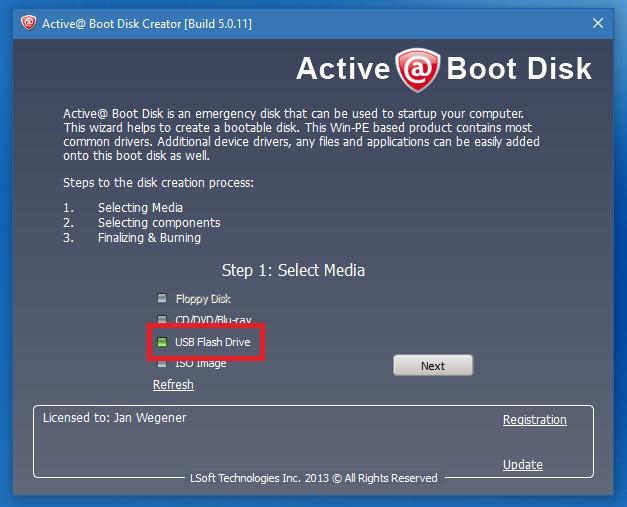

Как установить для версии Home

Так как для рядового юзера виртуальная машина не является необходимостью, Microsoft решили, что самая дешевая редакция ОС, предназначенная для домашнего использования, в Sandbox не нуждается. Песочницу в Home редакции запустить можно.

https://www.deskmodder.de/blog/wp-content/uploads/2019/04/sandbox-installer.zip

2. Нажмите «Y» для подтверждения инсталляции пакета в обоих случаях и перезапустите компьютер.

@echo off

echo Checking for permissions

>nul 2>&1 "%SYSTEMROOT%\system32\cacls.exe" "%SYSTEMROOT%\system32\config\system"

echo Permission check result: %errorlevel%

REM --> If error flag set, we do not have admin.

if '%errorlevel%' NEQ '0' (

echo Requesting administrative privileges...

goto UACPrompt

) else ( goto gotAdmin )

:UACPrompt

echo Set UAC = CreateObject^("Shell.Application"^) > "%temp%\getadmin.vbs"

echo UAC.ShellExecute "%~s0", "", "", "runas", 1 >> "%temp%\getadmin.vbs"

echo Running created temporary "%temp%\getadmin.vbs"

timeout /T 2

"%temp%\getadmin.vbs"

exit /B

:gotAdmin

if exist "%temp%\getadmin.vbs" ( del "%temp%\getadmin.vbs" )

pushd "%CD%"

CD /D "%~dp0"

echo Batch was successfully started with admin privileges

echo .

cls

Title Sandbox Installer

pushd "%~dp0"

dir /b %SystemRoot%\servicing\Packages\*Containers*.mum >sandbox.txt

for /f %%i in ('findstr /i . sandbox.txt 2^>nul') do dism /online /norestart /add-package:"%SystemRoot%\servicing\Packages\%%i"

del sandbox.txt

Dism /online /enable-feature /featurename:Containers-DisposableClientVM /LimitAccess /ALL

pause

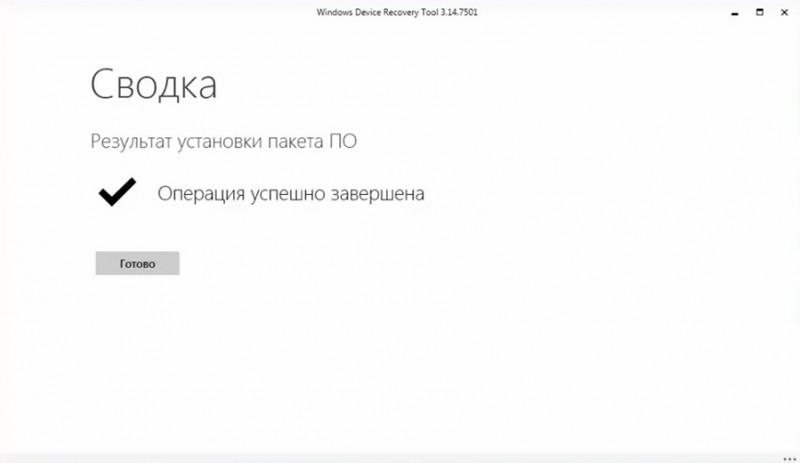

После перезагрузки компьютера (в её процессе производится инсталляция нужных файлов и настройка контейнера), в обоих случаях в меню Пуск появится ярлык Windows Sandbox.

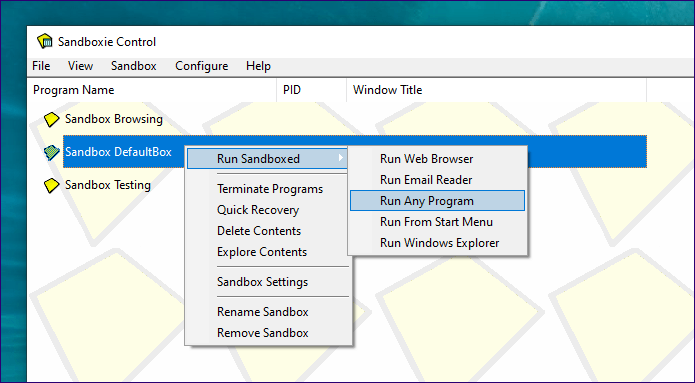

Рассмотрим практический пример

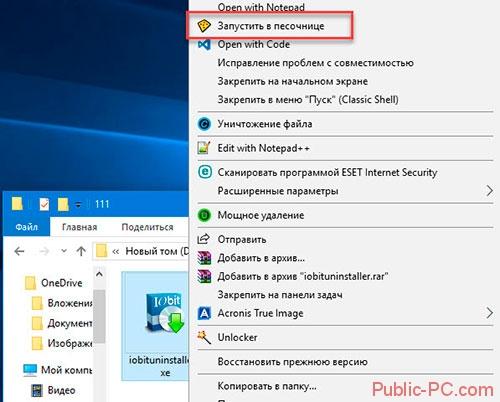

Возьмем программу Iobit Uninstaller. Для других приложений все происходит аналогично. Нажимаем правой кнопкой на инсталляционном «exe» файле. Выбираем пункт «Запустить».

Приложение предложит запуск в стандартной песочнице. Выбираем ее, нажимаем «ОК».

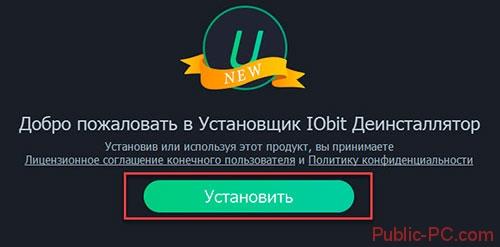

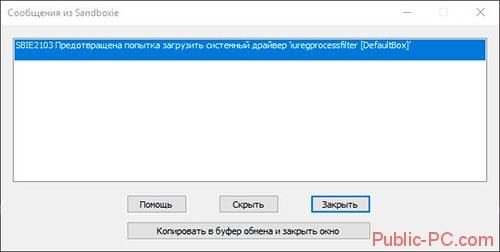

Запустится установка. Ее особенность — каждый файл не зависимо временный он или системный расположится в изолированной среде и не попадет в систему. Устанавливайте дополнительные рекламное предложения.

Не запустятся системные службы. Не будет никаких изменений в ОС.

После установки утилита запустится и будет выделена рамкой желтого цвета.

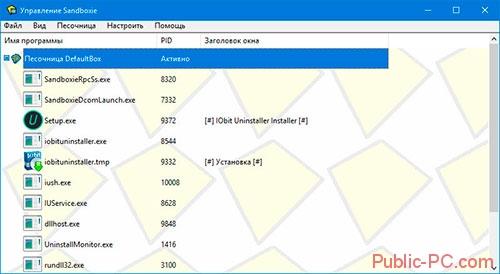

Что произошло в песочнице

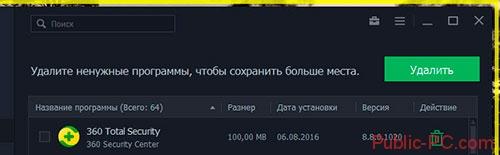

Открываем программу, видим работающие процессы.

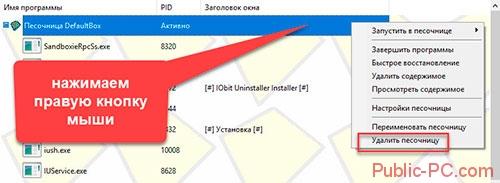

Как удалить

Нажимаем правую кнопку, далее «Удалить».

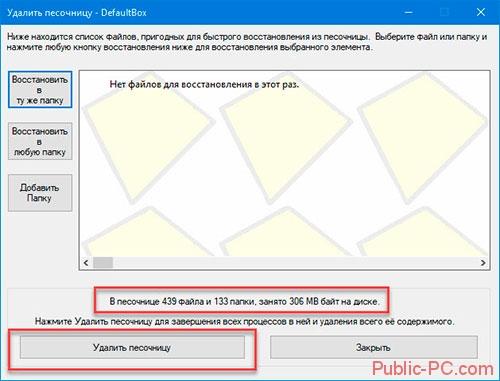

Появится информация. Создалось 439 файлов, 133 директории

Нажимаем кнопку «Удалить».

Восстановление

При работе файлы сохраняются в директориях. Их не видно, пока не разрешите приложению перенести их. Это и есть «Восстановление». Как его настроить рассматривалось немного выше в статье. Как восстановить?

Рекомендую использовать этот способ так как функция вызывается автоматически, пока файлы создаются

После сохранения появится окно «Немедленное восстановление».

А существует ли Sandboxie аналог? В качестве альтернативы, обратите внимание на такие программы как Shadow User и Shadow Defender. Но если вам нужен софт для контроля за приложениями, то не вижу смысла замены

Практическое применение

Попробуем наш инструмент на реальной угрозе. Чтобы никто не упрекнул меня в подтасовке, я поступил просто: зашел на www.malwaredomainlist.com и скачал последнее, что там появилось на момент написания статьи. Это оказался премилый файл pp.exe с какого-то зараженного сайта. Одно только название внушает большие надежды, кроме того, на этот файл сразу заорал мой антивирус. К слову, все наши манипуляции лучше производить при отключенном антивирусе, иначе мы рискуем заблокировать/удалить что-нибудь из того, что исследуем. Как изучить поведения бинарника? Просто нажимаем правой кнопкой на этот файл и выбираем в выпавшем меню пункт Run BSA. Откроется окно Buster Sandbox Analyzer. Внимательно смотрим в строку Sandbox folder to check. Все параметры должны совпадать с теми, которые мы указали при настройке Sandboxie, то есть если песочница получила название BSA, а в качестве пути к папке был задан параметр FileRootPath=C:\Sandbox\%SANDBOX%, то вс,ёе должно быть как на скриншоте. Если же ты знаешь толк в извращениях и назвал песочницу по-другому или настроил параметр FileRootPath на другой диск или папку, его нужно изменить соответствующим образом. В противном случае Buster Sandbox Analyzer не будет знать, где искать новые файлы и изменения в реестре.

Скачиваем образец малвари для анализа

BSA включает в себя массу настроек по анализу и изучению процесса выполнения бинарника, вплоть до перехвата сетевых пакетов. Смело нажимай кнопку Start Analysis. Окно перейдет в режим анализа. Если песочница, выбранная для анализа, по каким-то причинам содержит результаты предыдущего исследования, утилита предложит предварительно ее очистить. Все готово к запуску исследуемого файла.

Готов? Тогда нажми на изучаемый файл правой кнопкой мыши и в открывшемся меню выбери «Запустить в песочнице», после чего укажи ту «песочницу», к которой мы прикрутили BSA.

Сразу после этого в окне анализатора побегут API-вызовы, которые будут фиксироваться в лог-файлах

Обрати внимание, что сам Buster Sandbox Analyzer не знает, когда завершится анализ процесса, фактически сигналом к окончанию служит именно твое жмакание на кнопку Finish Analysis. Как же узнать, что время уже наступило? Тут может быть два варианта

- В окне Sandboxie не отображается ни один выполняемый процесс. Это означает, что выполнение программы явно завершилось.

- В списке API-вызовов долгое время не появляется ничего нового или, наоборот, одно и то же выводится в циклической последовательности. При этом в окне Sandboxie что-то еще выполняется. Такое бывает, если программа настроена на резидентное выполнение или попросту зависла. В этом случае ее необходимо вначале завершить вручную, нажав правой кнопкой в окне Sandboxie на соответствующую «песочницу» и выбрав «Завершить программы». Кстати, при анализе моего pp.exe произошла именно такая ситуация.

После этого можно смело выбирать Finish Analysis в окне Buster Sandbox Analyzer.

Чеклист подозрительного поведения приложения