Как взломать соседский wifi, все возможные методы в одной статье

Содержание:

- Взлом WPS по наиболее вероятным пинам

- Общие сведения

- Приложение для взлома вай фай для iPhone

- Приложения с базами уже взломанных паролей от вай фай

- Программы для взлома паролей wifi для android

- Взлом пароля через Pin код оборудования

- Термины Wi-Fi сетей

- Разведка

- INFO

- Автоматический подбор кода

- Fluxion – социальная инженерия взлома Wi-Fi доведённая до совершенства

- Как подключиться к wi-fi соседа при помощи незащищённой сети?

Взлом WPS по наиболее вероятным пинам

Кроме уже рассмотренной атаке Pixie Dust, есть ещё одна очень интересная атака на Точки Доступа с включённым WPS. Дело в том, что для некоторых моделей роутеров пины генерируются по определённым алгоритмам, например, исходя из MAC адреса роутера или его серийного номера. Зная эти данные можно сгенерировать один или несколько пинов, которые с высокой долей вероятности подойдут для беспроводной Точки доступа.

Такая атака реализована в WiFi-autopwner (описание здесь) — в этом скрипте требуется Интернет-подключение для запроса ПИНов онлайн, но зато реализован фикс для адаптеров на чипсете Ralink (таких большинство).

Пример очень быстро взломанных Wi-Fi сетей этим методом:

Ещё аналогичная атака реализована в airgeddon. Но в этой программе WPS атаки не работают с адаптерами на чипсетах Ralink. В этой программе нужно использовать, например, Alfa AWUS036NHA (чипсет Atheros). Лучше всего с антенной Alfa ARS-N19. Именно такую связку используя и я.

Другие подробности смотрите в статье «Эффективный подбор WPS ПИНа по базе известных и сгенерированным ПИНам».

Общие сведения

В зависимости от мощности антенн роутера, сигнал ВайФай может распространяться достаточно далеко. Его прохождению активно препятствуют стены, особенно, железобетонные. Из-за прохождения сквозь препятствия, мощность сигнала падает, а вместе с ней уменьшается и максимальная скорость передачи информации.

Однако вы вполне можете получить хороший быстрый интернет от маршрутизатора, который находится за парой стен. Возможно, роутер стоит у соседей, этажом ниже. Конечно, вряд ли вы получите максимальное качество, но это значительно лучше, чем ничего.

Если вы все же решили переступить грань, ограничьтесь только выходом в интернет. Хищение конфиденциальной информации с чужого персонального компьютера по сети относится к уголовным правонарушениям. Будьте осторожны.

Приложение для взлома вай фай для iPhone

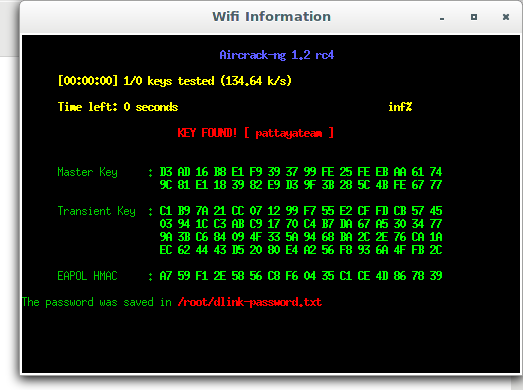

Aircrack-ng — Это приложение включает целый набор сетевых программ. Они используются для обнаружения, перехвата, анализа и взламывания беспроводных сетей. Функции инструментария, представленного в этом пакете, заключаются в работе с протоколами безопасности, тестировании беспроводных сетей на способность устойчивости к внешним атакам и так далее.

Рассмотрим порядок взлома пароля от сети, которая использует протокол:

- включаем программу, перейдём во вкладку «Aircrack-ng»;

- прописываем путь к файлу с перехваченными пакетами (в строке «Filenames»);

- во вкладке «шифрование» указываем «WPA»;

- подключаем полную базу всех паролей (в строке «Wordlist»);

- помечаем галочкой дополнительные опции («Advanced option»);

- затем помечаем «Specify ESSID» и вписываем там имя сети, которая взламывается;

- после этого ставим галочку на «Specify BSSID» и записываем MAC-адрес этой сети;

- Жмем кнопку «запуск» и ждём поиска правильного пароля. Время поиска занимает от минут до нескольких часов, это зависит от сложности пароля.

iWep Lite — Это довольно устаревшая программа для взлома сетей, в сравнении с аналогами. Этот функционал может использоваться для быстрого поиска пароля из множества вариантов. С помощью данного приложения можно взломать сети, которые используют для защиты метод WEP. Программа с помощью встроенного словаря различных вариантов паролей к wi fi, вычисляет нужный. Этот метод является устаревшим, а сейчас в ходу более современные алгоритмы. Плюсом у этого приложения является простота в скачивании и установки, а минусом — очень длительная проверка в процессе нахождения ключей. Еще одной функцией программы является возможность проверки маршрутизатора на различные уязвимости. Пользоваться данным сервисом весьма просто, он удобен и понятен.

Airslax — Эта программа может перехватить пароль WiFi, без особо сложных операций, которые часто вызывают трудности у обычных пользователей. Приложение является фактически образом операционной системы (Kali Linux), где можно найти различные инструменты для «работы» с точками доступа, использующие защиту WPA / WPA2.

При помощи программы можно просканировать эфир в радиусе действия WiFi адаптера, собрать информацию о доступных точках. Программа может отследить уровень сигнала, просканировать тип защиты и другие характеристики. Когда роутер выбран, можно включить перехват. В это время программа отключит уже подключенных к сети клиентов и при повторной попытке засечет ключ «рукопожатия». Затем запускается поиск пароля по встроенным словарям. Полезной функцией у программы является возможность изменения MAC-адреса.

Приложения с базами уже взломанных паролей от вай фай

Здесь пароли могут выкладываться как разработчиками, так и пользователями за особое поощрение. Ниже представлены те программы, которые можно назвать лучшими в данном сегменте.

Swift WiFi (Android) — В особенностях этого софта есть оптимизация энергопотребления WiFi и его же анализатор на различные ошибки, угрозы безопасности. Но нас с вами больше всего интересует его база с паролями. Она здесь присутствует, причем довольно обширная. Здесь пользователи дают пароли от WiFi за так называемую валюту — монетки. В дальнейшем их можно обменивать на доступ к Вай Фаю.

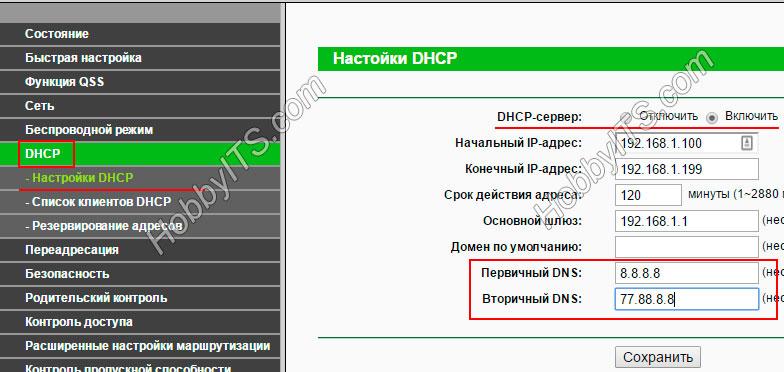

Router Scan (Windows) — Ну и переходим к более тяжелой артиллерии. Router Scan поможет вам получить всю информацию о Wi-Fi, в том числе и пароль, т.к программа пользуется всеми уязвимостями и багами роутера для получения доступа к сети. С помощью IP-диапазона вашего города можно увидеть множество паролей и затем с помощью данного софта подключится к WiFi.

WiFi You (Android) — К сожалению она подойдет не всем, т.к она только на английском языке. Тем не менее данная программа довольно понятна и имеет интересный интерфейс, также имеет базу с паролями.

Программы для взлома паролей wifi для android

Сейчас в интернете можно без труда найти программы для взлома вай фай, которые предназначены для бесплатного доступа в сеть. Давайте рассмотрим некоторые из них.

WPS Connect — С помощью этой программы можно пользоваться интернетом практически везде. Успех взлома и подключения к сторонней сети составляет около 30 процентов. Главное влияние играет сложность пароля.

Для использования приложения, необходимо иметь root-права для вашего устройства. Провести взлом WiFi можно очень быстро, главное — хороший уровень сигнала. Особенности программы:

- при подключении в программе сохраняется логин и пароль, которые затем выбираются из главного меню;

- наборы PIN-кодов к сети подбираются автоматически;

- может легко заблокировать в своей сети «нежданных гостей».

Программа поддерживает только сети на WPS-протоколах.

WIBR+

WIBR использует алгоритм автоматического набора комбинаций к Wi Fi, и имеет очень высокую вероятность подключения. Программа может взломать более одного Wi Fi за раз, а вся информация об этом видна на одном экране. При нажатии на определенную сеть, вы увидите точную статистику: количество паролей и вариантов, что уже подобрано, а какие комбинации еще остались.

Эта программа может загружать свои словари с самыми используемыми паролями.

С ее помощью можно взломать ближайшее подключение по wi-fi. Но перед использованием программы хорошенько подумайте о вероятности всех последствий, которые могут возникнуть с законодательством.

WifiKill — Эта программа для взлома wifi совмещает в себе много функций. Например, можно отключить от точки доступа любого пользователя. Вот как это выглядит. Допустим, вы хотите подключиться к общему интернету. Обычно к ней уже подключены много пользователей, которые снижают скорость открытия страниц или скачки файлов у вас. Вам нужно отключить пользователей, закрыв им доступ. Для этого запускаем программу, подтвердив свои права суперпользователя, и наблюдаем за сканированием сети. На экране видим список подключенных устройств, включая модель и производителя смартфона. Далее отключаем выбранных пользователей.

AndroDumpper — Данное приложение может не только тестировать Wi-Fi-точки на уязвимости, с ее помощью можно подключиться к защищенным паролем маршрутизаторам, используя протокол WPS. Пароль для подключения к защищенной сети не потребуется. Отметим, что при использовании функционала программы необходимы рут-права. Получить их можно, используя любое соответствующее приложение. Приложение будет работать и без супер прав, но нестабильно и с низкой эффективностью анализа. Программа обладает удобным интерфейсом. Пользователи видят пароли тех сетей, с которых входили в интернет. Можно подключаться и с помощью ПИН-кода. В этом случае соединение более защищено.

Взлом пароля через Pin код оборудования

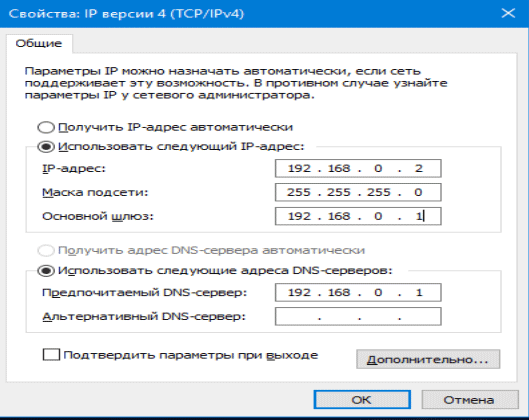

Чтобы узнать password через Pin код устройства, на котором стоит шифрование WPA, WPA2 вам понадобится:

- Ноутбук или компьютер, если у вас компьютер тогда необходимо, чтобы на нем был вайфай-адаптер.

- USB-флеш-накопитель минимум на 2 Гб

- Программа «Elcomsoft Wireless Security Auditor».

Рекомендуем работать в ОС Linux, так как все процедуры выполнить намного легче. Если такой возможности нет, все получится и в Виндовсе.

- Форматируем флешку и скачиваем на неё утилиту «WiFi Slax». Запускаем программу на флешки нажатием на «Wifislax Boot Installer». Указываем параметр S и клацаем «Ввод»

- Перезагружаем и делаем запуск с нашей флешки.

- Выбрать запуск с ядра SMP, а wifislax c KDE, ждем загрузку.

- Заменяем MAC лэптопа, сделав в консоли «ifconfig wlan0 down».

- Открываем «Macchanger», нажимаем «Поменять MAC».

- Выходим из утилиты и в консоли выполнить «ifconfig wlan0 down».

- Запускаем «minidwep-gtk», нажимаем «Сканировать» и ожидаем. Технологию WPS намного легче можно взломать, поэтому для новичков рекомендуем её.

- После сканирования выбираем жертву и нажимаем «Reaver». Все, ожидаем взломанный пароль Wi Fi

Есть более легкий способ узнать Pin, просто прогуляйтесь в гости к вашему соседу. Когда он отойдет, возьмите роутер и переверните, там вы и увидите WPS Pin.

Термины Wi-Fi сетей

Точка Доступа (также Access Point), сокращённо ТД, AP – устройство, которое обеспечивает работу сети Wi-Fi, к нему подключаются Клиенты. Чаще всего точками доступа являются роутеры.

Клиент (Станция) – устройство, которое подключается к Точке Доступа. Чаще всего это компьютеры, ноутбуки, сотовые телефоны и т.д.

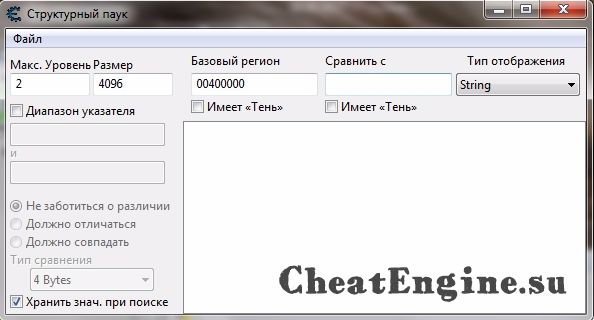

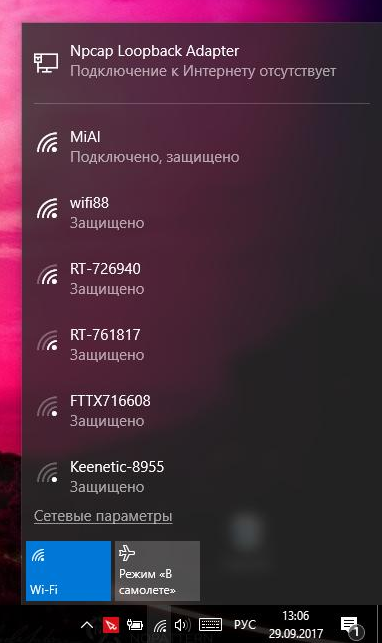

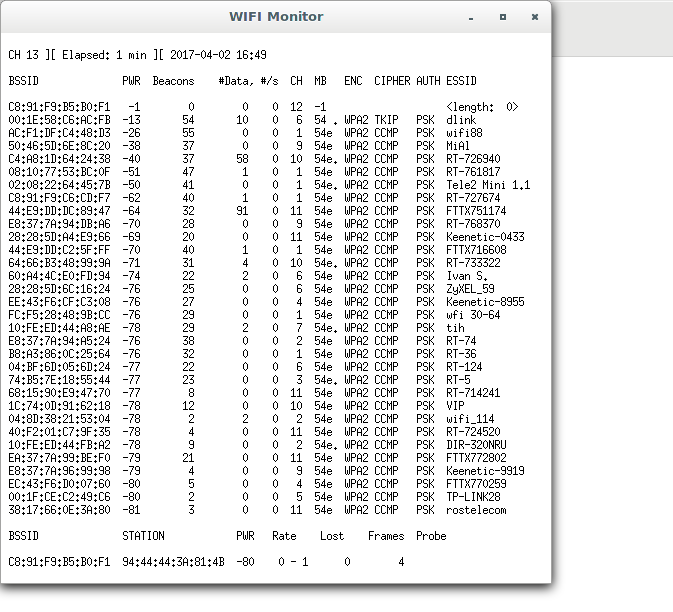

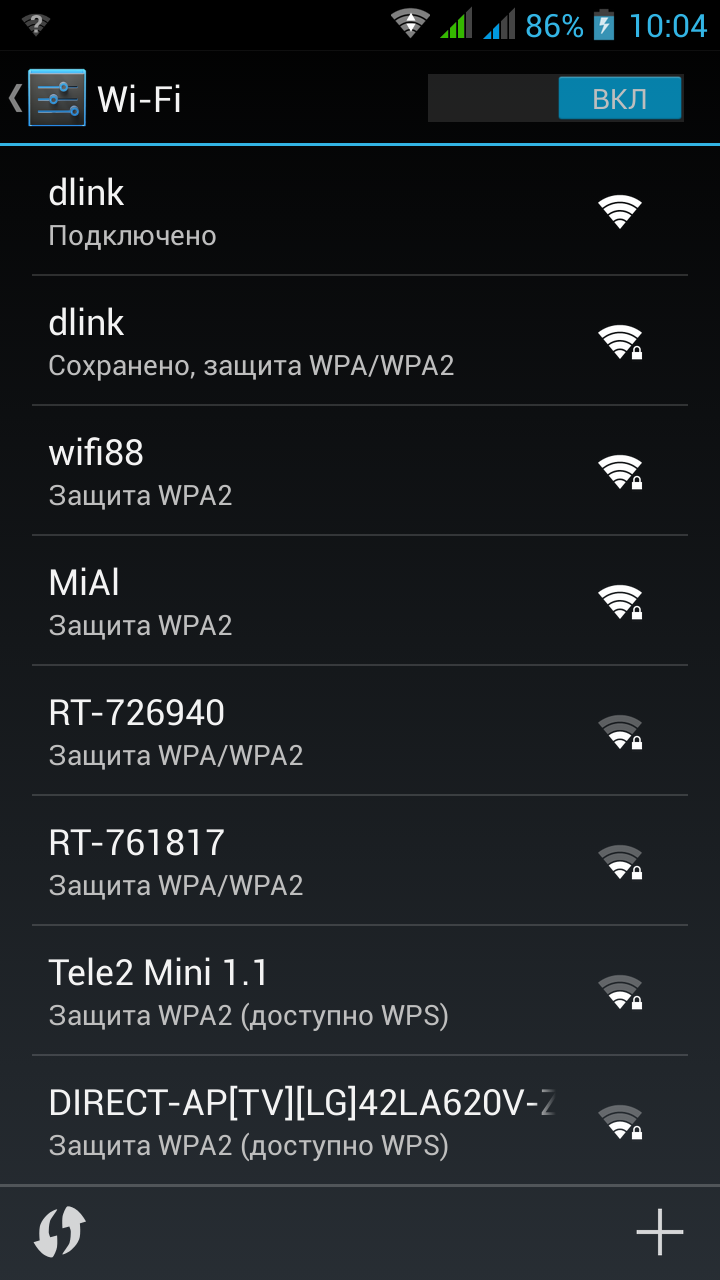

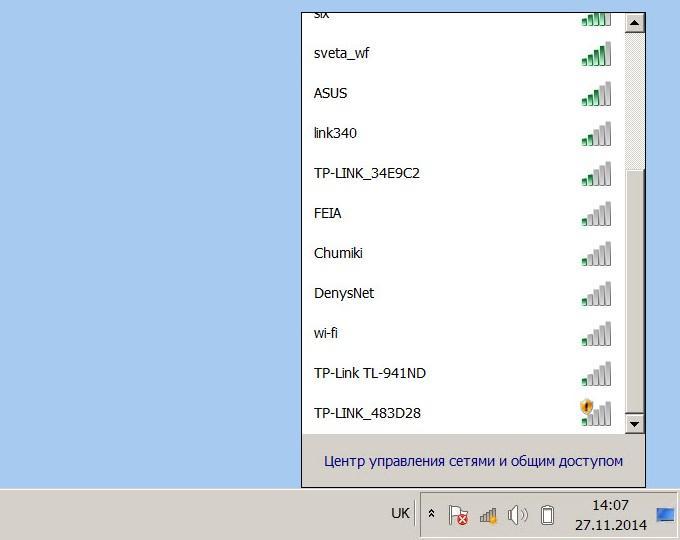

ESSID и SSID – это имена беспроводных Wi-Fi сетей – именно их вы видите, когда выбираете к какой сети подключиться. Строго говоря, ESSID и SSID это не одно и то же, но в аудите Wi-Fi эти термины часто используются как взаимозаменяемые. На скриншоте ниже ESSID (именами сетей) являются MiAl, wifi88 и т.д.:

BSSID – это MAC-адрес беспроводной карты. Пример MAC-адреса: 50:46:5D:6E:8C:20. Более подробно о них рассказано в заметке «Как узнать MAC-адрес и Как по MAC-адресу узнать производителя».

Рукопожатие (также хэндшейк, handshake) – данные, которыми обмениваются Станция и Точка Доступа в момент создания Wi-Fi соединения. Эти данные содержат информацию, позволяющую подобрать пароль от сети Wi-Fi.

Брут-форс (также полный перебор) – метод атаки на пароль, заключающийся в переборе всех возможных вариантов пароля. Требует много времени и вычислительных ресурсов.

Перебор по словарю (атака по словарю) – метод атаки на пароль, заключающийся в переборе часто встречающихся вариантов пароля. Имеет хорошее соотношение затраченных ресурсов к полученным результатам.

Онлайн перебор пароля Wi-Fi – метод подбора пароля, который заключается в подключении к Точке Доступа с различными кандидатами в пароли. Практически не применяется из-за крайне низкой скорости перебора.

Офлайн перебор пароля Wi-Fi – метод подбора пароля, который заключается в захвате Рукопожатия и подборе такого пароля, который бы соответствовал этому рукопожатию. Этот подбор не требует подключения к Точке Доступа и выполняется на много порядков быстрее, чем онлайн перебор. Также он может выполняться на вычислительных мощностях видеокарт, что увеличивает скорость перебора ещё на несколько порядков.

WPA и WPA2 – технология защищённого доступа к Wi-Fi, пришла на смену устаревшей технологии WEP.

Беспроводная Wi-Fi карта (или беспроводной Wi-Fi адаптер) – любая сетевая карта, способная подключаться к сети Wi-Fi. В ноутбуках и телефонах они встроены внутрь корпуса, в настольных компьютерах обычно представляют собой внешнее устройство, подключаемое по USB.

Режим монитора (Monitor Mode) – свойство некоторых беспроводных адаптеров принимать пакеты данных, которые предназначены не только для них, но и для других беспроводных устройств.

Сетевой интерфейс – имя, условное обозначение в Linux сетевых карт/адаптеров.

Канал сети Wi-Fi – условное цифровое обозначение частоты, на которой в данный момент работает Точка Доступа.

Разведка

Весь процесс вардрайвинга можно разделить на два этапа: сбор информации о точках доступа и непосредственно их взлом. Существует множество способов просканировать беспроводные сети со смартфона, но по информативности они сильно отличаются. Одни программы показывают просто SSID и уровень сигнала подобно системному приложению, а другие отображают все параметры найденных AP. В частности, указывают тип защиты и позволяют фильтровать список по разным критериям.

Среди таких приложений я бы рекомендовал использовать WiFinspect. Он написан под руководством доктора Тома Клосиа (Tom Clothia) из Бирмингемского университета в 2012 году. Текущая версия 1.2 позволяет выполнять аудит согласно стандарту безопасности данных PCI DSS 2. С ней ты получишь исчерпывающую информацию о режимах работы найденных точек доступа Wi-Fi, сможешь сразу же выполнить их простейший пентест по дефолтным паролям и многое узнать о подключенных устройствах. Приложение бесплатное и не содержит рекламы, однако для большинства его функций потребуется root.

Аудит в WiFinspect

Дополняет WiFinspect другое популярное приложение — Wifi Analyzer. Оно умеет сканировать диапазоны 2,4 и 5 ГГц и работает без прав суперпользователя. Wifi Analyzer отображает кучу данных, включая номер канала выбранной AP, ее MAC-адрес, производителя (вычисляется по MAC), и так же детально расписывает типы шифрования. Для этого достаточно отметить в настройках «Показывать полный уровень безопасности». Минус у программы один — навязчивая реклама во всех окнах Wifi Analyzer. Ее можно убрать при помощи AdAway (но тогда все равно понадобится root) или купив платную версию.

Wifi Analyzer показывает AP и их параметры

Оба приложения отлично дополняют друг друга, работая практически на любом девайсе с Android 2.3 и новее. Они удобны для разведки эфира и предварительного выбора целей. Все найденные AP можно отсортировать по уровню сигнала и степени защиты. Так сразу определяются наиболее доступные AP.

В Google Play есть и опенсорсный WiFiAnalyzer. Он бесплатный, без рекламы, умеет фильтровать AP по типу защиты и даже пытается вычислить расстояние до них в метрах (как если бы они все вещали прямой наводкой). Однако в нем нет режима «охоты на лис» — непрерывного измерения уровня сигнала выбранной точки доступа. В остальном программа идентична.

INFO

Интересно, что некоторые владельцы просто скрывают SSID своей беспроводной сети, не утруждая себя настройкой авторизации. Другие настраивают строгую авторизацию в диапазоне 2,4 ГГц, но напрочь забывают о параллельно работающем 5 ГГц. Среди двухдиапазонных точек доступа встречаются и такие «полузакрытые».

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», увеличит личную накопительную скидку и позволит накапливать профессиональный рейтинг Xakep Score!

Подробнее

Вариант 2. Открой один материал

Заинтересовала статья, но нет возможности стать членом клуба «Xakep.ru»? Тогда этот вариант для тебя!

Обрати внимание: этот способ подходит только для статей, опубликованных более двух месяцев назад.

Я уже участник «Xakep.ru»

Автоматический подбор кода

Самый интуитивно понятный метод подбора паролей – обычный перебор. С помощью специальной программы ваше устройство пытается подключиться к зашифрованной сети, каждый раз с новым паролем.

В первую очередь скорость взлома зависит от случая. Нужная комбинация может оказаться как первым введенным вариантом, так и последним. Продвинутые программы имеют доступ к большим базам данных, в которых возможные варианты рассортированы по популярности и частоте использования. Такой подход позволяет существенно сократить время поиска, если ваш сосед решил использовать не очень оригинальный код.

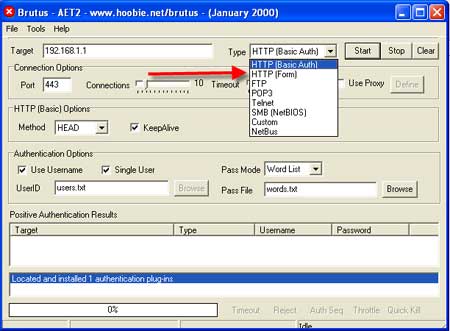

Наиболее часто используемым программным обеспечением для подобных операций является Brutus AET2. Официальной версии программа не имеет, поэтому загрузить ее можно только с различных хакерских сайтов. Будьте предельно осторожны: возможно, вместо нужного приложения вам подсунут вирус, который попытается украсть вашу персональную операцию.

Fluxion – социальная инженерия взлома Wi-Fi доведённая до совершенства

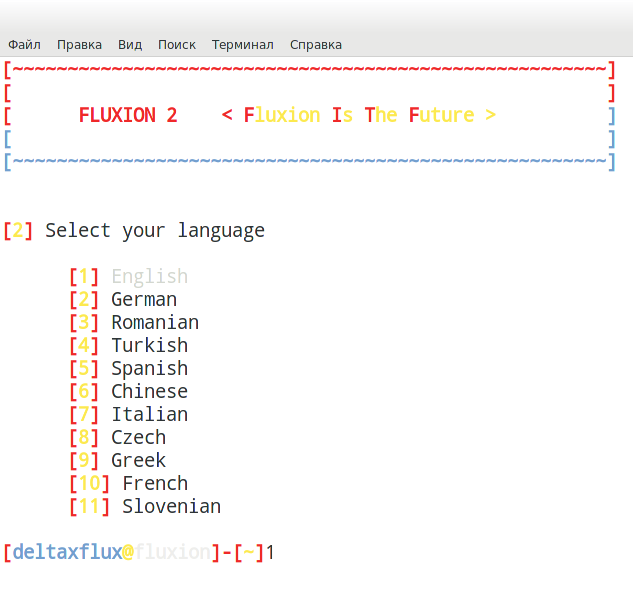

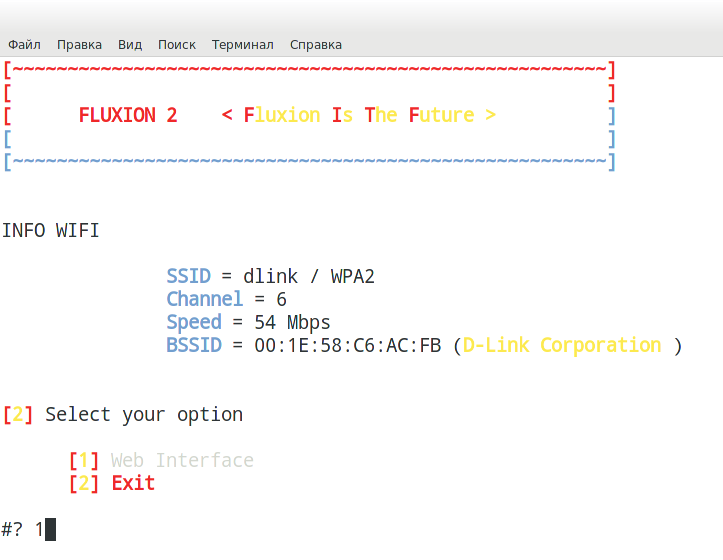

Последней командой мы запустили Fluxion:

sudo ./fluxion

Программа запускается без опций, управление осуществляется через диалоговое меню – нужно вводить цифры с выбранным вариантом.

При каждом запуске она проверяет необходимые зависимости.

Первое, что нас спрашивают, какой язык интерфейса программы мы хотим выбрать:

Русский язык отсутствует, поэтому я выбираю английский (цифра 1). Кстати, можете заметить, что надписи являются неконтрастными. В первую очередь, программа тестируется для работы в Kali Linux – там будет видно хорошо. Я же работаю в BlackArch.

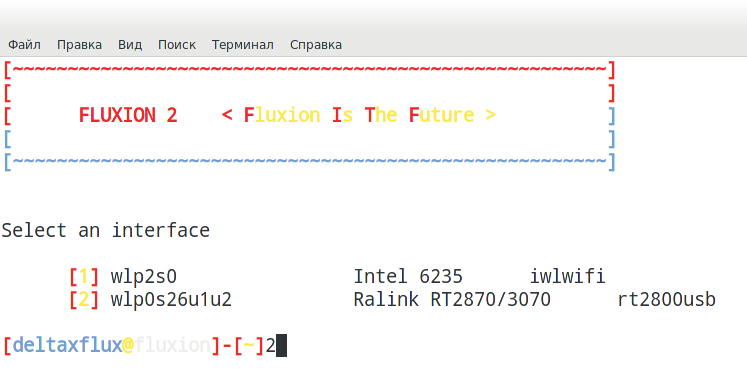

После выбора языка, если у вас только одна беспроводная карта, то программа автоматически будет её использовать. Если более чем одна – вам предложат выбрать:

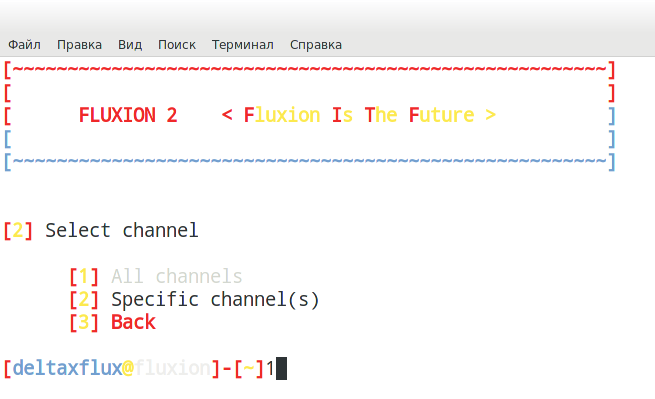

После этого у нас спрашивают, мы хотим сканировать все каналы (1) или только определённые (2). Я не знаю, на каком канале моя жертва, поэтому я выбираю первую опцию:

Откроется новое окно, в котором будут собираться данные о точках доступа в радиусе доступности. Не торопитесь (подождите несколько минут, чтобы были собраны данные о подключённых клиентах):

Когда данных будет достаточно, нажмите CTRL+c:

Точки доступа с клиентами выделены красным, а также звёздочкой. Именно они являются лучшими кандидатами для взлома. У других ТД также могут быть клиенты, но программа не успела собрать по ним данные, либо клиенты могут подключиться позже – поэтому не стоит сразу исключать ТД без клиентов. Поскольку атака в своей ключевой фазе полностью автоматическая, то вы можете оставить работающую систему для ожидания клиентов.

Введите номер выбранной ТД.

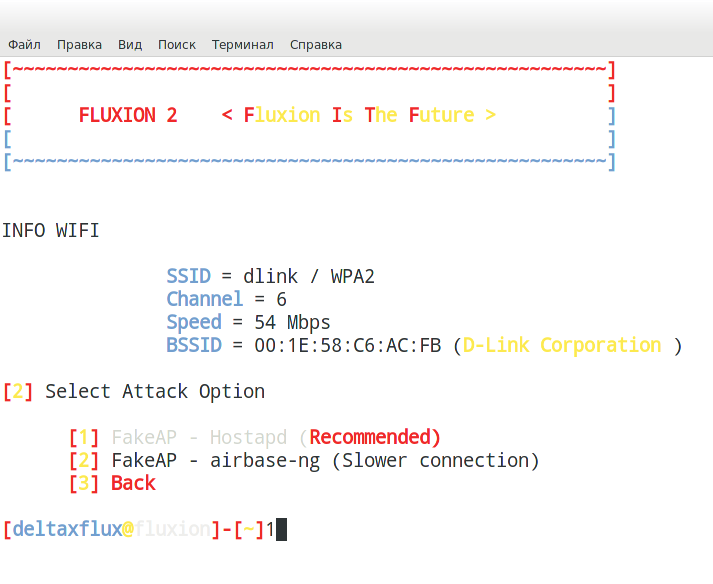

Нам показана информация о ней, а также предлагается выбрать между FakeAP — Hostapd (рекомендуется) и FakeAP — airbase-ng (медленное соединение). Я выбираю 1:

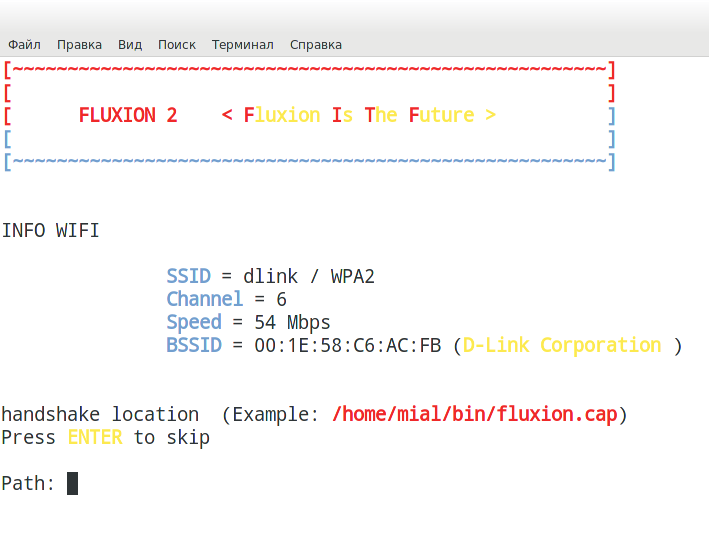

Теперь у нас спрашивают путь до захваченного рукопожатия. Если вы позаботились об этом и захватили его, то укажите файл с захватом. Если нет, то просто нажмите ENTER:

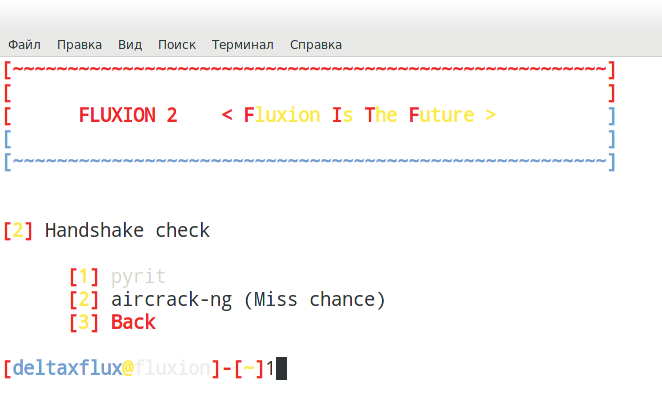

Нам нужно выбрать способ проверки рукопожатия:

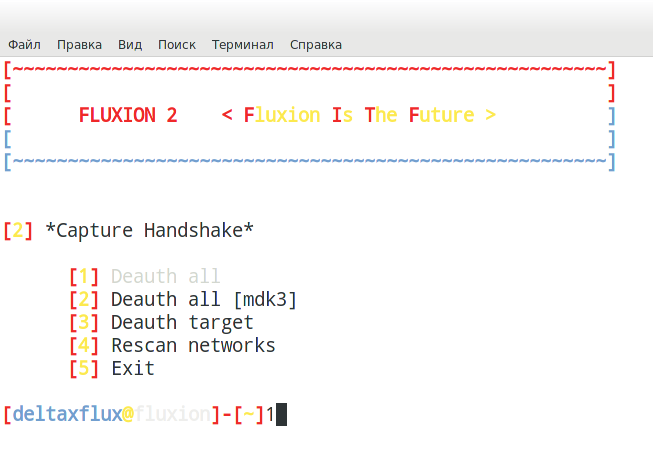

Будет произведена атака деаутентификации для захвата хендшейка, выберите опцию, как именно выполнить эту атаку (первая подойдёт):

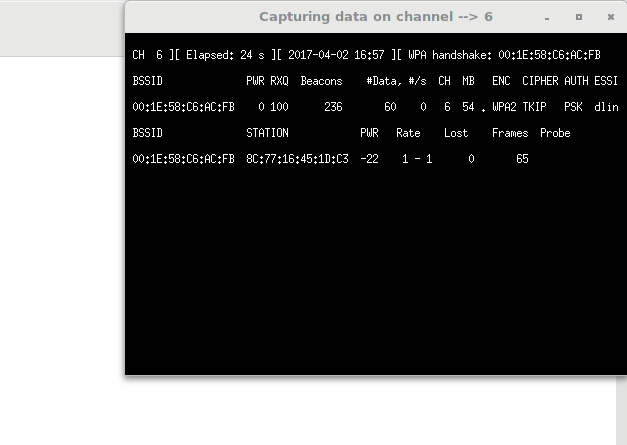

Откроется два новых окна. Нас интересует верхнее. Посмотрите на это окошко (на правый верхний угол):

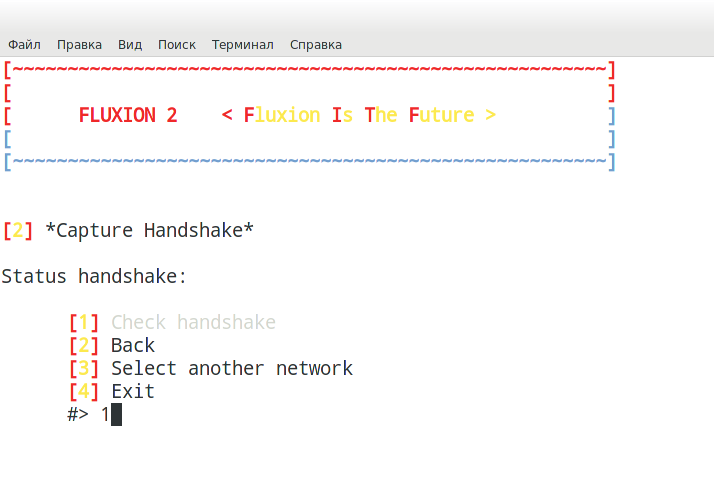

как только появиться информация о захваченном рукопожатии (надпись WPA handshake и MAC адрес), то вернитесь в основное окно программы и нажмите 1:

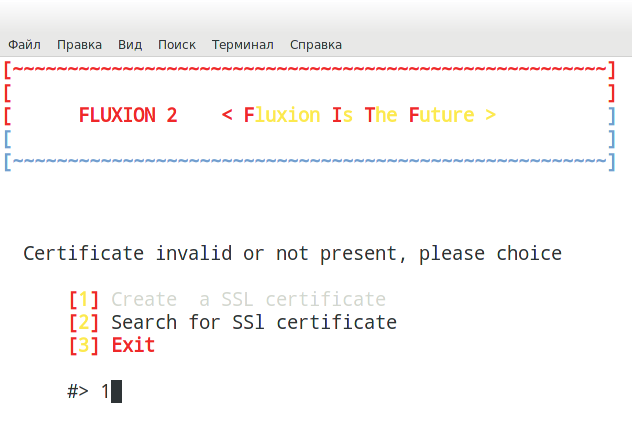

У меня рукопожатие успешно захвачено, и оно прошло проверку на валидность, поэтому меня перебросило в новое окно – создание сертификата. Выберите опцию 1:

В следующем окне всего одна опция – выбираем её:

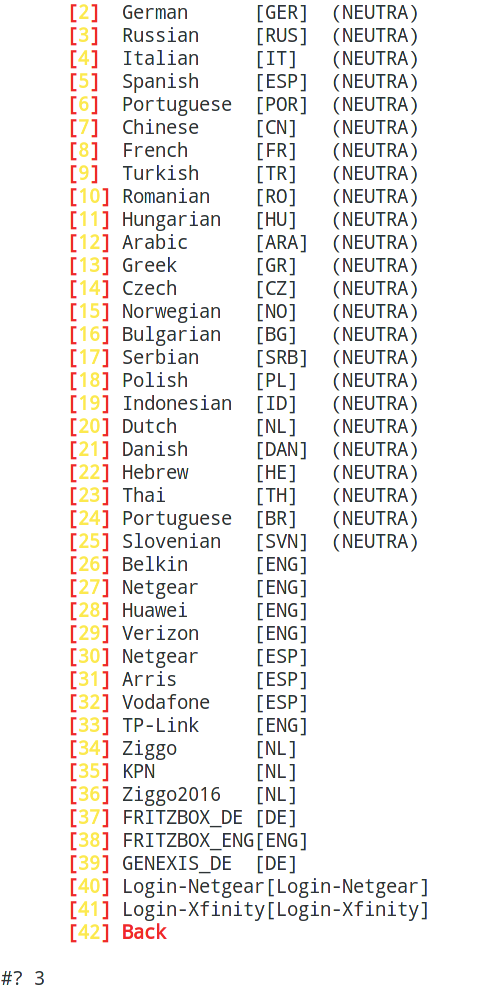

Будет выведен большой список. В этом списке присутствуют языки универсального веб-портала – не привязанного к роутеру, а также модели роутеров для которых будет сымитирован интерфейс. Если вы не знаете, какой роутер на целевой точке доступа, то выберите русский язык (опция 3):

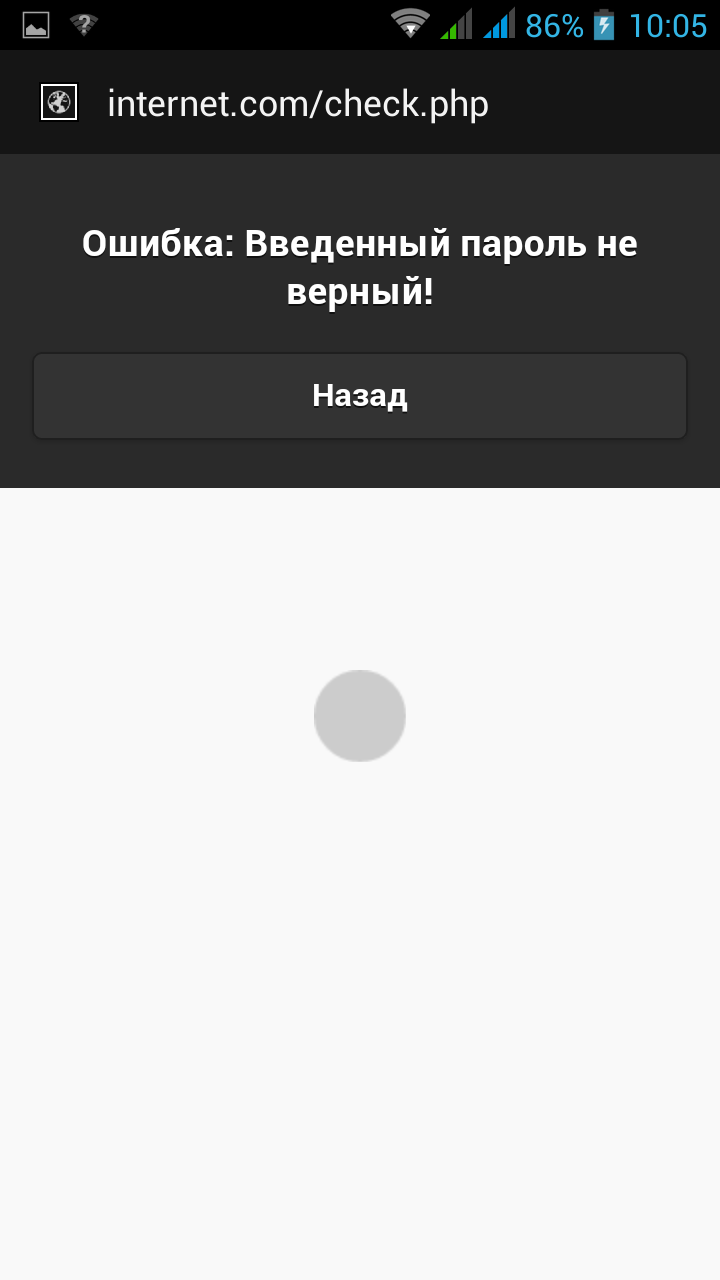

Сразу после этого начинает основную атаку. Создаётся мошенническая точка доступа, а оригинальная глушиться. У клиента это выглядит так:

При этом невозможно подключиться к ТД с шифрованием. Но прекрасно подключается к одноимённой ТД без шифрования.

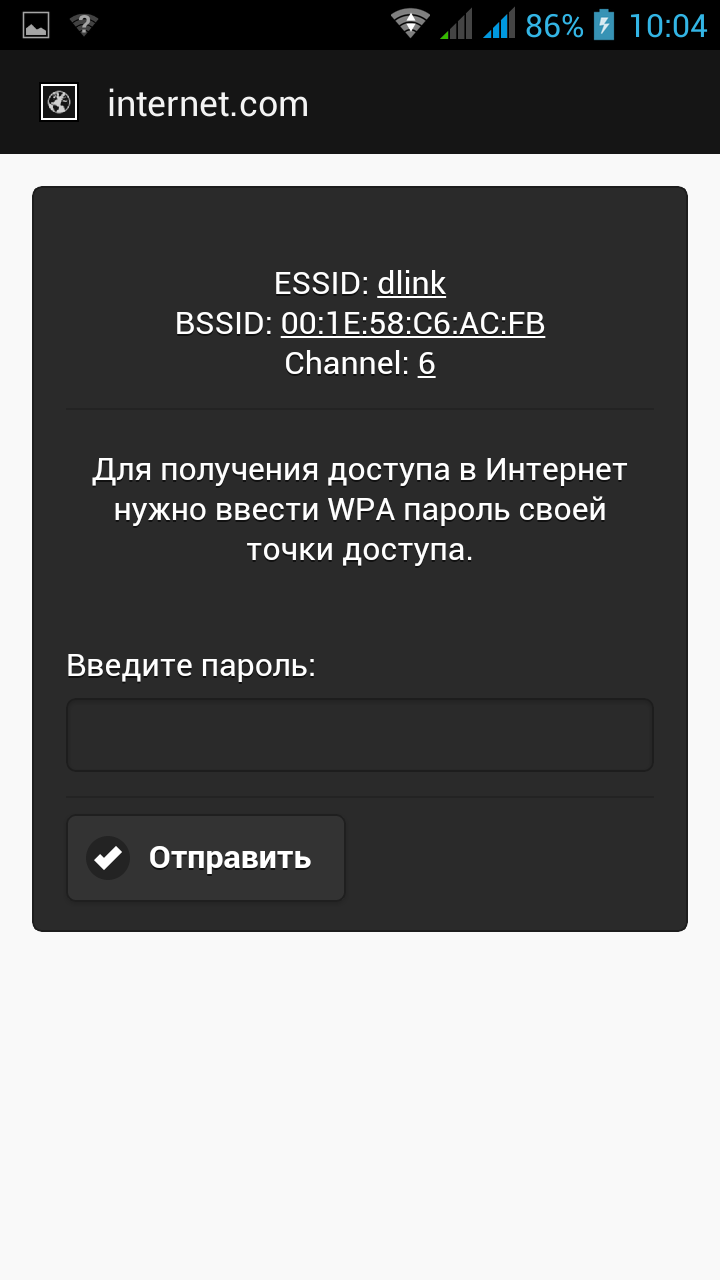

Далее при попытке открыть любой сайт клиент видит:

Если он вводит неверный пароль Wi-Fi, то ему показывается сообщение:

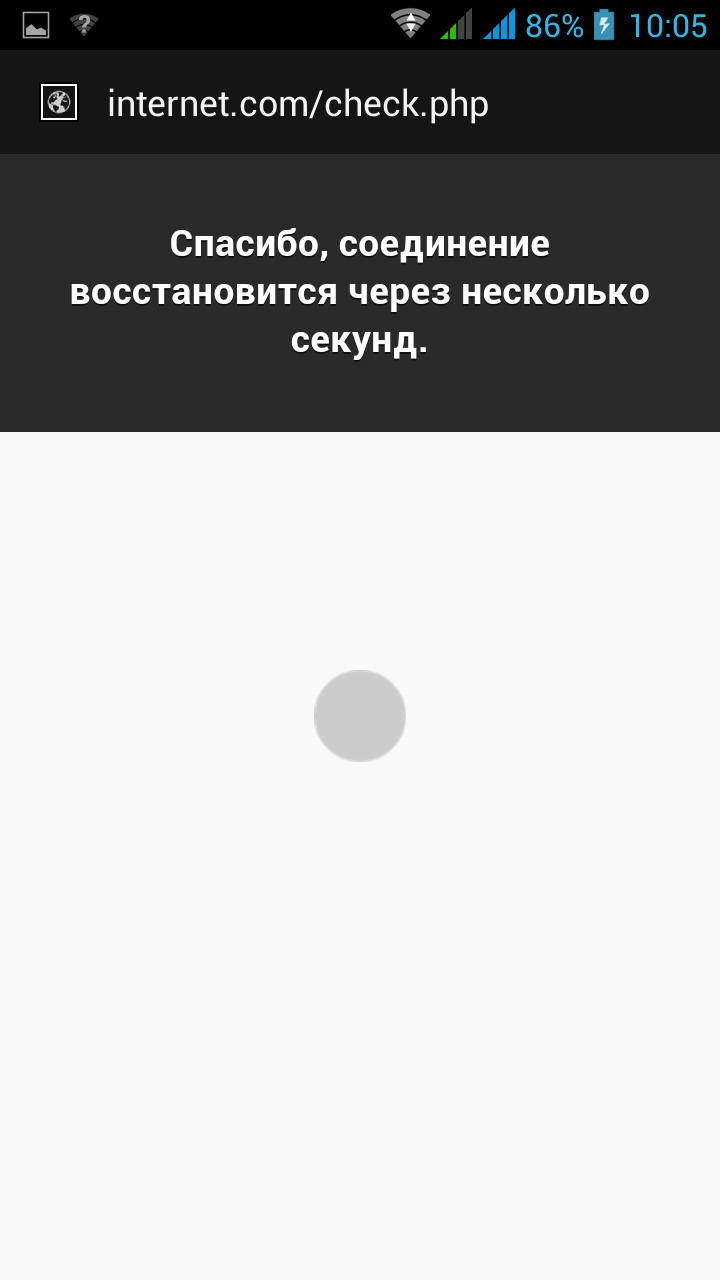

Как только введён верный пароль, у клиента отображается соответствующая надпись:

А Fluxion перестаёт глушить оригинальную ТД и отключает фальшивую. Т.е. клиент практически не заметно для себя подключается к оригинальной ТД, и Интернет-соединение для него восстанавливается само по себе.

Атакующий видит следующее окно:

Ключ найден, он отображён в этом окне и сохранён в файл.

Как подключиться к wi-fi соседа при помощи незащищённой сети?

Наиболее простой и бесплатный доступ к wi-fi является подключение к незащищённой сети. Не каждый владелец wi-fi маршрутизатора ставит пароль на свою сеть, а зачастую некоторые даже не подозревают о такой возможности.

Итак, приступим к делу:

Сначала нам нужно включить наш планшет или ноутбук (либо другое устройство), ожидая, пока он полностью не загрузится. При необходимости можно запустить на ноутбуке wi-fi модуль, после чего система автоматически найдёт все близлежащие wi-fi сети, если таковые имеются

Как подключиться к Wi-Fi соседа

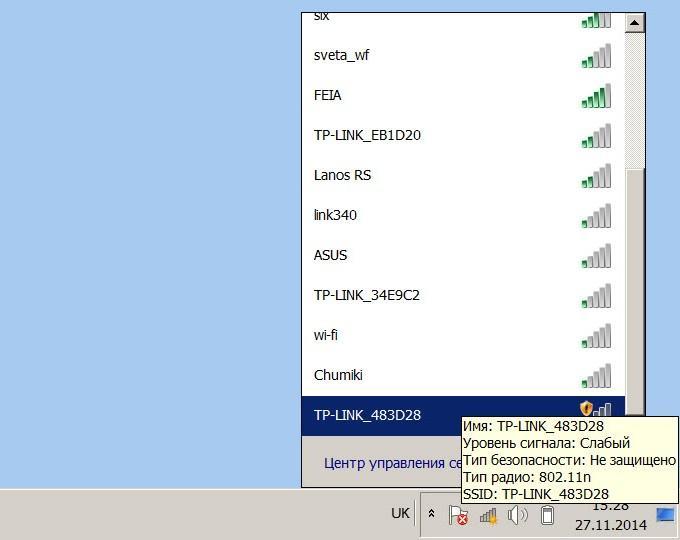

Если вы уверены, что у вашего соседа точно есть wi-fi маршрутизатор, и он им пользуется, тогда ваш ноутбук/планшет/телефон сразу же это обнаружит. Справа внизу дисплея или монитора вы увидите значок, похожий на тот, что в телефонах обозначает связь с мобильной сетью (антенна). Нажав на него, мы откроем окно со списком всех wi-fi сетей, расположенных поблизости. Среди них нам нужно найти незащищённую сеть

Как подключиться к Wi-Fi соседа

Как узнать, какая сеть является незащищённой? На рисунке ниже вы можете увидеть рядом с вертикальными полосками жёлтый щиток с восклицательным знаком. Это и есть незащищённая сеть. Все остальные сети из списка, соответственно, защищены, и мы не сможем подключаться к ним, не зная пароля. Конечно, сами значки на разных устройствах могут иметь различный внешний вид, например, иногда защищённую сеть обозначают в виде замочка. Но сам принцип нам понятен

Как подключиться к Wi-Fi соседа

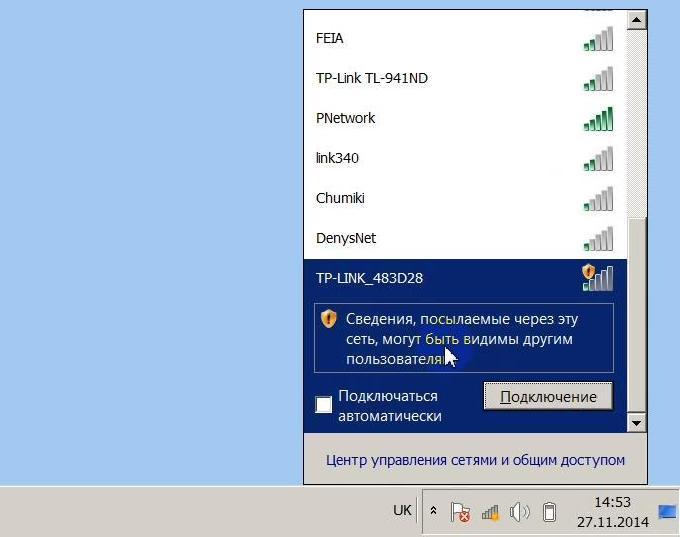

После того, как мы нашли незащищённую сеть, нужно кликнуть по ней мышью и далее нажать на «Подключение»

Как подключиться к Wi-Fi соседа

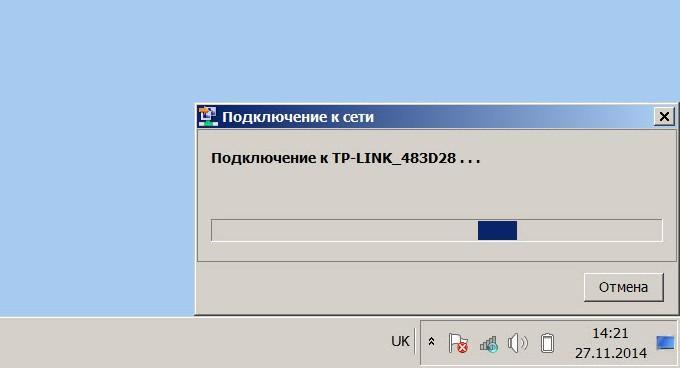

После этого пойдёт процесс подключения

Как подключиться к Wi-Fi соседа

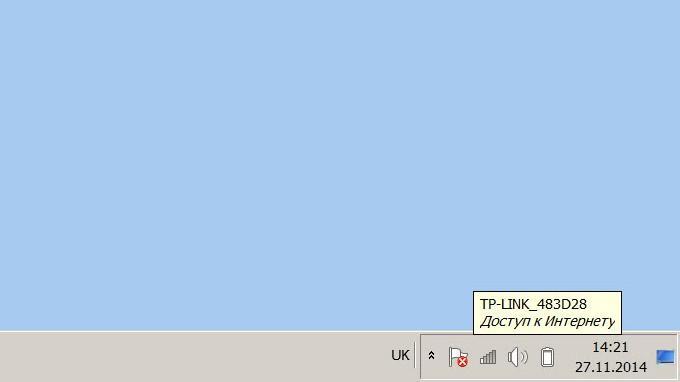

Обращаем внимание на правую нижнюю часть дисплея на уже известный нам значок и ждём, пока не появится всплывающая надпись: «Доступ к Интернету»

Как подключиться к Wi-Fi соседа

На этом всё. Процесс подключения к wi-fi соседа через незащищённую сеть окончен. Теперь мы можем свободно «гулять» в Интернете.