Базовые параметры безопасности windowswindows security baselines

Содержание:

- Для чего нужны базовые параметры безопасности?Why are security baselines needed?

- №3 Использование программы «DWS»

- Шифрование дисков при помощи BitLocker

- Использование групповой политики для скрытия всех уведомленийUse Group Policy to hide all notifications

- Защита от бесфайловой атаки

- Что делать, если не удалось запустить службу Центра обеспечения безопасности Windows 10?

- Технология AppLocker для контроля используемого на компьютере ПО

- Как отключить «оповещение системы безопасности» и «предупреждение системы безопасности» в windows 10 pro?

- Выводы

Для чего нужны базовые параметры безопасности?Why are security baselines needed?

Базовые параметры безопасности предоставляют пользователям важные преимущества, поскольку сочетают в себе глубокие знания специалистов Microsoft, ее партнеров и клиентов.Security baselines are an essential benefit to customers because they bring together expert knowledge from Microsoft, partners, and customers.

Например, для Windows 10 доступно более 3000 параметров групповой политики, а также более 1800 параметров для Internet Explorer 11.For example, there are over 3,000 Group Policy settings for Windows 10, which does not include over 1,800 Internet Explorer 11 settings. Из этих 4800 параметров только некоторые связаны с безопасностью.Of these 4,800 settings, only some are security-related. Хотя Microsoft предоставляет комплексные рекомендации по различным функциям безопасности, изучение каждой из них может занять много времени.Although Microsoft provides extensive guidance on different security features, exploring each one can take a long time. Необходимо самостоятельно определить влияние каждого параметра на безопасность.You would have to determine the security impact of each setting on your own. Затем по-прежнему необходимо определить подходящее значение для каждого параметра.Then, you would still need to determine the appropriate value for each setting.

В современных организациях угрозы безопасности постоянно видоизменяются, а ИТ-специалисты и разработчики политик должны быть в курсе этих угроз и вносить необходимые изменения в параметры безопасности Windows.In modern organizations, the security threat landscape is constantly evolving, and IT pros and policy-makers must keep up with security threats and make required changes to Windows security settings to help mitigate these threats. Для более быстрых развертываний и упрощения управления окнами Корпорация Майкрософт предоставляет клиентам базовые показатели безопасности, доступные в потребляемых форматах, например в резервных копиях объектов групповой политики.To enable faster deployments and make managing Windows easier, Microsoft provides customers with security baselines that are available in consumable formats, such as Group Policy Objects Backups.

№3 Использование программы «DWS»

«DWS» или «Destroy Windows 10 Spying» предназначена для отключения шпионских возможностей «десятки» (о которых уже давно слагают легенды). Это универсальная программа, которая способна также удалить приложения Metro и отключить приложения.

Также она добавляет шпионские IP Майкрософта в черный список и брандмауэр для полного отключения шпионского функционала. Способна эта программа отключить и «Защитник Windows». А скачать ее можно с сайта разработчика. И даже установки не нужно. Вот инструкция.

1. Запускаем «Проводник Windows», перемещаемся в каталог со скачанной программой (1), кликаем по ней правой кнопкой мыши (2) и запускаем ее от имени администратора (3).

2. В главном окне утилиты сразу перемещаемся на вкладку «Настройки».

3. Теперь отмечаем галочкой пункт «Включить профессиональный режим» (1), затем отмечаем «Отключить Windows Defender» (2) и возвращаемся на главную вкладку (3).

4. В главном окне просто жмем на большую кнопку с надписью «Destroy Windows 10 Spying» и дожидаемся завершения операции.

Заключительные действия

По завершении работы программа потребует перезагрузить компьютер. Не стоит от этого отказываться. После рестарта вы больше не увидите назойливого значка «Защитника Windows» и его сообщений о какой-то мифической угрозе.

Стоит отметить, что «DWS» — отнюдь не единственная программа такого типа. Но именно она работает быстрее всех и отличается высокой надежностью. К тому же, она совершенно бесплатна и миниатюрна. Да и проста в использовании.

Заключение

Итак, мы попробовали отключить «Защитник Windows», который постоянно раздражал своими необоснованными инсинуациями в адрес некоторых файлов и программ. Как оказалось, сделать это можно несколькими способами. Но они довольно сложны для новичков.

Если вы не хотите заморачиваться с настройками реестра или корпеть над редактором групповых политик, то можно просто использовать программу «DWS», которая отключит пресловутый «Защитник» быстро и безболезненно.

Шифрование дисков при помощи BitLocker

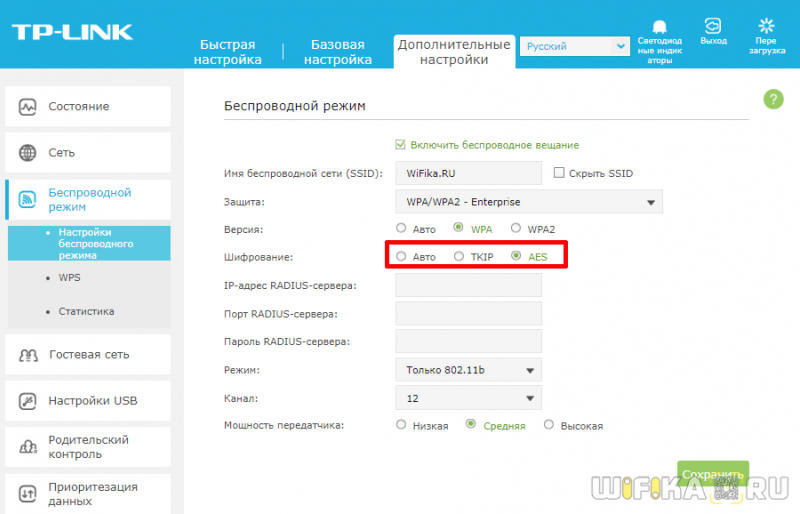

Механизм шифрования содержимого жёстких дисков, дебютировавший в «Висте», также мигрировал с некоторыми улучшениями в состав корпоративной (Enterprise) и максимальной (Ultimate) редакций Windows 7. Если в предыдущей версии системы приходилось для включения функции криптографической защиты данных вручную разбивать диск на два раздела, то теперь «семёрка» автоматически резервирует место на носителе на этапе установки операционки. Помимо этого в Windows 7 появился агент восстановления данных и была реализована возможность шифрования средствами BitLocker не только системного, но и всех других разделов диска с файловой системой NTFS

Обратим внимание читателей на тот факт, что в отличие от системы EFS, позволяющей шифровать отдельные файлы, BitLocker выполняет криптографическую защиту всех файлов на выбранном носителе или разделе диска. Подобный подход существенно улучшает защиту данных от несанкционированного доступа при физическом доступе к компьютеру и дискам

Использование групповой политики для скрытия всех уведомленийUse Group Policy to hide all notifications

Вы можете скрыть все уведомления, источником которых является приложение безопасности Windows.You can hide all notifications that are sourced from the Windows Security app. Это удобно делать, если вы не хотите, чтобы пользователи компьютеров могли случайно изменить параметры, запустить антивирусное сканирование или выполнить иные связанные с безопасностью действия без вашего ведома.This may be useful if you don’t want users of the machines from inadvertently modifying settings, running antivirus scans, or otherwise performing security-related actions without your input.

Это можно сделать только в групповой политике.This can only be done in Group Policy.

Важно!

Требование: требуется Windows 10 версии 1903 или выше.Requirement: You must have Windows 10, version 1903 or higher. В файлах шаблонов ADMX/ADML для более ранних версий Windows этих параметров групповой политики нет.The ADMX/ADML template files for earlier versions of Windows do not include these Group Policy settings.

-

На компьютере, осуществляющем групповую политику, откройте Консоль управления групповыми политиками, правой кнопкой мыши щелкните объект групповой политики, который вы хотите настроить, и выберите команду Редактировать.On your Group Policy management machine, open the Group Policy Management Console, right-click the Group Policy Object you want to configure and click Edit.

-

В разделе Редактор управления групповой политикой перейдите в раздел Конфигурация компьютера и выберите Административные шаблоны.In the Group Policy Management Editor go to Computer configuration and click Administrative templates.

-

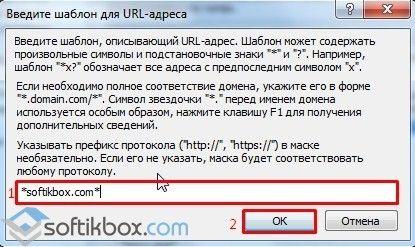

Разверните дерево с компонентами windows > уведомления > безопасности Windows.Expand the tree to Windows components > Windows Security > Notifications. Для Windows 10 версии 1803 и более ранних версий можно использовать компоненты windows > центре безопасности защитника Windows > уведомлений.For Windows 10 version 1803 and below the path would be Windows components > Windows Defender Security Center > Notifications.

Примечание

Для Windows 10 версии 2004 и более поздних версий можно использовать компоненты windows > уведомления > системы безопасности Windows.For Windows 10 version 2004 and above the path would be Windows components > Windows Security > Notifications.

-

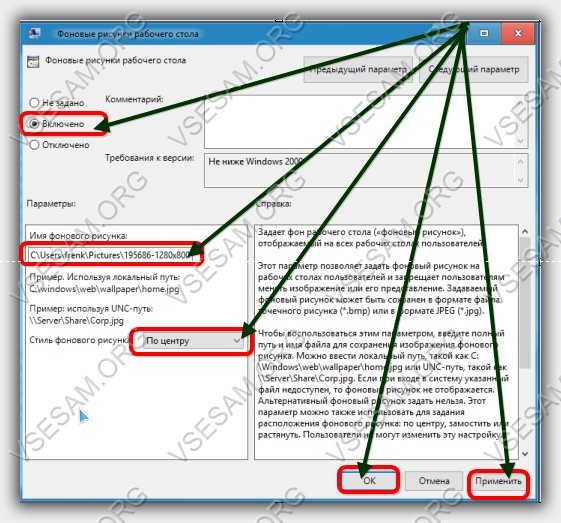

Откройте параметр Скрыть все уведомления и установите для него значение Включено.Open the Hide all notifications setting and set it to Enabled. Нажмите OК.Click OK.

-

Разверните обновленный объект групповой политики, как вы обычно это делаете.Deploy the updated GPO as you normally do.

Примечание

Для скрытия всех уведомленийможно использовать следующий раздел реестра и значение DWORD.You can use the following registry key and DWORD value to Hide all notifications.

«DisableNotifications» = DWORD: 00000001 вы можете использовать следующий раздел реестра и параметр DWORD, чтобы Скрыть некритические уведомления. «DisableNotifications»=dword:00000001 You can use the following registry key and DWORD value to Hide not-critical notifications.

«DisableEnhancedNotifications» = DWORD: 00000001 «DisableEnhancedNotifications»=dword:00000001

Защита от бесфайловой атаки

Хакеры часто применяют для начала атаки спам-кампании. Основаны они на рассылке писем с вредоносными файлами, запуск которых сулит открыть двери в сеть для злоумышленников.

Файлы бывают разных типов и эксплуатируют они разные уязвимости операционных систем. Однако если система под защитой антивируса, скорее всего, вредоносные действия будут заблокированы, а файл удален. Но существуют атаки, которые антивирус не в состоянии блокировать. Например, документы MS Office с вредоносными макросами. Сам документ по своей сути может быть безвреден и подозрительной сигнатуры, и странного поведения в себе не несет. Но макрос может быть написан таким способом, что боевую нагрузку он скачает с удаленного сервера и исполнит на системе. Ни встроенный в Windows 10, ни сторонний антивирус не сможет отреагировать на такую атаку, так как файл был проверен перед запуском, и он лишь исполняет макрос. А вот какие конкретно действия производит код, уже никто не смотрит. Да и бороться антивирусу особо не с чем — остается лишь код в памяти. Такие типы атак называются бесфайловыми или бестелесными (самого исполняемого файла нет), и они являются наиболее опасными при спаме.

Для тех, кто не использует макросы, защититься легче — просто отключить их. Но какие меры предпринять, когда это необходимо использовать? Ведь встает задача различать макросы, которые необходимы, от тех, которые используют атакующие. Для этой цели в Windows 10 разработали Windows Defender Exploit Guard. Это набор функций, который включает в себя:

- защиту от эксплойтов;

- уменьшение поверхности атаки;

- защиту сети;

- контролируемый доступ к папкам.

В документации Microsoft можно найти описание всех функций более подробно.

Важный момент: практически все компоненты зависят от встроенного в Windows 10 антивируса. То есть если установлен сторонний антивирус — то в Windows Defender Exploit Guard возможно будет пользоваться только защитой от эксплойтов. Остальные перечисленные функции будут работать только при включенном Windows Defender!

Для защиты от бесфайловой атаки необходима функция уменьшения поверхности атаки. Она содержит в себе порядка 14 правил. На странице представлены описания правил и их GUID. В данном случае необходимо включить правило «Блокировка создания исполняемого содержимого приложениями Office» с GUID «3B576869-A4EC-4529-8536-B80A7769E899». Это правило блокирует запуск сторонних приложений непосредственно макросом.

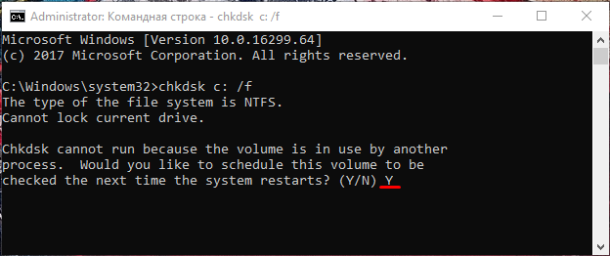

Чтобы включить данное правило, необходимо перейти в редактор локальных групповых политик и во вкладке «Конфигурация компьютера» идти по цепочке: Административные шаблоны → Компоненты Windows → Антивирусная программа «Защитник Windows» → Exploit Guard в Защитнике Windows → Сокращение возможных направлений атак. Далее необходимо открыть «Настроить правила сокращения возможных направлений атак».

Включаем функцию, выбрав переключатель «Включено», и нажимаем кнопку «Показать». В открывшемся окне вводим GUID правила и значение. Значения принимают вид:

0 — не работает

1 — блокирует

2 — не блокирует, но записывает логи.

Рисунок 2. Добавление правила в Windows Defender Exploit Guard

Включаем функцию, добавляем правило и пытаемся запустить файл с вредоносным макросом.

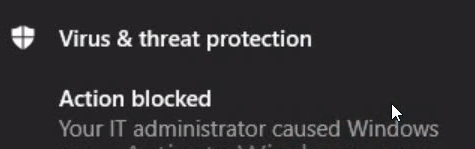

Рисунок 3. Оповещение о блокировке вредоносных действий

В этот момент появится уведомление о том, что действия макроса заблокированы. Но если запустить макрос, который, к примеру, посчитает стоимость скидки на товар внутри таблицы, его блокировать Защитник не будет.

Что делать, если не удалось запустить службу Центра обеспечения безопасности Windows 10?

Часто на панели инструментов Windows 10 мы можем заметить флажок с красным крестиком, который указывает на оповещение системы безопасности. Если на него нажать, можно увидеть сообщение «Служба Центра обеспечения безопасности отключена. Чтобы включить её, щелкните или коснитесь здесь». Однако после выполнения рекомендованного действия возникает ошибка. Как же её исправить и как включить службу обеспечения безопасности в Windows 10?

Если во время работы на ПК под управлением Windows 10 вы столкнулись с неполадкой, когда невозможно запустить службу Центра обеспечения безопасности Windows 10, стоит проверить ПК на наличие вирусов. В большинстве случаев такая ошибка возникает по причине внесения изменений в системный реестр или отключения нужной службы вредоносной программой.

Запустить нужную службу в Windows 10 можно следующим способом:

Жмём «Win+R» и вводим «services.msc».

Откроется окно служб. Ищем службу «Центр обеспечения безопасности». Нажимаем на элементе правой кнопкой мыши и выбираем «Свойства».

В пункте «Тип запуска» выбираем «Автоматически (отложенный запуск)».

Далее в этой же вкладке переходим к пункту «Состояние» и нажимаем «Запустить».

Переходим во вкладку «Вход в систему» и нажимаем «Обзор».

Откроется небольшое окно. В пункте «Введите имена выбираемых объектов» стоит указать имя собственного ПК. Далее кликаем «Проверить имена».

- В следующем окне стоит ввести пароль администратора, не свой от учётной записи, а именно админа. После повторить пароль и нажать «Применить».

- После перезагрузки ПК служба будет включена. Это самый безопасный способ решения проблемы.

ВАЖНО! С данной службой тесно связаны следующие службы, статус которых нужно проверить и изменить, если он неактивный: Инструментарий управления Windows, Удаленный вызов процедур (RPC), Модуль запуска процессов DCOM-сервера, Сопоставитель конечных точек RPC. Если данный способ не сработал, стоит выполнить восстановление реестра

Для этой цели можно воспользоваться утилитой AVZ или же запустить восстановление системы

Если данный способ не сработал, стоит выполнить восстановление реестра. Для этой цели можно воспользоваться утилитой AVZ или же запустить восстановление системы.

О том, как ещё решить проблему смотрите в видео:

Технология AppLocker для контроля используемого на компьютере ПО

Администраторам предприятий различного масштаба часто приходится анализировать используемые сотрудниками приложения и ограничивать доступ к определенным программным продуктам, запуск которых может создать угрозу безопасности корпоративной сети. Для решения данной задачи в Windows 7 включён усовершенствованный вариант инструмента Software Restriction Policies, получивший название AppLocker. Он проще в использовании, а его новые возможности и расширяемость снижают затраты на управление и позволяют вести аудит запускаемых программ, а также гибко манипулировать правилами доступа к определённым приложениям и файлам, используя различные правила и условия вплоть до цифровых подписей продуктов. AppLocker настраивается в рамках домена с помощью групповой политики или на локальном компьютере в оснастке локальных политик безопасности.

Как отключить «оповещение системы безопасности» и «предупреждение системы безопасности» в windows 10 pro?

- Первое окно пропадёт, если фаерволл отключить или выключить у него режим обучения. Во втором случае он не будет пускать в сеть ничего кроме того что уже прописано руками в правилах. Второе окно, говорят интернеты, выключается глобально через групповые политики, если они доступны (винда про): Нравится 2 Комментировать

- Причина появления: Первое окно – ваша программа для создания текстур зачем-то полезла в интернет. Я бы сначала задумался о причинах такого поведения, а потом решил бы – разрешать ей это, или нет. Второе окно – исполняемый файл программы Krita не имеет цифровой подписи, а значит мог быть изменён кем угодно до или после попадания на ваш компьютер с неизвестными вам целями. В этом случае я бы так же задумался, стоит ли доверять разработчику этой программы, если он не нашёл пару десятков долларов на покупку сертификата для подписи своих творений.

Отключить эти окна конечно можно, но на мой взгляд они имеют очевидную практическую ценность для безопасности вашего компьютера и информации в нём, так что от конкретных рекомендация по их отключению я воздержусь.

Нравится 1 5 комментариев

Выводы

Разработчики Microsoft провели колоссальную работу в направлении защиты Windows 10. Эта операционная система способна достойно ответить не только на вредоносный exe-файл (встроенный антивирус справляется с вредоносными программами не хуже, чем сторонние антивирусы с громкими именами, жаль только, что обновления баз данных происходит намного реже), но и отразить множество других хитрых атак хакеров.

Как уже косвенно упоминалось, обновление программного обеспечения — неотъемлемое звено в цепи защиты информации организации. К сожалению, зачастую это звено является слабым, наряду с ослабленной бдительностью администраторов и халатностью пользователей.