Ключ безопасности сети wi-fi

Содержание:

- Шифрование WiFi данных и типы аутентификации

- What Is Wi-Fi Easy Connect?

- Как узнать ключ с помощью сторонних программ

- Разница между WPA2 Personal и WPA2 Enterprise

- Limitations

- Типы WPA

- Шифрование

- WPA и TKIP замедлят ваш Wi-Fi

- WPA vs. WPA2 vs. WPA3

- What Is a WPA2 Pre-Shared Key?

- Longer Encryption Keys

- Pros and Cons: When You Have to Choose

- WPA против WPA2: чем они отличаются

Шифрование WiFi данных и типы аутентификации

Итак, в необходимости шифрования сети wifi мы убедились, теперь посмотрим, какие бывают типы:

- WEP

- WPA

- WPA2

Что такое WEP защита wifi?

WEP (Wired Equivalent Privacy) — это самый первый появившийся стандарт, который по надежности уже не отвечает современным требованиям. Все программы, настроенные на взлом сети wifi методом перебора символов, направлены в большей степени именно на подбор WEP-ключа шифрования.

Что такое ключ WPA или пароль?

WPA (Wi-Fi Protected Access) — более современный стандарт аутентификации, который позволяет достаточно надежно оградить локальную сеть и интернет от нелегального проникновения.

Что такое WPA2-PSK — Personal или Enterprise?

WPA2 — усовершенствованный вариант предыдущего типа. Взлом WPA2 практически невозможен, он обеспечивает максимальную степень безопасности, поэтому в своих статьях я всегда без объяснений говорю о том, что нужно устанавливать именно его — теперь вы знаете, почему.

У стандартов защиты WiFi WPA2 и WPA есть еще две разновидности:

- Personal, обозначается как WPA/PSK или WPA2/PSK. Этот вид самый широко используемый и оптимальный для применения в большинстве случаев — и дома, и в офисе. В WPA2/PSK мы задаем пароль из не менее, чем 8 символов, который хранится в памяти того устройства, которые мы подключаем к роутеру.

- Enterprise — более сложная конфигурация, которая требует включенной функции RADIUS на роутере. Работает она по принципу DHCP сервера, то есть для каждого отдельного подключаемого гаджета назначается отдельный пароль.

Типы шифрования WPA — TKIP или AES?

Итак, мы определились, что оптимальным выбором для обеспечения безопасности сети будет WPA2/PSK (Personal), однако у него есть еще два типа шифрования данных для аутентификации.

- TKIP — сегодня это уже устаревший тип, однако он все еще широко употребляется, поскольку многие девайсы энное количество лет выпуска поддерживают только его. Не работает с технологией WPA2/PSK и не поддерживает WiFi стандарта 802.11n.

- AES — последний на данный момент и самый надежный тип шифрования WiFi.

What Is Wi-Fi Easy Connect?

Wi-Fi Easy Connect is a new connection standard designed to «simplify the provisioning and configuration of Wi-Fi devices.»

Within that, Wi-Fi Easy Connect offers strong public key encryption for each device added to a network, even those «with little or no user interface, such as smart home and IoT products.»

For instance, in your home network, you would designate one device as the central configuration point. The central configuration point should be a rich media device, like a smartphone or tablet.

The rich media device is then used to scan a QR code which in turn runs the Wi-Fi Easy Connect protocol as designed by the Wi-Fi Alliance.

Scanning the QR code (or entering a code specific to the IoT device) gives the connecting device the same security and encryption as other devices on the network, even if direct configuration isn’t possible.

Wi-Fi Easy Connect, in conjunction with WPA3, will drastically increase the security of IoT and smart home device networks.

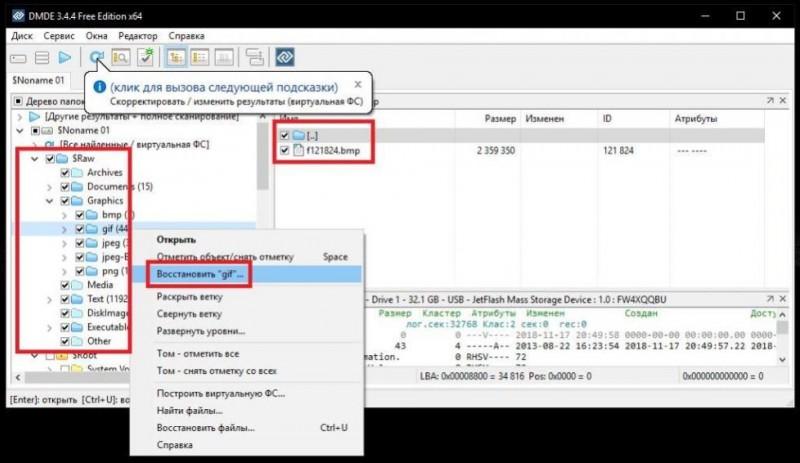

Как узнать ключ с помощью сторонних программ

Еще одним способом, как узнать ключ безопасности беспроводной сети на ноутбуке являются специальные приложения. Как ввести пароль беспроводной сети с помощью других программ, подскажет наша инструкция.

Для ОС Windows:

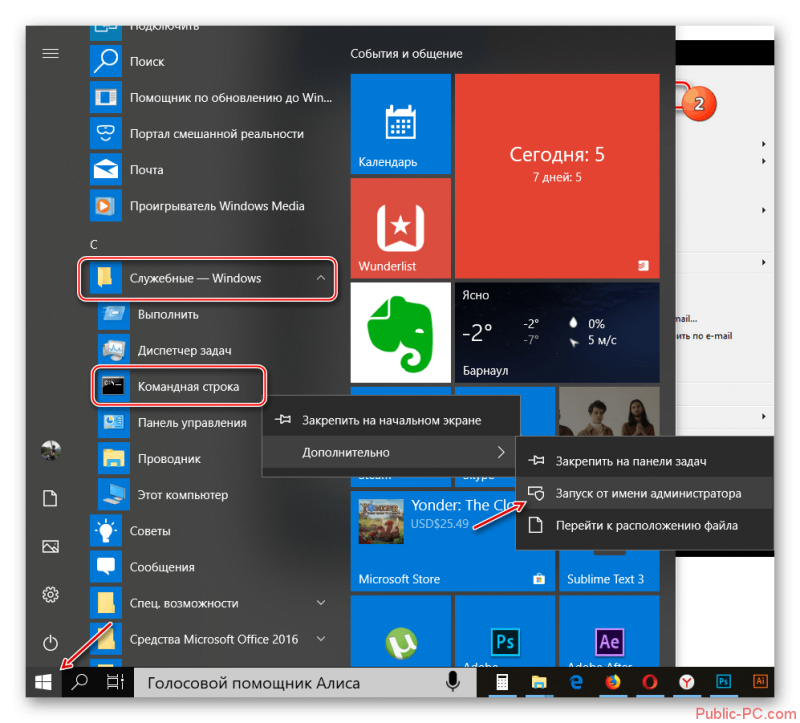

- Вы можете воспользоваться специальной бесплатной программой по поиску и подбору пароля «WirelessKeyView». Данное приложение функционирует на платформе Windows 7, 8, 10 за исключением 8.1, Vista и устаревшей XP;

- Скачайте и запустите программу от имени администратора (правой кнопкой мышки щелкаете на ярлык файла для запуска и выбираете данную команду из списка);

- Сразу после запуска будут отображены все данные о сохраненных на компьютере подключениях: IP, шестнадцатизначный вариант кода (но он вам не потребуется) и сам пароль. Скопируйте его и наслаждайтесь подключением к Wi-Fi.

Если по какой-либо причине не получилось установить утилиту, или само приложение не отображает данные, существуют другие бесплатные программы, такие как Netstumbler (версия для системы Vista – Vistumbler), inSSIDer (кстати, данное приложение отображает вторжение к подключению), Technitium, CommView for WiFi и много других.

Рисунок 6. Внешний вид интерфейса приложения inSSIDer

Для ОС Android:

- В гугл-плей магазине («Google Play Market», он же «Play Market») размещено много программ для того, чтобы узнать ключ безопасности сети андроид. Рекомендуем пользоваться исключительно надежными приложениями, например, «WiFi Password». Стоит отметить, что все приложения для системы Андроид также требуют рут-прав и без них получить необходимые данные невозможно;

- Скачиваем приложение «WiFi Password», запускаем и в появившемся окошке открываем необходимые права доступа. Сразу после этого будет отображена история, содержащая все когда-либо установленные подключения;

- Выбираем из перечня необходимое соединение и нажимаем на размещенную рядом с ее именем пиктограмму глаза. Код отобразится.

Еще одним способом получения ключа безопасности сети андроид является взлом с помощью специализированных приложений. Использование таких способов влечет за собой уголовную ответственность. Однако, это единственный быстрый вариант в случае, если вы каким-то образом стерли все системные данные. Данные приложения обозначаются как «брутфорс» (он же «brute force» или метод грубой силы) и работают на принципе подбора вариаций. Поскольку большая часть устанавливаемых как пользователями, так и по умолчанию кодов – это сочетание простых комбинаций, программа быстро подберет необходимый вариант и отобразит на экране. Среди наиболее эффективных приложений выделяют «Aircrack-ng» для виндоус, и «WIBR» для андроида.

Разница между WPA2 Personal и WPA2 Enterprise

Разница между WPA2 Personal и WPA2 Enterprise состоит в том, откуда берутся ключи шифрования, используемые в механике алгоритма AES. Для частных (домашних, мелких) применений используется статический ключ (пароль, кодовое слово, PSK (Pre-Shared Key)) минимальной длиной 8 символов, которое задается в настройках точки доступа, и у всех клиентов данной беспроводной сети одинаковым. Компрометация такого ключа (проболтались соседу, уволен сотрудник, украден ноутбук) требует немедленной смены пароля у всех оставшихся пользователей, что реалистично только в случае небольшого их числа. Для корпоративных применений, как следует из названия, используется динамический ключ, индивидуальный для каждого работающего клиента в данный момент. Этот ключ может периодический обновляться по ходу работы без разрыва соединения, и за его генерацию отвечает дополнительный компонент — сервер авторизации, и почти всегда это RADIUS-сервер.

Все возможные параметры безопасности сведены в этой табличке:

| Свойство | Статический WEP | Динамический WEP | WPA | WPA 2 (Enterprise) |

| Идентификация | Пользователь, компьютер, карта WLAN | Пользователь, компьютер | Пользователь, компьютер | Пользователь, компьютер |

| Авторизация | Общий ключ | EAP | EAP или общий ключ | EAP или общий ключ |

| Целостность | 32-bit Integrity Check Value (ICV) | 32-bit ICV | 64-bit Message Integrity Code (MIC) | CRT/CBC-MAC (Counter mode Cipher Block Chaining Auth Code — CCM) Part of AES |

| Шифрование | Статический ключ | Сессионный ключ | Попакетный ключ через TKIP | CCMP (AES) |

| Распределение ключей | Однократное, вручную | Сегмент Pair-wise Master Key (PMK) | Производное от PMK | Производное от PMK |

| Вектор инициализации | Текст, 24 бита | Текст, 24 бита | Расширенный вектор, 65 бит | 48-бит номер пакета (PN) |

| Алгоритм | RC4 | RC4 | RC4 | AES |

| Длина ключа, бит | 64/128 | 64/128 | 128 | до 256 |

| Требуемая инфраструктура | Нет | RADIUS | RADIUS | RADIUS |

Limitations

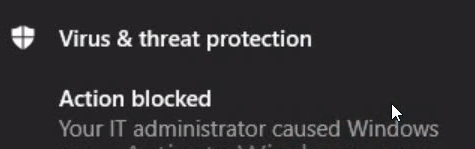

WiFi Protected Setup together with WPA2 is supported by most routers in use today. Simplifying the process of home network security is the main role of WPS. Although, it is serving its purpose, there are still flaws on its implementation that are affecting its security.

Attackers that wish to connect to the network need to determine the WPA2 PSK used by the client. This happens when both WPS and WPA2 are disabled. This process is very time consuming and does not work most of the time. If the WPS and WPA2 are enabled, the WPS pin is the only thing that the attacker needs to crack. With this, experts suggest the WPS be always disabled. If both WPA and WPA2 are enabled, interference often happens resulting in connection failures for clients.

The use of WPA2 also entails poor performance in your network connection. This is attributed to the additional overhead load process of encryption and decryption. But this is a small price to pay for a secure connection.

KRACK

These weaknesses are observed in the WiFi configuration itself and not it the implementation and products used (e.g hardware and software). Prevention of these attacks is possible by keeping security updates up to date. Every device that uses WiFi is prone to this vulnerability.

Initial research discovered that almost all operating systems and networks such as Apple, Windows, Android, OpenBSD, Linksys, and MediaTek are affected by this, at one point or another. WPA2, although vulnerable to this kind of attack, still is the most reliable security protocol for both private and public networks. Network management should be tightened and properly updated from time to time to avoid any mishap and possible damage.

To mitigate potential damage, all WiFi enabled devices including laptops, smartphones, and tablets should have security updates as soon as it’s available. It is not necessary to change your router’s WiFi network password; however, the data stored is still vulnerable to the attack since the password protection only applies to your router. The devices connected are the ones at risk.

Proper network management is key to keeping unauthorized persons or group from getting access and getting a hold of data shared. One quick tip is to constantly change the network’s password.

Типы WPA

Существует два типа WPA, которые подходят для разных пользователей. Это WPA-Personal и WPA-Enterprise.

WPA-Personal

Этот тип в основном используется для использования в небольших офисах и для личного пользования в домашних условиях. Для этого не требуется сервер аутентификации. Для всех подключенных беспроводных устройств используется 256-битный ключ аутентификации.

WPA-Enterprise

Как следует из названия, он в основном используется в крупном бизнесе. Сервер аутентификации Remote Authentication Dial-in User Service (RADIUS) применяется для автоматической генерации ключей и аутентификации.

Шифрование

Даже не принимая во внимание тот факт, что WEP, предшественник WPA, не обладает какими-либо механизмами аутентификации пользователей как таковыми, его ненадёжность состоит, прежде всего, в криптографической слабости алгоритма шифрования. Ключевая проблема WEP заключается в использовании слишком похожих ключей для различных пакетов данных.. TKIP, MIC и 802.1X (части уравнения WPA) усилили шифрование передаваемых данных в сетях, использующих WPA.

TKIP, MIC и 802.1X (части уравнения WPA) усилили шифрование передаваемых данных в сетях, использующих WPA.

TKIP отвечает за увеличение размера ключа с 40 до 128 бит, а также за замену одного статического ключа WEP ключами, которые автоматически генерируются и рассылаются сервером аутентификации. Кроме того, в TKIP используется специальная иерархия ключей и методология управления ключами, которая убирает излишнюю предсказуемость, которая использовалась для несанкционированного снятия защиты WEP ключей.

Сервер аутентификации после получения сертификата от пользователя использует 802.1X для генерации уникального базового ключа для сеанса связи. TKIP осуществляет передачу сгенерированного ключа пользователю и точке доступа, после чего выстраивает иерархию ключей плюс систему управления. Для этого используется двусторонний ключ для динамической генерации ключей шифрования данных, которые в свою очередь используются для шифрования каждого пакета данных. Подобная иерархия ключей TKIP заменяет один ключ WEP (статический) на 500 миллиардов возможных ключей, которые будут использованы для шифрования данного пакета данных.

Другим важным механизмом является проверка целостности сообщений (Message Integrity Check, MIC). Её используют для предотвращения перехвата пакетов данных, содержание которых может быть изменено, а модифицированный пакет вновь передан по сети. MIC построена на основе мощной математической функции, которая применяется на стороне отправителя и получателя, после чего сравнивается результат. Если проверка показывает на несовпадение результатов вычислений, данные считаются ложными и пакет отбрасывается.

При этом механизмы шифрования, которые используются для WPA и WPA-PSK, идентичны. Единственное отличие WPA-PSK состоит в том, что аутентификация производится с использованием пароля, а не по сертификату пользователя.

WPA и TKIP замедлят ваш Wi-Fi

Параметры совместимости WPA и TKIP также могут замедлить работу вашей сети Wi-Fi. Многие современные маршрутизаторы Wi-Fi, поддерживающие 802.11n и более новые, более быстрые стандарты, будут замедляться до 54 Мбит/с, если вы включите WPA или TKIP. Они делают это, чтобы гарантировать совместимость со старыми устройствами.

Для сравнения, даже 802.11n поддерживает до 300 Мбит/с, если вы используете WPA2 с AES. Теоретически 802.11ac предлагает максимальную скорость 3,46 Гбит/с при оптимальных условиях (считайте: идеальных).

На большинстве маршрутизаторов, которые мы видели, параметры, как правило, включают WEP, WPA (TKIP) и WPA2 (AES) – с возможностью совместимости с WPA (TKIP) + WPA2 (AES). Если ваш маршрутизатор предлагает WPA2 в вариантах TKIP или AES, выберите AES. Почти все ваши устройства будут работать с ним, и это быстрее и безопаснее.

WPA vs. WPA2 vs. WPA3

There are three Wi-Fi Protected Access iterations. Well, the third one isn’t quite with us, but it will soon arrive on your router. But what makes them different from one another? Why is WPA3 better than WPA2?

WPA Is Inherently Vulnerable

WPA was doomed from the outset. Despite featuring much stronger public key encryption, using 256-bit WPA-PSK (Pre-Shared Key), WPA still contained a string of vulnerabilities it inherited from the older WEP standard (both of whom share the vulnerable stream encryption standard, RC4).

The vulnerabilities centered on the introduction of the Temporal Key Integrity Protocol (TKIP).

TKIP itself was a big step forward in that it used a per-packet key system to protect each data packet sent between devices. Unfortunately, the TKIP WPA rollout had to take into account old WEP devices.

The new TKIP WPA system recycled some aspects of the compromised WEP system and, of course, those same vulnerabilities eventually appeared in the newer standard.

WPA2 Supersedes WPA

WPA2 officially superseded WPA in 2006. WPA, then, had a short run as the pinnacle of Wi-Fi encryption.

WPA2 brought with it another raft of security and encryption upgrades, most notably the introduction of the Advanced Encryption Standard (AES) to consumer Wi-Fi networks. AES is substantially stronger than RC4 (as RC4 has been cracked on multiple occasions) and is the security standard in place for many online services at the current time.

WPA2 also introduced the Counter Cipher Mode with Block Chaining Message Authentication Code Protocol (or CCMP, for a much shorter version!) to replace the now vulnerable TKIP.

TKIP remains part of the WPA2 standard as a fall back as well as to offer functionality for WPA-only devices.

WPA2 KRACK Attack

The somewhat amusingly named KRACK attack is no laughing matter; it is the first vulnerability found in WPA2. The Key Reinstallation Attack (KRACK) is a direct attack on the WPA2 protocol and unfortunately undermines every Wi-Fi connection using WPA2.

Essentially, KRACK undermines a key aspect of the WPA2 four-way handshake, allowing a hacker to intercept and manipulate the creation of new encryption keys within the secure connection process.

Dan Price has detailed the KRACK attack and whether your router is insecure or not.

Even with the potential for a KRACK attack, the likelihood of someone using it to attack your home network is slim.

WPA3: The (Wi-Fi) Alliance Strikes Back

WPA3 picks up the slack and offers much greater security, while actively taking into account the oft-lacking security practices everyone is guilty of at times. For instance, WPA3-Personal provides encryption to users even if hackers crack your password after you connect to a network.

Furthermore, WPA3 requires all connections to use Protected Management Frames (PMF). PMFs essentially augment privacy protections, with additional security mechanisms in place to secure data.

The 128-bit AES remains in place for WPA3 (a testament to its enduring security). However, for WPA3-Enterprise connections, 192-bit AES is required. WPA3-Personal users will have the option of using the extra-strength 192-bit AES, too.

The following video explores WPA3 new features in more detail.

WPA2-PSK stands for Pre-Shared Key. WPA2-PSK is also known as Personal mode, and it is intended for home and small office networks.

Your wireless router encrypts network traffic with a key. With WPA-Personal, this key is calculated from the Wi-Fi passphrase you set up on your router. Before a device can connect to the network and understand the encryption, you must enter your passphrase on it.

The primary real-world weaknesses with WPA2-Personal encryption are weak passphrases. Just as many people use weak passwords like «password» and «letmein» for their online accounts, many people will likely use weak passphrases to secure their wireless networks. You must use a strong passphrase or unique password to secure your network or WPA2 won’t protect you much.

What Is WPA3 SAE?

When you use WPA3, you will use a new key exchange protocol called Simultaneous Authentication of Equals (SAE). SAE, also known as the Dragonfly Key Exchange Protocol, is a more secure method of key exchange that addresses the KRACK vulnerability.

Specifically, it is resistant to offline decryption attacks through the provision of «forward secrecy.» Forward secrecy stops an attacker decrypting a previously recorded internet connection, even if they know the WPA3 password.

As well as this, WPA3 SAE uses a peer-to-peer connection to establish the exchange and cut out the possibility of a malicious middle man intercepting the keys.

Here’s an explanation as to what «key exchange» means in the context of encryption, using the pioneering Diffie-Hellman exchange its example.

Longer Encryption Keys

Most WPA2 implementations use 128-bit AES encryption keys. The IEEE 802.11i standard also supports 256-bit encryption keys. In WPA3, longer key sizes—the equivalent of 192-bit security—are mandated only for WPA3-Enterprise.

WPA3-Enterprise refers to enterprise authentication, which uses a username and password for connecting to the wireless network, rather than just a password (aka pre-shared key) that is typical for home networks.

For consumer applications, the certification standard for WPA3 has made longer key sizes optional. Some manufacturers will use longer key sizes since they are now supported by the protocol, but the onus is going to be on consumers to choose a router/access point that does.

Pros and Cons: When You Have to Choose

WPA

-

Might support older firmware.

-

Offers basic security.

-

Lighter network usage.

WPA2

-

Simple to use.

-

Increased security.

-

Could slow network performance.

Many older wireless routers for home networks support both WPA and WPA2 technology, and administrators must choose which one to run. WPA2 is a simpler, safer choice.

Using WPA2 requires Wi-Fi hardware to work harder while running the more advanced encryption algorithms, which can theoretically slow down the network’s overall performance more than running WPA. Since its introduction, though, WPA2 technology has proven its value and continues to be recommended for use on wireless home networks. The performance impact of WPA2 is negligible.

WPA против WPA2: чем они отличаются

Протоколы WPA и WPA2 являются наиболее распространенными мерами безопасности, которые используются для защиты беспроводного Интернета. Учитывая это, мы сравнили разницу между WPA и WPA2, чтобы вы могли подобрать правильный вариант для вашей ситуации.

| WPA | WPA2 | |

| Год выпуска | 2003 | 2004 |

| Метод шифрования | Temporal Key Integrity Protocol (TKIP) | Advanced Encryption Standard (AES) |

| Уровень безопасности | Выше, чем в WEP, предлагает базовый уровень безопасности | Выше, чем в WPA, предлагает повышенный уровень безопасности |

| Поддержка устройств | Может поддерживать более старое ПО | Совместим только с более новым ПО |

| Длина пароля | Допускается более короткий пароль | Требуется более длинный пароль |

| Использование в компаниях | Нет версии для компаний | Есть версия для компаний |

| Требуемые вычислительные мощности | Минимальные | Требуется больше мощностей |

Почему кто-то выбирает WPA?

Протокол WPA имеет менее безопасный метод шифрования и требует более короткого пароля, что делает его более слабым вариантом с точки зрения безопасности. Для WPA не существует корпоративного решения, поскольку оно не является достаточно безопасным для поддержки использования в компаниях. Однако если у вас есть более старое программное обеспечение, WPA можно использовать с минимальной вычислительной мощностью и это протокол может стать более приемлемым для Вас вариантом, чем старый протокол WEP.

Почему лучше выбирать WPA2?

Протокол WPA2 — это обновленная версия WPA, которая использует шифрование AES и длинные пароли для создания защищенной сети. WPA2 имеет версии для личного и корпоративного использования, что делает его идеальным вариантом как для домашних пользователей, так и для предприятий. Однако для работы этого протокола требуется больше вычислительных мощностей, поэтому, если у вас старое устройство, тот этот протокол может работать на нем медленно или вообще не работать.

Независимо от того, какой вариант лучше всего подходит для вас, важно, чтобы вы обеспечивали безопасность своему устройству, правильно защищая свое Wi-Fi-соединение. Если ваш роутер не поддерживает самый безопасный метод шифрования, рассмотрите возможность использования VPN для шифрования вашего подключения

Бесплатный VPN от компании Panda Security может помочь вам безопасно и конфиденциально путешествовать по Интернету из любой точки мира.

Lifewire | Help Desk Geek