Взлом пароля. атака брутфорс

Содержание:

- Start your free trial

- What is a Brute-force attack?

- Reverse brute-force attack

- Как обойти капчу Вконтакте?

- Анализ риска

- Классификация и способы выполнения брутфорс-атаки

- Cain and Abel

- Что такое брутфорс

- Rainbow Crack

- Случайные величины в форме входа

- Item acquisition

- Crowbar — Brute forcing tool

- Обратная переадресация

- Сколько же времени займет перебор паролей для ВК?

- Сюжет

- Оптимизация брут-форса путём атаки сразу на несколько целей

- Как работает брутфорс

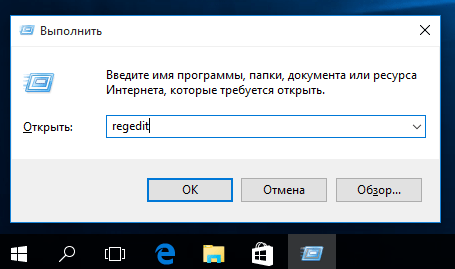

- Взлом страницы входа роутера

- Интересные факты

- Особенности Broforce

- Заключение

- Выводы

- Заключение

Start your free trial

What is a Brute-force attack?

Brute-force attack when an attacker uses a set of predefined values to attack a target and analyze the response until he succeeds. Success depends on the set of predefined values. If it is larger, it will take more time, but there is better probability of success. The most common and easiest to understand example of the brute-force attack is the dictionary attack to crack the password. In this, attacker uses a password dictionary that contains millions of words that can be used as a password. Then the attacker tries these passwords one by one for authentication. If this dictionary contains the correct password, attacker will succeed.

In traditional brute-force attack, attacker just tries the combination of letters and numbers to generate password sequentially. However, this traditional technique will take longer when the password is long enough. These attacks can take several minutes to several hours or several years depending on the system used and length of password.

To prevent password cracking by using a brute-force attack, one should always use long and complex passwords. This makes it hard for attacker to guess the password, and brute-force attacks will take too much time. Most of the time, WordPress users face brute-force attacks against their websites. Account lock out is another way to prevent the attacker from performing brute-force attacks on web applications. However, for offline software, things are not as easy to secure.

Similarly, for discovering hidden pages, the attacker tries to guess the name of the page, sends requests, and sees the response. If the page does not exist, it will show response 404 and on success, the response will be 200. In this way, it can find hidden pages on any website.

Brute-force is also used to crack the hash and guess a password from a given hash. In this, the hash is generated from random passwords and then this hash is matched with a target hash until the attacker finds the correct one. Therefore, the higher the type of encryption (64-bit, 128-bit or 256-bit encryption) used to encrypt the password, the longer it can take to break.

Reverse brute-force attack

A reverse brute-force attack is another term that is associated with password cracking. It takes a reverse approach in password cracking. In this, attacker tries one password against multiple usernames. Think if you know a password but do not have any idea of the usernames. In this case, you can try the same password and guess the different user names until you find the working combination.

Now, you know that Brute-forcing attack is mainly used for password cracking. You can use it in any software, any website or any protocol, which do not block requests after few invalid trials. In this post, I am going to add few brute-force password-cracking tools for different protocols.

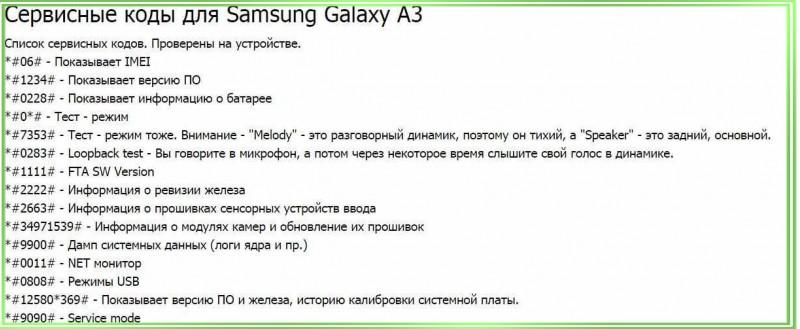

Как обойти капчу Вконтакте?

ВК требует ввод капчи после 3 неудачной попытки (перезагрузка F5 не помогает), а как он узнает что это именно вы делаете несколько попыток входа?

— по IP

— по кукам (cookies), кэшу и JavaScript

Значит, нам не реже чем через 3 запроса нужно менять IP и чистить куки.

С куками, кэшем и JavaScript нет проблем – их можно просто отключить в настройках браузера.

IP можно менять установив прогу по смене IP – в этом нет ничего мудреного, в сети их полно (Гугл в помощь)

Можно пользоваться браузером TOR (кто не знает – это браузер для анонимного гуляния по сети, он же меняет IP-шники при каждой новой сессии, полезная штука особенно для тех кто сёрфит или работает в САР)

Но почти полностью сводит на нет все попытки перебора ГЕОлокация.

Сервер ВК запоминает откуда (географически) был произведен последний вход.

И если ваш IP из другого населенного пункта, то (возможно) будет выскакивать надпись:

«Вы пытаетесь зайти под именем Ивана Иванова из необычного места.»

Чтобы подтвердить, что Вы действительно являетесь владельцем страницы, пожалуйста, укажите все недостающие цифры номера телефона, к которому привязана страница.

Анализ риска

Риски от применения брутфорса зависят от количества объектов, на которые нацелены атаки, и намерений злоумышленника. С каждым годом появляются новые технологии, которые могут применяться как в благих, так и в преступных целях. Так, несколько лет назад на конференции DEF CON общественности был представлен WASP — беспилотник, который может собирать статистику домашних сетей Wi-Fi. Мощный компьютер на борту аппарата среди прочих функций имел возможность автоматического взлома паролей с помощью брутфорса.

Не так давно была замечена новая ботнет-сеть, проникающая в компьютерные системы с помощью подбора паролей SSH. Методы защиты, обычно применяемые против атак методом «грубой силы», не дают желаемого результата. Как в таком случае повысить уровень безопасности, можно узнать из нашей статьи.

Проблем со взломом через брутфорс можно избежать, если:

- создавать длинный пароль из букв, цифр и спецсимволов,

- не использовать в пароле личную информацию или какие-либо элементы логина,

- для всех аккаунтов создавать свои уникальные пароли,

- регулярно, примерно один раз в месяц, менять пароли,

- на веб-сайтах защищать вход от многочисленных попыток ввода данных.

Классификация и способы выполнения брутфорс-атаки

Существует несколько видов атаки методом «грубой силы»:

- Персональный взлом. В этом случае брутфорс направлен на получение доступа к личным данным конкретного пользователя: аккаунтам социальных сетей, почте, сайту. Во время общения через интернет, в том числе используя мошеннические схемы, злоумышленник старается узнать логин, персональные сведения и другую информацию, которая понадобится для подбора пароля. Далее взломщик прописывает в специальную программу адрес ресурса, к которому нужен доступ, логин учетной записи, подключает словарь и подбирает пароль. Если пароль пользователя основан на личной информации и состоит из малого количества символов, то попытка злоумышленника может принести успех даже за короткое время.

- «Брут-чек». Этот вид брутфорса означает охоту на пароли в больших количествах. Соответственно, цель — завладеть данными не одного пользователя, а множества разных аккаунтов на нескольких веб-ресурсах. К хакерской программе подключается база логинов и паролей каких-либо почтовых сервисов, а также прокси-лист, чтобы замаскировать узел, не дав веб-сервисам почты обнаружить атаку. При регистрации на сайте, в социальной сети или в игре пользователь заполняет поле с адресом своей почты, на который приходят данные для входа в соответствующий аккаунт. В опциях брутфорса прописывается список названий сайтов или других ключевых слов, по которым программа будет искать в почтовых ящиках именно эти письма с логинами и паролями, вынимать и копировать информацию в отдельный файл. Так киберпреступник получает сотни паролей и может использовать их в любых целях.

- Удаленный взлом операционной системы компьютерного устройства. Брутфорс в комбинации с другими взламывающими утилитами применяется для получения доступа к удаленному ПК. Взлом такого вида начинается с поиска сетей, подходящих для атаки. Адреса пользователей добываются особыми программами или берутся из баз. Словари перебора и списки IP-адресов вводятся в настройках brute force. В случае успешного подбора пароля сохраняются IP-адрес машины жертвы и данные для входа, которые далее используются злоумышленником — например, с целью полного управления ПК через утилиту Radmin или другую подобную программу.

Cain and Abel

I am sure you have already heard the name of this password-cracking tool. It can help in cracking various kind of passwords by performing brute-forcing attacks, dictionary attacks, and cryptanalysis attacks. Cryptanalysis attacks are done by using the rainbow tables as mentioned in the previous tool.

It is worth to mention that some virus scanners detect it as malware. Avast and Microsoft Security Essentials report it as malware and block it in system. If it is in your system, you should first block your antivirus.

Its basic functions:

- Sniffing the network

- Cracking encrypted passwords using Dictionary

- Brute-Force and Cryptanalysis attacks

- Recording VoIP conversations

- Decoding scrambled passwords

- Recovering wireless network keys

- Revealing password boxes

- Uncovering cached passwords

- Analyzing routing protocols.

The latest version of the tool has many features, and has added sniffing to perform Man in the Middle attacks.

Download Cain and Able from this link: http://www.oxid.it/cain.html

Что такое брутфорс

Поговорим поподробнее о том, что такое брутфорс и зачем он нужен. Брутфорс, что с английского дословно переводится, как «полный перебор» – это один из самых эффективных методов хакерской атаки, который используется для взлома компьютерных систем, сайтов, учётных записей путём подбора комбинаций из различных символов.

Кстати, если Вы хотите уберечь от взлома и распространения данные, размещённые на Вашем ресурсе, рекомендуем узнать о том, что такое зеркало сайта и для чего оно ещё нужно. Конечно, брутфорс используется и для благих намерений, например, для восстановления забытого пароля или для его проверки на криптографическую стойкость.

Rainbow Crack

Это ПО также является популярным инструментом брутфорса паролей. Оно генерирует таблицы для использования во время атаки. Таким образом, код отличается от других традиционных инструментов принудительного формования. Таблицы Rainbow предварительно вычисляются. Это помогает сократить время выполнения атаки.

Хорошо, что существуют различные организации, которые уже опубликовали прекомпьютерные таблицы этого ПО для всех пользователей Интернета. Этот инструмент все еще находится в активной разработке. Он доступен как для Windows, так и для Linux и поддерживает все последние версии этих платформ.

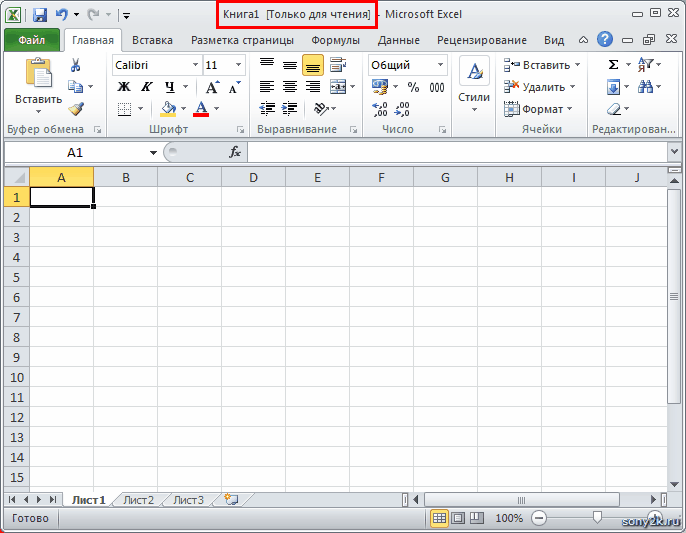

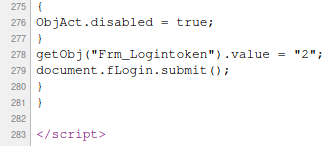

Случайные величины в форме входа

Если сделать несколько попыток входа и изучить передаваемые данные, то можно заметить, что значение переменной Frm_Logintoken меняется.

Конкретная величина прописана в JavaScript коде:

getObj("Frm_Logintoken").value = "2";

И она меняется время от времени. Если передавать строку с неверно установленным токеном Frm_Logintoken, то роутер не примет даже правильный пароль. Это ещё одна защита от брутфорса. К счастью, patator имеет встроенный механизм обхода такой защиты.

Для этого используются опции before_urls и before_egrep. Опция before_urls указывает, какую страницу нужно загрузить до того, как будет сделана попытка аутентификации. А опция before_egrep ищет по заданному регулярному выражению в исходном коде страницы, полученной с помощью before_urls.

Для брут-форса исследуемого роутера нужно предварительно получить тот же адрес на котором вводятся данные, то есть before_urls=58.11.48.84.

Пример поиска по регулярному выражению: before_egrep=’_N1_:getObj\(«Frm_Logintoken»\).value = «(\w+)»‘

Здесь переменной _N1_ присваивается значение обратной ссылки — выражения в скобках. \w+ обозначает главные составные символы, это синоним для «]»

Ещё раз — обратите внимание на скобки — это обратная ссылка. При этом в исходном фрагменте кода также присутствуют скобки — их нужно экранировать.

Также меняется передаваемая строка:

body='frashnum=&action=login&Frm_Logintoken=_N1_&Username=FILE0&Password=FILE1'.

Теперь в ней используется _N1_ для присвоения значения параметру Logintoken.

Дополнительные примеры, в том числе для сразу двух величин, смотрите на странице https://kali.tools/?p=269.

Если роутер (или веб-приложение) устанавливает кукиз со случайным значением, то достаточно использовать before_urls в паре с accept_cookie=1 (принимать кукиз для последующей передачи).

Полная команда для брут-форса формы входа, с учётом всех нюансов исследуемой модели роутера, выглядит так:

patator http_fuzz url="58.11.48.84" method=POST body='frashnum=&action=login&Frm_Logintoken=_N1_&Username=FILE0&Password=FILE1' 0=users.txt 1=passwords.txt accept_cookie=1 header='Cookie: _TESTCOOKIESUPPORT=1' -t 1 -x quit:code=302 -x ignore:code=200 --rate-limit=61 before_urls=58.11.48.84 before_egrep='_N1_:getObj\("Frm_Logintoken"\).value = "(\w+)"'

Item acquisition

Upgrade paths

This item can be acquired through the following upgrade paths or vendor recipes:

| Amount | Ingredient | GeneralNotes | Type |

|---|---|---|---|

| 4 |

The Garish Power  The Garish Power4JewelMaligaro may have valued function over form, but that did not mute his flair for the dramatic. The Garish Power4JewelMaligaro may have valued function over form, but that did not mute his flair for the dramatic. |

random Jewel | Automatic |

| 10 |

The Eye of the Dragon The Eye of the Dragon10JewelCorruptedSome powers are far too great even for thegods of old. The Eye of the Dragon10JewelCorruptedSome powers are far too great even for thegods of old. |

random corrupted Jewel | Automatic |

| 8 |

Arrogance of the Vaal Arrogance of the Vaal8ItemTwo-ImplicitCorruptedDiscovery can lead to beauty, or it can lead to ruin. Arrogance of the Vaal8ItemTwo-ImplicitCorruptedDiscovery can lead to beauty, or it can lead to ruin. |

random two-implicit corrupted item | Automatic |

| 4 |

Jack in the Box Jack in the Box4ItemTurn the crank, close your eyes, and pray to the gods for a pleasant surprise. Jack in the Box4ItemTurn the crank, close your eyes, and pray to the gods for a pleasant surprise. |

random item | Automatic |

Crowbar — Brute forcing tool

What is Crowbar?

Crowbar (formally known as Levye) is a brute forcing tool that can be used during penetration tests. It was developed to brute force some protocols in a different manner according to other popular brute forcing tools. As an example, while most brute forcing tools use username and password for SSH brute force, Crowbar uses SSH key(s). This allows for any private keys that have been obtained during penetration tests, to be used to attack other SSH servers.

Currently Crowbar supports:

- OpenVPN ()

- Remote Desktop Protocol (RDP) with NLA support ()

- SSH private key authentication ()

- VNC key authentication ()

Installation

Kali Linux users can do

Else if you wish to install from source, install all the dependencies:

Debain 9/10+ & Kali Rolling

Debain 7/8 & Kali 1/2

Then get latest version from GitHub:

Note: The RDP client package depends on your OS:

- Debain 9/10 & Kali Rolling uses

- Debian 7/8 & Kali 1/2 uses package.

- Else you can try .

Don’t forget to patch to point to the new binary!

Usage

- -b: Target service. Crowbar supports: , , ,

- -c: Static password to login with

- -C: for passwords list

- -d: Run a tcp port scan (nmap) on the IP range (/) before trying to brute force. This will discover whether the target’s port is open

- -D: Enable debug mode

- -h: Shows a help menu

- -k: for key files (for SSH or VNC)

- -l: to store the log file (default is )

- -m: for a OpenVPN configuration file

- -n: Thread count

- -o: to store the successfully attempt(s) (default is )

- -p: Port number (if the service is not on the default port)

- -q: Enable quiet mode (only show successful logins)

- -s: Target IP address/range (in CIDR notation)

- -S: which is stores target IP addresses

- -t: Timeout value

- -u: Single username

- -U: which stores the username list

- -v: Enable verbose mode (shows all the attempts)

If you want see all usage options, please use: .

ATTENTION: If you want to use username including DOMAIN, please specify username like below. Backslash () is the escape character for python. So you have to use either of the following two formats:

Brute Forcing — Remote Desktop Protocol (RDP)

Below are a few examples of attacking RDP using Crowbar.

RDP brute forcing a single IP address using a single username and a single password:

RDP brute forcing a single IP address using username list file and a single password:

RDP brute forcing a single IP address using a single username and a password list:

RDP brute forcing a subnet using a username list and a password list in discovery mode:

Brute Forcing — SSH Private Keys

Below are a few examples which you have using Crowbar.

SSH key brute force attempt to a single IP address using a single username and a single private SSH key:

SSH key brute force attempt to a single IP address using a single username and all the SSH keys in a folder:

SSH key brute force attempt to a subnet using a single username and all the SSH keys in a folder in discovery mode:

Brute Forcing — VNC

Below is an example of attacking a VNC service using Crowbar.

VNC brute force attempt to a single IP address using a password file with specified port number:

Brute Forcing — OpenVPN

Below is an example of attacking OpenVPN using Crowbar.

OpenVPN brute force attempt to a single IP address using a configuration file, a single username and a single password with specified port number and optional certificate file. Doesn’t matter if its TCP or UDP:

Logs & Output

Once you have executed Crowbar, it generates 2 files for logging and result that are located in your current directory. Default log file name is which stores all brute force attempts while execution. If you don’t want use default log file, you should use . The second file is which stores successful attempts while execution. If you don’t want use default output file, you should use . After that you can observe Crowbar operations.

You can make the output more verbose by doing , or even more information can be shown with . If you’re trying to troubleshoot an issue or potential bug, using will enable debug mode and will give a lot more output.

Bookmarks

- Patator — A multi-purpose brute-forcer for protocols that are not supported by Crowbar

- Debian OpenSSL Predictable PRNG — Weak predictable SSH keys for Debian based systems (2011)

- ssh-badkeys — A collection of static private SSH keys

Обратная переадресация

Повторная атака брутфорс — это еще один термин, связанный со взломом пароля. В этом случае злоумышленник пытается использовать один пароль для нескольких имен пользователей. В таком случае хакеру известен пароль, но нет представления об именах пользователей. В этом случае он может попробовать один и тот же пароль и пытаться угадать разные логины, пока не найдет рабочую комбинацию. Так обычно происходит брутфорс WiFi и иных подключений.

Атака обычно используется для взлома паролей. Хакеры могут применять брутфорс в любом программном обеспечении, сайте или протоколе, который не блокирует запросы после нескольких недействительных проб.

Известно множество инструментов взлома паролей для разных протоколов. Некоторые из них стоит рассмотреть подробно. Для того чтобы использовать такие приложения, достаточно загрузить и начать атаковать. Поскольку некоторые из них применяют несколько механизмов одновременно, следует изучить подобное в деталях. Это поможет защититься от атак, а также проверить все свои системы на уязвимость.

Сколько же времени займет перебор паролей для ВК?

Напомню, что мы перебираем 221 918 520 426 688 (222 триллиона) вариантов пароля.

Поэтому, чтоб узнать сколько мы будем взламывать пароль ВК перебором делим количество на скорость, т.е.

221918520426688 пароля / 7,4 пароля в секунду = 29737081737176сек = 495618028953 мин = 8260300483 часов = 344179187 дней = 942957 лет

Вывод:реальная программа для взлома ВК могла бы подобрать пароль перебором за 94 тысячи лет.

Вопрос: А как же видео на ютюбе, в которых чудо-проги брутят страницу ВК за несколько минут/часов?

Отвечаю: Это развод созданный с целью заражения вашего компа для кражи ваших же данных. Не больше – не меньше.

Можно значительно ускорить процесс перебора!

Для этого нужно:

1. Повысить вычислительную мощность. Например, заразить 1.000.000 чужих компов и со всех одновременно брутить ВК (аж смешно)

2. Укоротить брут-словарь до, например, пары тыщ.(по принципу социальной инженерии)

Как сделать брут-словарь?

1. Ручками в программе блокнот (notepad.exe)

2. Прогой «генератор брута» (ссылка внизу статьи)

Этот брут – словарь наполняем реальными вариантами.

Реальные – это такие, которые хоть как-то связано с взламываемым человеком:

— телефоны (его, его родственников, друзей)Пример — номера с +7с, 8кой, без 8ки – попадается редко

— даты рождения (его, его родственников, близких)Пример — (одной и той же даты) 010118, 01012018, 20180101, 180101 – попадается часто

— Имена любимых, близкихПример — SashaMaria, MariaIvanova, SaNoMaIv – попадается средне

Название сайта (или фамилия) на другой раскладкеПример, если набрать слово «vkontakte» на русской раскладке, то получится – «млщтефлеу» — такая схема ну очень часто попадается на всех сайтах.

— лоховской список паролей для брута (список самых распространенных паролей в сети — ссылка в конце статьи)

Долго ли писать словарь? Ну, не очень – полчаса за глаза хватит. А кто сказал что будет легко?))

Допустим у нас есть созданный брут словарь и рабочая прога для подбора пароля ВК (либо ручной ввод по словарю).

Возникает одна важная проблема – система защиты сервера.

Собственно помеха её заключается в том, что при слишком частых запросах сервер тупо блокирует (временно) ваш IP. Кроме того, если вы работаете с ВК через стандартную форму ввода (HTML\FORM), то после 3 ей неудачной попытки ВК будет просить ввести капчу.

В старой версии ВК можно было просто перейти на мобильную версию – m.vk.com, теперь же мобильной версии как таковой нет – в 2016 году сделали единый адаптивный дизайн.

Сюжет

Лидеры террористических группировок объявили войну всему человечеству. Они угрожают террористическими актами по всем странам мира. Теперь вы сможете вместе с вашим героем боевиков дать решительный отпор врагу. Действия игры развернутся на красочных локациях, вы сможете устроить настоящую войну протии наркоторговцев, террористов и даже работорговцев. Так что выберите себе одного героя, а можете объединиться с героями прошлых лет – настоящими супер персонажами, чтобы уничтожить террористов по всему миру. Очень увлекательный игровой процесс ждет пользователя. Особенно будет трудно победить торговцев наркотиками и оружием.

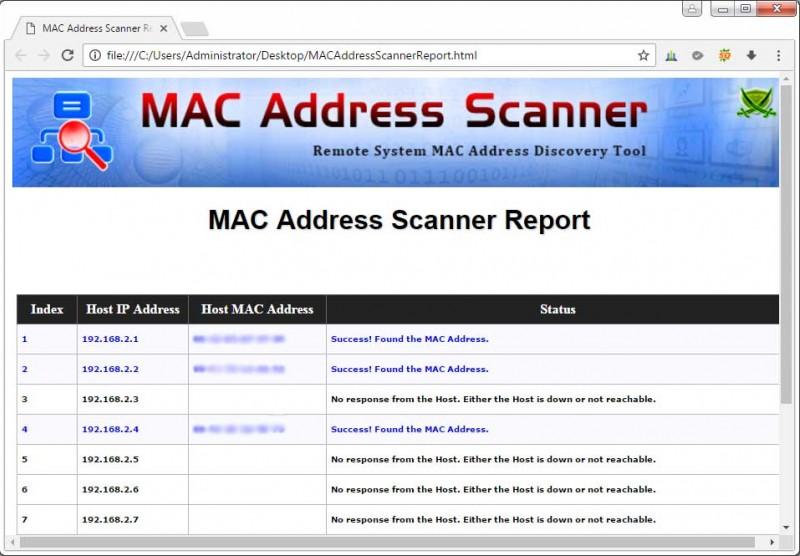

Оптимизация брут-форса путём атаки сразу на несколько целей

Одна попытка в минуту это довольно медленно. Кстати, ведь в рассматриваемых условиях мы можем делать по три попытки в минуту, затем делать паузу. Не уверен, можно ли это сделать встроенным средствами patator.

Зато в patator есть очень полезный алгоритм, который используется по умолчанию при брут-форсе большого количества объектов. Можно запустить перебор учётных данных сразу на множестве роутеров. Для этого в качестве цели с опцией url укажите файл, например, url=FILE2, также укажите путь до самого файла: 2=routers_IP.txt. patator будет работать следующим образом: пробовать один логин:пароль на первом роутере, затем переходить ко второму роутеру и там пробовать один логин:пароль, затем к следующему, пока список не кончится. Когда список завершится, то patator зайдёт на второй круг и для первого роутера попробует вторую пару логин:пароль, затем перейдёт к следующему роутеру и так далее. В результате возникает естественная задержка между попытками ввода на одном роутере — пока делаются попытки входа на следующих в списке, каждому роутеру даётся время «передышки». Это позволяет значительно сократить значение —rate-limit или вовсе не использовать, так как если одновременно брут-форсятся десятки тысяч роутеров, то очередь до каждого роутера может доходить более чем через минуту. Номер файла имеет значение! То есть в начале полный круг проходится для файлов с номером . Это могут быть, например, имена пользователей. Если вы будете брать адреса роутеров для брут-форса из файла с номером , то patator будет атаковать только первый в списке роутер и перейдёт к следующему только тогда, когда закончатся логины и пароли для проверки.

На случай если найдены верные логин:пароль, то вместо команды quit (выход из программы), нужно использовать команду free (остановка тестирования хоста после нахождения валидного пароля) примерно следующим образом: -x free=url:code=302

Как работает брутфорс

Рассмотрим, как работает брутфорс и в чём его суть. Цель использования такого метода являет собой получение доступа к аккаунтам, личным и конфиденциальным данным пользователей. Многие хотят «насолить» своим приятелям ради шутки, не стоит заниматься этим с помощью брутфорса, лучше почитайте об этапах СЕО-продвижения сайта и расширьте свой кругозор.

В последствие взлома методом брутфорса может осуществляться рассылка спама, иногда даже происходить вымогательство и шантаж. Так же существует риск получения злоумышленниками данных для входа в платёжные системы, что влечёт за собой финансовые проблемы.

Что же сделать, чтобы не стать жертвой злоумышленников? Самое первое и простое – не разглашать свои личные данные всем подряд и не создавать на их основании свои пароли. Так же делайте их длинными, используя при этом различные символы, и буквы и цифры. Логин и пароль учётных записей всегда делать отличными друг от друга и разными для каждого аккаунта.

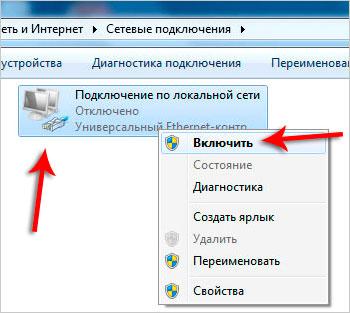

Взлом страницы входа роутера

Чтобы иметь представления об HTTP аутентификации начнём с выдержки из справки Router Scan by Stas’M:

Формально можно разделить устройства на два типа — те, которые используют аутентификацию на уровне протокола HTTP, — и другие, которые её не используют — в их число входят устройства, использующие HTTP формы для авторизации.

Первый тип устройств довольно легко отличить от второго, открыв устройство в интернет браузере: у них в самом начале всегда появляется всплывающее окно с названием устройства и предложением ввести логин и пароль. Устройства второго типа не выдают подобного приглашения, а сразу открывают веб страницу, на которой также можно авторизоваться.

Но, если вы затрудняетесь визуально определить тип аутентификации, можно изучить HTTP заголовки ответа устройства, а конкретно заголовок WWW-Authenticate — именно он указывает на использование аутентификации на уровне протокола.

Для подбора пароля к таким устройствам Router Scan использует словари пар логин/пароль. Программой поддерживаются два метода аутентификации на уровне протокола:

- Basic — базовая аутентификация, имя пользователя и пароль обрабатываются обратимым шифром и отправляются в заголовках (подробнее).

- Digest — дайджест аутентификация, данные для входа необратимо хешируются алгоритмом MD5 и отправляются в заголовках (подробнее).

Для остальных устройств, не использующих эти методы, перебор по словарям не поддерживается (за исключением некоторых моделей, для которых была добавлена поддержка словаря Form аутентификации). Но можно воспользоваться функцией Use credentials в главном окне программы, которая проверяет пару логин/пароль независимо от метода аутентификации.

Итак, Router Scan использует брут-форс форм для авторизации на роутере не для всех моделей, в результате можно получить следующую картину:

Это несколько кучных подсетей в которых в избытке водится роутер ZTE F668. Скажу больше — почти во всех них стандартные логины и пароли, но ни Router Scan, ни RouterSploit не извлекает из них информацию, поскольку на роутере вход выполняется с помощью веб-формы, а для этой модели брут-форс не поддерживается.

Интересные факты

Бродя по локациям и отстреливая противников террористов, вы увидите много клеток, в которых есть узники. Террористы берут в плен ваших сподвижников. Освободив клетку, вы сможете взять в свою команду нового героя. Чем больше клеток вы освободите по ходу игры, тем больше союзников у вас будет в команде. А вот в кооперативном режиме до четырех человек вы сможете немного повеселиться, тотально уничтожая огромные базы противника. Классная игра с забавным и юмористическим сюжетом.

Особенности Broforce

- Новые возможности для персонажей. Вы не только может перемещаться по локациям пешком, вы сможете лазить по вертикальным стенам, перепрыгивать огромные препятствия, а также использовать необычные удары, чтобы, например, разрушить целую стену. Ваши герои это могут.

- Реалистичные разрушения. Ударив по врагу, вы сможете увидеть, как реалистично разрушаются их скрытые военные базы и объекты. Так что нанесите массивный удар – и террористы будут сметены.

- Поднять флаг над базой врага. После успешного прохождения каждого этапа игры, вы сможете водрузить свой флаг на территории противника – а за это получайте награды.

- Новый босс в конце этапа. Завершая очередной уровень, вы встретите необычного и коварного босса, которого нелегко будет победить. Лишь действуя командно, вы сможете одолеть противника.

- Мини квесты. Собирайте дополнительные бонусы в процессе игры, чтобы иметь возможность прокачать ваших супер героев.

- Численность врагов. Количество врагов естественно превышает ваших персонажей. Но ваши бесстрашные воины смогут всех их уничтожить. Террористам пришел конец, когда в бой вступают такие отчаянные герои.

На этой странице по кнопке ниже вы можете скачать Broforce через торрент бесплатно.

Заключение

В заключении подытожим, что на сегодняшний день в сети Интернет нет ни одного свободно распространяемого «брутфорса» (brute force), который мог бы дать желаемый результат в современных условиях защиты сайтов и почтовых серверов!

На сегодняшний день все свободно распространяемые в сети Интернет «брутфорсы» (brute force) — это просто исторический шлак (мусор), а люди пытающиеся ими пользоваться просто глупцы но, не смотря на это многие продолжают тупо публиковать такие «брутфорсы» в сети Интернет и безрезультатно пользоваться ими!

В современных условиях защиты сайтов и почтовых серверов вся многопоточность любых «брутфорсов» (brute force), как ныне существующих так и будущих, сводится на НЕТ! А в «брутфорсах» (brute force) даже с правильно построенной логикой работы следует использовать интеллектуально и индивидуально подобранные словари паролей в каждом отдельно взятом случае и питать надежду на то, что в ближайшие пару лет таки удастся подобрать вожделенный пароль!;)

Выводы

На мой взгляд у сервиса PHE (как и у остальных сервисов) все же есть минус по сравнению с классическим подходом хеш+соль — добавляются точки отказа (сеть до сервиса, сервер с сервисом, сам сервис) и скорость выполнения операции увеличивается (как минимум за счет сетевого взаимодействия). Если использовать PHE сторонней компании как совершенно внешний сервис, то сюда добавляется еще сеть между датацентрами как точка отказа и дополнительное время на установление соединения и пересылку байтиков.

Тем не менее плюсы все же выглядят довольно вкусно:

- перебирать пароли как заверяют будет невозможно (или очень долго) без приватных ключей;

- в случае утечки базы или ключа достаточно обновить ключ и данные в базе (при должном умении это можно сделать бесшовно).

В общем, технология выглядит перспективно и я продолжу наблюдать за ней.

Спасибо Алексею Ермишкину Scratch и компании Virgil Security за то, что исследуете эту тему, делитесь информацией и публикуете исходные коды!

А как вы защищаете пароли (если не секрет)?

Заключение

Итак, мы рассмотрели брут-форс роутера на примере конкретной модели. Мы столкнулись почти со всеми возможными проблемами, которые могут возникнуть при брут-форсе как роутеров в веб-формой входа, так и других веб-приложений, также использующих веб-форму для аутетификации. Разве что, не была рассмотрена ситуация с капчей и использованием набора прокси для ускорения процесса.

В целом алгоритм всегда примерно одинаковый:

Анализ передаваемых данных. Это удобно делать с помощью Burp Suite

Особое внимание следует уделить произвольно меняющимся полям, кукиз, значению реферера и значению user-agent (это всё передаётся в HTTP заголовках)

Анализ возвращаемых данных и поиск самых характерных маркеров и событий, свидетельствующих о правильности или неправильности логина и пароля

Перед запуском брут-форса следует сделать проверку на методы противодействия брут-форсу

В качестве маркера, который говорит patator об успешности входа, нужно выбирать строку или событие, у которого меньше всего вероятность вызвать ложное срабатывание

Некоторым видам защит (например, блокировка после нескольких неправильных попыток) невозможно противодействовать, но можно оптимизировать процесс атаки различными способами