История завода

Содержание:

- По данным портала ЗАЧЕСТНЫЙБИЗНЕСАКЦИОНЕРНОЕ ОБЩЕСТВО «ДЕМИХОВСКИЙ МАШИНОСТРОИТЕЛЬНЫЙ ЗАВОД»По данным портала ЗАЧЕСТНЫЙБИЗНЕС5073050010

- Меняем MTU для PPPoE

- Архитектура и реализация

- Альтернативные службы

- Добавляем ПК в DMZ и делаем Static IP на примере D-Link DIR-615 v1.0.19

- Rationale

- Настройка DMZ на роутере

- Назначение и использование DMZ

- Основной шлюз, установленный по умолчанию — что это такое

- Что такое DMZ в роутере и как настроить демилитаризованную зону

- «Городок улыбок»

По данным портала ЗАЧЕСТНЫЙБИЗНЕСАКЦИОНЕРНОЕ ОБЩЕСТВО «ДЕМИХОВСКИЙ МАШИНОСТРОИТЕЛЬНЫЙ ЗАВОД»По данным портала ЗАЧЕСТНЫЙБИЗНЕС5073050010

О компании:

АО «ДМЗ» ИНН 5073050010, ОГРН 1025007458376 зарегистрировано 26.05.1999 в регионе Московская Область по адресу: 142632, Московская обл, деревня Демихово, город Орехово-Зуево, —— ———, ——-. Статус: Действующее. Размер Уставного Капитала 240 894 480,00 руб.

Руководителем организации является: Генеральный Директор — Овелян Артем Апетнакович, ИНН . У организации 1 Учредитель. Основным направлением деятельности является «производство железнодорожных локомотивов и подвижного состава».

Рейтинг организации: Высокий подробнее

Должная осмотрительность (отчет) ?

Статус: ?

Действующее

Дата регистрации: По данным портала ЗАЧЕСТНЫЙБИЗНЕС

?

По данным портала ЗАЧЕСТНЫЙБИЗНЕС

26.05.1999

|

ОГРН ? |

1025007458376 присвоен: 22.10.2002 |

|

ИНН ? |

5073050010 |

|

КПП ? |

503401001 |

|

ОКПО ? |

00210884 |

|

ОКТМО ? |

46757000131 |

Реквизиты для договора

?

…Скачать

Проверить блокировку cчетов

?

Контактная информация 8(49… Посмотреть

?

Отзывы об организации

?: 0 Написать отзыв

Юридический адрес: ?

По данным портала ЗАЧЕСТНЫЙБИЗНЕС

142632, Московская обл, деревня Демихово, город Орехово-Зуево, —— ———, ——-

получен 30.12.2017

зарегистрировано по данному адресу:

По данным портала ЗАЧЕСТНЫЙБИЗНЕС

По данным портала ЗАЧЕСТНЫЙБИЗНЕС

Руководитель Юридического Лица ?По данным портала ЗАЧЕСТНЫЙБИЗНЕС

Генеральный ДиректорПо данным портала ЗАЧЕСТНЫЙБИЗНЕС

Овелян Артем Апетнакович

| ИНН ? |

По данным портала ЗАЧЕСТНЫЙБИЗНЕС |

| действует с | По данным портала ЗАЧЕСТНЫЙБИЗНЕС 30.07.2018 |

Учредители ? ()

Уставный капитал: По данным портала ЗАЧЕСТНЫЙБИЗНЕС

240 894 480,00 руб.

|

По данным портала ЗАЧЕСТНЫЙБИЗНЕС По данным портала ЗАЧЕСТНЫЙБИЗНЕС МИНИСТЕРСТВО ИМУЩЕСТВЕННЫХ ОТНОШЕНИЙ МОСКОВСКОЙ ОБЛАСТИ По данным портала ЗАЧЕСТНЫЙБИЗНЕС 84 822,00руб., 22.10.2002 , ИНН |

Держатель реестра:По данным портала ЗАЧЕСТНЫЙБИЗНЕС

АКЦИОНЕРНОЕ ОБЩЕСТВО «ВЕДЕНИЕ РЕЕСТРОВ КОМПАНИЙ»,

По данным портала ЗАЧЕСТНЫЙБИЗНЕС

6661049239

Основной вид деятельности: ?По данным портала ЗАЧЕСТНЫЙБИЗНЕС

30.20 производство железнодорожных локомотивов и подвижного состава

Дополнительные виды деятельности:

Единый Реестр Проверок (Ген. Прокуратуры РФ) ?

Реестр недобросовестных поставщиков: ?

По данным портала ЗАЧЕСТНЫЙБИЗНЕС

не числится.

Лицензии: ?По данным портала ЗАЧЕСТНЫЙБИЗНЕС

Налоговый орган ?

По данным портала ЗАЧЕСТНЫЙБИЗНЕС

Межрайонная Инспекция Федеральной Налоговой Службы №10 По Московской Области

Дата постановки на учет: По данным портала ЗАЧЕСТНЫЙБИЗНЕС

27.01.2003

Регистрация во внебюджетных фондах

| Фонд | Рег. номер | Дата регистрации |

|---|---|---|

|

ПФР ? |

060059000526 |

По данным портала ЗАЧЕСТНЫЙБИЗНЕС 30.07.1991 |

|

ФСС ? |

504400139550441 |

По данным портала ЗАЧЕСТНЫЙБИЗНЕС 21.04.2001 |

Коды статистики

|

ОКАТО ? |

46457000031 |

|

ОКОГУ ? |

4210008 |

|

ОКОПФ ? |

12247 |

|

ОКФС ? |

16 |

Финансовая отчетность АО «ДМЗ» ?

?

Финансовый анализ отчетности за 2019 год

Коэффициент текущей ликвидности:

2.6

Коэффициент капитализации:

0.7

Рентабельность продаж (ROS):

0.1 Подробный анализ…

Основные показатели отчетности за 2019 год (по данным ФНС):

Сумма доходов: — 23 413 257 000,00 руб.

Сумма расходов: — 21 035 852 000,00 руб.

|

В качестве Поставщика: , на сумму |

|

В качестве Заказчика: , на сумму |

По данным портала ЗАЧЕСТНЫЙБИЗНЕС

Судебные дела АО «ДМЗ» ?

|

найдено по ИНН: По данным портала ЗАЧЕСТНЫЙБИЗНЕС |

|

Ответчик: По данным портала ЗАЧЕСТНЫЙБИЗНЕС , на сумму: 651 094,00 руб. |

|

Истец: По данным портала ЗАЧЕСТНЫЙБИЗНЕС , на сумму: 729 403,00 руб. |

|

найдено по наименованию (возможны совпадения): По данным портала ЗАЧЕСТНЫЙБИЗНЕС |

По данным портала ЗАЧЕСТНЫЙБИЗНЕС

Исполнительные производства АО «ДМЗ»

?

|

найдено по наименованию и адресу (возможны совпадения): По данным портала ЗАЧЕСТНЫЙБИЗНЕС |

По данным портала ЗАЧЕСТНЫЙБИЗНЕС

Лента изменений АО «ДМЗ»

?

Не является участником проекта ЗАЧЕСТНЫЙБИЗНЕС ?

Меняем MTU для PPPoE

У вас недогружаются странички в браузере? Некоторые из них открываются только со второго или третьего раза? Потоковое видео с просторов интернета идет с прерываниями? Скорее всего, проблема заключается в неправильно выставленном параметре MTU вашего роутера.

Решается проблема достаточно просто: нужно просто позвонить в офис провайдера и задать вопрос о величине параметра, или же самостоятельно подобрать оптимальный параметр MTU, при котором пакеты не будут фрагментироваться. Первый вариант может оказаться и самым простым, и самым же сложным. Дело в том, что девушки, сидящие на телефонах, чаще всего не имеют даже понятия о том, какие параметры установлены в их сети. «Что, МТУ? Может, МТС? Нет, мы не офис МТС, мы у них не выставляем никакие параметры» — вот что, вероятнее всего, вы рискуете услышать в ответ на вопрос. Поэтому не тратим времени на переговоры, а сразу идем подбирать параметр MTU. Производится подбор путем передачи пакетов разной величины с запретом фрагментации. При тестах используется коммутируемый доступ, то есть без роутера

.

Но каждый раз набирать в командной строке этот набор символов не очень удобно, а скопировать и вставить из буфера не получится. Чтобы облегчить задачу, я написал маленькую программу, которая будет автоматически формировать команду для пинг-теста и выполнять его, постепенно снижая MTU. Вам нужно только следить за показателем потерь и нажимать кнопку Enter. Все остальное написано в окошке программы.

Когда значение MTU найдено, к нему надо прибавить 28 (на заголовки IP и ICMP) и ввести в соответствующее поле настроек роутера

. У разных роутеров они разные, поэтому не спрашивайте меня, где ввести параметр у роутера какой-либо определенной модели. Всем добра!

Архитектура и реализация

Разделение сегментов и контроль трафика между ними, как правило, реализуются специализированными устройствами — межсетевыми экранами. Основными задачами такого устройства являются:

- контроль доступа из внешней сети в ДМЗ;

- контроль доступа из внутренней сети в ДМЗ;

- разрешение (или контроль) доступа из внутренней сети во внешнюю;

- запрет доступа из внешней сети во внутреннюю.

В некоторых случаях для организации ДМЗ достаточно средств маршрутизатора или даже прокси-сервера.

Серверы в ДМЗ при необходимости могут иметь ограниченную возможность соединиться с отдельными узлами во внутренней сети. Связь в ДМЗ между серверами и с внешней сетью также ограничивается, чтобы сделать ДМЗ более безопасной для размещения определённых сервисов, чем Интернет. На серверах в ДМЗ должны выполняться лишь необходимые программы, ненужные отключаются или вообще удаляются.

Существует множество различных вариантов архитектуры сети с DMZ. Два основных — с одним межсетевым экраном и с двумя межсетевыми экранами. На базе этих методов можно создавать как упрощенные, так и очень сложные конфигурации, соответствующие возможностям используемого оборудования и требованиям к безопасности в конкретной сети.

Конфигурация с одним межсетевым экраном

Схема с одним межсетевым экраном

Для создания сети с ДМЗ может быть использован один межсетевой экран, имеющий минимум три сетевых интерфейса: один — для соединения с провайдером (WAN), второй — с внутренней сетью (LAN), третий — с ДМЗ. Подобная схема проста в реализации, однако предъявляет повышенные требования к оборудованию и администрированию: межсетевой экран должен обрабатывать весь трафик, идущий как в ДМЗ, так и во внутреннюю сеть. При этом он становится единой точкой отказа, а в случае его взлома (или ошибки в настройках) внутренняя сеть окажется уязвимой напрямую из внешней.

Конфигурация с двумя межсетевыми экранами

Схема с двумя межсетевыми экранами

Более безопасным является подход, когда для создания ДМЗ используются два межсетевых экрана: один из них контролирует соединения из внешней сети в ДМЗ, второй — из ДМЗ во внутреннюю сеть. В таком случае для успешной атаки на внутренние ресурсы должны быть скомпрометированы два устройства. Кроме того, на внешнем экране можно настроить более медленные правила фильтрации на , обеспечив усиленную защиту локальной сети без негативного влияния на производительность внутреннего сегмента.

Ещё более высокий уровень защиты можно обеспечить, используя два межсетевых экрана двух разных производителей и (желательно) различной архитектуры — это уменьшает вероятность того, что оба устройства будут иметь одинаковую уязвимость. Например, случайная ошибка в настройках с меньшей вероятностью появится в конфигурации интерфейсов двух разных производителей; дыра в безопасности, найденная в системе одного производителя, с меньшей вероятностью окажется в системе другого. Недостатком этой архитектуры является более высокая стоимость.

ДМЗ-хост

Некоторые маршрутизаторы SOHO-класса имеют функцию предоставления доступа из внешней сети к внутренним серверам (режим DMZ host или exposed host). В таком режиме они представляют собой хост, у которого открыты (не защищены) все порты, кроме тех, которые транслируются иным способом. Это не вполне соответствует определению истинной ДМЗ, так как сервер с открытыми портами не отделяется от внутренней сети. То есть ДМЗ-хост может свободно подключиться к ресурсам во внутренней сети, в то время как соединения с внутренней сетью из настоящей ДМЗ блокируются разделяющим их межсетевым экраном, если нет специального разрешающего правила. ДМЗ-хост не предоставляет в плане безопасности ни одного из преимуществ, которые даёт использование подсетей, и часто используется как простой метод трансляции всех портов на другой межсетевой экран или устройство.

Альтернативные службы

Наиболее популярными открытыми прошивками стали DD-WRT, OpenWRT и ее форк Gargoyle. Установить их можно только на маршрутизаторы из списка поддерживаемых — то есть тех, для которых производитель чипсета раскрыл полные спецификации. Например, у Asus есть отдельная серия роутеров, изначально разработанная с прицелом на использование DD-WRT (bit.ly/1xfIUSf). Она уже насчитывает двенадцать моделей от начального до корпоративного уровня. Роутеры MikroTik работают под управлением RouterOS, не уступающей по гибкости настроек семейству *WRT. Это тоже полноценная сетевая ОС на ядре Linux, которая поддерживает абсолютно все сервисы и любые мыслимые конфигурации. Альтернативные прошивки сегодня можно установить на многие роутеры, но будь внимателен и проверяй полное название устройства. При одинаковом номере модели и внешнем виде у маршрутизаторов могут быть разные ревизии, за которыми могут скрываться совершенно разные аппаратные платформы.

Добавляем ПК в DMZ и делаем Static IP на примере D-Link DIR-615 v1.0.19

Здравствуйте, дорогие читатели. Наверняка многие из вас, хоть раз да интересовались, как прописать статик IP и открыть все порты для ПК на роутере, ведь блог у нас все-таки технический. Для чего это может понадобится? Открытие портов может понадобиться при игре в онлайн-игры, например от Ubisoft(привет Осаде), или для создания VPN туннеля к домашнему ПК(при условии, что подключен внешний статический IP и открыты порты на провайдерском NATе), да много для чего ещё. Сделать это на самом деле достаточно просто, достаточно лишь немного разбираться в настройке своего роутера, однако не все с ходу могут правильно настроить такую конфигурацию.

Итак, по просьбе моих друзей, пошаговая инструкция по присвоению ПК статического IP и DMZ.

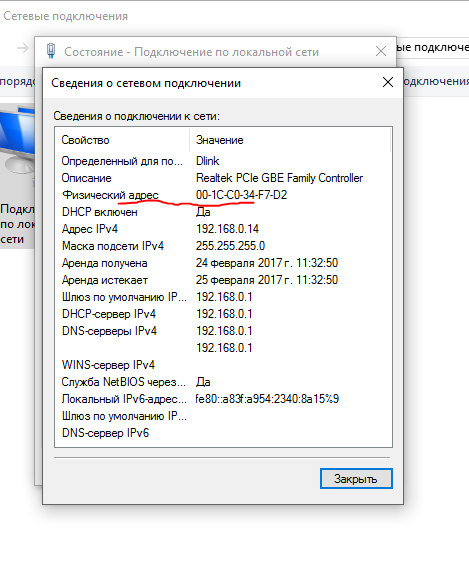

Для начала нам нужно узнать MAC-адрес своей сетевой карты. На WIndows 7 и старше это делается достаточно просто.

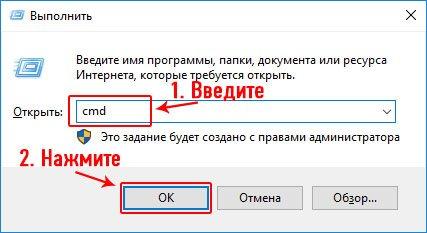

Первый способ — через командную строку. Нажмите на клавиатуре одновременно клавиши «Windows» + «R«, откроется диалоговое окно «Выполнить». Вводим слово «cmd«, естественно без кавычек. Откроется окно терминала, теперь вводим следующую команду: «ipconfig /all»

Нам нужен параметр «Физический адрес«. Запоминаем.

Второй способ — узнать через свойства сетевого подключения. Открываем меню пуск и в форме поиска вводим «Центр управления сетями и общим доступом«, открываем. Слева жмем на пункт «Изменение параметров адаптера«.

Двойной щелчок левой кнопкой мыши по основному сетевому подключению ,в нашем случае — Подключение по локальной сети. Это может быть так же и Беспроводное подключение.

Откроется окошко Состояние. Тут мы выбираем пункт Сведения.

И ищем строчку «Физический адрес«.

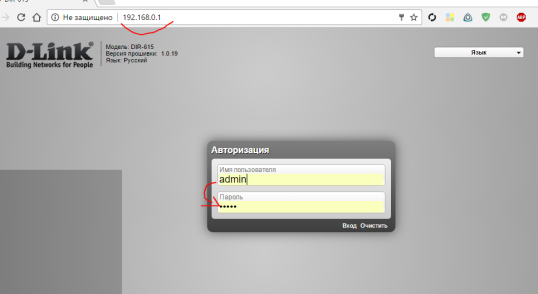

С этим разобрались. Теперь открываем ваш любимый интернет-браузер, и в адресной (это не там где поиск, а там, где «http») вводим ip вашего роутера. Узнать его можно на корпусе самого роутера, там же указан стандартный логин и пароль для входа в админ панель. У D-Link это обычно 192.168.0.1 и логин-пароль admin admin.

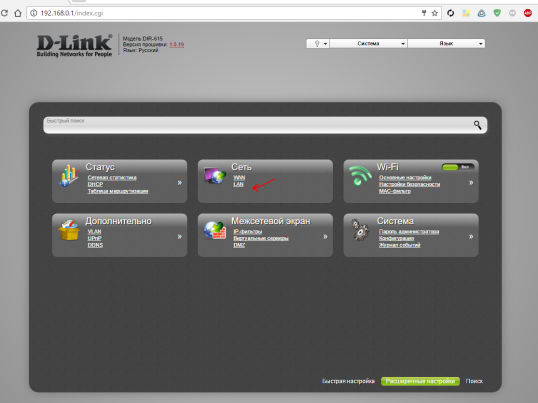

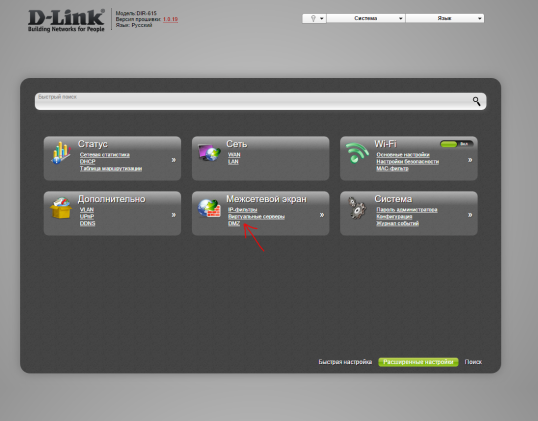

Откроется страничка с настройками, выбираем пункт снизу — «Расширенная настройка«. Если язык страницы не русский, поищите его в правом верхнем списке.

Далее смотрим на пункт «Сеть» и ищем слово «LAN«. переходим в следующее меню.

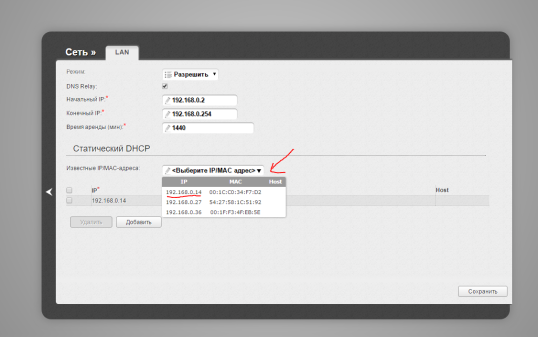

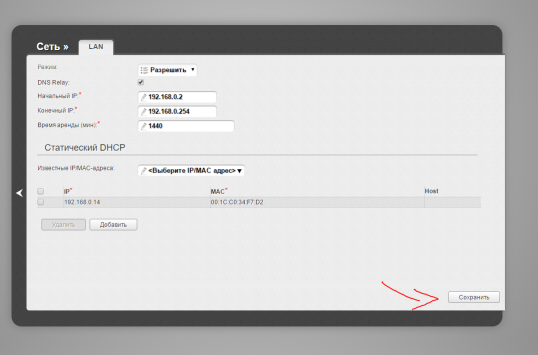

Здесь все настройки вашей локальной сети, нас интересует пункт Статический DHCP. Открываем список и MAC-адресами и выбираем адрес нашей сетевой карты, который мы узнали до этого. Запоминаем IP, который присвоен этому адресу.

Выбрали? Сохраняем и переходим в главное меню, стрелка назад по центру страницы слева.

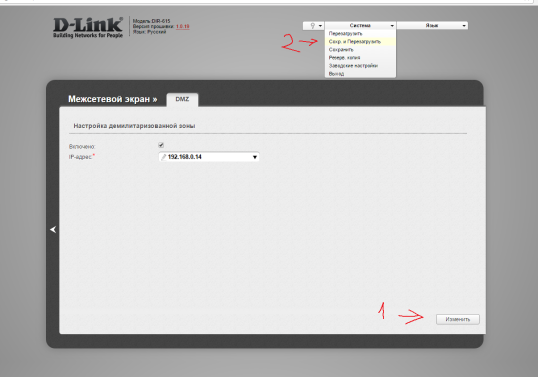

Теперь смотрим пункт «Межсетевой экран» и выбираем подпункт «DMZ«.

Ставим галку напротив Включено, из списка выбираем наш IP адрес.

Жмем кнопку внизу «Изменить«, затем наверху страницы из выпадающего списка выбираем «Сохранить и Перезагрузить«.

Готово. После этих нехитрых манипуляций ваш ПК будет получать статический (всегда один и тот же) внутренний IP адрес, а на этот адрес роутером будут прокидываться все порты. Однако стоит учитывать, что если вы используете данные настройки, есть риск успешной атаки из интернета. По этому, на всякий случай — вероятность атаки мала, не забудьте установить антивирус!

Posted in Интересное, Софт и программы

Rationale

The DMZ is seen as not belonging to either party bordering it. This metaphor applies to the computing use as the DMZ acts as a gateway to the public Internet. It is neither as secure as the internal network, nor as insecure as the public internet.

Hosts in the DMZ are permitted to have only limited connectivity to specific hosts in the internal network, as the content of DMZ is not as secure as the internal network. Similarly, communication between hosts in the DMZ and to the external network is also restricted to make the DMZ more secure than the Internet and suitable for housing these special purpose services. This allows hosts in the DMZ to communicate with both the internal and external network, while an intervening firewall controls the traffic between the DMZ servers and the internal network clients, and another firewall would perform some level of control to protect the DMZ from the external network.

It is also sometimes good practice to configure a separate Classified Militarized Zone (CMZ), a highly monitored militarized zone comprising mostly Web servers (and similar servers that interface to the external world i.e. the Internet) that are not in the DMZ but contain sensitive information about accessing servers within LAN (like database servers). In such architecture, the DMZ usually has the application firewall and the FTP while the CMZ hosts the Web servers. (The database servers could be in the CMZ, in the LAN, or in a separate VLAN altogether.)

Any service that is being provided to users on the external network can be placed in the DMZ. The most common of these services are:

- Web servers

- Mail servers

- FTP servers

- VoIP servers

Web servers that communicate with an internal database require access to a database server, which may not be publicly accessible and may contain sensitive information. The web servers can communicate with database servers either directly or through an application firewall for security reasons.

For security, compliance with legal standards such as HIPAA, and monitoring reasons, in a business environment, some enterprises install a proxy server within the DMZ. This has the following benefits:

- Obliges internal users (usually employees) to use the proxy server for Internet access.

- Reduced Internet access bandwidth requirements since some web content may be cached by the proxy server.

- Simplifies recording and monitoring of user activities.

- Centralized web content filtering.

Настройка DMZ на роутере

Перед тем как приступить к основному процессу, желательно обратиться к провайдеру и удостовериться, что источник интернета получает «белый» IP-код. Это условие является значимым, так как при его неисполнении подход из глобальной среды не будет осуществляться.

Справка! За данную услугу обычно приходится доплачивать, однако, всё же есть производители, которые бесплатно предоставляют внешний IP.

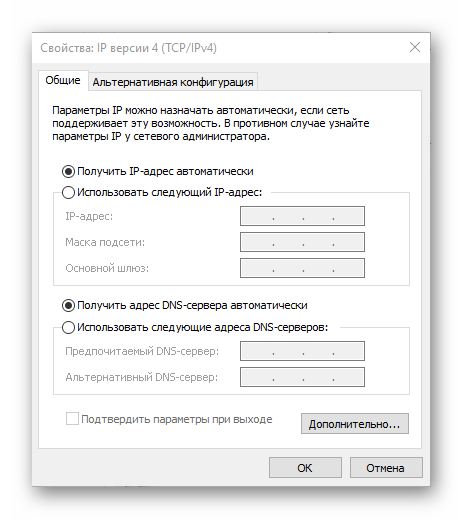

Установка статического IP-адреса

Для того чтобы добиться желаемого результата, предварительно надо поменять на персональном компьютере статический адрес, иначе добавить DMZ будет невозможно. Следовательно, для этого нужно выполнить следующие манипуляции:

Для начала важно зайти в папку «сетевые подключения». Там же нужно найти раздел «соединение»

С помощью одного клика правой кнопки мыши стоит открыть «свойства».

После чего можно исправлять в регулировании протокола интернета TCP/IP показатели. Так, зная код интерфейса, придётся его указывать в поле под названием «шлюз».

Для строки «маска подсети» можно самостоятельно придумать номер.

Справка! Последнее используемое число должны быть 0.

- Номер для компьютера может быть составлен также из придуманного набора цифр.

- В завершение остаётся сохранить полученную информацию с помощью нажатия на клавиши «ок».

Таким образом, после регулировки ПК надо переходить к изменениям значений маршрутизатора.

Настройка роутера

Так как сама функция по умолчанию находится в отключённом состоянии, её необходимо включить. Для этого потребуется выполнение ниже указанных шагов в зависимости от модели устройства:

- Если у вас TP-Link, то надо открыть окно с названием «переадресация». Тогда, в нём вы сможете найти строку DMZ.

- В случае использования Asus, нужная вам вкладка имеет соответствующее наименование.

- D-Link отличается от предыдущих вариантов — раздел «межсетевой экран».

- После того как вы зашли в настройки, нужно отметить галочкой напротив «включить».

- Ниже вы сможете найти поле «ID—адрес DMZ узла». В каждой модели устройства данный аспект может именоваться разными вариациями. Например, возможно встретить «адрес видимой станции». Так или иначе, желательно ввести статический номер действующего оборудования.

- Теперь можно сохранить изменения и приступать к перезагрузке роутера. При этом остальные программы будут функционировать в изначальном режиме.

Внимание! В результате всё то, что раньше не функционировало без интернета — будет работать. Однако, несмотря на то, что использование описываемой функции намного упрощает взаимодействие с необходимыми для вас программами, предоставляется открытый доступ к ПК

Это как не иначе означает о высокой вероятности сетевых атак. Следовательно, крайне рекомендуется дополнительно устанавливать антивирусные программы. К тому же на сегодняшний день пользователь может применять в этом деле альтернативу — UPNP. В целом её применение имеет тот же смысл, но возможностей она предоставляет больше

Однако, несмотря на то, что использование описываемой функции намного упрощает взаимодействие с необходимыми для вас программами, предоставляется открытый доступ к ПК. Это как не иначе означает о высокой вероятности сетевых атак. Следовательно, крайне рекомендуется дополнительно устанавливать антивирусные программы. К тому же на сегодняшний день пользователь может применять в этом деле альтернативу — UPNP. В целом её применение имеет тот же смысл, но возможностей она предоставляет больше.

Назначение и использование DMZ

DMZ – это сегмент сети, создаваемый для сервисов и программ, которым требуется прямой доступ в интернет. Прямой доступ необходим для торрентов, мессенджеров, онлайн-игр, некоторых других программ. А также без него не обойтись, если вы хотите установить камеру видеонаблюдения и иметь к ней доступ через интернет.

Если компьютер, на котором запущена программа, подключается к интернету напрямую, минуя роутер, то необходимости использовать DMZ нет. Но если подключение осуществляется через роутер, то «достучаться» до программы из интернета не получится, потому что все запросы будут получены роутером и не переправлены внутрь локальной сети.

Для решения этой проблемы обычно используют проброс портов на роутере. Об этом на нашем сайте есть отдельная статья. Однако это не всегда удобно и кто-то предпочитает настраивать DMZ. Если вы настроите DMZ на вашем роутере и добавите в неё нужный узел сети, например, ПК, на котором запущен игровой сервер или видеорегистратор, к которому подключена IP-камера, этот узел будет виден из внешней сети так, как будто он подключен к интернету напрямую. Для остальных устройств вашей сети ничего не изменится – они будут работать так же, как и до этого.

Следует внимательно относиться к этим всем настройкам. Так как и проброс портов и DMZ – это потенциальная дыра в безопасности. Для повышения безопасности в крупных компаниях зачастую создают отдельную сеть для DMZ. Для того, чтобы закрыть доступ из сети DMZ к другим компьютерам, используют дополнительный маршрутизатор.

Основной шлюз, установленный по умолчанию — что это такое

Основной шлюз (установленный по умолчанию, default gateway) — является главным, он обрабатывает все пакеты данных, которые отправляются узлом за пределы его локальной сети в глобальную паутину или просто в другую ЛВС. Т.е. если ПК не знает куда отправлять пакеты данных, то он обращается к основному сетевому шлюзу.

Работает это так. Когда вы обмениваетесь данными в пределах своей сети — устройства связываются между собой напрямую, но когда необходимо выйти уже в глобальную или другую сеть, то соединение уже идет через шлюз, установленный по умолчанию, который у вас установлен. Чаще всего в TCP IP — это маршрутизатор.

На картинке вы видите 3 компьютера в одной локальной сетке с одним общим роутером-шлюзом сети по умолчанию. Для обмена данными с компьютером в другой ЛВС, вначале отсылается запрос на маршрутизатор, а уже он отправляет данные на роутер другой сетке, который в свою очередь находит в ней адресата и осуществляет ему доставку.

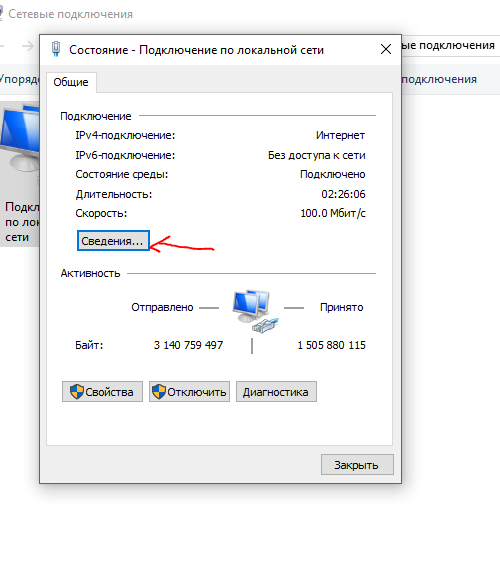

Основной шлюз — как узнать его адрес

Есть несколько способов. В этом материале мы рассмотрим три самых простых из них, чтобы это не занимало у вас много времени и было не слишком сложно.

1 Способ.

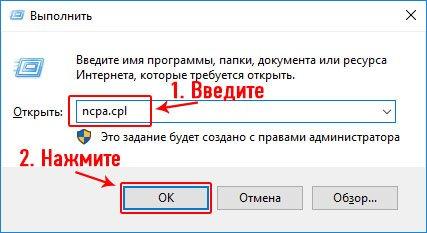

1. Нажмите разом «WIN + R» на клавиатуре, вбейте ncpa.cpl и нажмите «ОК».

2. Откройте действующее сетевое подключение и нажмите на кнопку «Сведения». Откроется новое окно с его адресом (смотрите скриншот).

2 Способ.

1. Также разом нажмите клавиши «WIN + R», но в этом раз уже введите команду cmd.

2. В открывшейся командной строке введите — ipconfig /all. Адрес будет у строки «Основной-шлюз».

3 Способ.

Просто переверните свой роутер и на обратной стороне будет адрес (смотрите картинку). Кстати, там же будет и другая информация — логин и пароль для доступа к панели его управления.

Что такое DMZ в роутере и как настроить демилитаризованную зону

Функциональные возможности Wi-Fi роутера довольно широки, но некоторые опции этого сетевого устройства совсем незнакомы некоторым пользователям. Безусловно определенные функции в интерфейсе устройства рядовым юзерам ни к чему, но если нужно решить нетривиальные задачи, то знать о них просто необходимо. Например, геймерам, имеющим дома игровой сервер или обезопасившим себя системой видеонаблюдения, чтобы открыть доступ к DVR видеорегистратору следует знать, что такое DMZ в роутере и как настроить виртуальную зону.

Многие рекомендуют в таких случаях сделать проброс портов. Это действительно актуально, но в этом случае есть риск столкнуться с некоторыми проблемами. Нередко под видеорегистратор для веб-интерфейса используется 80-тый порт, который изменить нельзя и вместе с этим на маршрутизаторе он тоже занят, а значит проброс портов в этом случае неактуален. Есть бывалые ребята, которые перенаправляют сетевой поток с участием брандмауэра, но на мой взгляд лучше воспользоваться встроенной в роутер опцией DMZ.

DMZ — это аббревиатура от выражения DeMilitarized Zone, что переводиться как Демилитаризованная зона. По сути это специализированный локальный сегмент сети, который содержит в себе общедоступные сервисы с полным открытым доступом для внутренней и внешней сети. Одновременно с этим, домашняя (частная) сеть остается закрытой за сетевым устройством и никаких изменений в ее работе нет.

После активации этой функции, ДМЗ-хост будет доступен из Всемирной сети с полным контролем над своей безопасностью. То бишь, все открытые порты, находящиеся в этой зоне, будут доступны из Интернета и локальной сети по доверенному IP-адресу. Таким образом DMZ обеспечивает необходимый уровень безопасности в локальной сети и дает возможность свести к минимуму ущерб в случае атаки на общедоступный (добавленный в ДМЗ) IP. Как вы понимаете, атакующий имеет только доступ к устройству, которое добавлено в Демилитаризованную зону.

Если вы добавили в эту зону регистратор, то можно просто изменить пароль, а вот игровой сервер нуждается в дополнительной настройке контроля и фильтрации в брандмауэре. Следует сказать, что, например, для компьютера, который добавлен в качестве узла DMZ, нужно отключить функцию DHCP-клиента (автоматическое получение IP-адреса) и присвоить ему статический IP. Это необходимо сделать из-за того, что функция DHCP может менять IP-адрес устройства.

«Городок улыбок»

17 июня 2004 года в парковой зоне завода была открыта детская площадка «Городок улыбок». В «городке улыбок» были устроены спортивно-игровая площадка, железная дорога для детей, а также зоопарк, в котором содержались муфлон, двугорбый верблюд, пони, осел домашний, пекари ошейниковый, енот-полоскун, красноголовая утка, чубатая утка, мандаринка, каролинская утка, печанка, мускусная утка (индоутка), красноголовый нырок, нутрия, страус нанду, кустарниковый валаби, макак лапундер, макак резус, фазан румынский, фазан трогопан, куры, фазан золотой, фазан королевский, павлин обыкновенный, цесарка обыкновенная, серые нимфы, ожереловые попугаи, журавль-красавка, кинги, штрассеры, кучерявые голуби, дутыши, трубачи, дикобраз, коза камерунская, лама, олень пятнистый, лань европейская, гривистый баран, саванная зебра, бизон.