Проброс портов на роутере

Содержание:

- Почему необходимо пробрасывать порты для доступа к внутренним ресурсам из интернета?

- Типы перенаправления потов

- Проброс портов для удаленного рабочего стола (rdp) Windows

- Когда фиксируется проброс

- Проброс портов: заполнение таблицы

- Как открыть порты на роутере самостоятельно

- Проброс и перенаправление портов в iptables

- Как судья фиксирует проброс

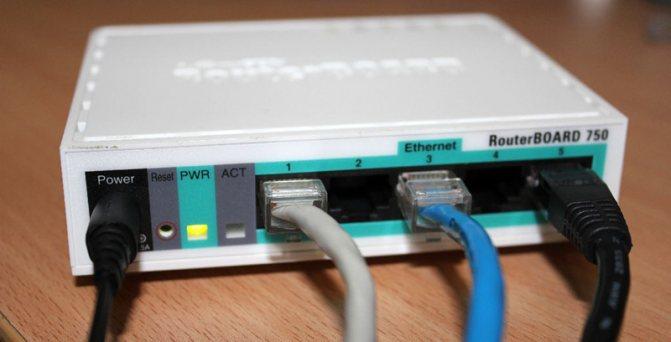

- Открыть порт на микротик

- Как выполнить проброс портов в Ubuntu Server

Почему необходимо пробрасывать порты для доступа к внутренним ресурсам из интернета?

Такая необходимость возникает в связи с тем, что ваш роутер автоматически отфильтровывает те данные, которые вы не запрашивали. Это связано, прежде всего, с необходимостью обеспечения безопасности вашей сети. Представьте себе такую картину: у вас дома компьютер, ноутбук, хранилище файлов (файлопомойка). И ко всему этому имеет доступ любой желающий из интернета…

Чтобы не допустить всякую нечисть в домашнюю сеть, роутер пропускает только те запросы и только тому компьютеру в сети, которые он запрашивал. Для этого умные инженеры придумали NAT – Network Address Translation (преобразование сетевых адресов). Эта система позволяет скрыть от всего интернета ваш внутренний адрес. Таким образом, все устройства, подключенные к интернету в вашей домашней сети, в интернете видятся под одним единственным IP-адресом – внешним или белым. Причём, это может быть как ваш белый IP, так и просто любой провайдерский, если провайдер раздаёт внутри своей сети серые IP.

Таким образом, если вы хотите, например, подключится удалённо к вашему домашнему компьютеру через RDP – роутер просто не будет понимать, кому именно в домашней сети перенаправить запрос – вы же ему этого не объяснили… Он просто его отфильтрует. Конечно, есть ещё возможность добавить ваш домашний сервис в раздел DMZ (Demilitarized Zone) – демилитаризованную зону. Но в этом случае абсолютно все запросы извне, которые никто не запрашивал, а так же те, для которых не прописано определённое правило для портов – будут перенаправляться к вашему узлу. Таким образом вы сделаете его совершенно беззащитным, так что без острой необходимости лучше не пользоваться этим разделом в целях безопасности.

Типы перенаправления потов

Есть три основных типа перенаправления портов, у каждого из которых свои задачи и функции.

Локальное перенаправление портов

Этот тип перенаправления портов используется чаще всего — он позволяет безопасно перенаправить данные от клиентского приложения, запущенного на вашем компьютере. Так пользователь сможет подключиться к другому серверу через защищенный туннель и отправить данные на какой-то конкретный порт. Также с помощью этого типа перенаправления можно обходить блокировки доступа, устроенные с помощью файрволлов.

Удаленное перенаправление портов

Этот тип дает возможность пользователям удаленного сервера подключиться к порту TCP. Удаленное перенаправление пригодится для установки доступа ко внутреннему веб-серверу извне — например, когда работающие удаленно сотрудники компании подключаются к защищенному серверу.

Динамическое перенаправление портов

Это достаточно редкая форма перенаправления, позволяющая обходить файрволлы за счет их известных уязвимостей. Так клиенты устанавливают безопасное подключение через «доверенный» сервер, играющий роль посредника и передающий данные другим серверам. Этот тип перенаправления может использоваться в качестве дополнительного уровня защиты при подключении к подозрительной сети (например, сети в отеле или гостинице).

Проброс портов для удаленного рабочего стола (rdp) Windows

В данной инструкции рассмотрим, как сделать проброс портов на примере маршрутизатора ASUS RT-N10U. В других моделях маршрутизаторов действия будут аналогичны, отличаться может только внешний интерфейс и расположение пунктов меню.

В первую очередь нужно закрепить в настройках маршрутизатора постоянный локальный ip-адрес за нужным компьютером (или устройством), к которому будет осуществляться доступ.

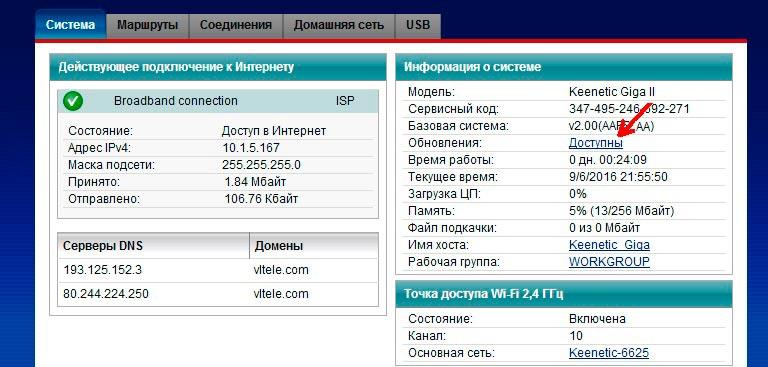

1. Чтобы попасть в панель управления маршрутизатором, открываем браузер и в адресной строке вводим его ip-адрес. В моем случае это 192.168.0.1. Чаще всего в большинстве маршрутизаторов используется адрес 192.168.0.1 или 192.168.1.1, хотя в настройках можно задать любой ip-адрес из множества локальных.

2. Если ввели адрес маршрутизатора правильно, то будет предложено авторизоваться (чаще всего по умолчанию используется логин: admin и пароль: admin, но это может быть изменено в настройках). Вводим логин и пароль и нажимаем Вход.

3. Выбираем пункт настройки Локальная сеть, вкладка DHCP-сервер. (В других роутерах также ищем раздел, связанный с DHCP).

4. В нижней части страницы находим Список присвоенных вручную IP-адресов в обход DHCP и добавляем желаемый айпи нашему компьютеру (можно закрепить текущий ip компьютера). В моем случае в выпадающем списке устройств выбираю COMP (имя моего компьютера) и поле ip автоматически заполняется 192.164.0.84.

5. Нажимаем Применить.

Переходим к пробросу портов. Рассмотрим также на примере маршрутизатора ASUS RT-N10U. В других роутерах настройки будут выполняться аналогично.

Чтобы открыть доступ к удаленному рабочему столу нужно пробросить порт TCP 3389. Для других устройств или программ порт будет другой.

1. Выбираем пункт настройки Интернет, вкладка Переадресация портов.

2. В Основных настройках переводим параметр Включить переадресацию портов в положение Да.

3. В Список переадресованных портов добавляем новую запись.

Имя службы: rdp

Диапазон портов: 3389

Локальный ip-адрес: выбираем в выпадающем списке имя нашего компьютера

Локальный порт: 3389

Протокол: TCP

4. Нажимаем плюс для добавления и Применить.

Теперь при обращении к вашему внешнему статическому ip-адресу через порт 3389, пользователь будет попадать именно на указанный удаленный компьютер, даже если в сети будет еще десяток компьютеров.

На этом проброс портов для удаленного рабочего стола Windows закончены.

Примечание. Узнать, какой у вас внешний статический ip-адрес можно, например, через сервис Яндекс.Интернетометр

Когда фиксируется проброс

Согласно правилам игры, в хоккей проброс будет зафиксирован:

- Если после подбрасывания игрок или вратарь отбивает шайбу клюшкой или какой-либо частью тела, и она при этом движется на сторону соперника и пересекает линию ворот.

- Когда арбитр на линии посчитал, что у участника обороняющейся команды нет возможности отыграть снаряд до момента пересечения вратарской линии.

- После взбрасывания игровой снаряд летит мимо игрока защищающейся команды на расстояние, которое превышает длину вытянутой в руке клюшки или во время полёта шайбы в воздухе.

- В момент нахождения голкипера вне пределов вратарской площадки, если он во время броска движется обратно в ворота и не пытается отбить шайбу.

- После касания шайбой одной из линий вратарской площадки или проходит напрямую сквозь неё.

Проброс не будет засчитан в следующих случаях:

- Команда, совершившая проброс, находится в меньшинстве во время броска шайбы вперёд.

- Произошёл сразу после взброса.

- У хоккеиста соперничающей команды (кроме вратаря) могла быть возможность остановить шайбу до пересечения линии ворот, но он это не выполнил.

- Голкипер, находящийся за своей вратарской площадки, катился в сторону шайбы.

- Шайба оказывается в сетке (фиксируется взятие ворот).

Команда, которая совершила проброс, не может провести замену игроков до возобновления матча. При нарушении этого правила команда наказывается малым штрафом. Запрет на смену действует даже в случае, если команда берёт тайм-аут. Замена разрешена только в случае травмы или смены голкипера на шестого игрока. Смена разрешена, только если во время остановки команда была оштрафована.

Проброс портов: заполнение таблицы

Таблицу заполняют для упрощения работы устройства и для распределения портов.

| Service port | IP Adress | Protocol | Status | Modify |

|---|---|---|---|---|

| 1111 | 192.168.0.100 | BOTH | Enabled | Modify delete |

| 2222 | 192.168.0.100 | UDP | Enabled | Modify delete |

- первая графа — случайные цифры;

- вторая — неизменное значение IP;

- протокол определяет метод связи. Строго рекомендовано устанавливать значения «BOTH» и «UDP» в шахматном

- порядке и направлять порты на них, пока связь не будет налажена.

Остальные две графы изменять нельзя!.

После настройки нужно сохранить параметры, чтобы роутер запомнил их. Сохранить можно так:

- сохранить документ в формате «.ini», после чего интегрировать в другое устройство;

- сохранить страницу полностью, после чего открывать в браузере при подключении;

- записать параметры или запомнить их.

Как открыть порты на роутере самостоятельно

Как уже говорилось выше, в заводских настройках любого роутера нет никаких настроек портов и все исходящие запросы блокируются. Чтобы открыть порт (один или несколько), нужно через веб-интерфейс маршрутизатора произвести нужные настройки.

Следует отметить, что открытие того или иного порта настраивается не для маршрутизатора, а для клиента (компьютера), который к роутеру подключён. Если в вашей домашней сети пятеро пользователей, которым нужно открыть порт №20 (к примеру), в соответствующем разделе веб-интерфейса надо будет внести пять записей с настройками, отдельно для каждого компьютера.

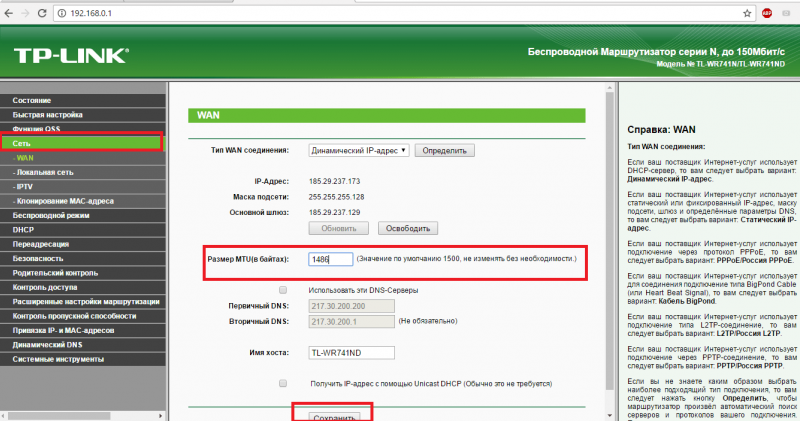

Для TP-Link

На роутерах семейства TP-Link открыть и настроить порт, можно при помощи простой пошаговой инструкции.

- Откройте интернет-браузер, в строке адреса введите сетевой адрес роутера. Выше в статье рассматривалось, как этот адрес узнать.

- Введите логин и пароль пользователя. По умолчанию парольная пара — admin/admin.

-

Откроется веб-интерфейс роутера, меню управления в нём находится в левой колонке.

-

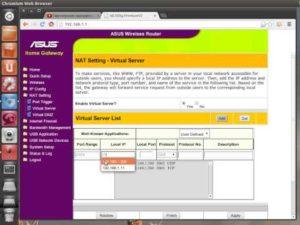

Откройте Переадресация->Виртуальные серверы, затем нажмите кнопку «Добавить….», чтобы вызвать диалог добавления и настройки нового порта.

-

Введите номер порта, который нужно добавить в поле «Порт сервиса». В поле IP-адрес вводится адрес компьютера, который должен получить к порту доступ. Поле «Протокол» определяет типа данных, которыми будет обмениваться порт: TCP, UDP или ALL. Поле «Статус» выставляете в «Включено», чтобы порт стал активным.

- Кнопкой «Сохранить» применяете изменения.

Видео: открытие портов на роутере TP-Link

Порт не открывается — что делать?

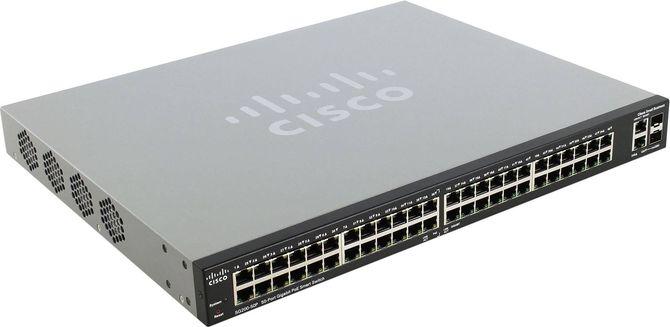

Возможность открыть тот или иной порт зависит также от политики интернет-провайдера, услуг, доступных в рамках вашего тарифного плана, а также инфраструктуры сети. Особенно это касается абонентов, живущих в многоквартирных домах. С целью снижения расходов на прокладку сети в рамках дома/подъезда, провайдер устанавливает в них недорогие маршрутизаторы, а чтобы такие устройства могли стабильно работать с большим количеством подключённых пользователей — существенно ограничивает возможности.

Наивно ожидать от такого «железа» приличного быстродействия

В частности — блокируются порты, используемые торрент-трекерами, IP-адреса выделяются «серые» (из адресного пространства внутридомового маршрутизатора). Таким образом, чтобы настроить проброс портов, пользователю нужно настроить не свой, домашний роутер, а внутриподъездный, что на практике — неосуществимо.

Решением проблемы будет переход на более дорогой тарифный план, где ограничений не будет либо подключение услуги постоянного (статического) IP-адреса, что сделает возможным конфигурирование портов с домашнего маршрутизатора.

Убедитесь также, что установленные на клиентских компьютерах программы-брандмауэры или антивирусные пакеты, которые защищают интернет-соединение в реальном времени не блокируют обращение к портам извне.

Как поменять или добавить порт в роутер

Все изменения в конфигурации портов вносятся через веб-интерфейс роутера. Возможно также конфигурировать роутер через Telnet, но умеющий такое делать пользователь эту статью читать не станет. Рассмотрим добавление порта на примере веб-интерфейса роутера семейства TP-Link.

- Откройте интернет-браузер, в строке адреса введите сетевой адрес роутера.

- Введите логин и пароль пользователя. По умолчанию парольная пара — admin/admin.

- Откроется веб-интерфейс роутера, меню управления в нём находится в левой колонке.

-

Откройте Переадресация->Виртуальные серверы. Откроется окно со списком уже открытых портов. Возле каждого элемента есть кнопки «изменить» и «удалить», с помощью которых можно либо изменить конфигурацию добавленного порта, либо удалить его из списка.

- Нажатием кнопки «Добавить новый» откроется уже рассмотренный выше диалог добавления порта. После ввода информации и подтверждения порт добавится к списку уже имеющихся.

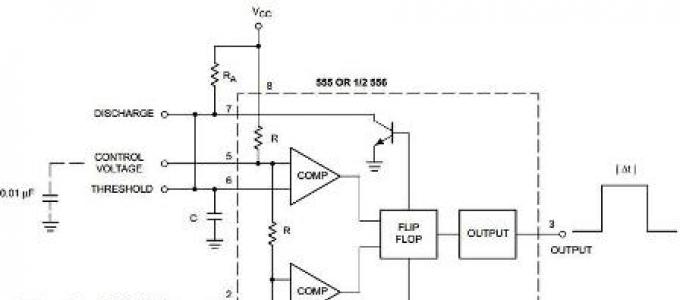

Проброс и перенаправление портов в iptables

Проброс трафика за NAT или проброс трафика на другой сервер

Чаще всего проброс трафика используется, если мы находимся в локальной сети и от внешнего мира отделены шлюзом. Для того, чтобы открыть доступ для локальных служб (ssh, web, ftp), нам необходимо пробросить порты. Поскольку в качестве шлюза мы будем использовать сервер на Linux, то осуществлять данные действия будем с помощью iptables.

Определимся с переменными, которые будут использоваться в статье:

$EXT_IP – внешний, реальный IP-адрес шлюза;$INT_IP – внутренний IP-адрес шлюза, в локальной сети;$LAN_IP – внутренний IP-адрес сервера, предоставляющего службы внешнему миру;$SRV_PORT – порт службы. Для веб-сервера равен 80, для SMTP – 25 и т.д.;eth0 – внешний интерфейс шлюза. Именно ему присвоен сетевой адрес $EXT_IP;eth1 – внутренний интерфейс шлюза, с адресом $INT_IP;

Проброс портов

На шлюз приходит пакет, который мы должны перенаправить на нужный сервер в локальной сети перед принятием решения о маршрутизации, то есть – в цепочке PREROUTING таблицы nat.

| iptables -t nat -A PREROUTING –dst $EXT_IP -p tcp –dport $SRV_PORT -j DNAT –to-destination $LAN_IP |

Рассмотрим пример

| iptables -t nat -A PREROUTING –dst 1.2.3.4 -p tcp –dport 80 -j DNAT –to-destination 192.168.1.50 |

Если входящий пакет пришёл извне на шлюз (1.2.3.4), но предназначен веб-серверу (порт 80), то адрес назначения подменяется на локальный адрес 192.168.1.50. И впоследствии маршрутизатор передаст пакет в локальную сеть.

Дальше принимается решение о маршрутизации. В результате пакет пойдёт по цепочке FORWARD таблицы filter, поэтому в неё надо добавить разрешающее правило. Оно может выглядеть, например, так:

| iptables -I FORWARD 1 -i eth0 -o eth1 -d $LAN_IP -p tcp -m tcp –dport $SRV_PORT -j ACCEPT |

Перенаправление портов

Перенаправление портов нужно в том случае, если мы хотим «замаскировать» внутреннюю службу, обеспечив к ней доступ извне не по стандартному, а совсем по другому порту.

Пусть $FAKE_PORT – обманный порт на внешнем интерфейсе шлюза, подключившись к которому мы должны попасть на адрес $LAN_IP и порт $SRV_PORT.

Набор правил для iptables будет отличаться несущественно, поэтому приведу сразу пример итогового скрипта для ленивых.

| iptables -t nat -A PREROUTING -d $EXT_IP -p tcp -m tcp –dport $FAKE_PORT -j DNAT –to-destination $LAN_IP:$SRV_PORTiptables -t nat -A POSTROUTING -d $LAN_IP -p tcp -m tcp –dport $SRV_PORT -j SNAT –to-source $INT_IPiptables -t nat -A OUTPUT -d $EXT_IP -p tcp -m tcp –dport $SRV_PORT -j DNAT –to-destination $LAN_IPiptables -I FORWARD 1 -i $EXT_IF -o $INT_IF -d $LAN_IP -p tcp -m tcp –dport $SRV_PORT -j ACCEPT |

Как судья фиксирует проброс

Судья оповещает о пробросе вытянутой вверх левой рукой и держит её до того момента, когда нарушение не будет отменено или подтверждено свистом главного арбитра. После фиксации проступка главным судьёй, линейный арбитр складывает перед собой руки на груди. Затем одной рукой указывает на точку, откуда будет производиться взбрасывание.

В случае ошибочного определения нарушения игра возобновляется с основной точки взбрасывания.

Пример. До шайбы добирается первым защитник — игра останавливается; первым на шайбе форвард — игра продолжается; игроки движутся с одинаковой скоростью — свисток. Это изменение введено для безопасности самих игроков. При прежней редакции игроки боролись за шайбу до последнего, могли на сумасшедшей скорости врезаться в борт и получить тяжёлые травмы.

Ориентиром для арбитра станет точка взбрасывания. Конечно, соперники ведут борьбу не за условную точку, а за шайбу. Первый добравшийся до неё и выигрывает в итоге эпизод. Почти всё зависит от скорости хоккеистов.

Если форвард немного проигрывает игроку обороны и арбитр видит, что через мгновенье он его обыграет, то необходимо позволить игрокам продолжить борьбу.

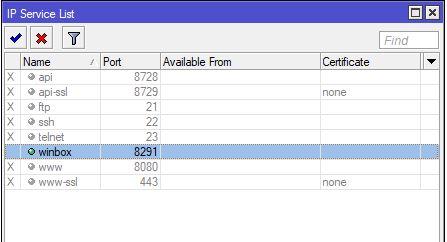

Открыть порт на микротик

Чтобы открыть порт на mikrotik вам нужно перейти в раздел firewall и там явно создать разрешающие правило для этого порта. Отмечу что если у вас раздел IP-> Firewall->Filter Rules пуст как на картинке ниже, то это значит что все порты у вас открыты по умолчанию, так как нет запрещающих правил. И лучше бы вам его настроить ото будут ломать пока не взломают.

Как настроить Firewall поговорим в одной из следующих статей, а пока идем дальше. Чтобы закрыть или открыть сервисные порты в микротике, такие как доступ по ssh, windox, http или же поменять их на нестандартные, нужно перейти в раздел IP-> Services

Советую вам отключить то, что вы не используете, так как чем больше разрешено, тем больше опасности взлома. Вообще вариаций пробросов портов в mikrotik очень много, все их не опишешь, да и думаю это будет лишнем, главное знать как работает технология, а настройка — это дела практике.

Как выполнить проброс портов в Ubuntu Server

Термин «проброс портов» активно используют в своей терминологии профессионалы, а для новичков подобный жаргон часто остаётся непонятным. Это технология, которая позволяет работать с компьютером в локальной сети из интернета.

При этом в локальной сети может находиться маршрутизатор, который использует преобразование сетевых адресов. Таким образом, происходит перенаправление трафика с определённых портов по внешнему адресу на определённый адрес ПК во внутренней сети.

С Ubuntu проброс портов достаточно несложен в исполнении.

Проброс портов может понадобиться при организации пиринговой сети.

Подход проброса портов часто используется, когда нужно организовать на локальном компьютере сервер с доступом из любой точки мира, создать пиринговую сеть, или же использовать такое соединение для игр с большим количеством реальных игроков. Мы рассмотрим несколько основных способов реализации такой функции.

Средствами маршрутизатора

На некоторых маршрутизаторах есть возможность быстро включить поддержку проброса. Допустим, на устройствах D-Link она носит название «виртуальный сервер». Как правило, такая настройка выполняется через web-оболочку.

- Откройте браузер. В адресной строке наберите 192.168.0.1.

- Введите имя пользователя и пароль.

- Если на вашем маршрутизаторе есть Мастер настройки, запустите его и выберите задачу «Настройка виртуального сервера». Или же попробуйте найти такую функцию в разделах настроек «Межсетевой экран (Брандмауэр, firewall).

- В появившихся окнах задайте все необходимые параметры сервера. Как правило, это:

- Интерфейс. Здесь нужно выбрать соединение для связи между компьютерами.

- Внутренний IP. Это адрес сервера в местной сети.

- Внешний (удалённый) IP. Адрес сервера, с которого будет осуществляться доступ.

- Имя настройки. Имя для набора параметров.

- Сохраните введённые настройки.

Такой подход позволяет создать перенаправление средствами роутера. Он применим к любой операционной системе, в том числе, к Убунту Сервер.

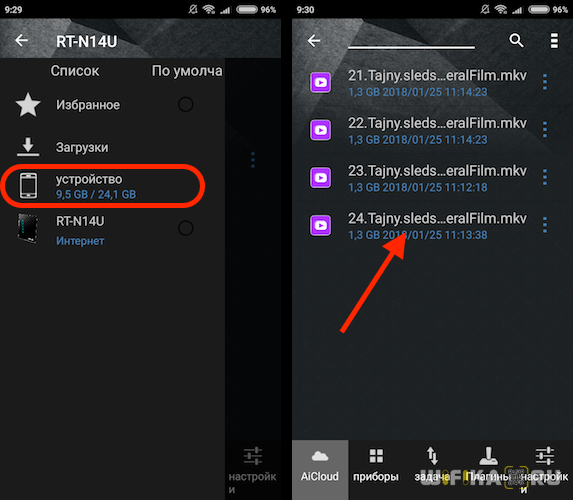

С использованием hamachi

Этот способ ориентирован именно на Ubuntu, где проброс портов будет выполняться с помощью Hamachi. Хамачи позволяет построить VPN. Другими словами — это программа для работы с виртуальными частными сетями.

Допустим, в разных сетях существует группа удалённых друг от друга ПК, а связь в сети выполняется через VPN Hamachi. Сама программа должна быть установлена на сервере. После этого можно настраивать проброс портов.

Идея в том, что ПК из других локальных сетей будут обращаться напрямую только к серверу. Он, в свою очередь, будет перенаправлять их на нужный ПК внутри сети, на котором будет находиться необходимый порт.

Для выполнения инструкций потребуется компьютер с установленной Ubuntu Server.

Установка Хамачи. Для начала, загрузите пакет с официального сайта:

wget https://secure.logmein.com/labs/logmein-hamachi_2.1.0.119-1_amd64.deb

Инсталлируйте нужный пакет:

sudo apt-get install lsb

Теперь проведите сборку пакета, который был загружен:

dpkg -i logmein-hamachi_2.1.0.119-1_amd64.deb

Можно запустить соответствующую службу, а также саму программу:

service logmein-hamachi starthamachi login

Присвойте личному компьютеру имя в Хамачи. После этого подключитесь к нужной сети:

hamachi set-nick $NAME.hamachi join $NAME_NETWORK

Введите все нужные данные для доступа к сети.

sudo apt-get install rinetd

Теперь в файлы конфигурации потребуется внести изменения:

nano /etc/rinetd.conf

Сам файл, открываем при помощи редактора nano. В конце документа нужно добавить строчку:

(IP-интерфейса сервера) (прослушиваемый порт) (адрес внешнего ПК) (порт внешнего ПК)

Вставлять значения нужно без скобок, с пробелами. Для каждого подключения нужно добавить свою строку, по порядку. Теперь нужно выполнить перезапуск службы:

service rinetd restart

Теперь потребуется отключить межсетевой экран:

sudo ufw disable

Вот и всё. В завершение процесса нужно перезагрузить сервер, после чего можно проверить подключения. Проброшенный трафик можно будет контролировать при помощи дополнительных утилит.

С использованием squid

Squid — это прокси-сервер для Ubuntu. Мы уже рассматривали, как прокинуть порт на Ubuntu Сервер, Squid — также хороший инструмент для этого. Он поможет, когда необходим максимальный контроль сетевого трафика. Squid можно установить по команде:

sudo apt-get install squid3

Настройка программы выполняется правкой директив, расположенных в файле:

/etc/squid/squid.conf

О других особенностях использования Squid вы сможете узнать на официальном сайте.