Управление сервером server coremanage a server core server

Содержание:

- #1 – Заплатки и обновления

- Доменные службы Active Directory сейчас недоступны на принтере что делать

- Установка RSAT в Windows 10 в офлайн режиме

- Настройка клиентов DirectAccessConfigure DirectAccess clients

- Цена tailing’а логов в Kubernetes

- #6 – Он слишком много доверял…

- Просмотр служб для отдельных пользователей на консоли служб (Services. msc)View per-user services in the Services console (services.msc)

- Установка оснастки Active Directory в Windows 10

- Active Directory (Предварительная версия)Active Directory (Preview)

- Неполадки при работе центра обновлений

- Предварительные требованияPrerequisites

- Резервное копированиеBackup

- #3 – Излишняя сложность

- Переустановка RSAT после установки нового билда Windows 10

- Использование команд Netsh NPS для управления NPSUse Netsh NPS commands to manage an NPS

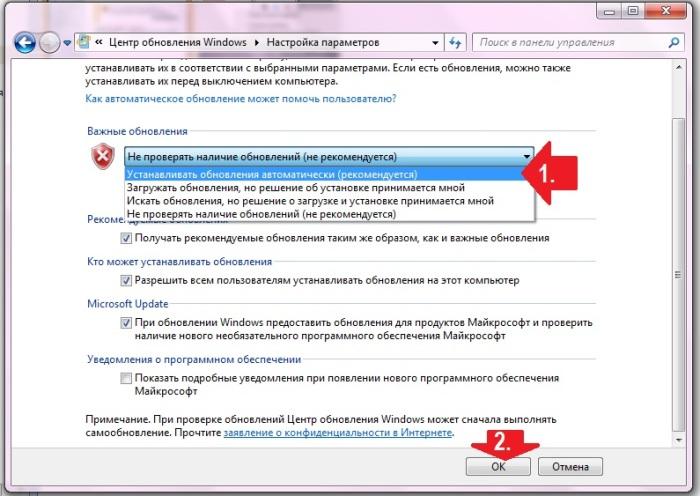

#1 – Заплатки и обновления

Многие администраторы вообще не устанавливают никаких заплаток, считая, что

никто их атаковать не будет. Это — всего лишь распространенное заблуждение.

Основная угроза исходит от червей, сканирующих IP-адреса и выявляющих

незалатанные машины, даже если это домашний сервер, на котором нет никакой

конфиденциальной информации.

Обновляться все-таки надо, причем обновлять следует не только операционную

систему, но и все используемые приложения, где также обнаруживаются критические

ошибки, естественно, не устраняемые обновлениями от Microsoft. В идеале, нужно

составить список используемого программного обеспечения и регулярно посещать

сайты производителей на предмет поиска обновлений.

Кстати говоря, заплатки от Microsoft содержат одну очень неприятную

особенность, граничащую с ошибкой, а именно – не проверяют номера версий

замещаемых исполняемых файлов/динамических библиотек.

Допустим, у нас есть две заплатки A и B, исправляющие ошибки в kernel32.dll.

Поскольку установщик не отслеживает последовательность обновлений, то, установив

заплатки в обратном порядке (инсталлятор при этом даже не пикнет!), мы закроем

дырку A, но откроем дырку B – ведь kernel32.dll (как и любая другая динамическая

библиотека) всегда замещается целиком, а не частями!

При автоматическом обновлении никаких проблем не возникает, так как заплатки

ставятся в том порядке, в котором они выпускаются. Но если мы качаем их вручную,

то необходимо в свойствах каждого файла найти внутреннюю версию и дату создания,

а затем составить «план» последовательности установки заплаток. Впрочем, тут не

обходится без подводных камней. Иногда Microsoft выпускает одни и те же заплатки

по несколько раз. Допустим, сначала выходит A, исправляющая ошибки E1, E2, E3,

после чего выходит B, исправляющая E4, E5, E6, а затем… выходит обновленная

заплатка A’, исправляющая все те же E1, E2, E3, а обновленной заплатки B — нет.

Установка A’ поверх уже установленной B открывает дыры E4, E5, E6. Так что с

заплатками нужно быть очень внимательным и всегда читать бюллетени безопасности,

чего практически никто делать не собирается.

В целях экономии трафика ряд интернет-провайдеров устанавливает свои

собственные сервера обновлений, предлагая клиентам прописать их адреса в

настройках Windows Update. Соблазн очень велик, но угроза быть атакованным – еще

выше! Microsoft прилагает огромные усилия для защиты своих серверов, вкладывая в

безопасность немалые деньги. Что же касается провайдеров, то… атаковать их

порядка на три проще (и их взламывают, а затем подсовывают троянизированные

обновления).

Выход: скачивай заплатки только у самих поставщиков, при этом, чтобы

избежать вероятности «подмятия» доменного имени с перенаправлением на другой

узел, не используй DNS-сервер провайдера. Установи свой собственный DNS,

напрямую обращающийся к корневым доменным серверам по TCP-протоколу, и

заблокируй порт 53/UDP на брандмауэре для отсечения подложных DNS-ответов.

Доменные службы Active Directory сейчас недоступны на принтере что делать

Каждому уважающему себя компьютерному пользователю приходилось хоть раз в жизни подключать принтер к компьютеру, возможно у вас нет своего, но просили это сделать соседи или друзья.

И вы согласились, хотя никогда не сталкивались ранее с этой процедурой. На физическом уровне вы все сделали правильно, но при попытке распечатать что-нибудь система выдает ошибку «Доменные службы Active Directory сейчас недоступны».

Что делать в этой ситуации вы наверняка не знаете. Эта статья призвана помочь вам в этом.

Устраняем ошибку на принтере

Причины, по которым не работает принтер

Одна из самых вероятных причин – не запущена специальная служба, которая относится только к принтеру «Active Directory», а также сопутствующий ей диспетчер очереди.

Иногда, особенно на старых устройствах, эту службу приходится запускать самостоятельно, вручную.

Другая причина – это драйвера принтера, они могут быть установлены неправильно из-за чего соответствующие службы не запускаются.

Важно обратить внимание и на саму операционную систему. Для подключаемых устройств она имеет некоторое ПО, которое обеспечивает работу с конкретными устройствами, в нашем случае с принтером. А также проверить сам компьютер и его USB-порты на работоспособность

А также проверить сам компьютер и его USB-порты на работоспособность.

Правильно добавляем принтер

Мало кто читает инструкции, как правильно подключить или установить новое оборудование, прежде, чем это сделать. Многие пытаются справиться при помощи своей интуиции и лишней самоуверенности.

А к инструкции, обычно, прибегают уже тогда, когда появляется например ошибка «Доменные службы Active Directory сейчас недоступны».

Давайте узнаем от поставщика ОС Windows – компании Microsoft, как правильно добавлять принтер в устройства операционной системы.

- Подключите штекер к USB-порту на компьютере и включите принтер соответствующей кнопкой.

- Нажмите меню «Пуск» и выберите «Панель управления», затем откройте раздел «Устройства и принтеры».

Добавляем принтер в систему

- В этом менеджере установок принтера нажмите кнопку «Установить локальный принтер».

- Далее выберите страницу «Порт принтера» укажите «Использовать существующий» и рекомендуемый, после чего нажмите «Далее».

- Следующая страницу установка драйвера, выберите нужную опцию и модель, затем «Далее». В том случае, если нужный драйвер вам не предоставлен, нажмите «Центр обновления Windows», после этого система проверит наличие подходящего.

- Если устройство система автоматически не определила, нажмите «Добавить устройство».

Полезной будет инструкция: Как подключить принтер к компьютеру через Wi-Fi.

Устраняем ошибку «Доменные службы недоступны» на принтере

Прежде, чем разбираться в ошибке Active Directory, убедитесь, что порты, в которые вы подключаете принтер, в рабочем состоянии, а также провод, при помощи которого устройство соединяется с компьютером.

Убедиться нужно и в работоспособности самого устройства. Если у вас есть возможность – подключите к своему компьютеру другой принтер, одолжив его у соседа или друзей.

В любом случае вы должны быть на 100% уверены, что устройства в ремонте не нуждаются и проблема на программном уровне.

- Запустите диагностику устройства, которое поможет определить проблему на уровне операционной системы. Для этого откройте проводник и на устройстве нажмите правой кнопкой мыши, выберите «Устранение неполадок».Пункт меню принтера «Устранения неполадок»

- Следующим вариантом будет переустановить устройство. Для этого снова нажмите ПКМ в проводнике Виндовс и выберите «Удалить устройство». Затем установите его заново. Драйвера при этом также должны быть удалены из системы и переустановлены.

- В «Панели управления» выберите «Безопасность» и «Брандмауэр Windows», откройте слева пункт «Устранение неполадок сети». В последней строчке должно быть ваше устройство – принтер. Нажмите на него и следуйте дальнейшим инструкциям.

- Откройте службы Windows. Запустите командную строку или нажмите WIN+R. Впишите здесь команду «services.msc». В открывшемся списке найдите службу «Диспетчер печати». Если она остановлена – запустите ее или просто перезапустите, нажав сначала «Остановить», а затем «Запустить».Службы «Диспетчер печати»

- Далее откройте «Диспетчер устройств» и найдите среди списка ваш принтер. Нажмите на него и удалите все драйвера в нем. Можно просто их обновить, нажав в выпавшем меню «Свойства» и соответствующий пункт. Или нажмите первый пункт меню, при нажатии ПКМ – «Обновить драйвера».

Установка RSAT в Windows 10 в офлайн режиме

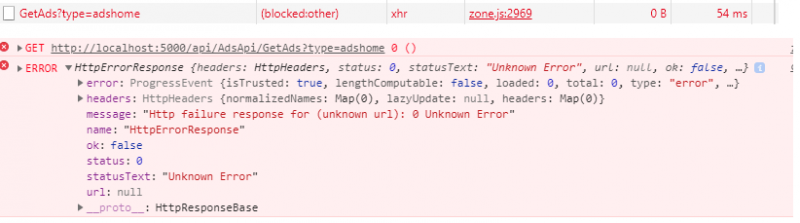

Если при установке RSAT вы столкнетесь с ошибкой Add-WindowsCapability failed. Error code = 0x800f0954, или в списке дополнительных компонентов вы не видите RSAT (Компоненты для установки отсутствуют), скорее всего ваш компьютер настроен на получение обновлений со внутреннего WSUS/SCCM SUP сервера.

Рассмотрим, как установить RSAT в Windows 10 1903 в офлайн режиме (корпоративная сеть без прямого доступа в Интеренет).

Для офлайн установки RSAT нужно скачать ISO образ диска с FoD для вашей версии Windows 10 из вашего личного кабинета на сайте лицензирования Microsoft — Volume Licensing Service Center (VLSC). Образ называется примерно так: Windows 10 Features on Demand, version 1903.

Например, для Windows 10 1903 x64 нужно скачать образ SW_DVD9_NTRL_Win_10_1903_64Bit_MultiLang_FOD_.ISO (около 5 Гб). Распакуйте образ в сетевую папку. У вас получится набор из множества *.cab файлов.

Теперь для установки компонентов RSAT на десктопе Windows 10 нужно указывать путь к данному сетевому каталогу с FoD. Например:

Также вы можете указать путь к каталогу с компонентами FoD с помощью рассмотренной выше групповой политики. Для этого в паромере Alternative source file path нужно указать UNC путь к каталогу.

Или можете задать этот параметр через реестр отдельной политикой, указав путь к каталогу в параметр LocalSourcePath (тип REG_Expand_SZ) в ветке реестра HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\Servicing.

После этого, пользователи смогут самостоятельно устанавливать компоненты RSAT через графический интерфейс добавления компонент Windows 10.

Настройка клиентов DirectAccessConfigure DirectAccess clients

Чтобы настроить клиентский компьютер для использования DirectAccess, он должен принадлежать выбранной группе безопасности.For a client computer to be provisioned to use DirectAccess, it must belong to the selected security group. После настройки DirectAccess подготавливается клиентские компьютеры в группе безопасности для получения объектов групповая политика DirectAccess (GPO) для удаленного управления.After DirectAccess is configured, client computers in the security group are provisioned to receive the DirectAccess Group Policy Objects (GPOs) for remote management.

Настройка клиентов DirectAccessTo configure DirectAccess clients

-

В средней области консоли управления удаленным доступом в разделе Этап 1. Удаленные клиенты щелкните Настроить.In the middle pane of the Remote Access Management console, in the Step 1 Remote Clients area, click Configure.

-

В мастере установки клиента DirectAccess на странице сценарий развертывания щелкните развернуть DirectAccess только для удаленного управления, а затем нажмите кнопку Далее.In the DirectAccess Client Setup Wizard, on the Deployment Scenario page, click Deploy DirectAccess for remote management only, and then click Next.

-

На странице Выбор групп щелкните Добавить.On the Select Groups page, click Add.

-

В диалоговом окне Выбор групп выберите группы безопасности, содержащие клиентские компьютеры DirectAccess, а затем нажмите кнопку Далее.In the Select Groups dialog box, select the security groups that contain the DirectAccess client computers, and then click Next.

-

На странице Помощник по подключению к сети:On the Network Connectivity Assistant page:

-

В таблице добавьте ресурсы, которые будут использоваться для определения подключения к внутренней сети.In the table, add the resources that will be used to determine connectivity to the internal network. Если другие ресурсы не настроены, веб-проба по умолчанию создается автоматически.A default web probe is created automatically if no other resources are configured. При настройке расположения веб-проб для определения подключения к корпоративной сети убедитесь, что настроена хотя бы одна проверка на основе HTTP.When configuring the web probe locations for determining connectivity to the enterprise network, ensure that you have at least one HTTP based probe configured. Настройка только проверки связи не является достаточной и может привести к неправильному определению состояния подключения.Configuring only a ping probe is not sufficient, and it could lead to an inaccurate determination of connectivity status. Это вызвано тем, что проверка связи исключена из IPsec.This is because ping is exempted from IPsec. В результате проверка связи не гарантирует правильность установки туннелей IPsec.As a result, ping does not ensure that the IPsec tunnels are properly established.

-

Введите понятное имя для подключения DirectAccess.Provide a friendly name for the DirectAccess connection.

-

При необходимости установите флажок Разрешить клиентам DirectAccess использовать локальное разрешение имен.Select the Allow DirectAccess clients to use local name resolution check box, if required.

Примечание

Если разрешение локального имени включено, пользователи, выполняющие NCA, могут разрешать имена с помощью DNS-серверов, настроенных на клиентском компьютере DirectAccess.When local name resolution is enabled, users who are running the NCA can resolve names by using DNS servers that are configured on the DirectAccess client computer.

-

-

Нажмите кнопку Готово.Click Finish.

Цена tailing’а логов в Kubernetes

Перевод

Прим. перев.: эту статью написал старший DevOps-инженер американской компании Olark, главный продукт которой — live chat — используют тысячи организаций. Автор делится размышлениями о проблеме потребляемых ресуров при сборе логов и результатами своего эксперимента с fluentd, что позволил ему добиться лучшей производительности для некоторых сценариев.

Журналирование – одна из тех вещей, о которых вспоминают только тогда, когда они ломаются. И это вовсе не критика. Дело в том, что логи как таковые не приносят денег. Они позволяют получать представление о том, что делают (или делали) программы, помогая поддерживать работу того, что приносит нам деньги. На малых масштабах (или при разработке) необходимую информацию можно получить, просто выводя сообщения в . Но стоит перейти к распределенной системе, и сразу возникает потребность агрегировать эти сообщения и направлять в некое центральное хранилище, где они принесут наибольшую пользу. Это потребность еще более актуальна, если вы имеете дело с контейнерами на платформе вроде Kubernetes, где процессы и локальное хранилище эфемерны.

#6 – Он слишком много доверял…

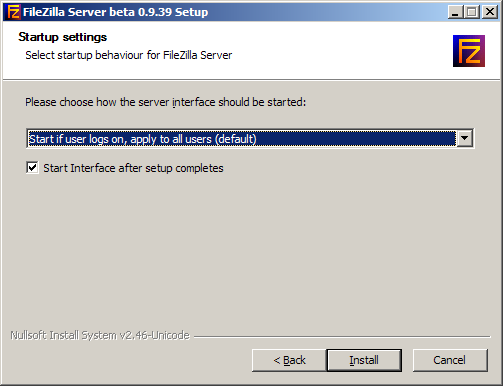

Практически все WEB/FTP/MAIL сервера по умолчанию устанавливают себя с

привилегиями администратора, а то и системы (system), получая доступ ко всем

файлам, которые только есть. Как следствие – любая ошибка конфигурации сервера,

любой дефект PHP/Perl-скрипта, любая дыра самого сервера позволяют атакующему

получить доступ к секретной информации или уничтожить данные.

Как защититься? Очень просто! Достаточно запускать сервер из-под

ограниченного аккаунта, имеющего доступ к тем и только тем файлам, которые

ему необходимы. Что это за файлы? Во-первых, файлы самого сервера, во-вторых,

публичные файлы, раздаваемые пользователям. Конечно, если в сервере или скриптах

имеется дыра, то злоумышленник по-прежнему сможет изменять конфигурацию сервера,

а также получать несанкционированный доступ к файлам других пользователей,

непредназначенным для всяких «левых» лиц.

Тем не менее, разделение привилегий на уровне файловой системы существенно

ограничивает потенциальный ущерб, наносимый злоумышленником

Важно не забывать,

что многие файлы по умолчанию доступы всем, и потому администратору следует

тщательно проверить атрибуты секретности, явно обозначив круг лиц, имеющих право

на чтение/запись каждого более или менее значимого файла

Может ли злоумышленник обойти ограничения доступа, налагаемые файловой

системой? Безусловно. Но для этого ему придется найти дыру, предоставляющую

привилегии ядра или позволяющую повышать права до уровня администратора. Такие

дыры действительно есть, но их сравнительно немного, и Microsoft их быстро

затыкает.

Просмотр служб для отдельных пользователей на консоли служб (Services. msc)View per-user services in the Services console (services.msc)

Как уже упоминалось, вы не можете просматривать службы шаблонов на консоли служб, но видите сведения о пользовательских службах, которые выводятся с помощью имени службы \ <>_LUID Format (где LUID — это локальный уникальный идентификатор).As mentioned you can’t view the template services in the Services console, but you can see the user-specific per-user services — they are displayed using the <service name>_LUID format (where LUID is the locally unique identifier).

Например, на консоли «службы» можно увидеть следующие службы для пользователей:For example, you might see the following per-user services listed in the Services console:

- CPDUserSVC_443f50CPDUserSVC_443f50

- ContactData_443f50ContactData_443f50

- Синхронизация Host_443f50Sync Host_443f50

- Access_443f50 данных пользователяUser Data Access_443f50

- Storage_443f50 данных пользователяUser Data Storage_443f50

Установка оснастки Active Directory в Windows 10

Одним из основных инструментов управления доменами Active Directory является оснастка «Active Directory — пользователи и компьютеры» Active Directory (ADUC).

Адаптер ADUC используется для выполнения типичных задач администрирования домена и управления пользователями, группами, компьютерами и организационными подразделениями в домене Active Directory.

По умолчанию консоль Active Directory — пользователи и компьютеры (dsa.msc) установлена на сервере, когда она продвигается на контроллер домена во время выполнения роли доменных служб Active Directory (AD DS).

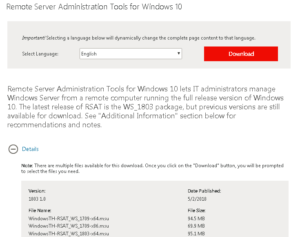

Чтобы использовать оснастку ADUC в Windows 10, сначала необходимо установить Microsoft Remote Server Administration Tools (RSAT).

RSAT включает в себя различные инструменты командной строки, модули PowerShell и оснастки для удаленного управления серверами Windows, Active Directory и другими ролями и функциями Windows, которые работают на серверах Windows.

Как установить Active Directory — пользователи и компьютеры на Windows 10?

По умолчанию RSAT не установлен в Windows 10 (и других настольных операционных системах Windows).

Средства удаленного администрирования сервера (RSAT) позволяют ИТ-администраторам удаленно управлять ролями и компонентами в Windows Server 2016, 2012 R2, 2012, 2008 R2 с рабочих станций пользователей под управлением Windows 10, 8.1, 8 и Windows 7.

RSAT напоминает средства администрирования Windows Server 2003 Pack (adminpak.msi), который был установлен на клиентах под управлением Windows 2000 или Windows XP и использовался для удаленного управления сервером. RSAT не может быть установлен на компьютерах с домашними выпусками Windows.

Чтобы установить RSAT, у вас должна быть профессиональная или корпоративная версия Windows 10.

Совет. Как вы можете видеть, пакет RSAT доступен для последней версии Windows 10 1803.

WindowsTH-RSAT_WS_1709 и WindowsTH-RSAT_WS_1803 используются для управления Windows Server 2016 1709 и 1803 соответственно.

Если вы используете предыдущую версию Windows Server 2016 или Windows Server 2012 R2 / 2012/2008 R2, вам необходимо использовать пакет WindowsTH-RSAT_WS2016.

Выберите язык вашей версии Windows 10 и нажмите кнопку «Download».

В зависимости от битности вашей ОС выберите нужный файл * .msu:

- Для Windows 10 x86 — загрузите WindowsTH-RSAT_WS2016-x86.msu (69.5 MB);

- Для Windows 10 x64 — загрузите WindowsTH-RSAT_WS2016-x64.msu (92.3 MB);

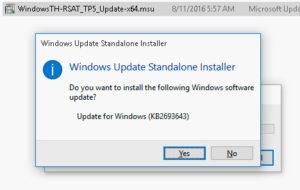

Установите загруженный файл (Обновление для Windows KB2693643), дважды щелкнув по нему.

Установите загруженный файл (Обновление для Windows KB2693643), дважды щелкнув по нему.

После завершения установки RSAT вам необходимо перезагрузить компьютер.

Active Directory (Предварительная версия)Active Directory (Preview)

Active Directory является ранней предварительной версией, доступной в веб-канале расширений.Active Directory is an early preview that is available on the extension feed.

ФункцииFeatures

Доступны следующие возможности управления Active Directory:The following Active Directory management are available:

- Создать пользователяCreate user

- Создание группыCreate group

- Поиск пользователей, компьютеров и группSearch for users, computers, and groups

- Область сведений для пользователей, компьютеров и групп при выборе в сеткеDetails pane for users, computers, and groups when selected in grid

- Глобальные действия с сеткой пользователи, компьютеры и группы (включение и отключение, удаление)Global Grid actions users, computers, and groups (disable/enable, remove)

- Сброс пароля пользователяReset user password

- Пользовательские объекты: Настройка основных свойств & членства в группахUser objects: configure basic properties & group memberships

- Объекты компьютеров: Настройка делегирования для одного компьютераComputer objects: configure delegation to a single machine

- Объекты групп: Управление членством (Добавление или удаление пользователя за раз)Group objects: manage membership (add/remove 1 user at a time)

Просмотрите Отзывы и предлагаемые функции для Active Directory.View feedback and proposed features for Active Directory.

Неполадки при работе центра обновлений

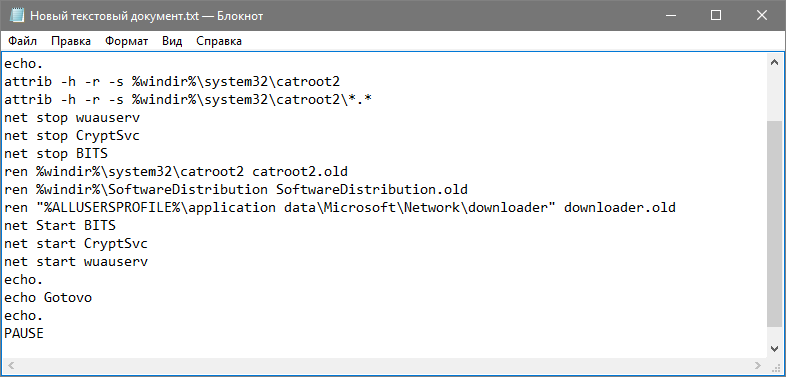

Иногда при работе с центром обновления возникают проблемы из-за чего не загружаются обновления, или могут возникнуть иные ошибки, которые приводят к сбоям и некорректной работе системы. Основным способом, при помощи которого возможно исправить неполадки, является сброс заданных ранее настроек центра обновления с последующей его перезагрузкой. Для этого в блокноте следует набрать текст:

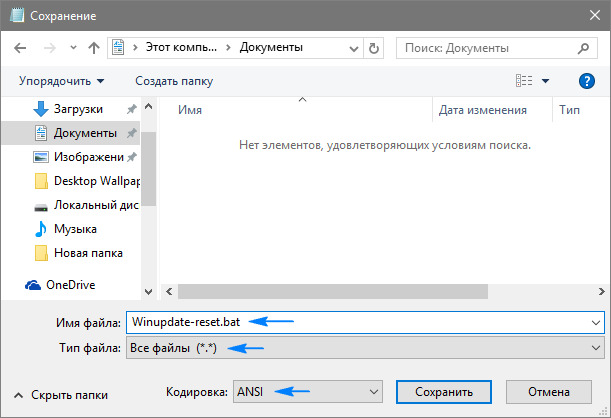

Следующий шаг — сохранение набранного файла под именем, которое будет заканчиваться буквами «bat».

После этого на созданный файл нужно нажать правой кнопкой мышки, выбрать пункт, подразумевающий открытие от имени администратора и следовать дальнейшим инструкциям системы.

В результате настройки службы центра обновлений будут аннулированы, и он будет запущен заново. Когда все операции завершены, стоит перезапустить компьютер и проверить работу элемента. Во многих случаях подобный подход помогает решить проблему.

Но бывает и так, что такое решение не помогает избавиться от проблемы, поэтому следует обратить внимание на другие способы, и разобраться подробнее в том как можно включить центр обновления. Например, можно попробовать посмотреть вид неисправности и способы ее решение в сети, используя номер ошибки, который указывается в сообщении

Всем известен тот факт, что в интернете можно найти практически любую информацию, так что стоит попытаться.

Еще можно посмотреть, запущена или нет служба BITS, криптографии, а также сам центр обновления. Если нет, то следует попытаться их запустить, иногда проблему можно решить таким способом.

Еще один метод — зайти в настройки подключения к сети и там поставить следующие значения DNS: 8.8.4.4 а также 8.8.8.8. Иногда, если обновления загружаются через магазин и появляются сбои, то лучше произвести их закачку через службу центра обновления.

Бывают и другие причины отказа или некорректной работы центра обновления в операционной системе, все они требуют разных видов решения, однако, перечисленные выше являются наиболее универсальными. Если же устранить неполадки самостоятельно не удалось, лучше обратиться к опытному специалисту, чтобы не нанести вред операционной системе, а также избежать ее некорректной работы.

Предварительные требованияPrerequisites

Перед началом развертывания этого сценария ознакомьтесь со списком важных требований.Before you begin deploying this scenario, review this list for important requirements:

-

Балансировка нагрузки по умолчанию с помощью Windows NLB.Default load balancing through Windows NLB.

-

Поддерживаются внешние подсистемы балансировки нагрузки.External load balancers are supported.

-

Одноадресный режим установлен по умолчанию и рекомендуется для NLB.Unicast mode is the default and recommended mode for NLB.

-

Изменение политик вне консоли управления DirectAccess или командлетов PowerShell не поддерживается.Changing policies outside of the DirectAccess management console or PowerShell cmdlets is not supported.

-

При использовании балансировки сетевой нагрузки или внешней подсистемы балансировки нагрузки невозможно изменить префикс IPHTTPS на любой другой, кроме / 59.When NLB or an external load balancer is used, the IPHTTPS prefix cannot be changed to anything other than /59.

-

Узлы с балансировкой нагрузки узлы должны находиться в той же подсети IPv4.The load balanced nodes must be in the same IPv4 subnet.

-

В ELB развертываниях, если требуется управление, клиенты DirectAccess не могут использовать Teredo.In ELB deployments, if manage out is needed, then DirectAccess clients cannot use Teredo. Для сквозной передачи данных можно использовать только IPHTTPS — — .Only IPHTTPS can be used for end-to-end communication.

-

Убедитесь, что установлены все известные исправления Elb балансировки сетевой нагрузки / .Ensure all known NLB/ELB hotfixes are installed.

-

ISATAP в корпоративной сети не поддерживается.ISATAP in the corporate network is not supported. Если вы используете протокол ISATAP, необходимо удалить его и перейти на собственный IPv6.If you are using ISATAP, you should remove it and use native IPv6.

Резервное копированиеBackup

Резервное копирование позволяет защитить сервер Windows Server от повреждений, атак или аварий путем резервного копирования сервера непосредственно на Microsoft Azure.Backup allows you to protect your Windows server from corruptions, attacks or disasters by backing up your server directly to Microsoft Azure.

Дополнительные сведения о Azure Backup.Learn more about Azure Backup.

ФункцииFeatures

В резервном копировании поддерживаются следующие возможности.The following features are supported in Backup:

- Просмотр сведений о состоянии службы архивации AzureView an overview of your Azure backup status

- Настройка элементов и расписания архивацииConfigure backup items and schedule

- Запуск или завершение задания резервного копированияStart or stop a backup job

- Просмотр журнала заданий резервного копирования и состоянияView backup job history and status

- Просмотр точек восстановления и восстановление данныхView recovery points and recover data

- удаление резервных копий;Delete backup data

#3 – Излишняя сложность

Чем сложнее система, тем выше вероятность внезапных отказов, и тем проще ее

атаковать, найдя слабейшее звено в линии обороны. Если администратор не

пользуется удаленным доступом к реестру, зачем оставлять эту службу включенной?

IIS, бесспорно, могучая вещь, однако так ли он необходим небольшой

организации, обслуживающей сотни (ну, пускай даже тысячи) подключений в день?

Сайт с движком на PHP – отличная штука, это современно и круто! А как же ошибки

в скриптах или самом PHP-интерпретаторе? Почему бы не попробовать установить

что-нибудь наподобие SMALL HTTP-сервера? Бесплатный, к тому же, поддерживает

практически все функции, которые только могут понадобиться, обладает приятным

интерфейсом, не требователен к системным ресурсам… Или ситуация, когда

начинающий администратор для тридцати манагеров вместо простой одноранговой сети

развертывает доменную структуру, работающую по принципу «сейчас опять все

развалится», — вообще живая классика.

Вывод: система должна быть предельно простой и не содержать ничего лишнего

(тем не менее, стоит помнить, что иная простота хуже воровства).

Переустановка RSAT после установки нового билда Windows 10

Действительно, есть такая проблема. Каждый раз при апдейте билда в Windows 10 удаляются консоли управления серверами и AD из состава RSAT (файлы dnsmgmt.msc, gpmc.msc, dsa.msc и т.д. исчезают из папки %SystemRoot%\system32\). Чтобы восстановить средства администрирования, вам нужно вручную скачать и установить последнюю версию RSAT со страницы https://www.microsoft.com/en-us/download/details.aspx?id=45520. Это требования by design и как-то обойти его не удастся. Всегда нужно ставить последнюю версию RSAT для вашего билда.

Как вы видите, актуальная версия RSAT на данный момент 1803 1.0 (от 2 мая 2018).

Важно. Кроме того, нужно понимать, что пакеты RSAT с именами WindowsTH-RSAT_WS_1709-x64 / WindowsTH-RSAT_WS_1803-x64 предназначены для управления Windows Server версии 1709 / 1803

Для обычных серверов Windows Server 2008 R2 – Windows Server 2016 нужно устанавливать WindowsTH-RSAT_WS2016-x64 (об этом написано на странице загрузки).

Microsoft требует, что после обновления системы нужно обязательно удалить старую версию RSAT и установить актуальную версию средств удаленного администрирования для вашего релиза Windows 10 (на компьютере не могут одновременно работать разные версии RSAT).

Использование команд Netsh NPS для управления NPSUse Netsh NPS commands to manage an NPS

Команды в контексте netsh NPS можно использовать для отображения и настройки конфигурации базы данных проверки подлинности, авторизации, учета и аудита, которые используются сервером политики сети и службой удаленного доступа.You can use commands in the Netsh NPS context to show and set the configuration of the authentication, authorization, accounting, and auditing database used both by NPS and the Remote Access service. Используйте команды в контексте netsh NPS, чтобы:Use commands in the Netsh NPS context to:

- Настройте или перенастройте NPS, включая все аспекты NPS, которые также доступны для настройки с помощью консоли NPS в интерфейсе Windows.Configure or reconfigure an NPS, including all aspects of NPS that are also available for configuration by using the NPS console in the Windows interface.

- Экспортируйте конфигурацию одного NPS (исходного сервера), включая разделы реестра и хранилище конфигураций NPS, в виде сценария Netsh.Export the configuration of one NPS (the source server), including registry keys and the NPS configuration store, as a Netsh script.

- Импортируйте конфигурацию в другой сервер политики сети, используя сценарий Netsh и экспортированный файл конфигурации из исходного сервера политики сети.Import the configuration to another NPS by using a Netsh script and the exported configuration file from the source NPS.

Эти команды можно выполнить из командной строки Windows Server 2016 или из Windows PowerShell.You can run these commands from the Windows Server 2016 Command Prompt or from Windows PowerShell. Команды netsh NPS можно также выполнять в скриптах и пакетных файлах.You can also run netsh nps commands in scripts and batch files.

Учетные данные администратораAdministrative Credentials

Выполнить эту процедуру может только член группы «Администраторы» на локальном компьютере.To perform this procedure, you must be a member of the Administrators group on the local computer.

Вход в контекст netsh NPS на сервере политики сетиTo enter the Netsh NPS context on an NPS

- Откройте командную строку или Windows PowerShell.Open Command Prompt or Windows PowerShell.

- Введите команду netshи нажмите клавишу ВВОД.Type netsh, and then press ENTER.

- Введите NPSи нажмите клавишу ВВОД.Type nps, and then press ENTER.

- Чтобы просмотреть список доступных команд, введите вопросительный знак ( ? ) и нажмите клавишу ВВОД.To view a list of available commands, type a question mark (?) and press ENTER.

Дополнительные сведения о командах Netsh NPS см. в разделе команды Netsh для сервера политики сети в Windows Server 2008или Загрузите весь Технический справочник по Netsh из коллекции TechNet.For more information about Netsh NPS commands, see Netsh Commands for Network Policy Server in Windows Server 2008, or download the entire Netsh Technical Reference from TechNet Gallery. Этот загружаемый файл является полным техническим справочником по сетевой оболочке для Windows Server 2008 и Windows Server 2008 R2.This download is the full Network Shell Technical Reference for Windows Server 2008 and Windows Server 2008 R2. Формат — Windows Help ( *. chm ) в ZIP-файле.The format is Windows Help (*.chm) in a zip file. Эти команды по-прежнему имеются в Windows Server 2016 и Windows 10, поэтому в этих средах можно использовать Netsh, хотя рекомендуется использование Windows PowerShell.These commands are still present in Windows Server 2016 and Windows 10, so you can use netsh in these environments, although using Windows PowerShell is recommended.