Сети для самых маленьких. часть 2. коммутация

Содержание:

- Ошибка конфигурации

- Настройка VLAN между двумя роутерами\коммутаторами MikroTik(L3), схема trunk и access портов

- Настройка VLAN между роутером\коммутатором MikroTik(L3) и коммутатором Cisco(L2)

- Настройка VLAN на управляемом коммутаторе Dlink DES-3528

- Версия HP

- Как создать и настроить trunk порты в Cisco для соединения коммутаторов на примере Cisco 2960+48TC-S

- Версия Cisco

- IGMP Snooping

- Типы интерфейсов

- Зачем нужен VLAN

- Настройка VLAN в MikroTik

Ошибка конфигурации

Наиболее типичная и опасная ситуация. Как это бывает. Разработчику надо быстро проверить гипотезу, он поднимает временный сервер с mysql/redis/mongodb/elastic. Пароль, конечно, сложный, он везде его использует. Открывает сервис в мир — ему удобно со своего ПК гуём коннектиться без этих ваших VPN. А синтаксис iptables вспоминать лень, все равно сервер временный. Еще пару дней разработки — получилось отлично, можно показывать заказчику. Заказчику нравится, переделывать некогда, запускаем в ПРОД!

Пример намеренно утрированный с целью пройтись по всем граблям:

- Ничего нет более постоянного, чем временное — не люблю эту фразу, но по субъективным ощущениям, 20-40% таких временных серверов остаются надолго.

- Сложный универсальный пароль, который используется во многих сервисах — зло. Потому что, один из сервисов, где использовался этот пароль, мог быть взломан. Так или иначе базы взломанных сервисов стекаются в одну, которая используется для *.

Стоит добавить, что redis, mongodb и elastic после установки вообще доступны без аутентификации, и часто пополняют коллекцию открытых баз. - Может показаться, что за пару дней никто не насканит ваш 3306 порт. Это заблуждение! Masscan — отличный сканер, и может сканировать со скоростью 10М портов в секунду. А в интернете всего 4 миллиарда IPv4. Соответственно, все 3306-ые порты в интернете находятся за 7 минут. Карл!!! Семь минут!

«Да кому это надо?» — возразите вы. Вот и я удивляюсь, глядя в статистику дропнутых пакетов. Откуда за сутки 40 тысяч попыток скана с 3-х тысяч уникальных IP? Сейчас сканят все кому не лень, от мамкиных хакеров до правительств. Проверить очень просто — возьмите любую VPS’ку за $3-5 у любого** лоукостера, включите логирование дропнутых пакетов и загляните в лог через сутки.

Настройка VLAN между двумя роутерами\коммутаторами MikroTik(L3), схема trunk и access портов

Приведенная схема также является популярной связкой, когда маршрутизатор(роутер) MikroTik раздает VLAN через коммутатор(или другой роутер MikroTik), на котором установлена RouterOS. Такие коммутаторы относятся к категории устройств L3 и схематически подключение будет выглядеть так:

Если описать словами схему, то:

- 5-ый порт роутера тегированный(trunk);

- 9-ый порт коммутатора L3 тегированный(trunk);

- 11-ий и 18-ый порт коммутатора L3 нетегированные(access).

За основу настроек будет взята настройка VLAN-ов со стороны центрального маршрутизатора(роутера), описанная . Эта настройка включает:

- ;

- ;

- ;

- ;

- .

А далее эта конфигурация будет адаптирована.

/interface bridge port add bridge=Bridge interface=ether5 pvid=1

/interface bridge vlan add bridge=Bridge tagged=Bridge untagged=ether5 vlan-ids=10 add bridge=Bridge tagged=Bridge untagged=ether5 vlan-ids=20

Со стороны MikroTik коммутатора L3

Настройка находится Bridge→Bridge

Необходимо определить Bridge интерфейс, настройки которого содержат параметр Ether. type = 0x8100. Это параметр указывает на том, что на данном интерфейсе будет использоваться тег VLAN-а.

/interface bridge add admin-mac=AA:B3:B9:A4:DE:D1 auto-mac=no name=Bridge-VLAN vlan-filtering=yes

Настройка находится Interfaces→VLAN

В созданном VLAN-е нужно определить VLAN ID, а также указать интерфейс, на котором он будет присваиваться. В схеме, где отсутствует центральный Bridge, VLAN нужно назначить на Bridge интерфейс

По аналогии создаются все необходимые интерфейсы.

/interface vlan add interface=Bridge-VLAN name=vlan10 vlan-id=10 add interface=Bridge-VLAN name=vlan10 vlan-id=20

Настройка находится Bridge→Ports

/interface bridge port add bridge=Bridge-LAN interface=ether9 pvid=1 add bridge=Bridge-LAN interface=ether11 pvid=10 add bridge=Bridge-LAN interface=ether18 pvid=20

- ether9 – тегированный(trunk) порт;

- ether11 и ether18 нетегированные(access) порты под VLAN ID=10 и VLAN ID=20 соответственно.

Настройка находится Bridge→VLANs

/interface bridge vlan add bridge=Bridge-LAN tagged=ether9 untagged=ether11 vlan-ids=10 add bridge=Bridge-LAN tagged=ether9 untagged=ether18 vlan-ids=20

Настройка VLAN между роутером\коммутатором MikroTik(L3) и коммутатором Cisco(L2)

Сейчас достаточно много предложений по Б\У технике Cisco периода 2000-2010 г.в.. Маршрутизаторы(роутеры), коммутаторы(свитчи) с Poe, точки доступа WiFi с поддержкой 802.11 ac, оптические модули и все это оборудование стоит в 2-3 раза ниже современного аналога. Возвращаясь к VLAN между маршрутизатором или коммутатором MikroTik(L3) и коммутатором Cisco L2, схема подключения будет выглядеть следующим образом:

Если описать словами схему, то:

- 5-ый порт роутера MikroTik тегированный(trunk);

- 1-ый порт коммутатора Cisco L2 тегированный(trunk);

- 17-ий и 33-ый порты коммутатора Cisco L2 нетегированные(access).

За основу настроек будет взята настройка VLAN-ов со стороны центрального маршрутизатора(роутера), описанная . Эта настройка включает:

- ;

- ;

- ;

- ;

- .

А далее эта конфигурация будет адаптирована.

/interface bridge port add bridge=Bridge interface=ether5 pvid=1

/interface bridge vlan add bridge=Bridge tagged=Bridge untagged=ether5 vlan-ids=10 add bridge=Bridge tagged=Bridge untagged=ether5 vlan-ids=20

Поддержи автора статьи, сделай CLICK по рекламе ↓↓↓

Предварительно коммутатор Cisco 3750 сброшен до заводских настроек

configure terminal erase startup-config reload

configure terminal interface vlan 1 ip address 192.168.1.21 255.255.255.0 ip default-gateway 192.168.1.1 no shutdown end

conf term interface FastEthernet2/0/1 switchport trunk encapsulation dot1q switchport mode trunk switchport trunk allowed vlan 1,10,20 no shutdown end

conf term interface FastEthernet2/0/17 switchport mode access switchport access vlan 20 no shutdown interface FastEthernet2/0/33 switchport mode access switchport access vlan 10 no shutdown end

copy running-config startup-config

Настройка VLAN на управляемом коммутаторе Dlink DES-3528

Серия коммутаторов DES-3528/3552 xStack включает в себя стекируемые коммутаторы L2+ уровня доступа, обеспечивающие безопасное подключение конечных пользователей к сети крупных предприятий и предприятий малого и среднего бизнеса (SMB). Коммутаторы обеспечивают физическое стекирование, статическую маршрутизацию, поддержку многоадресных групп и расширенные функции безопасности. Все это делает данное устройство идеальным решением уровня доступа. Коммутатор легко интегрируется с коммутаторами уровня ядра L3 для формирования многоуровневой сетевой структуры с высокоскоростной магистралью и централизованными серверами. Коммутаторы серии DES-3528/3552 снабжены 24 или 48 портами Ethernet 10/100Мбит/с и поддерживают до 4-х uplink-портов Gigabit Ethernet.

Рассмотрим принципы настройки VLAN на управляемых коммутаторах Dlink. В ходе работы изучим способы создания, удаления, изменения VLAN, добавления различных видов портов (тегированных и нетегированных).

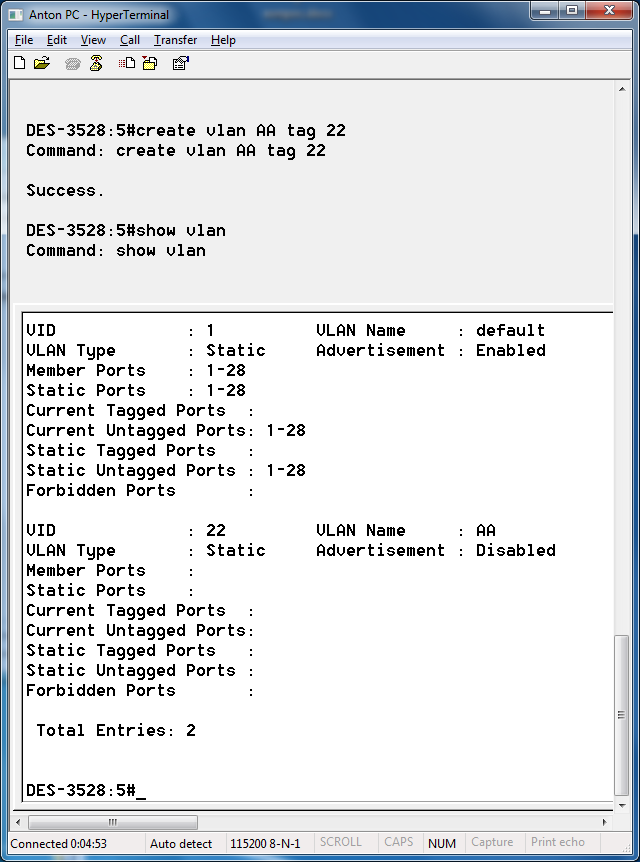

Подключение к коммутатору производится через консольный порт с помощью программы HyperTerminal.

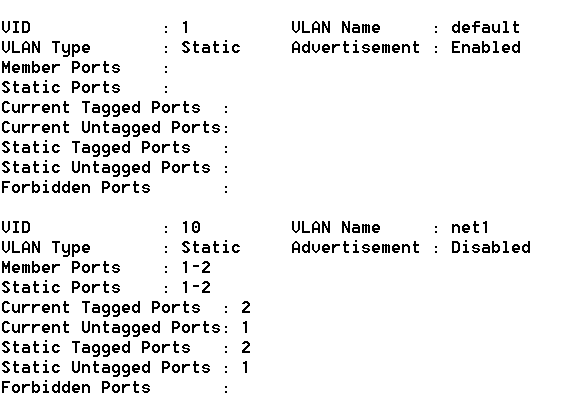

С помощью команды show vlan посмотрим информацию о существующих VLAN.

На рисунке выше видно, что изначально на коммутаторе создан только один VLAN по умолчанию с именем default. Команда show vlan выводит следующие поля:

- VID – идентификатор VLAN

- VLAN Type – тип VLAN

- Member Ports – задействованные порты

- Static Ports – статические порты

- Current Tagged Ports – текущие тегированные порты

- Current Untagged Ports – текущие нетегированные порты

- Static Tagged Ports – статические тегированные порты

- Static Untagged Ports – статические нетегированные порты

- Total Entries – всего записей

- VLAN Name – имя VLAN

- Advertisement – статус

Создадим новый VLAN, в котором в качестве имени используются инициалы AA, а в качестве идентификатора – номер 22. Для этого воспользуемся командой create vlan.

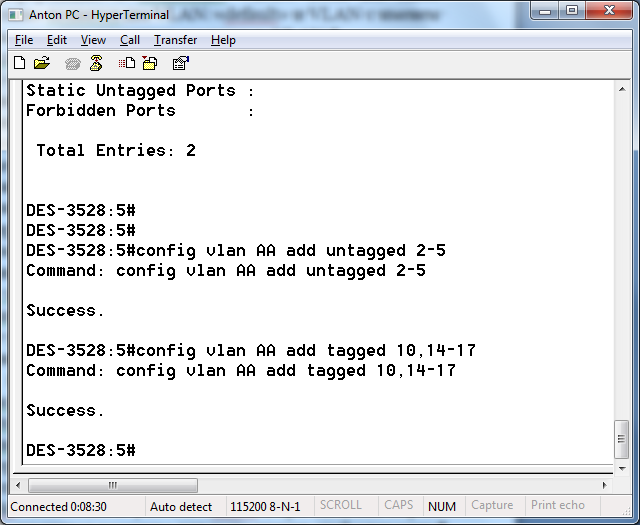

В новый VLAN пока не входит ни одного порта. С помощью config vlan изменим VLAN AA так, чтобы в нем появились тегированные порты 10, 14-17 и нетегированные порты 2-5.

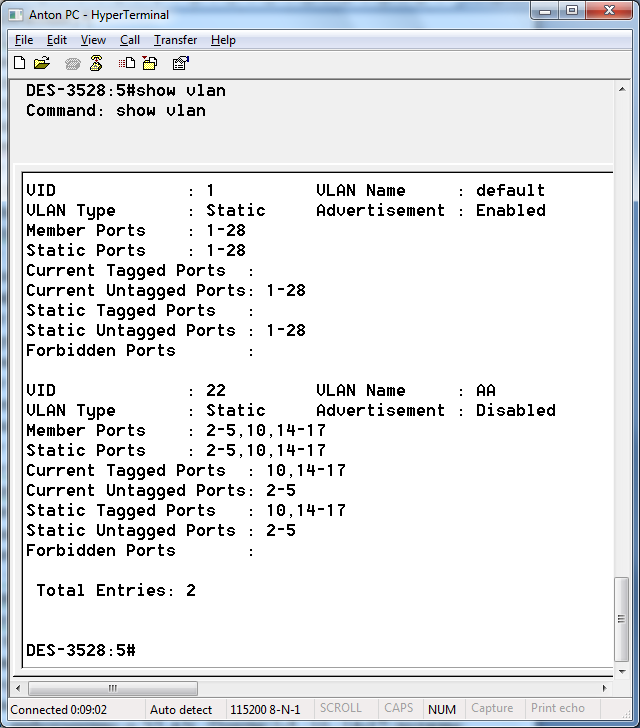

Командой show vlan выведем информацию о созданных VLAN.

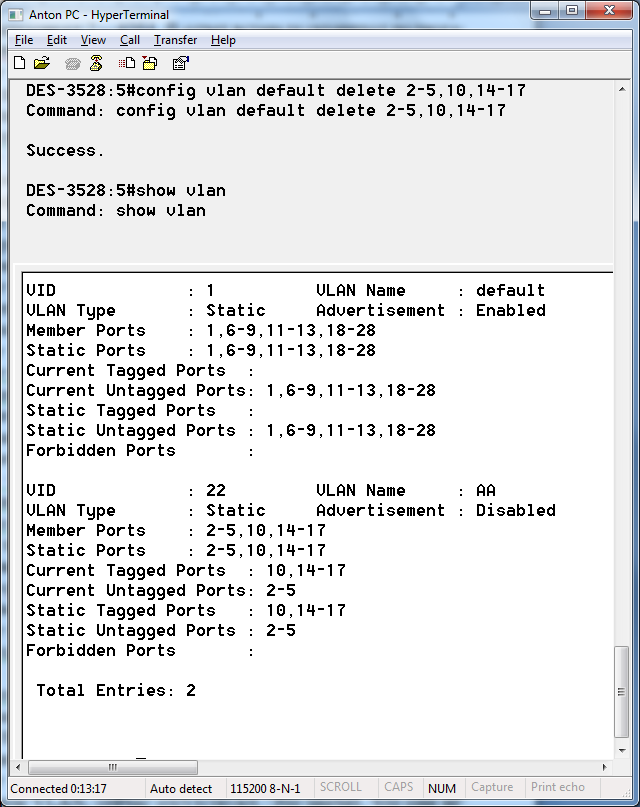

Известно, что тегированные порты могут входить в несколько VLAN, а нетегированные порты только в один VLAN. В данный момент и тегированные, и нетегированные порты входят в VLAN default и VLAN AA. Командой config vlan удалим все порты, задействованные в VLAN AA из VLAN default.

Из рисунка выше видно, что теперь порты 2-5, 10, 14-17 находятся только в VLAN AA.

Рассмотрим разделение сети на разные VLAN. В коммутационном шкафу собрана схема и настроена подсеть 10.0.0.0 /8.

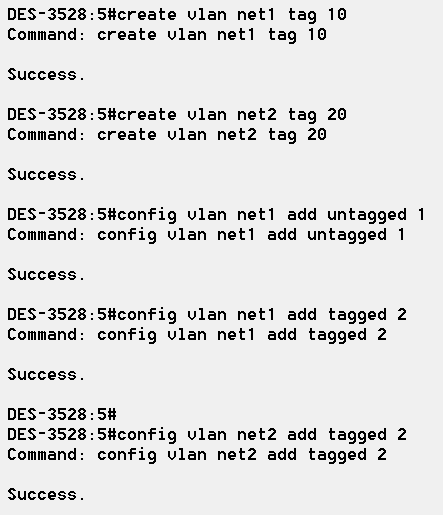

В начальный момент времени все компьютеры находятся в одной подсети и пингуются между собой. Необходимо разделить их так, чтобы PC22, PC20, PC18 находились в одном VLAN, а PC 19, PC21 в другом VLAN. Для этого создаем два VLAN:

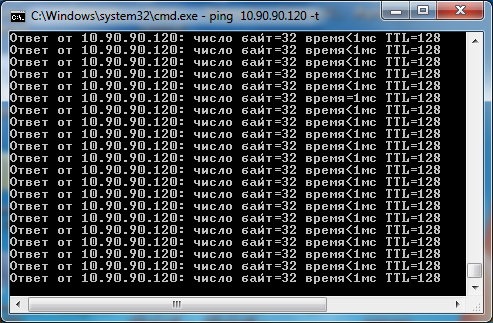

- VLAN=10 с именем net1 (PC18, PC20, PC22)

- VLAN=20 с именем net2 (PC19, PC21)

Для коммутаторов исходя из схемы был разработан план настройки портов. При этом учитывалось, что для компьютеров необходимо использовать нетегированные порты, а для связей между коммутаторами тегированные порты. При настройке коммутаторов тегированные порты размещались в VLAN=10 и VLAN=20, а нетегированные порты размещались только в том VLAN, к которому принадлежит компьютер.

На каждом из коммутаторов необходимо настроить порты в соответствии со схемой. На рисунке ниже показан пример настройки SW5. В начале создается vlan с идентификатором net1 и меткой 10. Далее создаем второй vlan net2 с меткой 20. После чего, добавляем порты коммутатора в соответствующие vlan. Порт 1 подключен к компьютеру PC22, который находится в 10 VLAN’е. Значит 1 порт будет нетегированным (untagged). Второй порт по схеме подключен к SW4 и должен пропускать через себя 10 и 20 VLAN’ы.

Остальные коммутаторы настраиваются по аналогии.

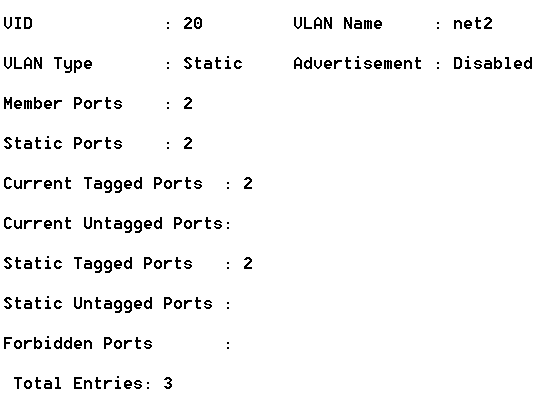

Командой show vlan просмотрим каждый из созданных нами VLAN.

Командой show vlan просмотрим каждый из созданных нами VLAN.

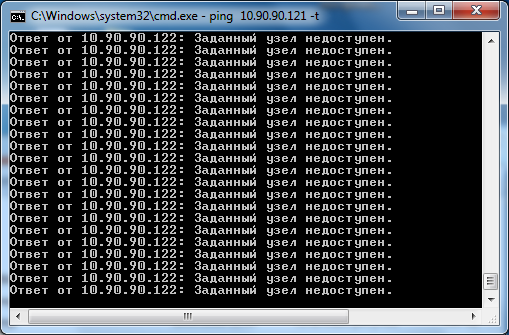

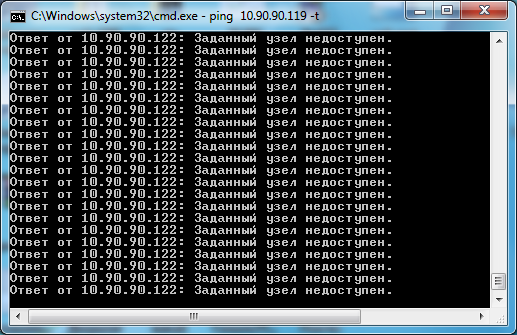

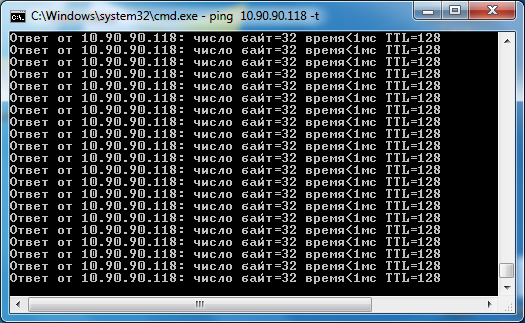

Теперь можно посмотреть работу VLAN в действии. Согласно плану наши компьютеры имеют следующие IP-адреса:

- PC18 – 10.90.90.118

- PC19 – 10.90.90.119

- PC20 – 10.90.90.120

- PC21 – 10.90.90.121

- PC22 – 10.90.90.122

Будем пинговать с PC22.

Из результатов видно, что PC22 пингуется с PC20, PC18 так как они находятся в одном VLAN 10. PC21, PC19 недоступны, потому что находятся в другом VLAN 20.

Помогла ли вам статья?

Спасибо! Ваш голос учтен.

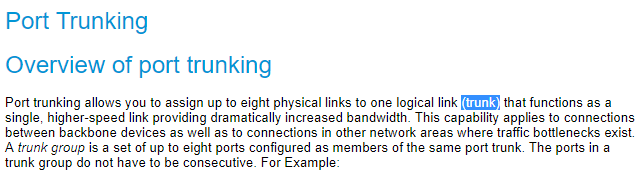

Версия HP

Как в компании интерпретируют этот термин?

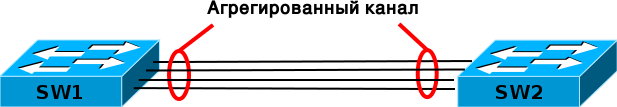

Здесь вообще речь про VLAN речь не идет. В случае с HP мы говорим о технологии агрегирования каналов. У них “trunk” – это логический канал, который объединяет в себе несколько физических каналов. Подобное объединение позволяет увеличить пропускную способность и надежность канала.

Разберем на примере.

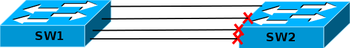

Допустим, у нас есть два коммутатора, у каждого из которых есть по четыре порта и эти порты соединены между собой четырьмя проводами.

Если оставить все как есть, т. е. просто соединения между коммутаторами, то эти соединения будут передавать кадры друг дружке по кругу, т.е. образовывать петли (причем широковещательные кадры будут раз за разом дублироваться, вводя коммутаторы в широковещательный шторм).

Такие дублирующие соединения считаются избыточными, и их необходимо устранять, для этой цели существует протокол STP (Spanning Tree Protocol). Тогда из наших четырех соединений STP выключит три, потому что посчитает их избыточными, и останется всего одно соединение.

Так вот, в случае же, если мы объединим эти четыре физических канала, между коммутаторами будет один логический канал с увеличенной пропускной способностью (максимальной скоростью передачи информации по каналу связи в единицу времени). Т. е. задействованы сразу четыре канала, и проблема с избыточными соединениями решена. Вот именно этот логический (агрегированный) канал и называется у HP “trunk’ом”.

Агрегирование каналов можно настроить между двумя коммутаторами, коммутатором и маршрутизатором.

В один логический канал можно объединить до восьми физических.

Важно, чтобы все порты, которые объединяются в агрегированный канал, имели одинаковые параметры:

- тип среды передачи (витая пара, оптоволокно и т. д.),

- скорость,

- режим flow control и duplex.

Если один из портов в агрегированном канале выйдет из строя, канал продолжит работать. Порты агрегированного канал воспринимаются как единое целое, что соответствует идее логического канала.

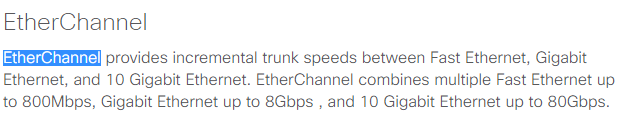

И для полного прояснения картины отметим, что такая технология у Cisco называется EtherChannel.

EtherChannel – технология агрегирования каналов, разработанная Cisco. Смысл тот же, позволяет объединять несколько физических каналов Ethernet в один логический.

Таким образом, термин trunk переводится в зависимости от контекста следующим образом:

- в документации по коммутаторам Cisco — транковый порт, тегированный порт, trunk-порт;

- в документации по коммутаторам HP — агрегированный порт, агрегированный канал.

На случай, если захочется разобраться в теме более детально, ниже небольшой список источников.

- Cisco: https://content.cisco.com/chapter.sjs?uri=/searchable/chapter/content/en/us/td/docs/switches/lan/catalyst3850/software/release/3se/vlan/configuration_guide/b_vlan_3se_3850_cg/b_vlan_3se_3850_cg_chapter_0110.html.xml&searchurl=https%3A%2F%2Fsearch.cisco.com%2Fsearch%3Fquery%3Dtrunk%26locale%3DenUS%26bizcontext%3D%26cat%3D%26mode%3Dtext%26clktyp%3Denter%26autosuggest%3Dfalse&dtid=osscdc000283 (или так: https://bitly.su/OC4VB7)

- HP: http://h22208.www2.hpe.com/eginfolib/networking/docs/switches/WB/15-18/5998-8162_wb_2920_mcg/content/ch04.html

- VLAN:

- Агрегирование каналов:

Публикацию подготовили:

Марина Кузнецова, англо-русский переводчик-стажёр;

Евгений Бартов, англо-русский переводчик-редактор, руководитель бюро.

Как создать и настроить trunk порты в Cisco для соединения коммутаторов на примере Cisco 2960+48TC-S

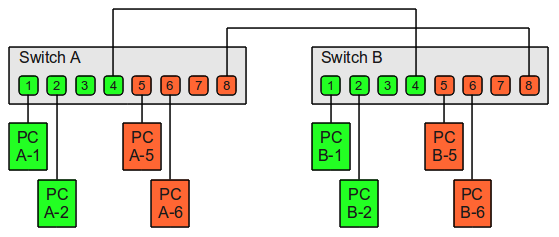

В предыдущей части мы рассмотрели вариант одного коммутатора который имеет разделение на vlan. Представим что появился еще один этаж и на нем свой коммутатор который тоже имеет свои vlan, встает вопрос как подключить два коммутатора. Для этого есть vlan trunk.

Trunk — сконфигурированное состояние порта коммутатора (в меню команды interface . ), предназначенное для подключения к другому коммутатору. Могут объединяться в Port-channel для увеличения надёжности и быстродействия. На обоих соединяемых таким образом коммутаторах порты должны быть в режиме trunk. Коммутаторы можно иногда соединять друг с другом и портами в режиме access.

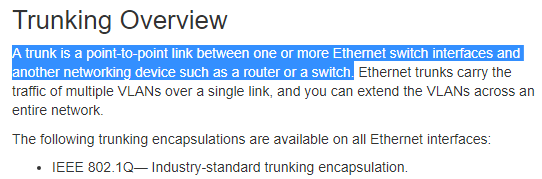

Версия Cisco

Cisco под “trunk’ом” понимает канал типа “точка-точка” (канал связи, напрямую соединяющий два устройства), который соединяет коммутатор и другое сетевое устройство, например еще один коммутатор или маршрутизатор. Его задача – передавать трафик нескольких VLAN через один канал и обеспечивать им доступ ко всей сети. В простонародии называется «транком», что логично.

Начнем с того, что такое VLAN?

VLAN расшифровывается как Virtual local area network или виртуальная локальная сеть.

Это технология, которая позволяет разделить одну физическую сеть на несколько логических, работающих независимо друг от друга.

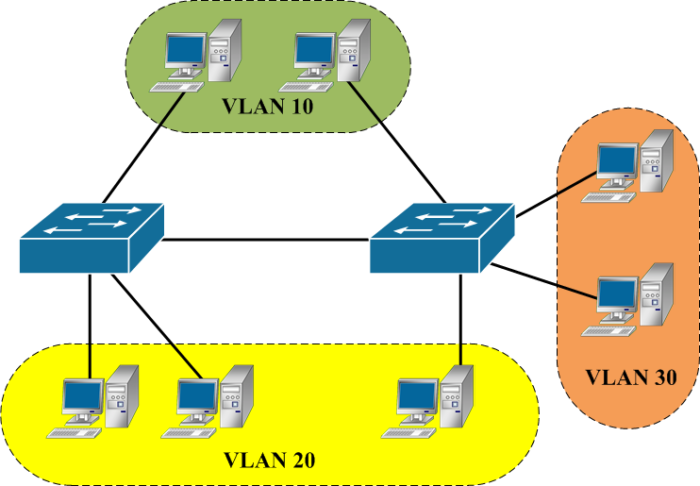

Например, есть на предприятии отдел кадров, бухгалтерия и IT-отдел. У них есть свои коммутаторы, которые соединены через центральный коммутатор в единую сеть, и вот сети этих отделов и нужно отделить друг от друга. Тогда-то на помощь и приходит технология VLAN.

Так выглядит сеть, разделенная на VLAN’ы (виртуальные сети).

Часто для обозначения VLAN’а используют разные цвета.

Так порты, обозначенные зеленым цветом, входят в один VLAN, а порты, обозначенные красным цветом, в другой. Тогда компьютеры, которые находятся в одном VLAN’е, могут взаимодействовать только друг с другом, а с компьютерами, входящими в другой VLAN, не могут.

Перемены в таблице коммутации в VLAN

При создании VLAN’ов в таблицу коммутации у коммутаторов добавляется еще одно поле, в котором указываются идентификаторы VLAN.

Упрощенно это выглядит так:

Тут мы видим, что порты 1 и 2 принадлежат VLAN’у 2, а порты 3 и 4 – VLAN’у 10.

Идем дальше.

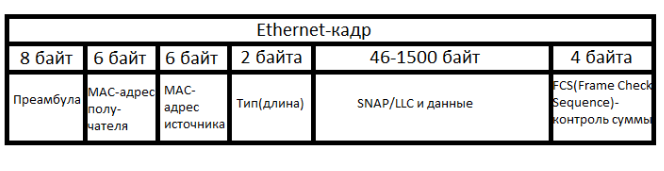

На канальном уровне данные передаются в виде кадров (фреймов). При передаче кадров от одного коммутатора к другому нужна информация о том, к какому VLAN’у принадлежит тот или иной кадр. Эту информацию добавляют в передаваемый кадр.

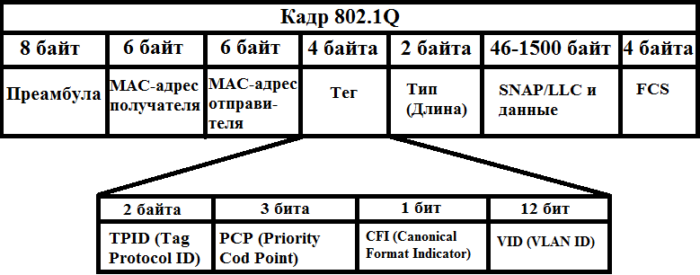

На данный момент для этой цели используют открытый стандарт IEEE 802.1Q.

Пошаговая эволюция кадра в VLAN

- Компьютер генерирует и отправляет обычный кадр (фрейм, он же пакет канального уровня, т.е. уровня коммутаторов), ничего не добавляя.

Этот кадр выглядит так:

- Коммутатор получает кадр. В соответствии с таблицей коммутации, он понимает, с какого компьютера пришел кадр, и к какому VLAN’у принадлежит этот компьютер. Тогда коммутатор сам добавляет в кадр служебную информацию, так называемый тег. Тег – это поле после MAC-адреса отправителя, в котором содержится, грубо говоря, номер VLAN’а.

Так выглядит кадр с тегом:

Затем коммутатор отправляет этот кадр на другой коммутатор.

- Коммутатор, который принимает кадр, извлекает из него информацию о VLAN, то есть понимает, на какой компьютер нужно передать этот кадр, удаляет всю служебную информацию из кадра и передает его на компьютер получателя.

- На компьютер получателя приходит кадр уже без служебной информации.

Теперь возвращаемся к нашему “trunk’у”.

Порты коммутатора, поддерживающие VLAN можно разделить на две группы:

- Тегированные порты (или trunk-порты у Cisco)

- Нетегированные порты (или access порты)

Нас интересуют тегированные порты или trunk-порты. Они как раз и служат для того, чтобы через один порт можно было передавать данные, принадлежащие к разным VLAN и получать данные нескольких VLAN на один порт (мы помним, что обычно порты из разных VLAN друг друга не видят).

На этом рисунке тегированными являются порты номер 21 и 22, которые соединяют два коммутатора. Через них и будут проходить кадры, например, от компьютера Е к компьютеру А, которые находятся в одном VLAN’е, по схеме, которая описана выше. Так вот, канал связи между этими портами у Cisco как раз и называется “trunk’ом”.

IGMP Snooping

Данная вкладка позволяет настроить параметры IGMP для групп, у которых поддержка IGMP была активирована (у такой группы должен быть отмечен флажок «IGMP» в разделе «Коммутатор».

Рисунок — Настройки IGMP Snooping

IGMP Snooping – механизм сдерживания для multicast-рассылки, работающий на устройствах канального уровня (L2), служит для контроля и управления multicast-группами. Устройство с поддержкой IGMP Snooping прослушивает и анализирует сообщения IGMP, составляя карту соответствия портов с multicast MAC-адресами, на основании которой в последствии производит пересылку multicast-данных.

Для работы функции IGMP Snooping необходимо, чтобы в сети был multicast-маршрутизатор генерирующий IGMP-запросы. Таблицы составляемые для данной функции (соответствие порта участника каждой группе коммутации) должны быть привязаны к multicast-маршрутизатору, без маршрутизатора такие таблицы не будут генерироваться, и IGMP Snooping работать не будет. Кроме того, все коммутаторы участвующие в IGMP Snooping должны безоговорочно пропускать общие IGMP-запросы.

Параметры IGMP Snooping, которые могут быть настроены в разделе «Коммутатор»:

|

Параметр |

Описание |

|---|---|

| Router Port Forwarding |

Разрешить/Запретить пересылку на порт маршрутизатора |

| Flood IGMP Reports |

Включает/выключает трансляцию пакетов IGMP report во все порты коммутатора, а не только в те, к которым подключен маршрутизатор |

| Разрешить Querier с нулевым IP |

Разрешить/Запретить обработку и трансляцию пакетов с исходным IP-адресом 0.0.0.0 |

| IP для замещения |

Заменяет IP-адрес источника во всех IGMP уведомлениях/запросах |

| Last Member Query Timeout (LMQT) |

Устанавливает максимальное время, в течение которого коммутатор будет ждать ответа от активных подписчиков, перед тем как закрыть доставку multicast-пакетов на данный порт (в секундах) |

| Group Membership Interval (GMI) |

Устанавливает максимально возможное время, за которое коммутатор решит, что на данном шлюзе не осталось активных подписчиков (в секундах) |

| Multicast Group Limit |

Ограничивает количество адресов активных multicast групп. При превышении указанного лимита, новые IGMP-подписки блокируются |

| Включить Querier |

Включает/выключает функцию Querier, назначающую функции multicast-маршрутизатора. В каждом сегменте должен быть только один активный Querier |

| VLAN |

Устанавливает VLAN ID для IGMP Querier |

| Не участвовать в выборах |

Запрещает/разрешает участвовать в выборах IGMP Querier в данном сегменте |

| IP отправителя |

Назначает адрес отправителя IGMP-пакетов, по умолчанию 0.0.0.0 |

| Интервал |

Устанавливает интервал отправки пакетов «IGMP Querier» в секундах |

Типы интерфейсов

Для подключения к сети MSK-IX поддерживаются следующие типы интерфейсов:

| 1 Гбит/с | 1 Гбит/с | 1 Гбит/с | 10 Гбит/с | 10 Гбит/с | 40 Гбит/с | 100 Гбит/с | |

| Тип разъема | RJ-45 | LC/UPC | LC/UPC | LC/UPC | LC/UPC | LC/UPC | LC/UPC |

| Тип интерфейса | 1000 Base-T | 1000 Base-LX | 1000 BASE-BX (W35/W53)Одно волокно | 10G BASE-LR | 10G BASE-LR (W37/W73)Одно волокно | 40G BASE-LR4 | 100G BASE-LR4 |

| Тип соединительного кабеля | медь, UTP5e/UTP6, < 100 м | оптика SM, < 20 км | оптика SM, < 20 км | оптика SM, < 10 км | оптика SM, < 20 км | оптика SM, < 10 км | оптика SM, < 10 км |

| Оборудование на приеме | порт коммутатора | порт коммутатора,оптический модуль | порт коммутатора,оптический модуль | порт коммутатора,оптический модуль | порт коммутатора,оптический модуль | порт коммутатора,оптический модуль | порт коммутатора,оптический модуль |

| Длины волн Tx/Rx, нм | — | 1310/1310 | 1310/15501550/1310 | 1310/1310 | 1270/13301330/1270 | 1310/1310 | 1310/1310 |

Зачем нужен VLAN

-

Гибкое разделение устройств на группы

Как правило, одному VLAN соответствует одна подсеть. Компьютеры, находящиеся в разных VLAN, будут изолированы друг от друга. Также можно объединить в одну виртуальную сеть компьютеры, подключенные к разным коммутаторам. -

Уменьшение широковещательного трафика в сети

Каждый VLAN представляет отдельный широковещательный домен. Широковещательный трафик не будет транслироваться между разными VLAN. Если на разных коммутаторах настроить один и тот же VLAN, то порты разных коммутаторов будут образовывать один широковещательный домен.

Поддержи автора статьи, сделай CLICK по рекламе ↓↓↓

Увеличение безопасности и управляемости сети

В сети, разбитой на виртуальные подсети, удобно применять политики и правила безопасности для каждого VLAN. Политика будет применена к целой подсети, а не к отдельному устройству.

Уменьшение количества оборудования и сетевого кабеля

Для создания новой виртуальной локальной сети не требуется покупка коммутатора и прокладка сетевого кабеля. Однако вы должны использовать более дорогие управляемые коммутаторы с поддержкой VLAN.

Настройка VLAN в MikroTik

Чтобы максимально широко захватить настройки VLAN будет создано несколько стендов, где маршрутизаторы(роутеры) MikroTik будут пересекаться с другим сетевым оборудованием:

Все порты роутера определены как нетегированные(access).

- 5-ый порт роутера тегированный(trunk);

- 1-ый порт коммутатора тегированный(trunk);

- 3-ий и 5-ый порт коммутатора нетегированные(access).

- 5-ый порт роутера тегированный(trunk);

- 9-ый порт коммутатора тегированный(trunk);

- 11-ий и 18-ый порт коммутатора нетегированные(access).

- 5-ый порт роутера MikroTik тегированный(trunk);

- 1-ый порт коммутатора Cisco L2 тегированный(trunk);

- 17-ый и 33-ый порт коммутатора Cisco L2 нетегированные(access).

- 5-ый порт роутера определен как нетегированный(access);

- на точке доступа WiFi Ubiquiti(UniFi, Nanostation) активирован Managment VLAN.

- 5-ый порт роутера тегированный(trunk);

- 5-ый порт коммутатора тегированный(trunk);

- 6 порт коммутатора нетегированный(access).