Создаём установочный носитель с множеством версий windows nt 6.0+ без использования стороннего софта

Содержание:

- Версии Править

- IPv6 наступает, пора действовать!

- Настройка Easy Print в Windows Server 2008 R2

- Система для обслуживания компьютеров и серверов в локальной сети предприятия

- Установка своего сертификата для RDP

- Принудительная смена MTU

- Сброс настроек в файле ReAgent.xml

- Дериват Править

- Проверка записей WinRE в файле конфигурации BCD

- Windows Defender Offline Beta

- Система для обслуживания компьютеров и серверов в локальной сети предприятия

- Обзор Править

- Универсальный сервер сетевой загрузки и установки. Часть 2

Версии Править

Известно, что существуют следующие версии:

| Версия | Описание |

|---|---|

| 1.0 | Первый выпуск среды предустановки Windows |

| 1.1 | Построен из Windows XP Professional с пакетом обновления 1 |

| 1.2 | Построено из семейства Windows Server 2003 |

| 1.5 | Называется Windows PE 2004; построенный из Windows XP Professional с пакетом обновления 2 |

| 1.6 | Называется Windows PE 2005; построена из Windows Server 2003 с пакетом обновления 1 |

| 2.0 | Построен из первого выпуска Windows Vista. Эта версия отличается от других версий, поскольку для загрузки всех файлов не требуется диск. Это означает, что теперь загрузка составляет 992 МБ вместо 60 МБ от предыдущих версий. Можно изменить загрузочный диск по умолчанию, чтобы иметь доступ к нескольким подключаемым модулям, таким как инструментарий управления Windows, Windows Scripting Host, дополнительные драйверы и другие 32-разрядные приложения (или 64-разрядные приложения для 64-разрядных версий). Другие новые функции включают возможность перезаписываемого RAM-диска, так как WinPE версии 1.x имеет только записываемый RAM-диск. |

| 2.1 | Построен из Windows Server 2008 |

| 2.2 | Построен из Windows Server 2008 с пакетом обновления 2 |

| 3.0 | Построен из базы кода Windows 7. Он включен в WAIK 2.0. |

| 3.1 | Построен из базы данных Windows 7 SP1. Он включен в дополнительное обновление WAIK, предоставленное Microsoft. |

| 4.0 | Построен из базы кода Windows 8. Он включен в Windows ADK для Windows 8.0. |

| 5.0 | Построено из базы данных Windows 8.1. Он включен в Windows ADK для Windows 8.1. |

| 5.1 | Это обновление для версии 5.0, которое применяется вручную. |

| 10.0.10240.16384 | Имеет тот же номер версии, что и Windows 10, в рамках политики Microsoft One Windows. Он входит в состав Windows ADK (Windows Kits 10). |

| 10.0.10586.0 | Имеет тот же номер версии, что и Windows 10 версии 1511, как часть политики Microsoft One Windows. Он входит в состав Windows ADK (Windows Kits 10.1). |

| 10.0.14393.0 | Построен из базы данных Windows 10 (1607). Он включен в Windows ADK для Windows 10 1607. |

| 10.0.15063.0 | Создатели обновляют версию. Построен из базы данных Windows 10 (1703). |

| 10.0.16299.0 | Обновление версии Fall Creators. Построен из базы данных Windows 10 (1709). |

IPv6 наступает, пора действовать!

Опубликовано вт, 12/02/2019 — 19:29 пользователем serg kaac

В последнее время стали популярны всякие ресурсы приватного доступа к контенту. Все это в большинстве своем связано с не совсем адекватными действия Роскомнадзора и огромным количеством совсем не адекватных постановлений и т.п. пачками вылетающих из голов наших «добрых,голодающих» и т.п. и т.д. чиновников. Но это все лирика.

Понятно что блокировать сайт или сервер по IP или DNS не проблема, но это только в связи с тем, что сегмент ipv4 адресов изначально был «маленький». Толи дело ipv6 — как говориться ешь не хочу! Давайте прикинем серьезный европейский провайдер при аренде сервера выдает вам на халяву подсеть /64 из ipv6! Для одного сервера Карл! Прикидываем: 2 в 64 степени будет 18,446,744,073,709,551,616 айпи или 4,294,967,296 сетей /96. Например, можете создать там виртуалки и каждой свой ип дать )). вообще можно будет использовать везде где потребуется дополнительный айпи на вашей впске. Опуская возможность размещения «незаконного» контента на одном сервере просто зададимся вопросом как ТАКИЕ количества будет банить наш геройский Роскомнадзор?

А теперь по делу — мне стало интересно много ли провайдеров,хостингов,компаний,серверов,сайтов (далее сами) поддерживают и работают с протоколом ipv6? Для себя я подобрал несколько сайтов и инструментов чтобы это понять и с удовольствием решил поделиться с вами (и чтоб не забылось). Итак:

Фото:

Настройка Easy Print в Windows Server 2008 R2

Опубликовано ср, 12/04/2017 — 11:18 пользователем serg kaac

Еще раз о проблемах печати.

На операционной системе Windows server 2003 администраторы всегда сталкивались с проблемами печати на клиентских машинах, подключенных по протоколу RDP (Remote Desktop Protocol). В версии 2008 R2 и старше, microsoft позоботился об этом и внедрил систему печати Easy Print.

Печать через Terminal ServicesНа операционной системе Windows server 2003 администраторы всегда сталкивались с проблемами печати на клиентских машинах, подключенных по протоколу RDP (Remote Desktop Protocol). В версии 2008 R2 microsoft позоботился об этом и внедрил систему печати Easy Print.

Печать через Terminal Services

При использовании этой службы приходилось устанавливать драйвер на каждый принтер, который использовал пользователь при подключении по удаленному сеансу. Одно дело если у вас на всех компьютерах установлена одна модель принтера или используется один сетевой принтер. В этом случае не возникает проблем. Но как правило такое бывает редко и чаще всего образуются новые места с локальными принтерами разных производителей. В конечном итоге на сервере образуется каша драйверов, которые конфликтуют с собой.

Печать через Easy Print

Технология Terminal Services Easy Print использует формат файла Microsoft XML Paper Specification (XPS), который передается на компьютер пользователя и отправляется на печать, используя локальный драйвера принтера.

Настройка на стороне сервера (windows server 2008 R2 и >)

По умолчанию удаленный рабочий стол в windows server 2008 использует компонент Easy Print. Если на стороне клиента эта система не поддерживается, то выполняется поиск подходящего драйвера на сервере. Поэтому особой настройки на сервере нет, просто проверка необходимых условий.

Фото:

Система для обслуживания компьютеров и серверов в локальной сети предприятия

Опубликовано сб, 19/10/2013 — 22:04 пользователем VA

Причины создания, краткое описание, общий принцип работы

Возникло желание уменьшить частоту пробежек между корпусами научно-технического центра (и время ожидания носильщиков при доставке техники) при поступлении заявок на появление проблем с компьютерами. Потому как пробежками занимался я сам.

Надоело тупо сидеть перед мониторами в ожидании окончания иногда небыстрых установок.

Состоялся полезный тандем в одном лице. Человек, который, занимаясь техподдержкой на крупном предприятии и желавший облегчить себе жизнь, знал потребности и выдавал идеи по улучшению обслуживания, и человек, который мог их претворить в жизнь.

Если более серъёзно, то — причинами для создания этой системы, которая работает непрерывно с февраля 2011 года и без помех для основной локальной сети, было:

-

Потребность привести в порядок установку программного обеспечения и драйверов на ПК организации и иметь под рукой самые свежие версии.

-

Уменьшить потери времени на ходьбу между зданиями для устранения неполадок в компьютерах пользователей.

-

В ходе автоматического процесса невозможно забыть или упустить что-либо.

-

Лечение от многих вирусов можно проводить не двигая компьютер, пользуясь сетевым соединением, в некоторых случаях без использования антивирусных программ. На лечение от простых и средней сложности вирусов уходило от 15 до 30 мин.

На базе локальной сети организации (более 500 персональных компьютеров, была сделана, опробована и работает система, которая предоставляет следующие возможности:

Установка своего сертификата для RDP

Опубликовано чт, 26/01/2017 — 16:49 пользователем serg kaac

Чисто для себя заметка

Можно ли каким-то образом, в клиентской винде не входящей в AD, для сервера удалённых рабочих столов установить свой сертификат?

Немного подробнее:

После запуска службы (или если она у вас запущена, то после установки соответствующей галки на вкладке «Удалённый доступ» ) «Службы удаленных рабочих столов» создаётся самоподписанный сертификат (который помещается в хранилище Удалённый рабочий стол > Сертификаты) — хотелось бы его заменить на свой.

Чего только не перепробовал, но после удаления сертификата и перезапуска «Службы удаленных рабочих столов» создаётся новый самоподписанный сертификат, а все мои игнорируются.

1. Идем (gpedit.msc) по пути PC Configuration\Administrative Templates\Windows Components\Remote Desktop Services\Remote Desktop Session Host\Security: Require use of specific security layer for remote (RDP) connections выбираем SSL (TLS 1.0).

2. Импортируем сертификат в «Сертификаты (локальный компьютер)\Personal\Registry\Certificates. Сертификат должен быть в формате PKCS12 (.p12). Выбираем, щелчок — All Tasks — Manage Private Keys… Добавляем NETWORK SERVICE (права Чтение). Сохраняем.

3. Идем в реестр «HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp», добавляем Binary Value (Value name: SSLCertificateSHA1Hash ; Value data: <отпечаток сертификата/certificate thumbprint>). Сохраняем.

4. Идем в «Сертификаты (локальный компьютер)»\Remote Desktop\Registry\Certificates. Удаляем сертификат ПК. Перезагружаем ПК. (Сертификат ПК создастся заново автоматом (после рестарта компьютера), но использоваться уже не будет).

Собственно все!

terasto

Спасибище!

Цитата:

Добавляем NETWORK SERVICE (права Чтение).

Про это я не знал!

Принудительная смена MTU

Опубликовано вс, 23/02/2020 — 14:37 пользователем serg kaac

Windows

Командная строка

Открываем командную строку от имени администратора.

Вводим команду для просмотра текущего значения MTU и названия сетевого интерфейса:

Меняем MTU следующей командой:

Реестр

Открываем реестр (команда regedit) и переходим по ветке HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Class\{4D36E972-E325-11CE-BFC1-08002bE10318.

Внутри будут находиться другие ветки с названиями 0000, 0001, 0002 и так далее. Необходимо пройтись по каждой и найти ключ DriverDesc со значением, похожим на название нашего сетевого адаптера и записать значение ключа NetCfgInstanceId.

Переходим в ветку HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters\Interfaces. Находим ветку с нашим идентификатором, который мы записали и меняем ключ MTU (при его отсутствии, создаем — тип DWORD).

Чтобы настройки применились выключаем и снова включаем сетевой интерфейс или перезагружаем компьютер.

Linux

Для примера, рассмотрим наиболее популярные дистрибутивы — CentOS и Ubuntu.

Разово

Разово (до перезагрузки) для данных двух систем настройку можно выполнить одной командой:

Сброс настроек в файле ReAgent.xml

В том случае, если методики выше не помогли восстановить работоспособность WinRe, можно попробовать сбросить настройки в файле ReAgent.xml (предварительно сделайте его копию).

В Windows 8 /10 будет достаточно удалить файл ReAgent.xml и он будет автоматически создан при следующем ключении WinRE командой reagentc /enable.

В Windows 7/ Vista откройте файл ReAgent.xml с помощью редактора (лучше всего Notepad++) и очистите значения следующих параметров WinreBCD, WinreLocation, ImageLocation, InstallState, WinREStaged

<WinreBCD id=»{00000000-0000-0000-0000-000000000000}»/><WinreLocation path=»» id=»0″ offset=»0″ guid=»{00000000-0000-0000-0000-000000000000}»/><ImageLocation path=»» id=»0″ offset=»0″ guid=»{00000000-0000-0000-0000-000000000000}»/><InstallState state=»0″/><WinREStaged state=»0″/>

Сохраните изменения, проверьте, что файл Winre.wim присутствует в папке %windir%\System32\Recovery. Включите WinRE командой

reagentc /enable

Дериват Править

Windows Recovery Environment Править

Раздел «Восстановление Windows 8», «Дополнительные параметры», в котором показаны четыре из шести доступных опций

Windows Recovery Environment (WinRE) — это набор инструментов на базе Windows PE, которые помогают диагностировать и восстанавливать серьезные ошибки, которые могут препятствовать успешной загрузке Windows. Windows RE устанавливается вместе с Windows Vista и более поздними версиями и может загружаться с жестких дисков, оптических носителей (например, установочного диска операционной системы) и PXE (например, служб развертывания Windows). Копия Windows RE включена в установочный носитель вышеупомянутых операционных систем. Он является преемником консоли восстановления.

Функции Windows RE включают:

Начиная с Windows Server 2012 и Windows 8 добавляются следующие дополнительные параметры:

- «Обновить» или «Сбросить» (Windows 8 и более поздние версии): обе переустанавливают Windows из копии операционной системы на жестком диске. Операция «Обновить» поддерживает файлы, настройки и приложения Windows Store (но не другие программы), в то время как «Сброс» выполняет заводскую перезагрузку Windows, опционально форматируя жесткий диск и выполняя очистку диска. Функция Reset не выполняет полную переустановку; он просто выполняет сброс настроек с WIM-изображения внутри скрытого раздела восстановления. Можно создать пользовательский образ WIM, на основе которого выполняется Сброс.

- Параметры запуска (Windows 8 и более поздние версии): Обеспечивает ряд безопасных настроек во время запуска.

- Вернитесь к предыдущей сборке (Windows 10): Windows 10 — это операционная система, для которой Microsoft иногда выпускает новые сборки. В случае, если установка новой сборки Windows 10 становится проблематичной, этот параметр позволяет пользователю вернуться к исходной сборке. Он не работает, если файлы предыдущей сборки удалены.

Объемы, зашифрованные с помощью Bitlocker, могут быть установлены, если доступен ключ восстановления.

Среда восстановления Windows также может быть установлена на раздел жесткого диска OEM-производителями и настроена с помощью дополнительных инструментов, таких как отдельный инструмент восстановления системы для восстановления компьютера в исходное состояние. Начиная с Windows Vista SP1, пользователи могут создавать свой собственный загрузочный компакт-диск, содержащий среду восстановления.

Microsoft DaRT Править

Набор инструментов диагностики и восстановления Microsoft (DaRT), продаваемый в составе пакета оптимизации Microsoft Desktop, представляет собой еще один набор инструментов на базе Windows PE, который выполняет диагностику и восстановление в автономной копии Windows. Он может управлять файлами, редактировать реестр Windows, удалять ранее установленные обновления Windows, проверять систему на наличие вредоносных программ и восстанавливать удаленные файлы.

Проверка записей WinRE в файле конфигурации BCD

Проверьте, что в конфигурации загрузки BCD (Boot Configuratin Data) имеются корректные записи для загрузки WinRE.

Примечание. При успешном включении WinRE с помощью reagent, в конфигурации загрузки должны автоматически появится нужные записи для WinRE. Однако в любом случае стоит проверить значение параметра recoverysequence.

Выведем текущие записи в BCD

bcdedit /enum all

В списке вариантов загрузки найдите секцию Windows Boot Loader, с идентификатором identifier={current}. В нашем примере эта запись выглядит таким образом:

Windows Boot Loader——————-identifier {current}device partition=C:path \Windows\system32\winload.exedescription Windows 10locale ru-RUinherit {bootloadersettings}recoverysequence {7c817935-e52f-11e6-9c2c-0050569efccb}recoveryenabled Yesallowedinmemorysettings 0x15000075osdevice partition=C:systemroot \Windowsresumeobject {1c7df7a0-4560-11e5-9675-8451eaa913bb}nx OptInbootmenupolicy Standard

Найдите и запомните значение GUID в атрибуте recoverysequence (в нашем примере это {7c817935-e52f-11e6-9c2c-0050569efccb}

Далее нужно найти секцию конфигурации загрузки, у которой значение идентификатора (identifier) равно полученному выше GUID, а в описании поля (description) указано Windows Recovery Environment. Эта запись может выглядеть так:

Windows Boot Loader——————-identifier {7c817935-e52f-11e6-9c2c-0050569efccb}device ramdisk=\Recovery\WindowsRE\Winre.wim,{7c817936-e52f-11e6-9c2c-0050569efccb}path \windows\system32\winload.exedescription Windows Recovery Environmentlocale ru-RUinherit {bootloadersettings}displaymessage Recoveryosdevice ramdisk=\Recovery\WindowsRE\Winre.wim,{7c817936-e52f-11e6-9c2c-0050569efccb}systemroot \windowsnx OptInbootmenupolicy Standardwinpe Yes

В том случае, если такая запись не была найдена, ищите другую запись BCD с другим GUID в качестве идентификатора, с текстомWindows Recovery Environment в поле description , которая в значениях device и osdevice содержит путь к файлу Winre.wim.

Путь к wim файлу может указывать на другой диск (к примеру, ). Если такая секция найдена, можно привязать данную запись для загрузки WinRe в качестве среды восстановления для текущей системы. Скопируйте GUID найденной записи и замените его в следующей команде:

bcdedit /set {current} recoverysequence {НайденныйGUID}

Примечание. Если вы используете мультизагрузку, имейте в виду, что каждая ОС будет добавлять в Microsoft Boot Manager собственную запись для среды Windows Recovery Environment

Здесь важно не запутаться в них

Windows Defender Offline Beta

Опубликовано вт, 13/12/2011 — 15:10 пользователем serg kaac

Иногда, вредоносные и других потенциально нежелательные программы, включая руткиты, устанавливаются к вам на компьютер. Это может произойти при подключении к Интернету или установки некоторых программ с CD, DVD, USB.

Как только на вашем компьютере, появилась эта зараза он может перестать работать в самое неожиданное время.

Windows Defender Beta Offline может помочь удалить такие вредоносные и потенциально нежелательные программы, используя определения, которые вычисляют угрозу. Определения находятся в файлах, содержащих списки потенциальных угроз программного обеспечения

Потому что новые угрозы появляются ежедневно, важно, чтобы вы всегда имели самые свежие определения установленные в Windows Defender Beta Offline.

Вооруженный файлами определений, Windows Defender Beta может обнаружить вредоносные и потенциально нежелательные программы, а затем уведомить вас о опасности

Для использования Windows Defender Beta, вам необходимо:

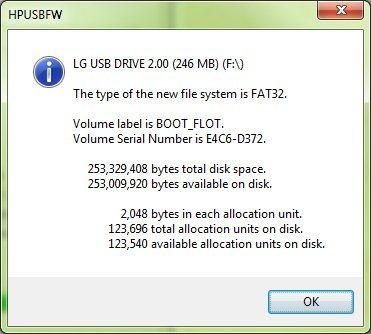

Скачать Windows Defender Beta и создать CD, DVD или USB флэш-диск.

Загрузить компьютер с созданого диска Windows Defender .

Проверить свой компьютер на наличие вредоносных и других потенциально нежелательных программ.

Удалите все вредоносные программы, которые находится на вашем ПК.

Используя инструментарий Windows Defender Beta возможно осуществить все эти четыре этапа. Если вы уже используете Microsoft Security Essentials или Защитник Windows, Windows Defender Beta поможет убедиться, что ваши данные и ваш компьютер защищен.

Для начала, найдите пустой компакт-диск, DVD или USB флэш-диск, по крайней мере 250 Мб свободного пространства, а затем загрузите и запустите инструмент — инструмент поможет вам создать сменные носители.

примечание

Мы рекомендуем вам скачать Windows Defender Beta и создать CD, DVD или USB флэш-диск на ПК, который не заражен вредоносными программами, вредоносные программы могут мешать созданию.

Система для обслуживания компьютеров и серверов в локальной сети предприятия

Опубликовано сб, 19/10/2013 — 22:04 пользователем VA

Причины создания, краткое описание, общий принцип работы

Возникло желание уменьшить частоту пробежек между корпусами научно-технического центра (и время ожидания носильщиков при доставке техники) при поступлении заявок на появление проблем с компьютерами. Потому как пробежками занимался я сам.

Надоело тупо сидеть перед мониторами в ожидании окончания иногда небыстрых установок.

Состоялся полезный тандем в одном лице. Человек, который, занимаясь техподдержкой на крупном предприятии и желавший облегчить себе жизнь, знал потребности и выдавал идеи по улучшению обслуживания, и человек, который мог их претворить в жизнь.

Если более серъёзно, то — причинами для создания этой системы, которая работает непрерывно с февраля 2011 года и без помех для основной локальной сети, было:

-

Потребность привести в порядок установку программного обеспечения и драйверов на ПК организации и иметь под рукой самые свежие версии.

-

Уменьшить потери времени на ходьбу между зданиями для устранения неполадок в компьютерах пользователей.

-

В ходе автоматического процесса невозможно забыть или упустить что-либо.

-

Лечение от многих вирусов можно проводить не двигая компьютер, пользуясь сетевым соединением, в некоторых случаях без использования антивирусных программ. На лечение от простых и средней сложности вирусов уходило от 15 до 30 мин.

На базе локальной сети организации (более 500 персональных компьютеров, была сделана, опробована и работает система, которая предоставляет следующие возможности:

Обзор Править

Первоначально WinPE планировалось использовать только в качестве платформы предварительной установки для развертывания операционных систем Microsoft Windows, в частности для замены DOS в этом отношении. WinPE имеет следующие возможности:

- Развертывание рабочих станций и серверов в крупных корпорациях, а также предварительная установка системными сборщиками рабочих станций и серверов для продажи конечным пользователям.

- Платформа восстановления для запуска 32-разрядных или 64-битных средств восстановления, таких как Winternals ERD Commander или Windows Recovery Environment (Windows RE).

- Платформа для работы сторонних 32-разрядных или 64-разрядных утилит клонирования диска.

Пакет может использоваться для тестирования разработчика или как CD / DVD для восстановления для системных администраторов. Многие пользовательские загрузочные компакт-диски WinPE, упакованные с сторонними приложениями для разных целей, теперь доступны для добровольцев через Интернет. Пакет также можно использовать в качестве основы для проведения судебно-медицинской экспертизы, чтобы либо захватить образ диска, либо запустить инструменты анализа без установки каких-либо доступных дисков и, таким образом, изменить состояние.

Версия 2.0 представила ряд улучшений и расширила доступность WinPE для всех клиентов, а не только для корпоративных корпоративных клиентов, загрузив и установив Microsoft Automated Installation Kit (WAIK) Microsoft.

Первоначально он был спроектирован и построен небольшой группой инженеров из команды Microsoft по развертыванию Windows, включая Виджая Джаяселана, Райана Бурхардта и Ричарда Бонда.

Универсальный сервер сетевой загрузки и установки. Часть 2

Опубликовано пт, 02/09/2011 — 23:47 пользователем serg kaac

Итак продолжим тему сетевой загрузки. Полный комплект необходимых (готовых) конфигурационных файлов можно загрузить отсюда . В случае графического меню структура каталогов на TFTP сервере будет выглядеть так:

Рассмотрим как происходит загрузка и установка Linux на примере openSuSe11.2. При выборе пункта «suse112» загрузчик сначала скачивает ядро (kernelsusesuse112x32linux), затем файл сжатой временной файловой системы initrd (initrd=susesuse112x32initrd). Как только загрузка завершена «pxelinux.0»запускает на выполнение ядро, передав в качестве аргументов запуска параметры считанные из конфигурационного файла. Запустившись, уже само ядро подключает (монтирует) каталогс дистрибутивом («install=nfs://192.168.1.7/srv/tftpboot/suse/suse112x32/CD1/»), продолжая установку. Следует упомянуть о том, что ядро в этом случае обязательно должно содержать в себе (не как модули) драйвера сетевых карт установленных в компьютерах.