Manual:simple capsman setup

Содержание:

- Настройка гостевой Wi-Fi сети

- Настройка контроллера MikroTik CAPsMAN

- Почему MikroTik Cap AC(RBcAPGi-5acD2nD)

- Настройка WiFi в MikroTik Cap AC

- Настройка MikroTik Cap AC в качестве отдельной WiFi точки доступа

- Подключение MikroTik Cap AC к CAPsMAN, “бесшовный роуминг”

- Процесс подключения точки WiFi к CAPsMAN.

- Подключение точки доступа WiFi к Capsman

- Ограничиваем скорость в гостевой Wi-Fi сети

- Настройка точки доступа WiFi MikroTik Audience (RBD25G-5HPacQD2HPnD)

- Switch

- Настройка Firewall для гостевой(guest) WiFi сети в MikroTik

- Mesh fdb Status

- Advanced topics

- Step #2, setup CAPsMAN

Настройка гостевой Wi-Fi сети

Если вы предоставляете в кафе или гостинице бесплатный доступ к Wi-Fi для гостей, то вам может потребоваться в целях безопасности разделить сеть организации и гостевую сеть. Иначе гости смогут получить доступ к вашим серверам, рабочим компьютерам или принтерам. Далее мы расскажем, как создать отдельную гостевую Wi-Fi сеть, изолировать ее, и ограничить скорость для посетителей.

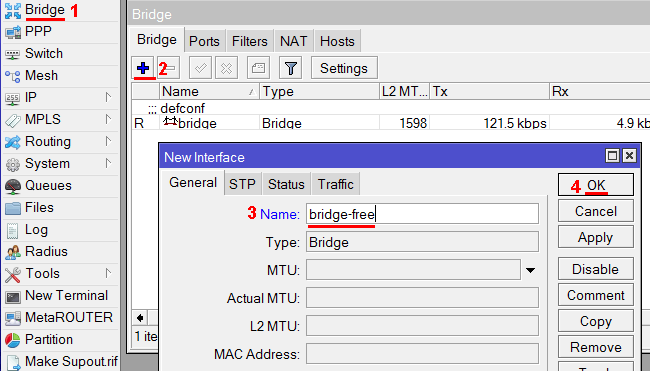

Первым делом создадим бридж интерфейс, который будет использоваться для Wi-Fi сети с бесплатным доступом к интернету.

- В настройках роутера откройте меню Bridge.

- Перейдите на вкладку Bridge и нажмите синий плюсик.

- В поле Name введите имя интерфейса bridge-free.

- Нажмите кнопку OK.

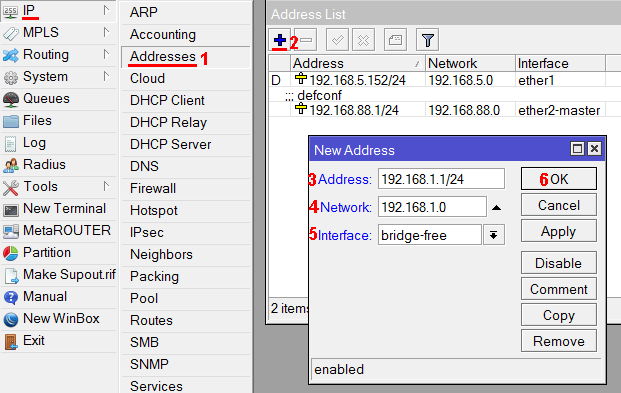

Настроим IP адресацию новой сети. Она должна отличаться от адресации основной сети. По умолчанию сеть роутера MikroTik имеет IP адреса 192.168.88.1 — 192.168.88.254. Поэтому мы решили создать новую сеть с адресным пространством 192.168.1.1 — 192.168.1.254.

- Откройте меню IP — Addreses.

- Нажмите синий плюсик.

- В поле Address введите IP адрес бридж интерфейса и маску 192.168.1.1/24

- В поле Network введите адрес сети 192.168.1.0

- В списке Interface выберите бридж интерфейс bridge-free.

- Нажмите OK.

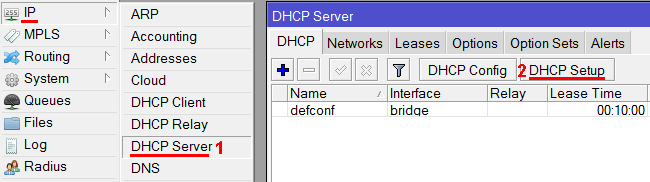

Настраиваем DHCP Server, который будет автоматически назначать IP адреса клиентам.

- Откройте меню IP — DHCP Server.

- На вкладке DHCP нажмите кнопку DHCP Setup.

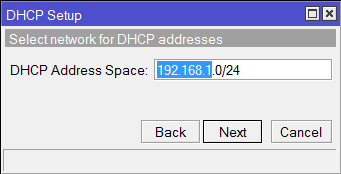

В появившемся окне выберите интерфейс bridge-free и нажмите кнопку Next.

Ничего не меняем, жмем Next.

Опять Next.

Снова Next.

Предпоследний Next.

И последний Next.

Готово. Жмем OK.

Теперь необходимо настроить CAPsMAN, чтобы он создал на устройствах виртуальные Wi-Fi интерфейсы.

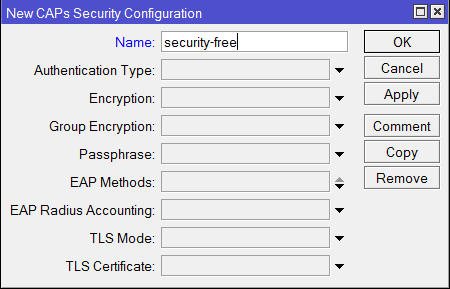

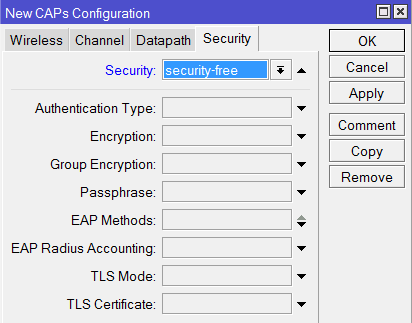

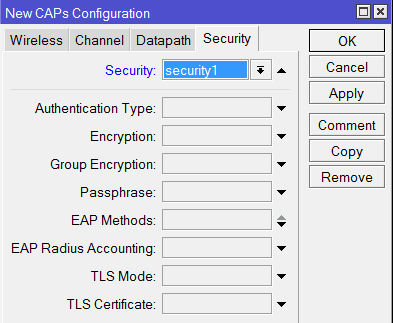

Откройте меню CAPsMAN, перейдите на вкладку Security Cfg. и нажмите синий плюсик.

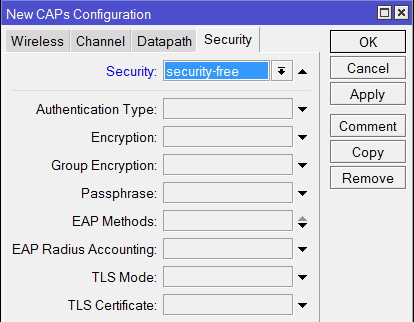

Здесь мы указываем параметры безопасности сети. Поскольку наша сеть будет без пароля, достаточно указать имя профиля безопасности security-free и нажать кнопку OK.

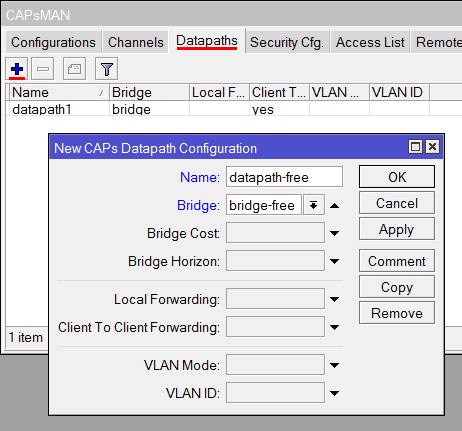

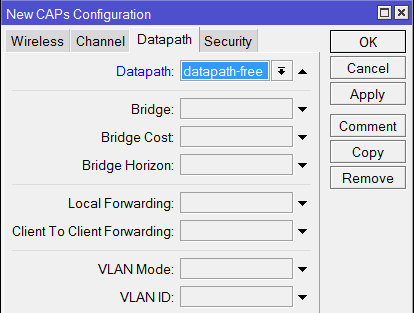

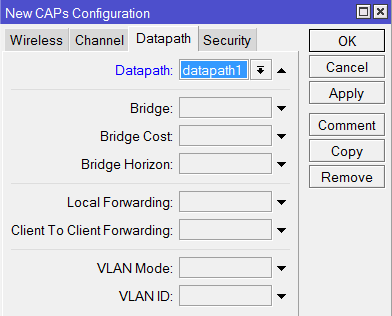

Перейдите на вкладку Datapaths и нажмите синий плюсик. Укажите имя datapath-free и выберите бридж интерфейс bridge-free. Нажмите кнопку OK. Параметр local forwarding мы не указываем, чтобы гостевые устройства не общались друг с другом в сети.

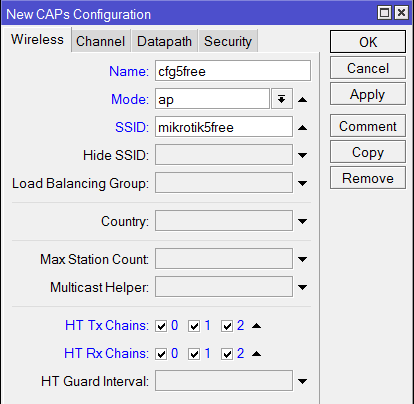

Перейдите на вкладку Configurations и нажмите синий плюсик, чтобы создать новую конфигурацию открытой сети.

Сначала создадим конфигурацию для частоты 2,4ГГц.

- На вкладке Wireless укажите название конфигурации cfr2free.

- В списке Mode выберите режим работы ap — точка доступа.

- В поле SSID укажите название бесплатной Wi-Fi точки, например, mikrotik2free.

- Поставьте все галочки напротив HT Tx Chains и HT Rx Chains.

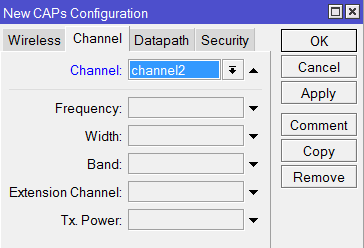

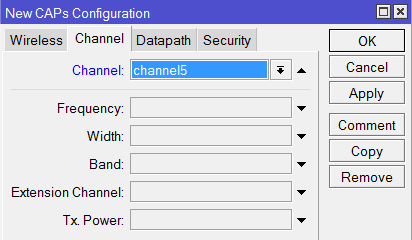

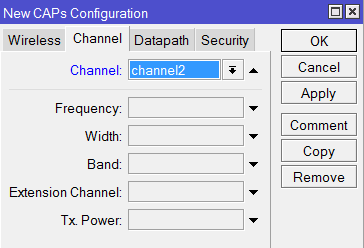

Перейдите на вкладку Channel и в списке Channel выберите наш канал на 2,4ГГц под названием channel2.

Перейдите на вкладку Datapath и выберите datapath-free.

Перейдите на вкладку Security, укажите наш профиль безопасности security-free и нажмите кнопку OK.

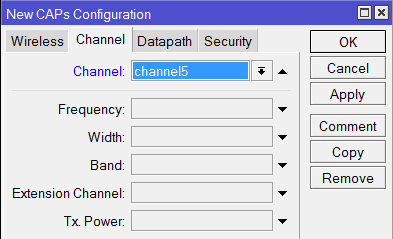

По аналогии добавьте новую конфигурацию для частоты 5ГГц. Если ваши устройства не поддерживают 5ГГц, то пропустите этот шаг.

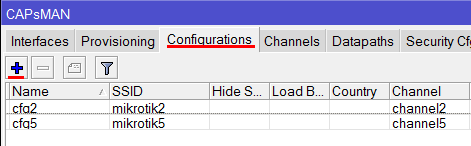

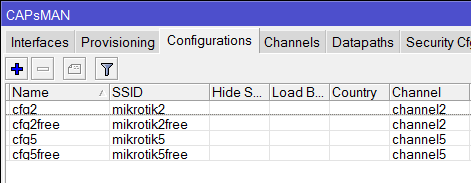

В итоге список всех конфигураций выглядит так.

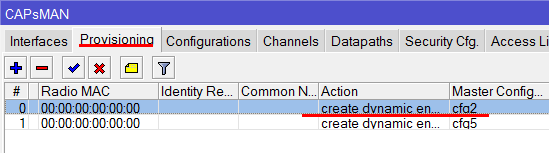

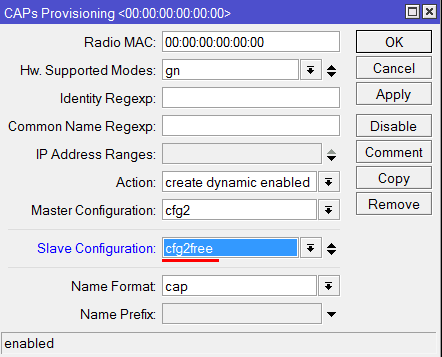

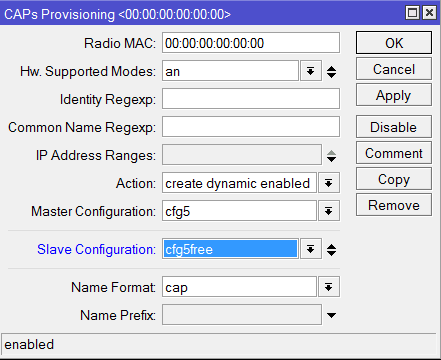

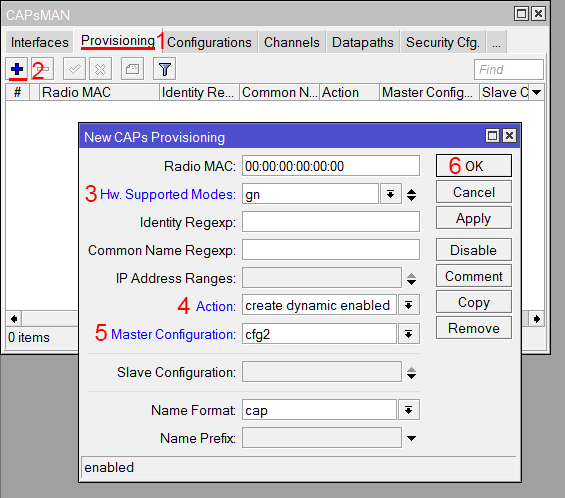

Теперь добавим созданные конфигурации cfg2free и cfg5free в параметры развертывания Provisioning. Перейдите на вкладку Provisioning и откройте настройки развертывания для частоты 2,4Ггц.

В списке Slave Configuration укажите конфигурацию cfg2free и нажмите кнопку OK.

Теперь откройте настройки развертывания для частоты 5Ггц. В списке Slave Configuration укажите конфигурацию cfg5free и нажмите кнопку OK.

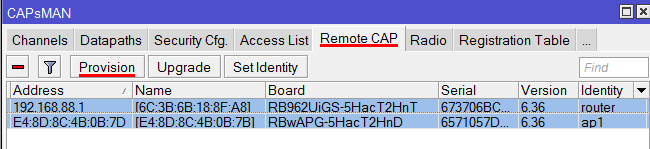

Далее необходимо обновить настройки наших точек. Перейдите на вкладку Remote CAP, выделите все устройства с помощью клавиши Shift на клавиатуре, и нажмите кнопку Provision.

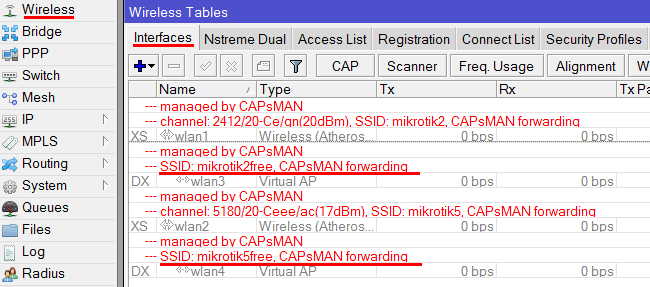

Теперь откройте меню Wireless и на вкладке Interfaces вы увидите, что на роутере под основными Wi-Fi интерфейсами создались виртуальные интерфейсы, которые будут использоваться для подключения к открытой сети без пароля. Такие же интерфейсы создались и на нашей точке Wap.

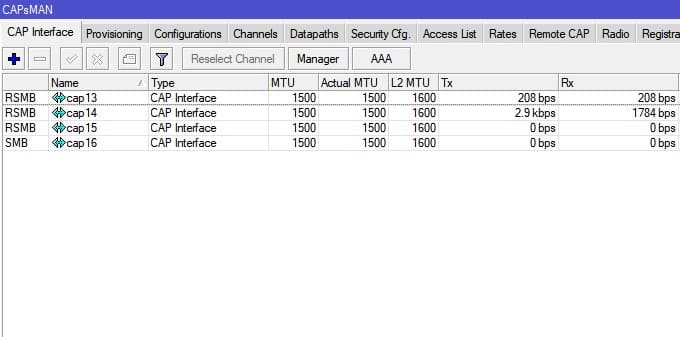

В меню CAPsMAN на вкладке Interfaces также видно новые виртуальные интерфейсы. Они находятся под основными.

Настройка контроллера MikroTik CAPsMAN

Как настроить роутер MikroTik для раздачи интернета мы останавливаться не будем. Это подробно описано в статье Простая настройка MikroTik с помощью QuickSet. Переходим к настройке CAPsMAN.

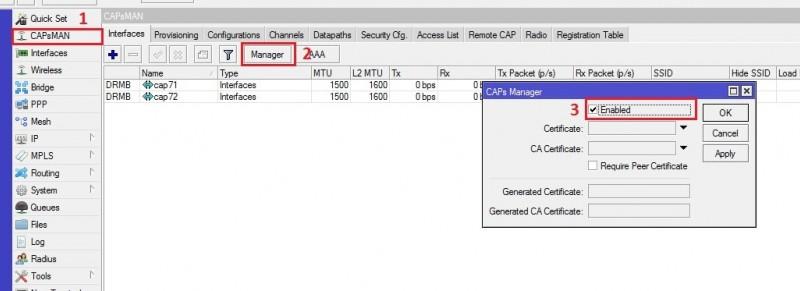

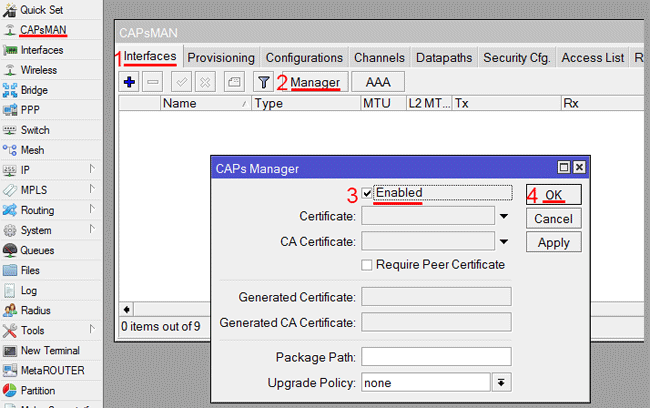

Сначала активируем CAPsMAN:

- Откройте меню CAPsMAN и перейдите на вкладку Interfaces.

- Нажмите кнопку Manager.

- В появившемся окне поставьте галочку Enable.

- Нажмите кнопку OK.

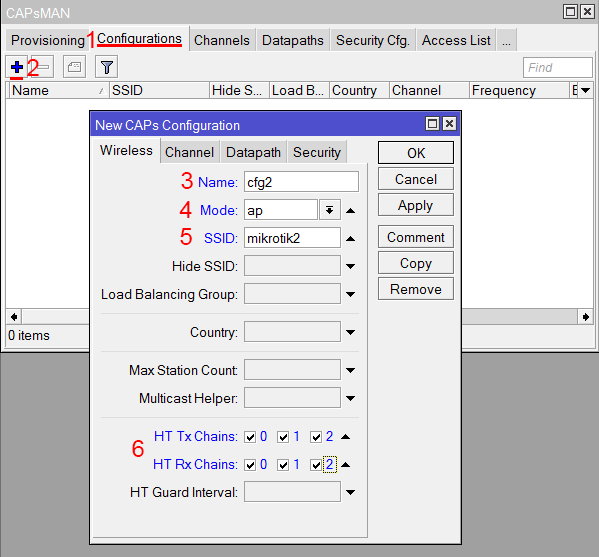

Выполняем настройку Wi-Fi канала:

- Перейдите на вкладку Channels.

- Нажмите синий плюсик.

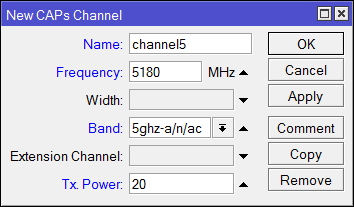

- В появившемся окне в поле Name укажите название канала. Я назвал его channel2, поскольку он будет для частоты 2,4ГГц. Для частоты 5ГГц я буду использовать название channel5.

- В поле Width можете указать ширину канала 20Mhz. Ширина 40Mhz и 80Mhz пока не поддерживается. Мы оставили это поле пустым.

- В поле Band укажите стандарты, в которых будет работать Wi-Fi точка. Для большей совместимости ставим стандарты b/g/n.

- В поле Extension Channel указывается, в какую сторону от указанной частоты будет распределяться наш канал. Мы оставили это поле пустым.

- В поле Tx Power укажите выходную мощность Wi-Fi, например, 20 dBm (100 мВт). Оставлять это поле пустым не желательно, поскольку в этом случае устройства будут работать на максимальной мощности, а это нужно далеко не всегда.

- Нажмите кнопку OK.

У нас двухдиапазонные устройства, поэтому аналогичным образом настраиваем Wi-Fi канал для частоты 5ГГц. Если ваши устройства поддерживают только 2,4ГГц, то пропустите данный шаг.

В итоге получаем два канала: channel2 и channel5.

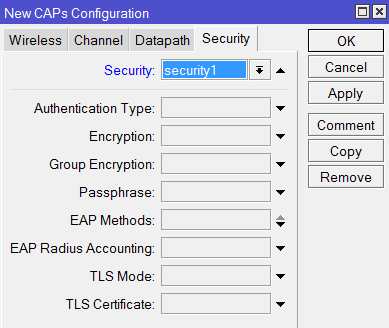

Настраиваем пароль для подключения к Wi-Fi сети:

- Перейдите на вкладку Security Cfg.

- Нажмите синий плюсик.

- В появившемся окне в поле Name укажите название профиля. Мы оставили без изменения security1.

- В поле Autentification Type укажите типа авторизации WPA2 PSK.

- В Encryption выберите алгоритм aes ccm.

- В списке Group Encryption выберите алгоритм aes ccm.

- В поле Passphrase введите пароль для подключения к Wi-Fi точке.

- Нажмите кнопку OK.

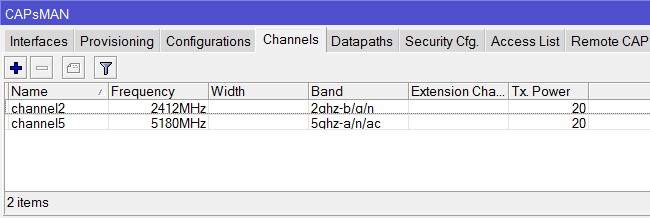

Настраиваем режим обработки данных Datapaths:

- Перейдите на вкладку Datapaths

- Нажмите синий плюсик.

- В поле Name оставляем имя без изменения datapath1.

- В списке Bridge выберите бридж интерфейс.

- В поле Local Forwarding ничего не указываем, чтобы наша система работала в режиме Manager Forwarding Mode. Пару слов об этих режимах.В режиме Local Forwarding Mode обработка и перенаправление данных клиентов осуществляется непосредственно на Wi-Fi точках доступа, а не на роутере.В режиме Manager Forwarding Mode все данные клиентов передаются на роутер, где производится их обработка. В этом случае CAPsMAN полностью контролирует перенаправление данных, включая обмен данными между клиентами. Мне этот режим больше понравился, но он создает больше нагрузку на сеть и роутер.

- Поставьте галочку Client To Client Forwarding, чтобы разрешить клиентам обмениваться данными друг с другом.

- Нажмите OK.

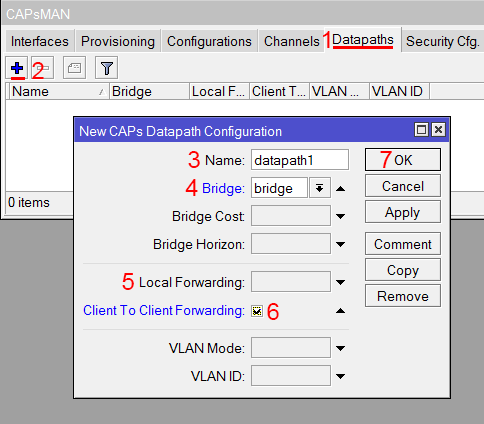

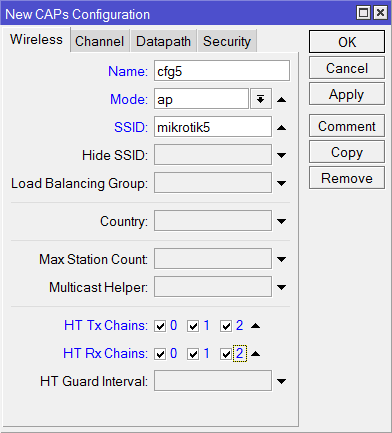

Создаем новую конфигурацию для частоты 2,4ГГц.

- Перейдите на вкладку Configurations.

- Нажмите синий плюсик.

- В появившемся окне на вкладке Wireless в поле Name укажите название конфигурации cfg2.

- В списке Mode выберите режим работы ap — точка доступа.

- В поле SSID укажите название Wi-Fi точки, например, mikrotik2.

- Поставьте все галочки напротив HT Tx Chains и HT Rx Chains.

Перейдите на вкладку Channel и в списке Channel выберите наш канал на 2,4ГГц под названием channel2.

Перейдите на вкладку Datapath и выберите datapath1.

Перейдите на вкладку Security, укажите наш профиль безопасности security1 и нажмите кнопку OK.

По аналогии создайте новую конфигурацию для частоты 5ГГц. Если ваши устройства не поддерживают 5ГГц, то пропустите этот шаг.

В итоге получаем две конфигурации для 2,4 и 5ГГц.

Теперь необходимо настроить параметры развертывания Provisioning для частоты 2,4ГГц.

- Откройте вкладку Provisioning.

- Нажмите синий плюсик.

- В списке Hw. Supported Modes выберите стандарты gn. Это означает, что указанная конфигурация будет применяться для устройств с поддержкой g и n стандартов, т.е. работающих на частоте 2,4ГГц.

- В списке Action выберите create dynamic enabled, чтобы в контроллере CAPsMAN автоматически создавались интерфейсы подключаемых точек.

- В списке Master Configuration выберите конфигурацию для 2,4ГГц, т.е. cfg2.

- Нажмите OK.

Добавьте второе правило развертывания для частоты 5ГГц.

- Нажмите синий плюсик.

- В списке Hw. Supported Modes выберите стандарты an. Это означает, что указанная конфигурация будет применяться для устройств поддерживающих a и n стандарты, т.е. работающих на 5ГГц.

- В списке Action выберите create enabled.

- В списке Master Configuration выберите конфигурацию для 5ГГц, т.е. cfg5.

- Нажмите OK.

Почему MikroTik Cap AC(RBcAPGi-5acD2nD)

С обзором точки доступа можно ознакомится в статье “Обзор MikroTik cAP ac →“, но если сжато, то точка доступа становится решением потому что:

- Это MikroTik, а значит поддержка WiFi роуминга с применение контроллера CAPsMAN;

- Поддерживает стандарт AC на частоте 5Ггц: больше скорости, лучше сигнал, больше клиентов;

- Имеет второй интерфейс Ethernet Poe, который можно использоваться по любому назначению: подключение ПК, IP видеокамеры, IP телефона и прочих устройств;

- Лидер в выборе цена\производительность в сегменте точек доступа WiFi с использованием внешних контроллеров.

Мы поможем настроить: маршрутизатор(роутер), точку доступа или коммутатор.

Заказать

Настройка WiFi в MikroTik Cap AC

Тестовый стенд по настройке точки доступа WiFi MikroTik Cap AC будет включать подготовленный заранее контроллер CAPsMAN, с настройкой которого можно ознакомиться в инструкции “Настройка MikroTik CapsMan WiFi, бесшовный WiFi роуминг →“.

Настройка находится в System→Reset Configuration

/system reset-configuration no-defaults=yes skip-backup=yes

После перезагрузки точка доступа не будет иметь конфигурации по умолчанию, т.е. она будет абсолютно пустой.

Настройка находится в Bridge→Bridge(Ports)

/interface bridge admin-mac=74:4D:28:CF:43:26 auto-mac=no add name=bridge1 /interface bridge port add bridge=bridge-1 hw=yes interface=ether1 /interface bridge port add bridge=bridge-1 interface=wlan1 /interface bridge port add bridge=bridge-1 interface=wlan2

Настройка находится в IP→DHCP client

/ip dhcp-client add add-default-route=no dhcp-options=hostname,clientid disabled=no interface=bridge1

После таких настроек точка доступа будет подключена к локальной сети: ей будет выдан IP адрес, она будет иметь выход в интернет(), а также обнаружит контроллер CAPsMAN по соответствующему запросу.

Настройка MikroTik Cap AC в качестве отдельной WiFi точки доступа

Это конфигурация актуальна, если у вас в сети отсутствуют контроллер MikroTik CAPsMAN, а в качестве роутера выступает обычный роутер типа Asus, Tp-Link, Netis. Рассматриваемая точка доступа MikroTik Cap AC имеет два модуля WiFi, работающих на частоте 2,4 и 5ГГц, поэтому со стороны WinBox нужно настроить каждый интерфейс.

Настройка находится в Wireless->Security Profiles

/interface wireless security-profiles set authentication-types=wpa2-psk eap-methods="" \ group-key-update=1h mode=dynamic-keys supplicant-identity=MikroTik \ wpa2-pre-shared-key=12345678

Роутер и WiFi точка доступа не будет блокировать настройку конфигурации WiFi если задать одно SSID имя. WiFi сигналы будут распространяться на абсолютно разные антеннах и в разных частотных диапазонах.

Настройки находятся Wireless->WiFi Interfaces

/interface wireless set band=2ghz-b/g/n channel-width=20/40mhz-Ce \ disabled=no distance=indoors frequency=auto mode=ap-bridge ssid=Mikrotik \ wireless-protocol=802.11

Настройки находятся Wireless->WiFi Interfaces

/interface wireless

set band=5ghz-a/n/ac channel-width=\

20/40/80mhz-Ceee disabled=no frequency=auto mode=ap-bridge \

security-profile=profile1 ssid=TopNet

Подключение MikroTik Cap AC к CAPsMAN, “бесшовный роуминг”

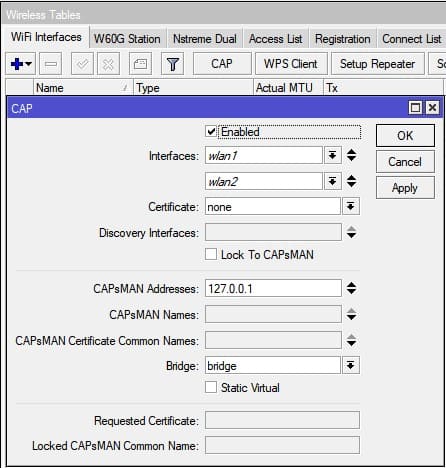

Все настройки по конфигурированию WiFi производятся на контроллере CAPsMAN, с настройками которого можно ознакомиться в статье “Настройка MikroTik CapsMan WiFi, бесшовный WiFi роуминг →“. Со стороны MikroTik Cap AC нужно подключить её к CAPsMAN-у, указав следующие настройки:

Настройка находится в Wireless→WiFi Interfaces→CAP

/interface wireless cap set bridge=bridge1 caps-man-addresses=192.168.192.192 enabled=yes interfaces=wlan1,wlan2

Interfaces – перечень интерфейсов, на которые будут распространяться настройки CAPsMAN;

Discovery Interfaces – интерфейс, через который отправится широковещательный запрос на поиск контроллера CAPsMAN;

CAPsMAN Address – явное указание IP адреса CAPsMAN;

Bridge – бридж, в который будут добавлены новые интерфейсы WiFi в соответствии с настройками в Provisioning Action.

Процесс подключения точки WiFi к CAPsMAN.

Подключение точки CAP к CAPsMAN может осуществляться на канальном уровне Layer2 используя mac-адреса и на сетевом уровне Layer3 используя ip-адреса. Подключение на основе Layer3 может пригодиться когда точка доступа и CAPsMAN находятся в разных сегментах сети.

Чтобы подключиться к CAPsMAN точка доступа запускает процесс обнаружения и создает список обнаруженных CAPsMAN. Обнаружение происходит с использованием:

- Списка ip-адресов

- списка CAPsMAN полученного от DHCP сервера

- широковещательных запросов на уровне Layer 2 и Layer 3;

После построения списка доступных CAPsMAN точка выбирает к кому из них подключиться на основе следующих правил:

- список имен разрешенных в CAPsMAN Names;

- контроллер точек доступа доступный по MAC предпочтительнее доступного по IP.

После того как точка доступа CAP выбрала к какому контроллеру подключаться происходит процесс аутентификации. Возможны следующие варианты:

- На CAPsMAN и CAP нет сертификатов — подключение без аутентификации;

- Сертификат только у CAPsMAN — аутентификация возможна в случае следующей настройки на менеджере require-peer-certificate=no;

- CAPsMAN и CAP имеют доверенные сертификаты — взаимная аутентификация.

В случае использования сертификата CAP может дополнительно проверить значение CommonName в сертификате от CAPsMAN. Параметр caps-man-certificate-common-names содержит список разрешенных значений CommonName. Если список пуст то CAP не будет проверять это поле CommonName.

В случае разрыва соединения между CAP и CAPsMAN потеря связи будет обнаружена через 10-20 секунд.

Подключение точки доступа WiFi к Capsman

После того, как будет проделаны все настройки, нужно перейти к настройке самой точки доступа, как правило это или отдельное устройство или WiFi модуль на самом роутере.

Настройка находится в Wireless->WiFi Interfaces

/interface wireless cap

set bridge=bridge caps-man-addresses=127.0.0.1 enabled=yes interfaces=\

wlan1,wlan2

правило в Provisioning Action=create dynamic enabled создаст виртуальные интерфейсы по всем настроенным точкам доступа.

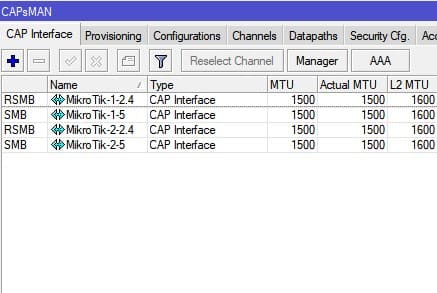

Удобной практикой станет перевод динамических точек в статические, с заданием имени для каждой из точек доступа WiFi. Можно это сделать через команду копирования:

Список подключенных клиентов будет иметь соответствующий вид

По данному списку легко просмотреть к какой из точек подключен клиент, а также уровень сигнала, который может указать на возможные проблемы со скоростью.

Ограничиваем скорость в гостевой Wi-Fi сети

Чтобы гости не заняли весь канал интернета, и сотрудникам организации было комфортно работать, необходимо настроить ограничения скорости для каждого клиента гостевой сети.

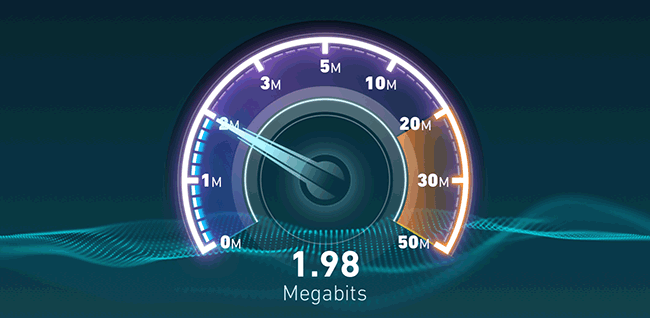

Допустим у нас есть входной интернет канал 100 Мбит/с. Для внутренней сети кафе достаточно минимальной скорости 20 Мбит/с. Остальные 80 Мбит/с мы выделим для гостевой сети. Каждому гостю сделаем ограничение скорости в 2 Мбит/с.

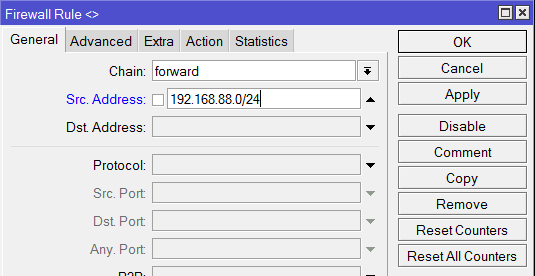

Перед настройкой необходимо убедиться, что на роутере в фаерволе отключен fasttrack. Эта технология появилась начиная с RouterOS 6.29 и позволяет увеличить производительность путем пересылки данных без их дополнительной обработки. Однако если она включена, то ограничения скорости не сработают. Обычно это проявляется так: скорость загрузки не срабатывает, а скорость отдачи работает. Поэтому fasttrack необходимо отключить, либо применить для подсети, в которой не будут действовать ограничения скорости.

- Откройте меню IP — Firewall.

- На вкладке Filter Rules выберите правило fasttrack connection.

- Нажмите красный крестик Disable, чтобы деактивировать правило.

Но мы не будем его деактивировать, а применим для внутренней сети администрации 192.168.88.0/24, в которой не будут действовать ограничения.

- Сделайте двойной щелчок по правилу, чтобы открыть его настройки.

- В поле Src. Address укажите сеть 192.168.88.0/24

- Нажмите кнопку OK.

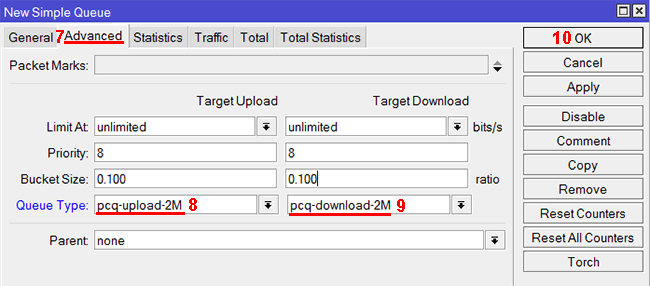

Теперь приступаем к настройке ограничений скорости для гостевой подсети 192.168.1.0/24.

Добавим pcq очередь на загрузку с ограничением 2 Мбит/с.

- Откройте меню Queues.

- Перейдите на вкладку Queue Types.

- Нажмите синий плюсик.

- В поле Type Name укажите название очереди на загрузку pcq-download-2M.

- В списке Kind выберите pcq.

- В поле Rate укажите ограничение скорости на загрузку 2M (2 Мбит/с).

- Проверьте, что напротив Dst. Address стоит галочка.

- Нажмите кнопку OK.

Добавим pcq очередь на отдачу с ограничением 2 Мбит/с.

- Нажмите синий плюсик.

- В поле Type Name укажите название очереди на загрузку pcq-upload-2M.

- В списке Kind выберите pcq.

- В поле Rate укажите ограничение скорости на отдачу 2M (2 Мбит/с).

- Поставьте галочку напротив Src. Address.

- Уберите галочку напротив Dst. Address.

- Нажмите кнопку OK.

Теперь добавим правило с ограничениями скоростей.

- Перейдите на вкладку Simple Queues.

- Нажмите синий плюсик.

- В поле Name укажите название правила queue-free-limit-2M.

- В поле Target укажите нашу открытую подсеть 192.168.1.0/24

- В поле Max Limit в колонке Target Upload укажите максимальную скорость отдачи 80M (80 Мбит/с), которую мы выделяем на всю открытую подсеть.

- В поле Max Limit в колонке Target Download укажите максимальную скорость загрузки 80M (80 Мбит/с), которую мы выделяем на всю открытую подсеть.

- Перейдите на вкладку Advanced.

- В списке Queue Type в колонке Target Upload выберите pcq-upload-2M.

- В списке Queue Type в колонке Target Download выберите pcq-download-2M.

- Нажмите кнопку OK.

Теперь подключитесь к открытой Wi-Fi сети mikrotik2free или mikrotik5free, и проверьте скорость с помощью сайта www.speedtest.net или аналогичного мобильного приложения.

Настройка точки доступа WiFi MikroTik Audience (RBD25G-5HPacQD2HPnD)

Для настройки точки доступа WiFi MikroTik Audience (RBD25G-5HPacQD2HPnD) воспользуйтесь инструкциями:

-

→

- →

- →

- →

- →

- →

- →

- →

- →

- →

- →

- →

- →

- →

- →

- →

- →

- →

- →

- →

Характеристики

| Система | |

|---|---|

| Процессор: | IPQ-4019 716 MГц 4 ядра |

| RAM: | 256 MB |

| Flash: | 128 MB |

| Разъемы: | 2 × 10/100/1000 Base-TX (Cat. 5, RJ-45) Ethernet |

| ОС: | MikroTik RouterOS Level4 license |

| Радиомодуль | |

| Стандарты: | 802.11 a/b/g/n/ac |

| Режимы работы: | Access Point Station Point-to-point Repeater |

| Скорость Wi-Fi: | 300 Мбит/с на 2,4 ГГц 867 Мбит/с на 5,18 – 5,3 ГГц 1733 Мбит/с на 5,5 – 5,85 ГГц |

| Частота: | 2,4 ГГц / 5 ГГц |

| Антенна | |

| Вид: | встроенные всенаправленные антенны |

| Усиление: | 2 × 3.5 dBi антенны на 2,4 ГГц 2 × 4.5 dBi антенны на 5,18 – 5,3 ГГц 4 × 4.5 dBi антенны на 5,5 – 5,85 ГГц |

| Другое | |

| Размеры: | 251 мм × 129 мм × 39 мм |

| Вес: | |

| Электропитание: | Jack: 12..57 V DCPoE In: 24..57 V DC on Ethernet port 1 (Passive PoE) |

| Потребление: | до 27 Вт |

| Рабочая температура: | от -40°C до +60°С |

Характеристики Wi-Fi

|

|

| RATE (5 GHz 5500 – 5825) | Tx (dBm) | Rx (dBm) |

|---|---|---|

| 6MBit/s | 32 | -96 |

| 54MBit/s | 28 | -80 |

| MCS0 | 32 | -96 |

| MCS7 | 27 | -77 |

| MCS9 | 25 | -72 |

Результаты теста производительности

| RBD25G-5HPacQD2HPnD | IPQ-4019 1G all port test | ||||||

|---|---|---|---|---|---|---|---|

| Mode | Configuration | 1518 byte | 512 byte | 64 byte | |||

| kpps | Mbps | kpps | Mbps | kpps | Mbps | ||

| Bridging | none (fast path) | 162.5 | 1973.4 | 469.9 | 1924.7 | 1488.4 | 762.1 |

| Bridging | 25 bridge filter rules | 162.5 | 1973.4 | 351.2 | 1438.5 | 352.1 | 180.3 |

| Routing | none (fast path) | 162.5 | 1973.4 | 469.9 | 1924.7 | 1488.4 | 762.1 |

| Routing | 25 simple queues | 162.5 | 1973.4 | 468.6 | 1919.4 | 493.4 | 252.6 |

| Routing | 25 ip filter rules | 162.5 | 1973.4 | 222.8 | 912.6 | 227.4 | 116.4 |

Результаты теста IPsec

| RBD25G-5HPacQD2HPnD | IPQ-4019 IPsec throughput | ||||||

|---|---|---|---|---|---|---|---|

| Mode | Configuration | 1400 byte | 512 byte | 64 byte | |||

| kpps | Mbps | kpps | Mbps | kpps | Mbps | ||

| Single tunnel | AES-128-CBC + SHA1 | 37.9 | 424.5 | 59 | 241.7 | 61.6 | 31.5 |

| 256 tunnels | AES-128-CBC + SHA1 | 36 | 403.2 | 38.5 | 157.7 | 39.8 | 20.4 |

| 256 tunnels | AES-128-CBC + SHA256 | 36 | 403.2 | 38.5 | 157.7 | 39.8 | 20.4 |

| 256 tunnels | AES-256-CBC + SHA1 | 34.4 | 385.3 | 37.9 | 155.2 | 39.8 | 20.4 |

| 256 tunnels | AES-256-CBC + SHA256 | 34.4 | 385.3 | 37.9 | 155.2 | 39.8 | 20.4 |

Switch

In this example we are going to be using to filter unknown VLANs and to assign other devices to the same networks. Some devices are capable of offloading this to the built-in switch chip, check Basic VLAN switching guide to see how to configure it on different types of devices.

Setup Bridge VLAN Filtering

/interface bridge add name=bridge1 vlan-filtering=yes /interface bridge port add bridge=bridge1 interface=ether1 add bridge=bridge1 interface=ether2 add bridge=bridge1 interface=ether3 add bridge=bridge1 interface=ether4 pvid=10 add bridge=bridge1 interface=ether5 pvid=20 /interface bridge vlan add bridge=bridge1 tagged=ether1,ether2,ether3 untagged=ether4 vlan-ids=10 add bridge=bridge1 tagged=ether1,ether2,ether3 untagged=ether5 vlan-ids=20

Note: In this example untagged traffic is going to be used to communicate between CAPs and CAPsMAN Router. By default, if PVID is not changed, untagged traffic is going to be forwarded between ports that have the same PVID value set (including the default PVID).

Настройка Firewall для гостевой(guest) WiFi сети в MikroTik

Данные правила будут являться общими, независимо какой тип конфигурирования настроен на точке доступа.

Настройка находится в IP→Firewall→Filter Rules

Исходная конфигурация Firewall следующая:

/ip firewall filter add action=accept chain=forward connection-state=established,related add action=accept chain=input connection-state=established,related add action=accept chain=input in-interface=Bridge-LAN add action=accept chain=forward in-interface=Bridge-LAN add action=accept chain=input in-interface=pppoe-out1 protocol=icmp add action=drop chain=input in-interface=pppoe-out1 src-address-list=\ !Remote-Access add action=drop chain=forward connection-nat-state=!dstnat in-interface=\ pppoe-out1 src-address-list=!Remote-Access add action=drop chain=input connection-state=invalid add action=drop chain=forward connection-state=invalid

Поддержи автора статьи, сделай CLICK по рекламе ↓↓↓

И для гостевой сети нужно добавить 4-ре правила, которые разрешать пользоваться только интернет интерфейсом и запретят любые другие действия.

Поддержи автора статьи, сделай CLICK по рекламе ↓↓↓

Поддержи автора статьи, сделай CLICK по рекламе ↓↓↓

Поддержи автора статьи, сделай CLICK по рекламе ↓↓↓

/ip firewall filter add action=accept chain=forward comment=Guest-WiFi in-interface=Bridge-Guest \ out-interface=pppoe-out1 add action=accept chain=input dst-port=53 in-interface=Bridge-Guest protocol=\ udp add action=drop chain=input in-interface=Bridge-Guest add action=drop chain=forward in-interface=Bridge-Guest

Mesh fdb Status

Sub-menu:

Properties:

| Property | Description |

|---|---|

| mac-address (MAC address) | MAC address corresponding for this FDB entry |

| seq-number (integer) | sequence number used in routing protocol to avoid loops |

| type (integer) | sequence number used in routing protocol to avoid loops |

| interface (local | outsider | direct | mesh | neighbor | larval | unknown) | type of this FDB entry

|

| mesh (interface name) | the mesh interface this FDB entry belongs to |

| on-interface (interface name) | mesh port used for traffic forwarding, kind of a next-hop value |

| lifetime (time) | time remaining to live if this entry is not used for traffic forwarding |

| age (time) | age of this FDB entry |

| metric (integer) | metric value used by routing protocol to determine the ‘best’ path |

Advanced topics

We all know that it’s easy to make problematic layer-2 bridging or routing setups and it can be hard to debug them. (Compared to layer-3 routing setups.) So here are a few bad configuration examples which could create problems for you. Avoid them!

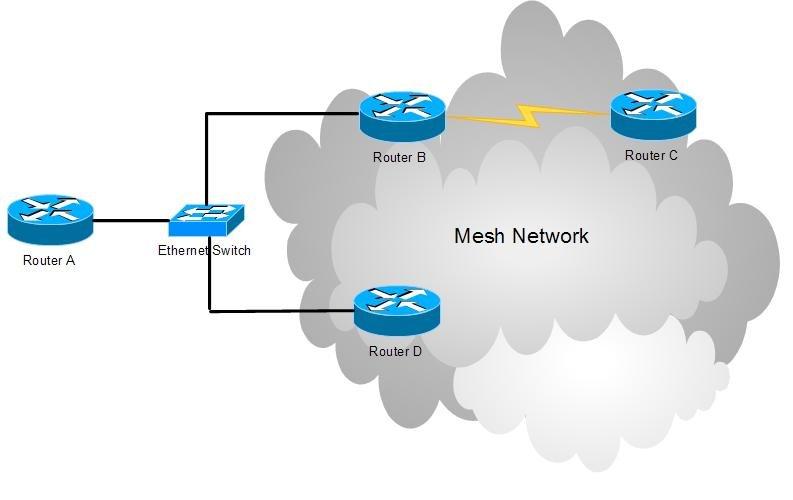

Problematic example 1: Ethernet switch inside a mesh

Router A is outside the mesh, all the rest of the routers are inside. For routers B, C, D all interfaces are added as mesh ports.

Router A will not be able to communicate reliably with router C. The problem manifests itself when D is the designated router for Ethernet; if B takes this role, everything is OK. The main cause of the problem is MAC address learning on Ethernet switch.

Consider what happens when router A wants to send something to C. We suppose router A either knowns or floods data to all interfaces. Either way, data arrives at switch. The switch, not knowing anything about destination’s MAC address, forwards the data to both B and D.

What happens now:

- B receives the packet on a mesh interface. Since the MAC address is not local for B and B knows that he is not the designated router for the Ethernet network, he simply ignores the packet.

- D receives the packet on a mesh interface. Since the MAC address is not local for B and D is the designated router for the Ethernet network, he initiates path discovery process to C.

After path discovery is completed, D has information that C is reachable over B. Now D encapsulates the packet and forwards it back to the Ethernet network. The encapsulated packet is forwarded by the switch, received and forwarded by B and received by C. So far everything is good.

Now C is likely to respond to the packet. Since B already knows where A is, he will decapsulate and forward the reply packet. But now the switch will learn that the MAC address of C is reachable through B! That means, next time when something arrives from A addressed to C, the switch will forward data only to B (and B, of course, will silently ignore the packet)!

In contrast, if B took up the role of designated router, everything would be OK, because traffic would not have to go through the Ethernet switch twice.

Troubleshooting: either avoid such setup or disable MAC address learning on the switch. Note that on many switches that is not possible.

Also note that there will be no problem, if either:

- router A supports and is configured to use HWMP+;

- or Ethernet switch is replaced with a router that supports HWMP+ and has Ethernet interfaces added as mesh ports.

Problematic example 2: wireless modes

Consider this (invalid) setup example:

Routers A and B are inside the mesh, router C: outside. For routers A and B all interfaces are added as mesh ports.

It is not possible to bridge wlan1 and wlan2 on router B now. The reason for this is pretty obvious if you understand how WDS works. For WDS communications four address frames are used. This is because for wireless multihop forwarding you need to know both the addresses of the intermediate hops, as well as the original sender and final receiver. In contrast, non-WDS 802.11 communication includes only three MAC addresses in a frame. That’s why it’s not possible to do multihop forwarding in station mode.

Troubleshooting: depends on what you want to achieve:

- If you want router C to act as a repeater either for wireless or Ethernet traffic, configure WDS link between router B and router C, and run mesh routing protocol on all nodes.

- In other cases configure wlan2 on router B in AP mode and wlan on router C in station mode.

Step #2, setup CAPsMAN

Router

Create a configuration template for all your CAPs

/caps-man configuration add country=latvia datapath.bridge=bridge name=Config security.authentication-types=wpa-psk,wpa2-psk security.passphrase=secret_wifi_password ssid=WiFi /caps-man provisioning add action=create-dynamic-enabled master-configuration=Config

Warning: Do NOT forget to change the country and the password. Select the right country or otherwise the CAP might select a frequency that is not supported in your area.

For security reasons specify on which interfaces to listen to CAPs

/caps-man manager interface set forbid=yes add disabled=no interface=bridge

Note: If default configuration is used, then specifying CAPsMAN ports can be skipped since the default firewall will block all incoming traffic from WAN side. This step can also be skipped if firewall is setup properly to block unwanted traffic from other ports.

Enable CAPsMAN manager to listen to CAPs

/caps-man manager set enabled=yes